На момент публикации статьи, цена в российской рознице еще неизвестна: market.yandex.ru/product/13459150 — думаю, что накопитель на 16 гигабайт будет обходиться потенциальным покупателям в сумму около 6000 рублей (около 80 евро по текущему курсу).

Ключевое отличие от всех остальных накопителей — наличие физического ПИН-пада. Именно такой способ защиты является максимально надежным. Разработка компании iStorage — продукт нишевый и совместная работа с Kingston расширит горизонты для продвижения защищенных накопителей в массы.

На торца флешки красуется логотип разработчика iStorage, на боковых гранях нанесена информация о совместной работе с ClevX. Сотрудничество трех компаний принесло весьма неплохие плоды.

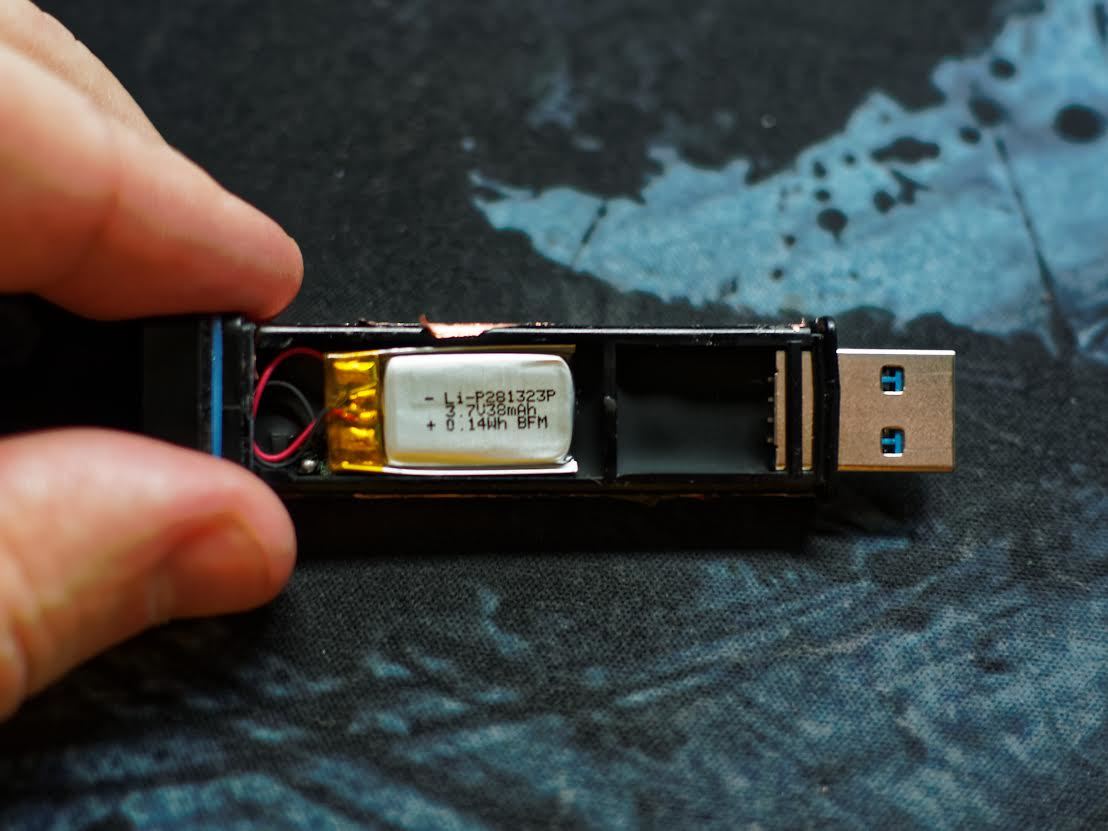

Внутри DataTraveler 2000 установлен небольшой Li-Pol аккумулятор с напряжением питания 3,7В для поддержания работоспособности системы шифрования. Подзарядка идет автоматически при подключении по USB. Срок автономного лежания на полке составляет около одного года, после того как батарейка сядет произойдет сброс данных ПИН-пада. Огромное количество вопросов обьясняется в русскоязычном мануале.

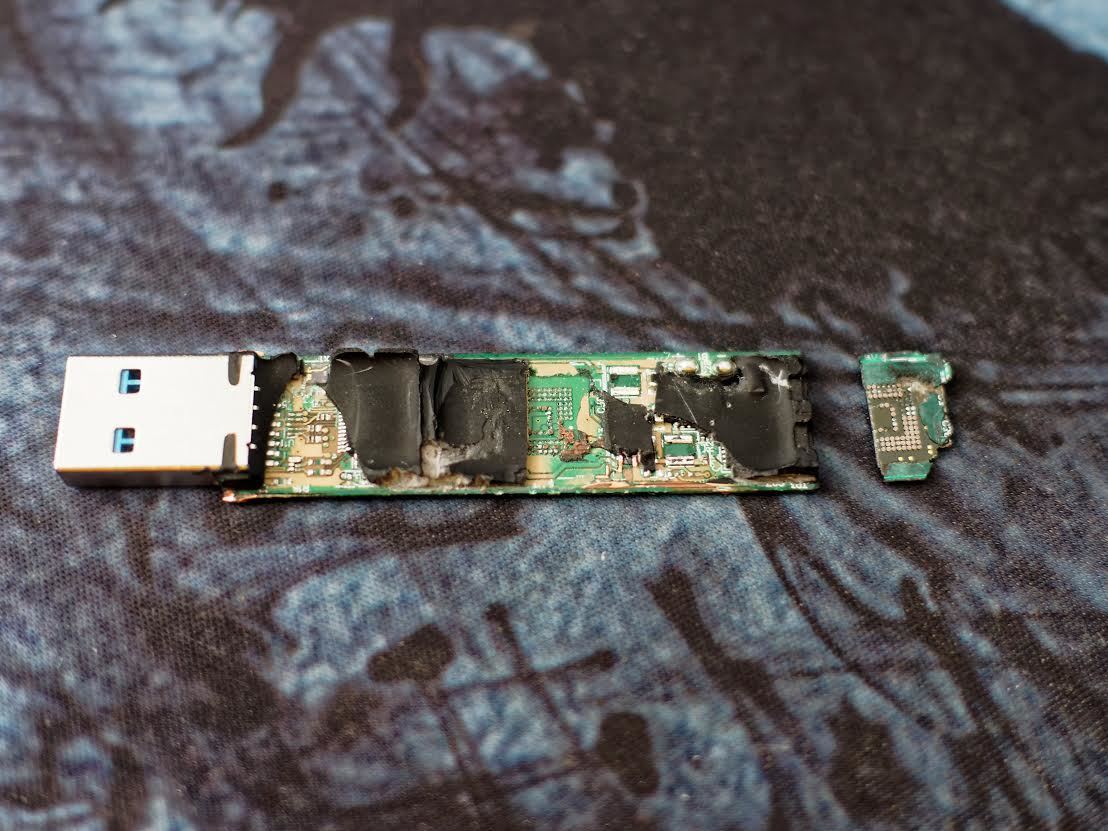

Разобрать физически флешку без повреждения платы и сохранения хоть какого-то приличного вида не представляется возможным, поэтому будет немного жести.

Изначально предусмотрена разборка флешки путем откручивания двух винтов на торце под наклейкой и затем плату можно вытащить из алюминиевого тубуса. Но винты залиты лаком и один из них не захотел покидать насиженного места. Пришлось взять в руки дремель. К слову, владение им на 80 левеле не входит в число моих добродетелей, но распилить корпус пополам я осилил без проблем и за пять минут.

Внутри печатная плата, обернутая медной фольгой. Фольгу аккуратно снимаем, что под ней? С одной стороны, ожидаемо расположен ПИН-пад, с другой — аккумулятор и все… Одна из сторон платы залита черным пластиком и выяснить, что внутри весьма сложно.

Пластик оказался не в пример качественным и разогрев феном позволял отколупывать лишь небольшие кусочки, да и то с повреждениями печатной платы. Растворитель этот состав не взял, оставалась лишь терпеливо и медленно разогревать и откалывать фрагменты.

В какой-то момент, видимо я перегрел текстолит, пошла трещина и отколовшийся большой кусок пластика унес с собой половину чипа памяти и обнажил контакты посадочной площадки.

Флешка защищена от флаги и пыли по стандарту IP57 — то есть внутрь может попадать пыль не влияющая на функционирование устройства и при кратковременном погружении на глубину до 1 метра будет сохранена работоспособность накопителя.

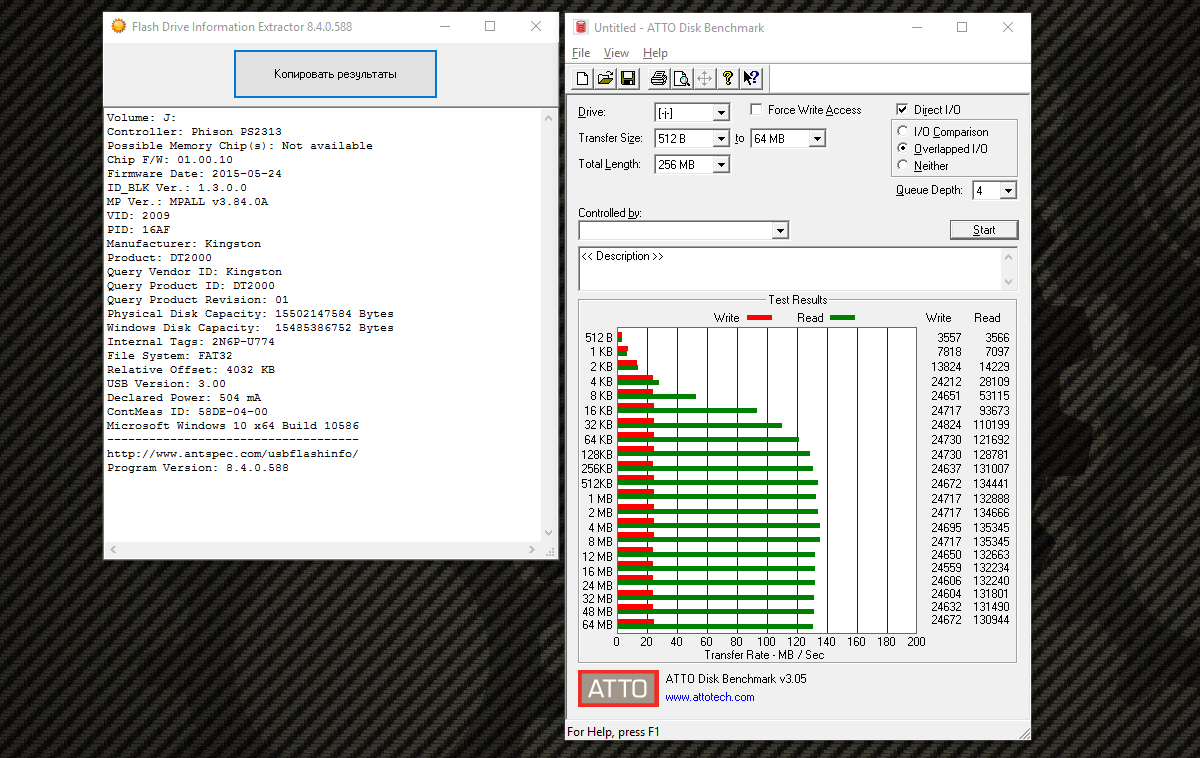

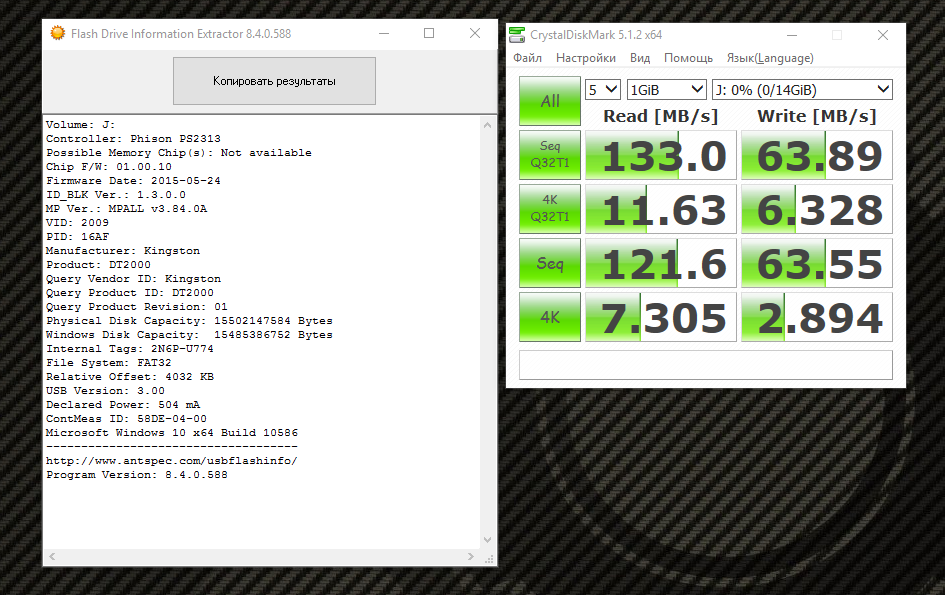

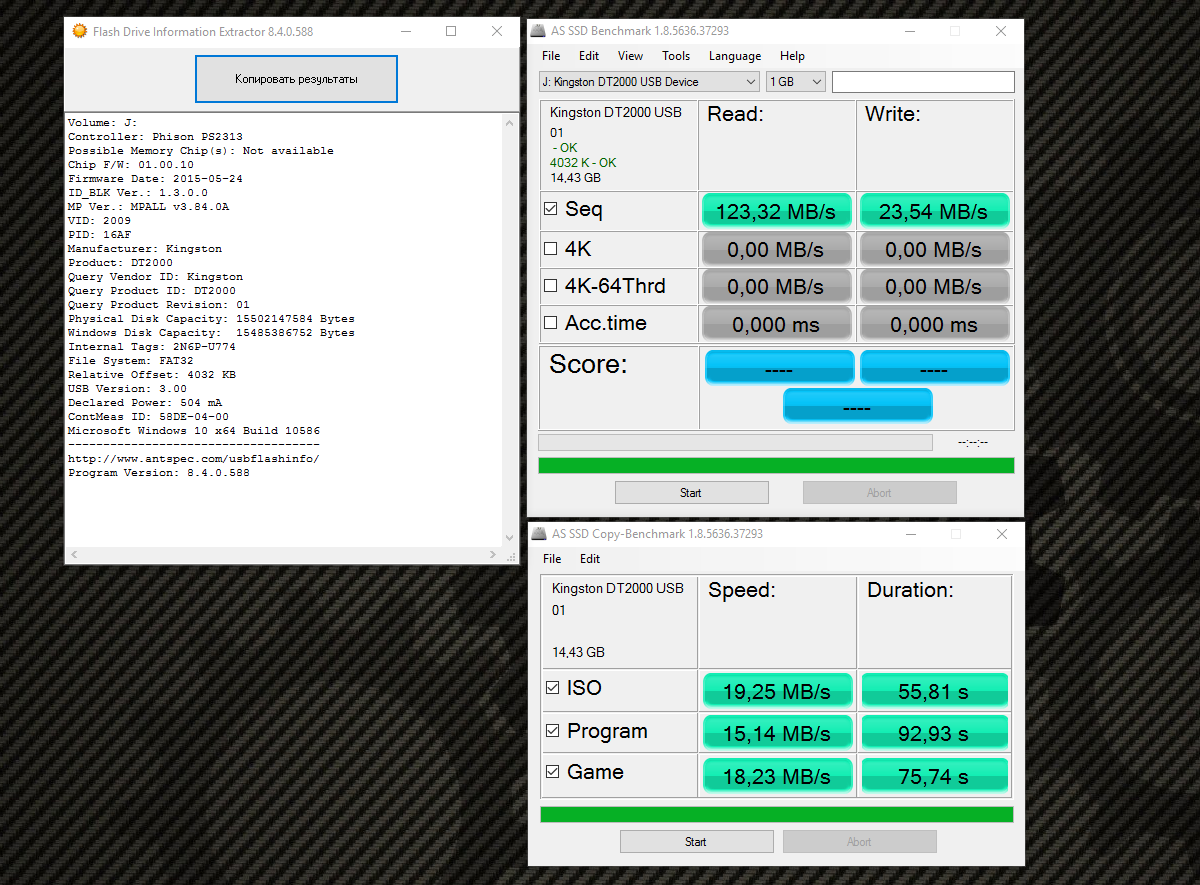

По данным программы Flash Drive Information Extractor используется контроллер Phison PS2313 (вживую проверить этот факт не удалось), информация о чипах памяти программным способом недоступна.

Физический размер диска — 15 502 147 584 байт, по умолчанию флешка отформатирована в FAT32, но, по желанию пользователя, может работать в exFAT или NTFS.

Для разблокировки флешки нужно нажать на клавишу с изображением ключа, далее ввести ПИН по умолчанию 11223344, затем снова на клавишу с ключом. На флешке загорится зеленый светодиод, сигнализирующий о разблокировке устройства. После этого, в течение 30 секунд нужно подключить флешку к компьютеру. Если этого не сделать, накопитель снова заблокируется. При работе с флешкой никаких дополнительных программ не требуется. При извлечении устройства из разъема USB блокировка происходит автоматически.

В руководстве пользователя подробно описан процесс смены ПИН по умолчанию, и сразу же после приобретения стоит провести эту процедуру. Поддерживаются ПИН-коды длиной от 7 до 16 символов.

Немного о защите — после 10 неверных попыток ввода ПИН-кода, содержимое флешки удаляется, и далее можно провести процедуру сброса пароля и пользоваться накопителем дальше, но вот восстановить удаленный файлы не получится.

Скоростные характеристики Kingston DataTraveler 2000

Тестовый стенд

- Процессор: Intel Core i7-5960X

- Материнская плата: Gigabyte X99-SOC Champion, Intel Socket 2011-3

- Оперативная память: HyperX Predator DDR4-3000 16 Gb (4*4 Gb)

- Системный SSD-накопитель: HyperX Predator PCI-E SSD 480 Gb

- Видеокарта: AMD Fury X

- Блок питания: Corsair AX1200i, 1200W

- Операционная система: Windows 10 Профессиональная (64-bit)

Настоящая емкость диска — 15 502 147 584 байт, что при пересчете дает около 14 гигабайт. Как я уже писал в накопителе используется память типа MLC производства Toshiba и контроллер Phison PS2251.

Технические характеристики

- Интерфейс USB 3.1 Gen 1 (USB 3.0)

- Емкость 16ГБ, 32ГБ

- Скорость USB 3.1: 16ГБ: 120МБ/с (чтение), 20МБ/с (запись); 32ГБ: 135МБ/с (чтение), 40МБ/с (запись)

- Скорость USB 2.0: 16ГБ: 30МБ/с (чтение), 20МБ/с (запись); 32ГБ: 30МБ/с (чтение), 20МБ/с (запись)

Набор тестовых приложений:

- ATTO disk benchmark 3.0.5

- Crystal Disk Mark 5.1.2

- IOMeter 1.1.0

- PC Mark 8

ATTO disk benchmark 3.05

Синтетический тест для оценки корректности заявленных производителем скоростей. Собственно большинство данных, указанных на коробках флешек и SSD разных производителей, получены именно с помощью ATTO Disk Benchmark.

Crystal Disk Mark 5.0.2

Этот тест позволяет оценить работу накопителя в четырех режимах: линейное чтение/запись, чтение/запись блоков по 4К, линейное чтение/запись при глубине очереди 32 команды, чтение/запись блоков по 4К при глубине очереди 32 команды.

AS SSD benchmark 1.8.5636

В это приложении есть дополнительный тест, который использует три сценария работы с файлами: ISO (два больших файла), Программа (папка с большим количеством мелких файлов) и Игры (папка с ассорти из больших и маленьких файлов)

Финальные размышления

Kingston DataTraveler 2000 не самая быстрая и не самая маленькая флешка. Это сугубо нишевый продукт для знающих людей. Если раньше в России было непросто найти продукты iStorage, то благодаря сотрудничеству с Kingston у всех желающих (понтно, что кому очень надо было, те уже купили) будет возможность использовать такие защищенные устройства.

Вместе с тем, отмечу, что неплохая скорость работы и защищенность от внешних воздействий являются обязательным условием для требовательных покупателей.

Спасибо за внимание и оставайтесь с Kingston на Гиктаймс!

Для получения дополнительной информации о продукции Kingston и HyperX обращайтесь на официальный сайт компании. В выборе своего комплекта HyperX поможет страничка с наглядным пособием.

Наши предыдущие посты:

- Линейки памяти HyperX Impact — мобильный — не значит медленный

- Линейки памяти HyperX DDR3 — что есть что в модельном ряду?

- Линейки памяти DDR4 HyperX — что выбрать для своего компьютера?

- USB накопитель HyperX Savage USB 3.1 Gen 1 емкостью 128 гигабайт

- Интересные факты из истории твердотельных накопителей

Комментарии (44)

sarhome

29.02.2016 19:04+2Так и не понял как работает защита и зачем нужен аккумулятор. Ради приличия можно было сравнить по скорости с обычной флешкой такого же объема.

PS

Вам на mysku надо свои обзоры постить. Там очень любят расчлененку и скрины тестов. Продажи в разы поднимутся

veam

29.02.2016 19:09+8Это сугубо нишевый продукт для знающих людей.

"Знающие" люди предпочтут что-то вроде трукрипта.

MAXXL

29.02.2016 19:29+1после того как батарейка сядет произойдет сброс данных.

имеется ввиду сбросится пин или сотрутся данные? если пин, то получается — вскрывай, отключай аккум, читай содержимое флешки…

caveeagle

29.02.2016 20:33Хуже, если сотрутся данные — иногда флешка по полгода валяется в рюкзаке, за это время аккум сядет, и всё.

reid2

29.02.2016 21:08+31. На какие «электричества» будут стираться данные, если акум сел?

2. Данные стираются- флешка полностью рабочая. Данные же там не стираются спец средствами? Перезаписью хотя бы. Значит можно каким нибудь софтом восстановления пройтись, и все восстановить.

3. Такие АКБ- ненадежные. Сдох акум- данных нет. Не- ну круто!!!

Sadler

29.02.2016 21:52Тайный смысл стирания данных при разряде для меня вообще остаётся загадкой.

Kingston_Technology

29.02.2016 22:23Некорректно выразился, исправил в тексте. После разрядки аккумулятора ПИН-пад становится неактивным и флешка становится недоступна для ввода ПИН, но пароль остается в силе. После подключения к USB порту, происходит зарядка и можно снова ввести ПИН и пользоваться своим накопителем. Еще раз мои извинения.

Akr0n

01.03.2016 11:58Стирается только ключ 265 или 128 бит в контролере флэшки, а на самом чипе памяти остается бесполезная каша из зашифрованных данных, которые без этого самого ключа не имеют смысла. Тут вопросы только к алгоритму генерации этого случайного или не очень ключа, доступ к которому закрыт пин-кодом.

Plone

29.02.2016 21:19«Настоящая емкость диска — 125 791 633 408 байт, что при пересчете дает около 117 гигабайт.»

Э-эм… А накопитель при этом 16 либо 32 Гб? А остальное?

Ivnika

29.02.2016 23:30Что то мне подсказывает что после пары раз ввода пинкода я повыламываю все порты на буке с таким рычагом…

kafeman

01.03.2016 00:16+1Судя по тексту, вначале вводится пин-код, потом в течении 30 сек вставляется в компьютер.

Ivnika

01.03.2016 01:05Так понимаю защита должна опять включится по времени? скажем чз 20 минут бездействия и тогда опять доставать вставлять?

p.s. За поправку спасибо, невнимательно прочитал статью видимо…

kafeman

01.03.2016 01:14Рекламируемым девайсом не пользовался, предпочитая традиционные криптоконтейнеры, поэтому на вопрос не отвечу.

То, что вначале вводится код, и только потом флешка вставляется в компьютер, я решил на основании вот этого абзаца:

Для разблокировки флешки нужно нажать на клавишу с изображением ключа, далее ввести ПИН по умолчанию 11223344, затем снова на клавишу с ключом. На флешке загорится зеленый светодиод, сигнализирующий о разблокировке устройства. После этого, в течение 30 секунд нужно подключить флешку к компьютеру. Если этого не сделать, накопитель снова заблокируется. При работе с флешкой никаких дополнительных программ не требуется. При извлечении устройства из разъема USB блокировка происходит автоматически.

anitspam

01.03.2016 05:05По данным программы Flash Drive Information Extractor используется контроллер Phison PS2313

…

Как я уже писал в накопителе используется память типа MLC производства Toshiba и контроллер Phison PS2251.

Поправьте на точный контроллер, вдруг это важно.

И ещё меня в таких обзорах интересует такой момент

Разобрать физически флешку без повреждения платы и сохранения хоть какого-то приличного вида не представляется возможным, поэтому будет немного жести.

А вот попросить разобранный гаджет у производителя можно?

Lelik13a

01.03.2016 09:13+1А вот после некорректно введённых pin-кодов данные стираются как?

Не сработает ли вариант со сбросом таким образом pin-кода и восстановлением данных с флешки, как в случае обычной битой файловой системы?

Akr0n

01.03.2016 12:01Просто стирается длинный ключ в контролере флэшки, она его сама как-то генерирует, а пин только закрывает доступ к нему. Было бы глупо шифровать данные числом в 7 цифр…

gcooler

01.03.2016 11:38+2Гораздо интереснее было бы почитать не о том, как расковырять флешку феном и дремелем, а как именно шифруются данные и насколько сложно расковырять защиту от несанкционированного доступа.

Только мое ИМХО, если что.

DRomanov1972

01.03.2016 13:14Поправьте на точный контроллер, вдруг это важно.

Не важно, опечатка специальная. Контроллера Phison PS2313 в природе не существует, а для PS2303 (PS2251-03) есть в исходниках интересная штучка — USBdriveby (BadUSB).

Вопрос: для перепрошивки PS2251 при переводе в служебный режим надо физически блокировать флэш (например, замкнув пару линий ШД), или хватит инженерной утилиты — без физического вмешательства в девайс?

artF

01.03.2016 20:00В Я.Маркете уже есть цена :) 9?048 – 10?501 руб

P.S Интересная флешка, спасибо за статью!

Transfocatorq

01.03.2016 23:47Интересно, что случится с флешкой, если аккумулятор вдруг выйдет из строя? Он же литий-полимерный, случись что — надувается, а потом и горит очень весело. Ну и сразу рождается в голове способ самоуничтожения при многократном неправильном вводе пин-кода или при вводе специального пин-кода «под принуждением»: механический привод накалывает иглой аккумулятор, расположенный в районе чипа памяти.

skazo4nik

02.03.2016 10:28Не усложняйте. Достаточно устроить короткое замыкание контактов аккумулятора.

Shadow_Runner

02.03.2016 11:34В обход защиты, если таковая имеется.

skazo4nik

02.03.2016 12:54А еще лучше сделать вид, что пин правильный, дождаться установки в USB-порт и дополнительно замкнуть линию питания в нём.

Transfocatorq

02.03.2016 19:23Хорошая мысль. От КЗ сдохнет только очень старый контроллер USB — лучше выдать в линии питания и данных высоковольтный разряд, благо аккумулятор позволяет даже один раз очень неслабо трехануть человека. И этим же разрядом можно убить чипы.

Пусть в аккумуляторе осталась треть заряда — 0,05Вт*ч, тогда теоретически можно получить однократный разряд энергией до 180 Дж. С учётом КПД преобразователя берём 100 Дж. При должном преобразовании (например, зарядом конденсатора киловольт до 30) единовременный разряд конденсатора (~200нФ) на человека может вызвать потерю сознания даже при воздействии на одну конечность без прохождения тока через сердце или мозг. Другой вариант — до 5 секунд (учитывая ещё более низкий КПД подобного рода схемы) воздействия 10-ваттного полицейского электрошокера. Электронике хватит и первого импульса, остальное на биообъект. Габариты флешки при этом вырастут не более, чем в 2-2,5 раза.

P.S. КЗ литиевого аккумулятора — не гарантия его взрыва.

amarao

Исходные тексты кода шифрования? Нет исходных текстов? Значит, xor первых 128 байт файла введённым кодом.

Не xor? Доказывайте.

VBKesha

Ну скорей всего не файла а физической области.

Но с другой стороны пароль из 16 цифт это не 16 символов. Но какова реальная надёжность судить не буду.

amarao

Да пофигу какой именно там XOR. Закрытые сырцы означают, что алгоритм не доступен для независимой оценке, т.е., исходя из пессимистического сценария, ломается школьником за 2 минуты.

Sadler

Зависит от предполагаемой области применения. Для бытовых нужд можно было вообще ничего не шифровать, просто не давать доступ к памяти, пока не введён pin. Этого будет вполне достаточно против любопытствующих и даже в 99% случаев при утере флэшки. И, имхо, это тот случай, когда отпечаток пальца предпочтительнее пинкода.

amarao

Не бывает "бытовых применений" для криптографии. Если криптография слабая, то считай, что её нет и на флешке написано "не подглядывать!".

Например, если на флешке находится банк-клиент.… Или мобильный браузер с паролем к paypal'у. Или хотя бы даже и данные о доступе к социальным сетям пользователя.

Это бытовое применение? Ради данных одного банк-клиента конкретный злоумышленник может и чуть-чуть погуглить на тему "какая там криптография".

Заметим, мы говорим про стойкую криптографию не в контексте "почему вы используете замок за 50 баксов вместо замка за две тысячи баксов?". Криптография бесплатна — и открытый исходный код прошивки (хотя бы той части, которая за шифрование отвечает, пусть подавятся своим FTL'ом) — это достаточная гарантия для публичного аудита и как раз бытовой уверенности в том, что устройство данные защищает, а не неонкой светит.

Sadler

Либо флэшка должна будет идти со своими специальными драйверами на CD, чтобы на клиентской машине криптография работала, либо нужно всё-таки делать стандартный интерфейс доступа, а шифрование осуществлять средствами флэшки, что, безусловно, потребует дополнительных затрат. То есть криптография не бесплатна в данном случае, она требует дополнительных затрат для реализации в конкретном физическом устройстве и затрат на написание или адаптацию соответствующего программного кода, пусть даже opensource.

Любое средство защиты данных — это комбинация трёх характеристик: удобство — дешевизна — безопасность. Выберите два из трёх. Позвольте пользователям самим решать, какие средства их интересуют.

amarao

Достаточно открыть сырцы с методом сборки. Сама прошивка может быть уже не клиентоориентированная — энтузиасты расковыряют.

Я пока не понял, каким образом раскрытие фирмвари удорожает или усложняет решение.

(хотите конт-пример?) Для любого существующего криптографического решения можно сделать такой набор изменений, в результате которой продукт станет одновременно: а) дороже б) менее удобным в) менее безопасным.

Таким образом, можно утверждать, что хотя бы для некоторого множества продуктов существуют действия, которые делают его одновременно дешевле, более удобным и более безопасным.

Sadler

Речь идёт не о раскрытии сырцов данной модели, Вы вообще не видите области применимости средств со слабой криптографией. А она весьма обширна. И это не контрпример, просто пример неэффективности конкретного процесса разработки. Одним из таких видов (да, достаточно эффективным в популярных и не слишком необычных областях деятельности) является и разработка средствами opensource-сообщества.

amarao

Я не вижу области применимости средств со слабой криптографией. Если защита слабая, к ней пишут простейший эксплоит, который позволяет любому заинтересованному получить доступ к информации, что кратно снижает уровень компетенции до уровня скрипткидди.

Таким образом, слабая криптография не отличается от надписи "не подглядывать" на флешке. Кто добропорядочный — подглядывать не будет. Кто хочет посмотреть — посмотрит.

Sadler

Тем не менее, такая защита не позволит взять чужую флэшку со стола, воткнуть в соседнюю машину и быстренько слить данные. Придётся как минимум заранее позаботиться об эксплойте (и знать, что такое эксплойт), либо украсть флэшку. Аналогично, скажем, локально хранимые пароли Windows сбрасываются за минуту и весьма быстро перебираются на GPU, но для этого желательно иметь физический доступ к машине. А если злоумышленник имеет физический доступ, то все физические средства защиты уже пройдены, и это уже Ваш косяк.

Что важнее, пользователь должен быть осведомлён об эффективности той или иной системы защиты информации, а для этого она должна быть проверена независимыми экспертами, чему очень способствуют открытые исходники.

chaloner

Извините, но «стиснуть со стола флешку» и «увести компьютер», — немного разные вещи.