Google выпустила обновление для Android Android Security Bulletin—November 2016, закрыв множественные уязвимости в этой мобильной ОС. Как и в случае предыдущих обновлений, это обновление было выпущено в три этапа. Особенность его в том, что в его рамках было закрыто большое количество критических уязвимостей, более двадцати. Одна из таких уязвимостей типа RCE+LPE с идентификатором CVE-2016-6725 присутствует в криптографическом драйвере Qualcomm, который используется на устройствах Google Nexus 5X, Nexus 6, Nexus 6P, Android One, Pixel, Pixel XL. Уязвимость позволяет удаленно исполнить код на устройстве владельца с привилегиями ядра Android.

Google выпустила обновление для Android Android Security Bulletin—November 2016, закрыв множественные уязвимости в этой мобильной ОС. Как и в случае предыдущих обновлений, это обновление было выпущено в три этапа. Особенность его в том, что в его рамках было закрыто большое количество критических уязвимостей, более двадцати. Одна из таких уязвимостей типа RCE+LPE с идентификатором CVE-2016-6725 присутствует в криптографическом драйвере Qualcomm, который используется на устройствах Google Nexus 5X, Nexus 6, Nexus 6P, Android One, Pixel, Pixel XL. Уязвимость позволяет удаленно исполнить код на устройстве владельца с привилегиями ядра Android.Samsung также закрыла уязвимости в Android прошивке своих устройств обновлением SMR-NOV-2016. Компания исправила LPE-уязвимость Dirty COW в ядре Linux с идентификатором SVE-2016-7504 (CVE-2016-5195), о которой мы писали ранее. Уязвимость Dirty COW также была закрыта и Google.

В отличие от Google, Samsung не указывает модели своих устройств, для которых будет доступно обновление прошивки. Вместо этого они указывают, что обновление получат «флагманские модели устройств».

Samsung Mobile is releasing a maintenance release for major flagship models as part of monthly Security Maintenance Release (SMR) process. This SMR package includes patches from Google and Samsung.

Samsung исправила ряд уязвимостей, которые присутствуют только в ее устройствах. Например, LPE-уязвимость SVE-2016-6736 присутствует в драйвере /dev/fimg2d (Samsung Graphics 2D driver) на устройствах компании с чипсетом Exynos 5433/54xx/7420. Samsung исправила и Dirty COW уязвимость в ядре Linux, которая могла использоваться злоумышленниками для повышения своих привилегий в системе.

SVE-2016-7504: Linux kernel race condition on CopyOnWrite (DirtyCOW)

Severity: Critical

Affected versions: All devices

Reported on: October 20, 2016

Disclosure status: Privately disclosed.

Where a lot of write operations and calls to madvise() happens, one of the write operations can reach and write to read-only memory map by a race condition on the Linux kernel when operating with CopyOnWrite(COW) operation.

The fix introduces a new “state” for copy-on-write pages which prevents the race condition.

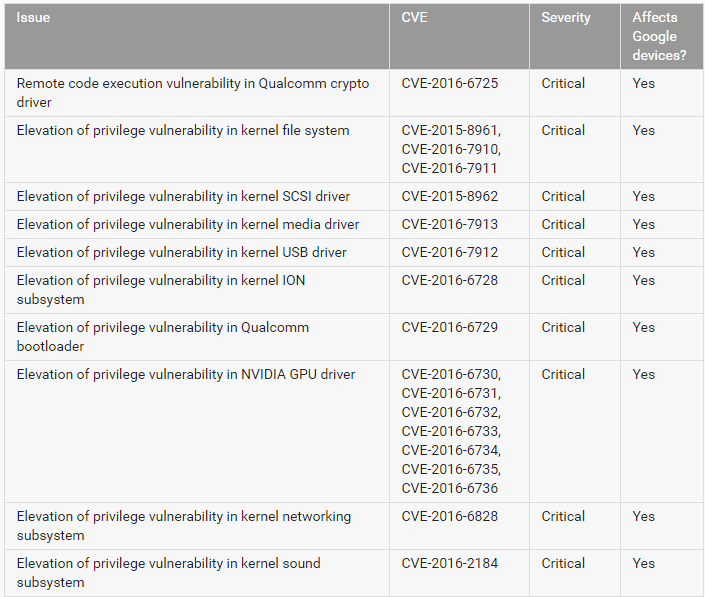

Для своих устройств Nexus Google исправила большое количество Critical LPE-уязвимостей в различных драйверах и ядре, которые могут использоваться для повышения своих привилегий в системе, а также локального руткинга устройств. Например, несколько уязвимостей с идентификаторами CVE-2015-8961, CVE-2016-7911, CVE-2016-7910 в файловой подсистеме ядра могут использоваться атакующими для получения прав root в системе, что может повлечь за собой перепрошивку (reflashing) устройства для удаления последствий такого эксплойта. Актуально для устройств Google Nexus 5X, Nexus 6, Nexus 6P, Nexus 9, Android One, Pixel C, Nexus Player, Pixel, Pixel XL.

Следующие драйверы и подсистемы ядра Android были подвергнуты обновлению.

- Криптографический драйвер Qualcomm.

- Файловая подсистема ядра.

- Драйверы SCSI, Media, а также ION, сетевая, звуковая подсистемы ядра.

- Драйвер NVIDIA GPU.

- Драйвер камеры Qualcomm, а также драйвер шины Qualcomm.

- Драйвер тачскрина Synaptics.

Уязвимость Dirty COW (CVE-2016-5195) была исправлена последней частью обновления 2016-11-06 security patch level.

Мы рекомендуем пользователям обновить свои устройства.

be secure.

Поделиться с друзьями

Комментарии (4)

IRainman

08.11.2016 19:55-1Пишите, пожалуйста, также и про нормальные дистрибутивы Android, как минимум про CyanogenMod ибо для огромного количества устройств, в том числе и тех, поддержку которых бросил Google у CyanogenMod есть хорошие официальные прошивки в которых исправлено много фундаментальных проблем оригинального Android.

P.S. Так, например, для Galaxy Nexus есть и 4.4.4 (CM11) и 6.0.1 (CM13), в то время как Google кинул пользователей аппарата ещё на версии 4.3.0, не выпустив даже 4.3.1.

navion

… которое выйдёт только в декабре.

navion

Собственно, вот что написано по первой ссылке: