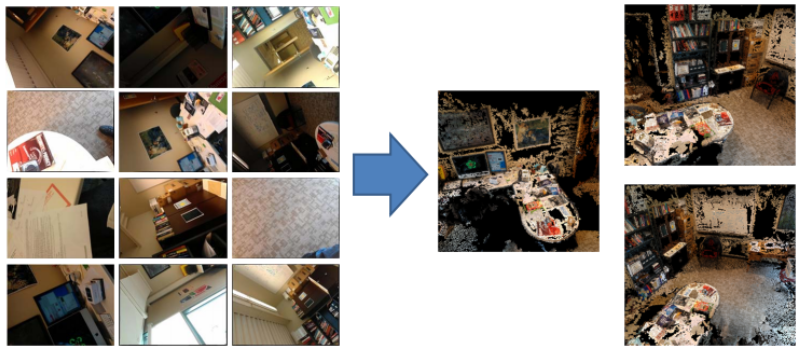

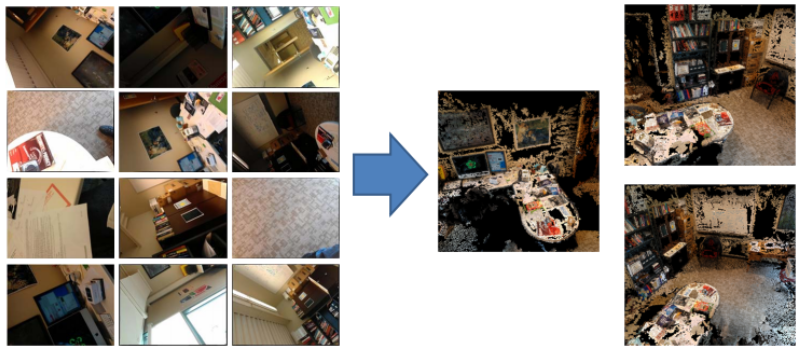

Иллюстрация к приложению PlaceRaider, создающему 3D-модель помещения из сделанных без ведома пользователя кадров

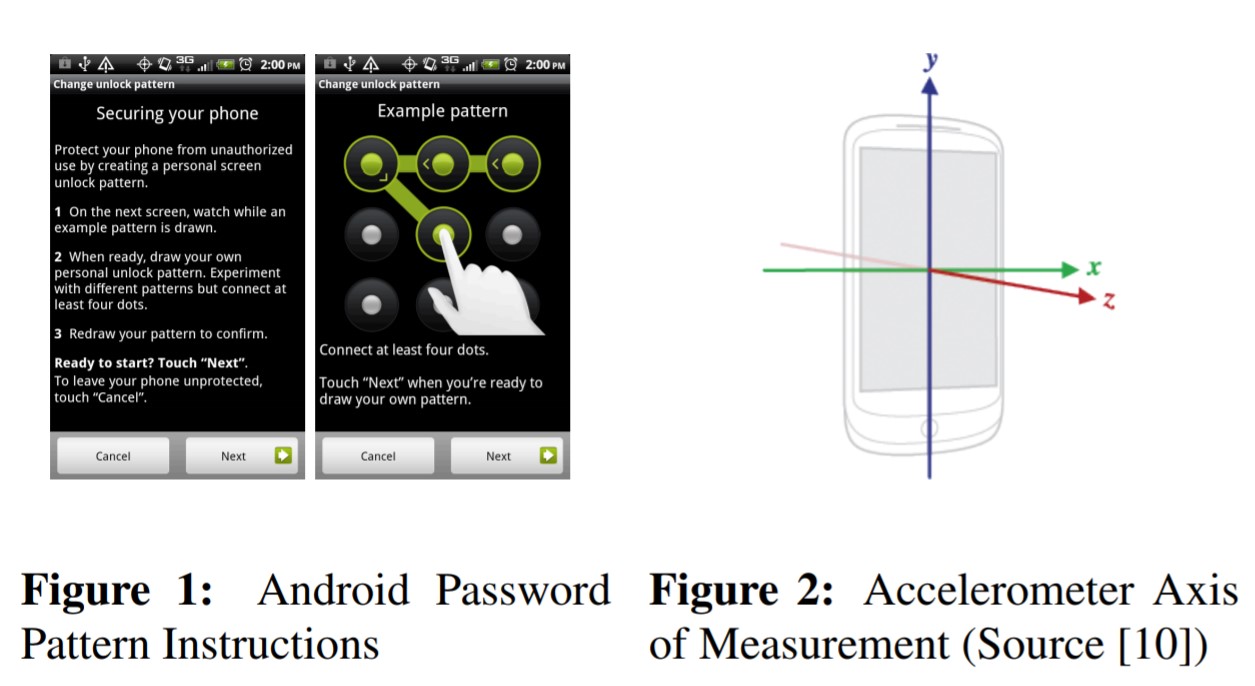

Акселерометр способен отслеживать перемещение устройства по трём осям. Телефону он, в частности, помогает переворачивать изображение, ставить его вертикально или горизонтально в зависимости от положения устройства. В 2006 году датчик ускорения впервые появился в телефонах, тогда это была модель Nokia 5500, в которой акселерометр помогал реализовывать «спортивные» функции — шагомер. Гироскоп впервые добавили в смартфон Apple — в iPhone 4. Сенсор позволяет управлять автомобилем в гоночных играх без нажатия стрелок и обеспечивает направление человека на отображаемой карте. За эти удобства приходится платить безопасностью. Злоумышленники, получив доступ к данным с одного или нескольких сенсоров, способны вытащить из них много полезного. Такой доступ получить легко: зайдите, например, на эту страницу со смартфона, и вы увидите, что JavaScript легко получает данные с гироскопа. То же самое возможно и с HTML5.

Смартфоны на iOS и Android блокируются с помощью цифрового пин-кода, графического или отпечатка пальца. В первых двух случаях телефон можно взломать, выяснив, как он меняет положение во время разблокировки пользователем. В случае с цифровым пинкодом, исследователи из Ньюкаслского университета Великобритании научились его угадывать с первого раза в 74% случаев, используя несколько сенсоров — акселерометр, гироскоп и магнитометр. С третьей попытки они взламывали код в 94% случаев.

Популярные браузеры Safari, Chrome, Firefox, Opera и Dolphin изначально имеют доступ к сенсорам, поэтому злоумышленникам достаточно добавить на сайт соответствующий эксплойт, а не запрашивать у владельца разрешение, которое требуется при установке приложения из магазинов.

Графический пинкод предполагает быстрый ввод пароля из четырёх и более точек на поле 3х3. Поле имеет 389 112 возможных комбинации, но исследователи из Пеннсильванского университета уверены, что в реальности пользователи используют на порядок меньше схем. Часть комбинаций неудобна для постоянного использования. Приложение, работающее в фоновом режиме, в нужный момент запускает акселерометр, затем отключает его и передаёт данные мошенникам. Исследователям понадобился лишь один сенсор для взлома.

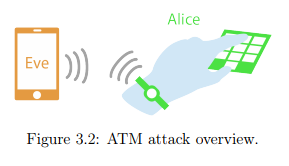

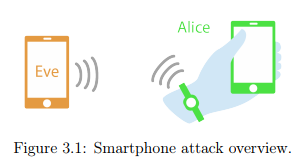

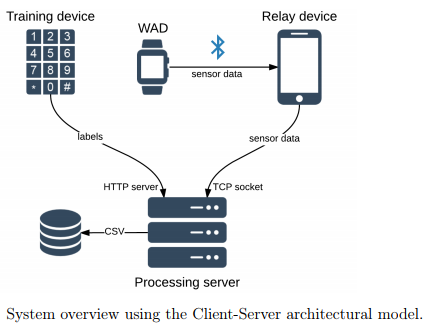

Подобный метод в 2015 году использовали учёные из IT-Университета Копенгагена, только в этом случае умные часы следили не только за вводом кода на смартфоне, но и за вводом пина от карты в банкомате или магазине. Данные с гиродатчика в часах передавались на смартфон, откуда отправлялись на сервер и выгружались в CSV.

Миллионы людей ежедневно работают за ноутбуками и настольными компьютерами. Мошенники могут узнать, что человек печатает на клавиатуре, если смартфон находится недалеко от неё. Учёные из Технологического института Джорджии в 2011 году запрограммировали мобильные устройства на наблюдение за вводимым на клавиатуре текстом: гаджеты измеряли вибрации поверхности стола. По словам учёных, процедура была непростой, но точность определения на тот момент составляла до 80%.

Смартфон iPhone 3GS для такой работы не подходил, но отлично себя показал iPhone 4, первый смартфон со встроенным гиродатчиком. Группа исследователей предприняла попытки использовать для слежки микрофон, более чувствительный сенсор. Акселерометр в итоге оказался предпочтительным способом, так как традиционно менее защищён системой.

Разработанная учёными техника искала последовательные пары нажатия клавиш. Приложение узнаёт, в каком месте клавиатуры были нажаты клавиши — слева-сверху и справа снизу, справа-снизу и справа-сверху — а также определяет расстояние для каждой пары клавиш. Затем оно сравнивает результаты с предварительно загруженным словарём. Метод работал со словами из трёх и более букв.

Можно не только воровать данные с акселерометра, но и управлять с его помощью устройством, заставляя смартфон выполнять нужные мошенникам действия. Динамик за 5 долларов помог взломать 20 акселерометров от 5 производителей с помощью звуковых волн. Группа исследователей из Мичиганского университета и Университета Южной Каролины использовала «музыкальный вирус», как они назвали их технику в интервью The New-York Times, чтобы заставить приложение Fitbit поверить, что пользователь совершил тысячи шагов, и управлять игрушечной машиной с помощью телефона. Целью исследователей стало создание софтовых решений для противодействия таким атакам.

Поскольку гироскоп улавливает и звуковые колебания, его, как жёсткий диск компьютера, можно использовать для скрытой прослушки. Учёные из Стэнфордского университета и специалисты из израильской оборонной компании Rafael нашли способ превратить гироскоп смартфона на Android в постоянно включенный микрофон. Они разработали приложение «Gyrophone»: датчики многих устройств на Android улавливают вибрации от звука частотой от 80 до 250 герц.

Голос взрослого мужчины имеет частоту от 85 до 155 Гц, женщины — от 165 до 255 Гц. Следовательно, гиродатчик способен слушать человеческую речь. Гироскоп iPhone использует частоту ниже 100 Гц, поэтому для тех же целей не подходит, но, тем не менее, может по отдельным словам помочь распознать пол говорящего. Точность инструмента в 2014 году была не очень высокой — до 64%.

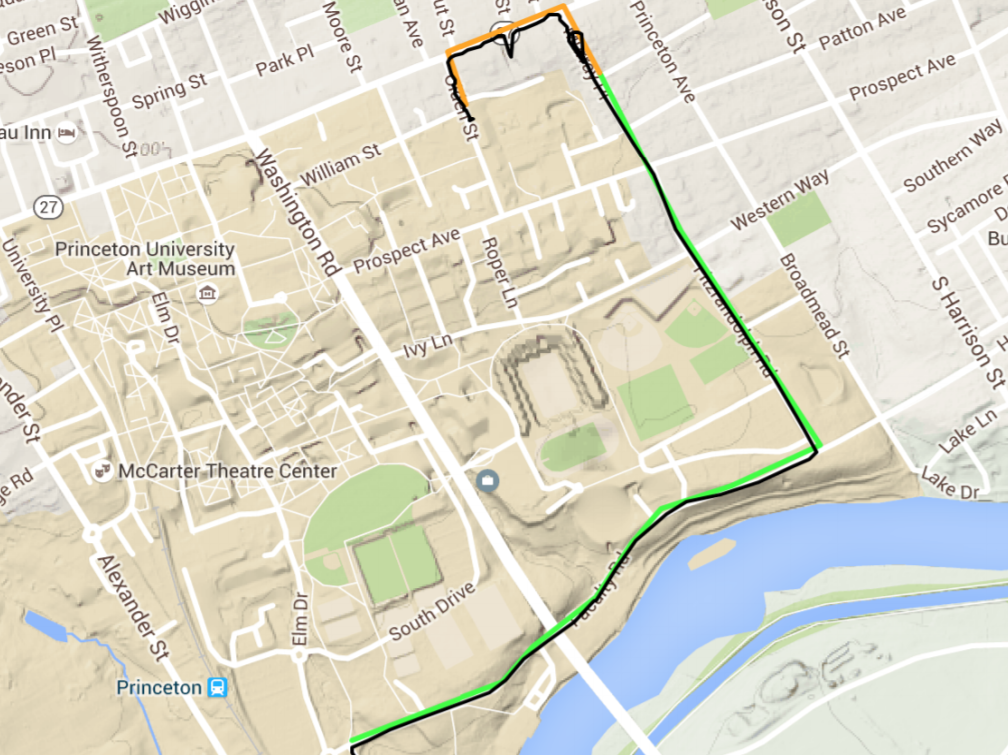

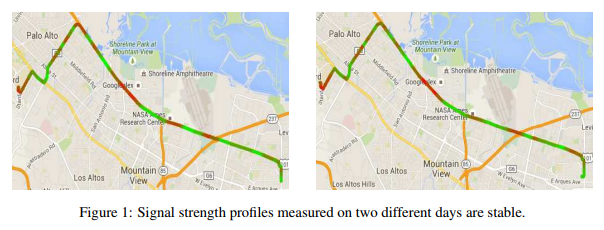

Слаженная работа нескольких датчиков в смартфоне и машинное обучение помогут отследить передвижения владельца устройства при выключенной спутниковой навигации. Иллюстрация ниже показывает, насколько точно определяет маршрут способ, предложенный группой исследователей из Института инженеров электротехники и электроники (IEEE). Зелёным отмечен путь, который пользователь проехал на транспорте, оранжевым — пройденный путь, а чёрным — данные с GPS.

Приложение PinMe сопоставляет информацию с сенсоров с открытыми данными. Сначала эксплойт получает информацию о последнем IP-адресе смартфона и подключении к Wi-Fi, чтобы определить начальную точку маршрута. Затем — по направлению, скорости движения и периодичности остановкой распознаёт разницу между ходьбой, ездой на автомобиле и общественном транспорте, полётами на самолёте. Полученные данные PinMe сопоставляет с информацией из открытых источников: навигационные данные берёт из OpenStreetMaps, карту высот — в Google Maps, данные о маршрутах — из расписаний авиакомпаний и железнодорожных линий. Чтобы уточнить маршрут, приложение использовало метеосервис Weather Channel: точная информация о температуре и давлении воздуха помогает нивелировать влияние погодных условий на собранную датчиками информацию.

В 2010 году похожую технику применяла японская телекоммуникационная корпорация KDDI: акселерометр в смартфоне использовался для слежки за сотрудниками. Данные с сенсора позволяли понять, идёт ли человек по лестнице или по ровной поверхности, вытряхивает ли мусор их урны или моет полы. В 2015 году специалисты из Нанкинского университета в Китае использовали данные с акселерометра, чтобы следить за передвижением людей в метро.

Определить местонахождение владельца смартфона может приложение, получающее данные о состоянии аккумулятора. Такую информацию способно получить любое приложение, так как для этого не требуется дополнительных разрешений. Учёные из Стэнфорда и специалисты из оборонной компании Rafael, которые выше уже были упомянуты, разработали технологию Power Spy.

Определение местоположения пользователя происходит с 90-процентной точностью благодаря анализу скорости разрядки аккумулятора: так учёные определяли удалённость гаджета от ретрансляторов. Но такая точность возможна только в случае, если пользователь не в первый раз проходит по данному маршруту.

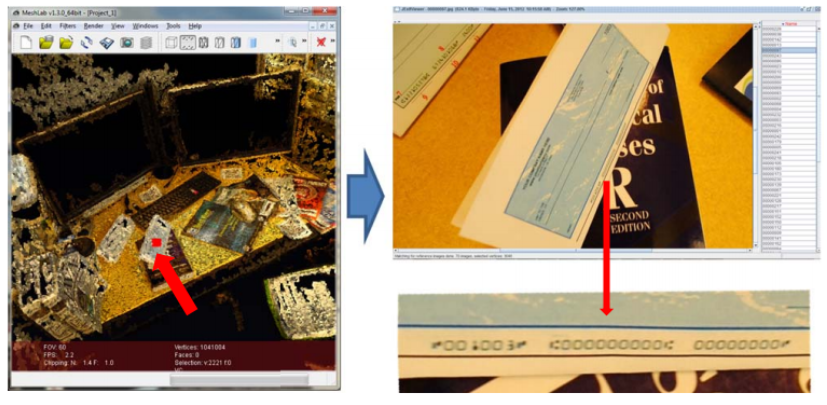

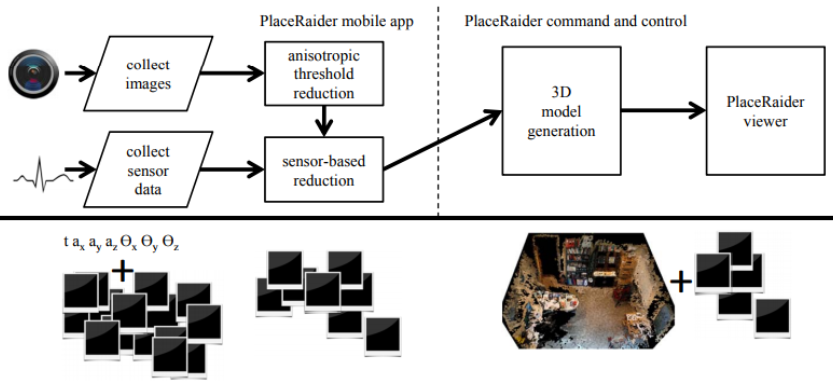

В 2012 году американский военный исследовательский центр в штате Индиана и учёные из Индианского университета разработали приложение PlaceRaider для смартфонов на Android 2.3, которое могло реконструировать окружение пользователя в 3D.

Пользователь должен был скачать приложение с возможностью делать фотографии и дать ему разрешение на использование камеры и их пересылку. PlaceRaider, работая в фоновом режиме, отключало звук затвора, чтобы не волновать пользователя. Затем программа в случайном порядке делала фотографии, сохраняя информацию о времени, месте и ориентации смартфона. После фильтрации фото и удаления плохих кадров, сделанных, например, в кармане пользователя, приложение отправляло их на сервер, где создавалась 3D-модель помещения.

Для проверки эффективности данной идеи учёные дали «заражённые» телефоны двадцати добровольцам, не знающим о приложении, и отправили их в офис с различными простыми заданиями. На следующем этапе две группы людей отсматривали результаты: одна — отдельные фотографии, вторая — 3D-модели. Обе группы искали QR-коды, чеки, документы, а также календари, которые злоумышленники могли бы использовать, чтобы определить, когда жертва не будет находиться в определённом месте.

Приложение для «конечного пользователя», то есть в худшем случае — преступника, а в нашем — учёных, позволяло приближать определённые части кадра в лучших традициях голливудских фильмов. В этом случае человек, открывший 3D-модель, мог нажать на определённую точку, после чего приложение искало более качественные фотографии из базы, сделанные ближе к искомому месту. На изображении ниже показан номер чека, лежащего на столе.

Чем больше сила — тем больше ответственность: это нужно помнить разработчикам смартфонов и приложений к ним, которые сегодня открывают безграничные возможности для взлома кошельков пользователей, отслеживания передвижении и определение интересов для более точного таргетирования рекламы. В реальной жизни, конечно, большая часть подобных исследователей учёных интересна в лучшем случае сценаристам «Чёрного зеркала».

Настоящие хакеры периодически разрабатывают крутые способы отъёма денег у населения, но не очень качественно их реализуют. Например, в феврале 2018 года они смогли загрузить майнер на правительственные сайты Великобритании, США и Канады, заставив зарабатывать для себя криптовалюту в течение четырёх часов. Вместо того, чтобы получить огромный объём информации с этих сайтов и продать его, они подключили майнер и заработали 24 доллара. Правда, после выяснения обстоятельств и эти деньги сервис майнинга им не выплатил.

Комментарии (35)

Ugrum

19.02.2018 13:45Если в устройстве есть какие-либо датчики, собирающие какую-либо информацию и это устройство может быть подключено к сети, а так же не него можно устанавливать какие-либо программы, то это устройство может куда-то отправлять собранную информацию? Не, никогда не поверю. Не может быть. Это параноидально — алармистский бред.

Penb69

19.02.2018 13:53Если данные технологии можно использовать таргентированно, то стоит задуматься об использовании "электронных игрушек"(умные часы, фитнес трекеры и тд) при работе за машинами ДСП и иже с ними

antanariva

19.02.2018 13:53Вести важные переговоры в одном помещении, оставив сотовые в другом, это стандартная практика у моей начальницы. Выходит, не такая уж она пароидальная :)

burzooom

19.02.2018 16:52В итоге, конкуренты плюнут на сложный электронный шпионаж и по старинке подкупят одного из участников совещаний

corvus

20.02.2018 03:09Это здоровая практика — не облегчать жизнь злоумышленникам.

ToshiruWang

20.02.2018 12:09Но и не шибко усложнять — через телефон среднему конкуренту параноидальной начальницы сложнее и дороже.

zbestr

19.02.2018 16:39На всё это найдется приложение рандомно генерирующее инфу якобы с датчика и разрешающее использовать реальные данные только программам из белого списка.

Осталось его найти/написать.

sumanai

19.02.2018 18:26В Xplosed framework такое есть, но его самого нет под новые андроиды.

vozhd99

19.02.2018 18:13<паранойя моде>

Девушка рассказывала, что ей приходит реклама того, о чём она говорила, но лично, хотя телефон лежал рядом. В субботу ехали, вспомнил один прикол про ресторан и… тадам — предлагают посетить этот ресторан. Лично я задумался.

Изменение выдачи замечал после текстовых диалогов в Skype и Viber.

</паранойя моде>

Ajex

20.02.2018 01:10Мы с друзьями как-то смеялись по поводу того «ха, вот мы поговорили о чем-то и тут бац и рекламка на смарт подоспела», но после 3-4 таких «совпадений» уже как-то и не смешно… При чем каждый раз информация только проговаривалась, не гуглилась и т.д.…

DS28

20.02.2018 06:23Когда знакомая предположила подобное предложил ей пообсуждать несколько тем, которые вообще её не касаются.

Переписывались про покупку шин для нивы.

По телефону обсуждали полёт на дельтаплане.

В итоге ничего по этим темам ни у меня, ни у неё.

konst90

20.02.2018 09:02/параноик мод он

Значит, следящее приложение умеет определять, когда вы действительно о чём-то своём разговариваете, а когда его проверяете.

tUUtiKKi13

20.02.2018 10:00Либо приложение знает, что хозяева Нив на самом деле не летают на дельтаплане.

Ghool

20.02.2018 10:03Вы не гуглили.

А ваши друзья гуглили.

А по переписке видно, что вы часто общаетесь — и можно всем общую рекламу конкретного типа рассылать

vozhd99

20.02.2018 23:50То, что у неё с кем-то такие совпадения могли быть — всё может быть. Эта же шутка, о которой мы говорили не гуглилась и не повторялась уже много-много лет — это шутка. Однако сработало. Телефон был у неё в руках.

tormozedison

19.02.2018 21:03Кто нам мешает, тот нам и поможет. Приложение, заставляющее смартфон громко шипеть в полосе пропускания гиродатчика, и…

Xandrmoro

20.02.2018 02:56в худшем случае — преступника

В худшем ли? Что-то я государства опасаюсь больше.

Rohan66

20.02.2018 13:02Голос взрослого мужчины имеет частоту от 85 до 155 Гц, женщины — от 165 до 255 Гц.

Хм… Всегда считал, что голос укладывается в диапазон 300 Гц — 4 кГц. Или это какое-то «новое» слово в акустике?

Quan

21.02.2018 17:52Интересно, а кто нибудь встречал такую программу как Place rider, которая умеет делать 3д съёмку интерьеров из фотографий, но не шпионит?

Всё какие то лазерные сканеры, дальномеры, а просто из фоток — нету

vassabi

dreamer2

кстати заливка майнера не исключает слив данных, странные выводы получились :)

suharik

Об этом правительство навряд ли скажет. Мол, Штирлиц только

майнер залилапельсины приносил.