Сегодня в блоге Брайана Кребса, журналиста, специалиста по сетевой безопасности, появился новый пост. В нем он рассказывает о получении сотен сообщений с описанием случившейся пару дней назад «мегаутечки». По его словам, это действительно масштабное событие, но слитые в сеть аккаунты вовсе не новые — базе исполнилось около трех лет.

Что касается дампа с названием «Collection #1», размер которого составляет около 87 ГБ, его детально проанализировал Трой Хант, разработчик сервиса HaveIBeenPwned. Тот считает, что дамп был получен путем слияния множества более мелких баз аккаунтов, возможно, их были тысячи.

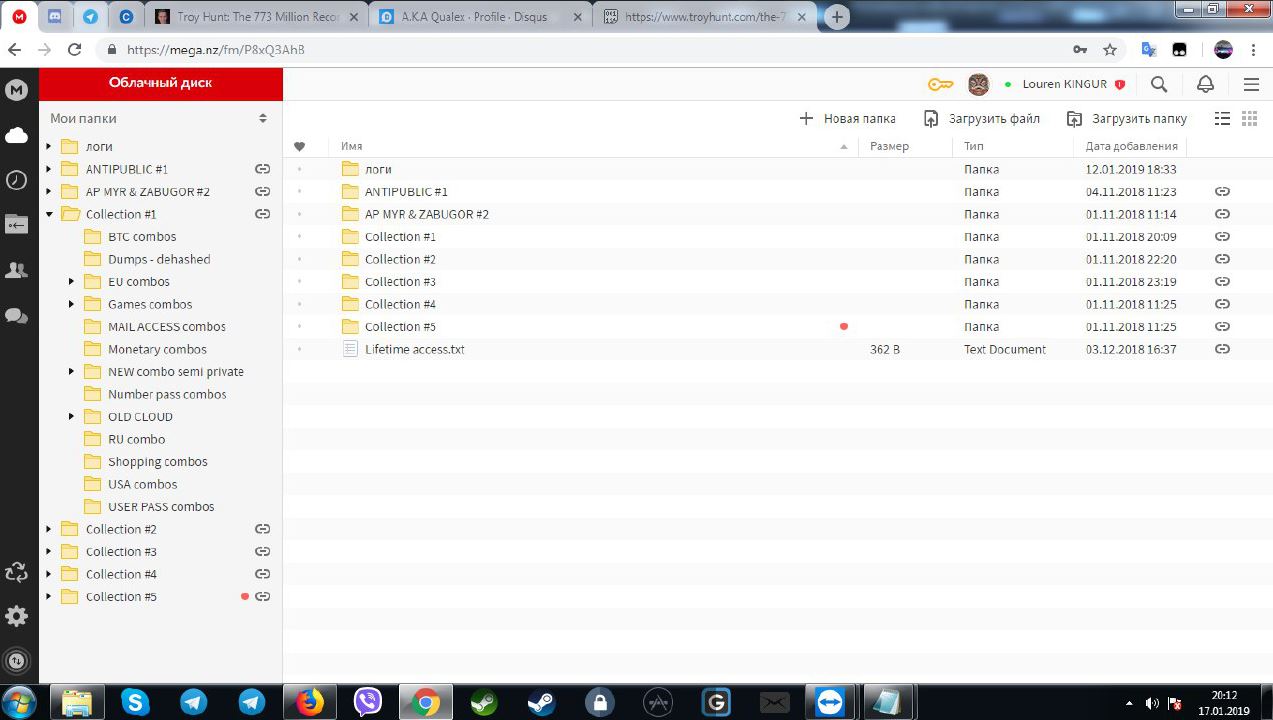

Ранее данные, которые являются частью «мегаутечки» публиковались на различных специализированных закрытых форумах. Правда, по словам Алекса Холдена, представителя компании Hold Security, первые публикации появились не три года назад, а в октябре 2018 года. Аккаунтов может быть еще больше, все они продаются на закрытых ресурсах. Ниже показан дамп весом почти 1 ТБ, содержащий огромное количество аккаунтов.

Продавец всей этой информации имеет аккаунт в Telegram, его ник — Sanixer. Судя по скриншоту, Collection #1 именно тот дамп, который сейчас обсуждается в сети. Причем его продавали всего за $45.

В дамп входит огромное число аккаунтов, полученных в результате взлома разнообразных ресурсов. Это вовсе не свежее предложение. Скорее всего, аккаунты, вошедшие в дамп, были украдены 2-3 года назад. А вот другие предложения продавца (не все они отображены на скриншоте) гораздо более свежие, им меньше года. Общий объем всех данных, продаваемых Sanixer, достигает 4 ТБ.

Этот «черный предприниматель» продемонстрировал данные, которые хранятся на его личном аккаунте сервиса Mega. Продемонстрированная база впечатляет. Кстати, продавец явно русскоязычный (русский язык виден на скриншоте).

По мнению некоторых специалистов по информационной безопасности, данные, которые были слиты в сеть, могут быть использованы в фишинге, спаме и других непрямых атаках. Многие аккаунты уже неактивны, пароли — изменены. А вот email можно без проблем использовать.

«Слитые данные были весьма популярны среди российских взломщиков на форумах в дарквебе несколько лет назад. Поскольку данные получены из многих источников, в основном, это старые аккаунты, то прямой угрозы веб-сообществу нет. Но объем дампа, конечно, впечатляет».

Основная причина того, что такое большое количество аккаунтов уводится злоумышленниками — в неподготовленности пользователей сети. Большинство, несмотря на рекомендации специалистов, до сих пор использует простые пароли и логины. Мало кто устанавливает двухфакторную идентификацию или работает с менеджерами паролей. Кроме того, многие пользователи работают с одной и той же связкой логин/пароль на большом количестве ресурсов. А это как раз опасно, поскольку базу могут использовать для подбора паролей различных учетных записей на ресурсах, которые пока были не затронуты взломами.

Схема использования похищенных данных взломщиками

Стоит отметить, что стоимость украденных данных постоянно падает. Цена аккаунта из дампа (к примеру, Collection #1) составляет примерно 0.000002 цента.

Эксперты по кибербезопасности рекомендуют в качестве пароля использовать длинные фразы, которые может без труда запомнить пользователь. Для этого необходима, конечно, поддержка длинных паролей ресурсами. Это далеко не всегда так. В большинстве случаев длинную фразу гораздо сложнее взломать, чем обычный пароль, пускай и сложный (конечно, здесь все относительно).

Лучше всего работать с менеджерами паролей, которые могут генерировать как пароли (причем очень сложные), так и фразы. Главное в этом случае — запомнить мастер-пароль к менеджеру, в противном случае можно лишиться всех своих данных раз и навсегда.

Плюс ко всему помогает и двухфакторная авторизация. Правда, здесь тоже могут возникнуть проблемы, поскольку далеко не все ресурсы используют эту возможность надлежащим способом. Тем не менее, это гораздо лучше, чем постоянное использование одной и той же связки логин/пароль на большом количестве разных ресурсов, особенно, если эти ресурсы содержат жизненно важную информацию пользователя (банки, госуслуги и т.п.).

YuryZakharov

То есть, в том, что сервис хранит пароли в plain text или в том, что вся база данных сервиса утекла «налево», виноват, безусловно, пользователь со своим паролем qwerty123.

tvr

администратор сервиса с логином и паролем admin/admin