«В одной жизни Вы — Томас Андерсон,

программист в одной крупной уважаемой компании.

У Вас есть медицинская страховка,

Вы платите налоги

и ещё — помогаете консьержке выносить мусор.

Другая Ваша жизнь — в компьютерах,

и тут Вы известны как хакер Нео»

...(фильм Матрица)

Внимание! Вся информация в данной статье предоставлена в ознакомительных целях.

Статья не рекомендуется к чтению тем, кто не знаком с таким понятием, как «полный Root».

В данной статье проведу апробацию > тридцати мировых hacktools, разработанные/портированные под Android. Некоторые инструменты являются PRO-tools, «некоторые игрушками», а какие-то требуют custom kernel. Большинство приложений запрашивают Root-права. Инструменты предлагаются конечному пользователю под различными кибер-лицензиями, это не может не радовать (в ознакомительных целях)! Некоторые PRO-hacktools вы не встретите в GP, а о некоторых, возможно, «услышите» впервые. В любом случае, Android ОС нестандартизированная и одни и те же кросс-компилированные проги, под одну и ту же архитектуру, могут «летать», требовать «костылей» или не работать вовсе.

У транснациональной корпорации Google, помимо пользовательского соглашения и политики конфиденциальности и безопасности, имеются: соглашение Google Play о распространении программных продуктов; центр правил для разработчиков (в том числе, удовлетворение жалоб от пубертатных девиц на хамство разработчика и неприемлемый контент); бой разработчикам явных hacktools и тд. Проще говоря, монопольная техническая политика GP перетекает в политическую технику. И такой расклад обычно не притормаживает технически-подкованных пользователей/разработчиков Android-гаджетов/приложений в бесконечных поиска Сиболы.

Особо неуклюжим, рекомендуется не проявлять повышенный интерес к описываемым здесь инструментам. Топором, которым вы колите лучину для растопки печи — эти действия характеризуются в рамках закона. Тот же топор в руках палача — это уже преступление и наказание. Некоторые приложения могут использоваться в коварных целях, а это в свою очередь противоречит не только политике Google, политике Hacktools, но и конституции некоторых стран — это уже топор в руках палача. По этим убедительным причинам автор не призывает бело-серых шляп пользоваться «особенными» приложениями в своём урочище, не прочитав хотя бы местные законы.

[Hacktools] обзор приложений

АНБ и их приятели не спят, и мы тоже. Погнали…

Хэдлайнер Hash Suite Droid

1) HSD — Кубинская разработка под либеральной лицензией. Прога для брутфорса хешей на основе идеи/исходников софта JohnTheRipper, JTR — от легендарного отечественного Иисуса-криптографа, который держится в тени — А. Песляка, который немного помог (обсуждение) разработчику Alain'y довести HSD до ума.

Софт работает на Android 3+^. Скорость брутфорс атаки, на слабеньком гаджете за 4к рублей, дает фору в скорости подбора паролей ~40% выше, чем ПК с CPU-2х Athlon 4800+. Средней мощности девайс в своей работе, например Redmi 4x, на некоторых хешах еще задействует и GPU. По производительности в скорости подбора паролей, Redmi 4x не уступает Intel 2x T6600.

Приложение HSD энергоёмкое. И во время работы проги, например на кустарных гаджетах, крекеру нужно быть внимательным к температурному режиму батареи.

Альтернативный форк JTR. Официальное ПО JTR на Windows/Linux умеет брутить 8 хешей, расширенный взломщик для Linux — 265 хешей, а Кубинский HSD разработали и заточили под 10 популярных хешей. РЭ по HashSuiteDroid конечному пользователю не требуется, интерфейс разработан профессионалом добротно и с душой.

Приложение HSD поддерживает брутфорс-атаку на следующие типы хеширования:

LM; NTLM; MD5; SHA1; SHA256; SHA512; DCC/2; WPA-PSK; BCRYPT.Опции:

- поддержка брутфорс атаки методом грубой силы, атаки по словарю, комбинированной атаки по правилам;

- выбор количества задействования ядер CPU;

- настройка диапазона температурного режима батареи в с° в установившемся рабочем режиме.

MD5/SHA1 импортируйте по типу как [любое_имя: 04bb67a1914803ff834a4a25355ad9f3].

У взломщика имеется недостаток: отсутствие режима гибридной атаки (атака по маске). Разработчик убеждает себя, что его творение — это не взломщик паролей (приложение для персональной брутфорс атаки), а софт для аудита слабых паролей (брут БД хешей), отсюда общие правила атаки на пароли, и отсутствие в HSD гибридной атаки по маске. HSD в паре с приложением Wordlist Generator такое неудобство чуточку устраняется, но далеко не полностью.

HSD — отлажен, но не обновлялся с конца 2015 года (на предмет добавления поддержки новых хешей/маски). Причина «временной заморозки проекта» — слабая популярность приложения (ответ из Кубы).

Wordlist Generator

2) Wordlist Generator — это приложение для генерации словарей по заданным правилам. WG поддерживает генерацию слов по пользовательскому шаблону, цифре, спецсимволу, латинице, префиксу и суффиксу. Генерация слов по выборочной маске — отсутствует.

Lucky Patcher

3) Lucky Patcher — это комбайн-приложение с внятным русифицированным интерфейсом для крекеров. Lucky Patcher-ом можно ранить и оживить (LP воюет с GP и пока побеждает), посеять смятение и возбудить. Приложение постоянно обновляется и идет в ногу со временем.

Реализована поддержка следующих функций.

- Удаление/блокировка рекламы в Android приложениях в несколько кликов, либо индивидуальный подход данных функций к выбранному пользователем приложению, эффективность таких блокировок стремится к 100%.

- Бесплатная покупка программ. Проксируется оформление подписки/покупки в приложение на Lucky Patcher, и делается магия. Такая фантиковая махинация проходит не 100% эффективностью для приложений, но процент везения все еще довольно высок.

- Разборка/сборка приложений для изменения/переназначения «ненужных» разрешений у программ.

- Заморозка/разморозка приложений/системных.

- Резервное копирование и восстановление приложений без внешних данных.

- Пользовательские патчи для приложений (самые разнообразные).

SSL Capture

4) SSL Capture — это частично Open Source проект. Китайская разработка, аналог и улучшенное приложение Packet Capture. Для раскрытия исходников по части перехвата/анализа https, уважаемый господин Пу выдвигает разные требования. На данный момент требование по частичному раскрытию исходников (по части https) — деликатное: собрать на Гитхабе 1000 звёзд для проекта SSL_Capture…

С помощью этого приложения перехватывается и анализируется HTTP/HTTPS трафик приложений/браузеров (выс.эффективность до версии Android 7).

Для чего это нужно? Самое простое использование приложения — это снифить запросы/ответы от приложений, и изучать слишком навязчивые проекты (метрика/реклама, кое-что похуже), отправлять негодяйские запросы в /etc/hosts (блокировка трафика и дополнение к AdAway). Или, например, после анализа неизвестного.apk в Virustotal проверять трафик приложений, загруженных из «ненадежных источников». Или пример по жёстче: у многих была ситуация, когда знакомые/близкие просили ваш гаджет, чтобы войти в соц.сети и тд. В такой обстановке с помощью этого приложения можно снять все пароли/данные шифрованного трафика цели без палева. То есть, вкл. SSL capture, поставить булавку на браузер (чтобы жертва не смогла переключаться между приложениями, скрыть уведомления о сертификате «колокольчик удержать», отдать жертве телефон предвкушая улов.

Для изучения интернет трафика ваших приложений, возможно вы использовали на своем ПК Owasp-zap (Burp suite/Fidler), генерировали ssl-сертификат, загружали его на Android, при установке сертификата получали ошибку, скачивали с GP Root Sertificate manager и с помощью него таки устанавливали ssl-сертификат, получали «визжание и нежелание» браузеров обрабатывать страницы. Открывали Owap-zap, проксировали мобильное соединение через ПК и наблюдали за трафиком приложений на своем ЖК-мониторе.

С SSL Capture целевой объект становится проще: мобильные браузеры не сердятся на подмененный сертификат, приложения — тоже. «Браузерно-программный трафик» становится доступным в расшифрованном виде для анализа и на Android (в том числе анализ gzip и графика). Приложение корректно/персонально раскладывает все логи.txt по каталогам и подпапкам с учетом именем даты и времени — удобно, что еще скажешь.

Вывод по SSLC: не обязательно подгонять тяжёлую артиллерию, чтобы проверить «Burger King и тайная запись экрана вашего телефона»

ANDRAX

5) ANDRAX — это Бразильская разработка, мобильная платформа для тестирования на проникновение (не эмуляция!), разработанная специально для Android-смартфонов под либеральной лицензией «GPL+» (запрос/ответ по вопросу лицензии к разработчику, так как нигде о разрешениях нет упоминания). Что под капотом у ANDRAX: красивый cli-терминал; среда программирования для десятка популярных языков — codeHACK IDE (с подсветкой синтаксиса и подсказками); туча различных тулз для хакера (гораздо меньше чем в Kali Linux, чёрт! что за нелепое сравнение;)); и конечно — баги (к примеру, нерабочий findmyhash, потеря скорости брутфорса в приложениях JTR и Aircrack-ng ). На игровом поле «Бразильский футболист» ведет себя как обычный дистрибутив Linux, но более мощный, чем обычный дистрибутив!

Системные требования ANDRAX впечатляют: ~5+Гб современной ROM Android 5+, Busybox, SuperSu/Magisk (именно эти приложения для управления Root-правами, а не дефолтные, поставляемые с некоторыми прошивками).

Чат проекта в Telegram уже оккупировали большинство любознательных повстанцев сериала Mr. Robot, осада админа грозит со всех стран. Помимо мессенджера, следы присутствия разработчика можно найти на однотипных ресурсах — посвященных ИБ (в том числе и в письмах рассылки Openwall).

Направление продукта, от разработки до поддержки, курируются «цифровой личностью», не зная усталости, в одном лице. Поэтому сравнивать, пока что сырой ANDRAX VS NetHunter — некорректно, но можно поспорить на тему ANDRAX-Termux.

ИМХО: для поддержки жизнедеятельности подобные продукты, как ANDRAX, — не нуждаются в GP; будущее проекта не может быть безоблачным в лице боевого квада — Mr.Robot, но свою какую-то аудиторию, в мире мобильного крекинга, эта разработка обязательно подберет.

А еще фразы разработчика ANDRAX можно разобрать на цитаты:

«Не будь злым, но будь КРЕКЕРОМ!»

«Мы профессионалы безопасности, а не пираты!»

«Будущее хакерства мобильно!»

«Только метеорит размером с Калифорнию может решить проблему 3.»

«Любой Android смартфон без рут-доступа принадлежит производителю, а не пользователю»

«Их более 50 разработчиков, а я один»

«Слушай сюда сопляк, мир больше чем Debian, я программирую свои дистрибутивы, ядра Linux и Android на ПК дольше, чем ты смотришь Mr.Robot».

Kali Linux NetHunter

6) Kali Linux NetHunter — лидер, первая PRO платформа для тестирования на проникновение под Android. Системные требования KLN ~ как у ANDRAX (платформы конкуренты). Софт официально разработан под Nexus и OnePlus, по факту можно установить и на любые другие девайсы (для полноценной работы в среде NetHunter, на fuck-прошивках требуется решение проблемы с kernel).

Intercepter-ng

7) Intercepter-ng Отечественная разработка. Сетевой сниффер, позволяющий подглядывать за серфингом пользователей, перехватывать пароли из нешифрованного трафика.

Успешно реализует атаку ARP-spoofing. Осуществляет перехват и анализ сетевого нешифрованного трафика клиентов wifi сети. Заявлена атака dns-spoofing, но в силу развития безопасности IT, на сегодняшний день данная атака практически ни где не актуальна. Прога требовательна к ресурсам (Sslstrip), спустя некоторое время после запуска программы, слабые аппараты уходят в reboot.

Изначально приложение располагалось в GP, но затем политическая техника «добралась» до разработчика и его кода. Событиями позже, неудовлетворенный Google (своим наказанием: удалением приложения из GP) развернул осаду советского веб хостинга, где успешно по сей день живет и развивается проект Intercepter-ng.

tPacketCapture

8) tPacketCapture — Японская разработка. Приложения захватывает (снифит) трафик сохраняет в формате «.pcap». Для полноценного анализа «жатвы урожая» необходим ПК с ПО tcpdump/xplico/wireshark.

zANTI

9) zANTI – разработка USA. Комбайн-приложение для сетевой безопасности.

Поддерживаемый функционал:

- Программа упорно и долго сканирует wifi сеть (nmap, с поддержкой скрипта поиска уязвимостей, ищет vulnerability и не стесняется их тут же проэксплуатировать (опциональная настройка перед стартом).

- MITM атаки – просматривать нешифрованный трафик жертвы, перехватывать логины/пароли.

- Рабочий, но особенный DNS-spoofing! (редирект со всех веб сайтов http > http(s) сайт).

- Запись логов

zANTI — это бесплатное приложение от коммерческой конторы, присутствует адекватная поддержка, ПО обновляется.

cSploit

10) cSploit поржавевший комбайн-приложение для пентестера. В наличии интегрированный Metasploit RPCd; инструменты для MITM атак. После установки/запуска/автообновления cSploit весит ~300мБ.

На официальном сайте висит предупреждение, что ночные сборки могут содержать проблемы, но, чтобы вот так! Внимание! при неудачном автообновлении ночной сборки cSploit, софт работает как вирус: форматирует флэш накопитель, специально тестировал прогу на такое поведение несколько раз.

Заявленный функционал:

- Сканирование сети на открытые порты/ОС;

- Интегрированная трассировка;

- Интегрированная структура Metasploit RPCd, поиск узлов на наличие уязвимостей с помощью демона Metasploit, настройка параметров эксплойта, создание консольной оболочки на эксплуатируемых системах;

- Подделка пакетов TCP / UDP;

- Замена изображений, текста и видео на не зашифрованных веб-страницах;

- JavaScript-инъекция — внедрение своего собственного javascript-а на не зашифрованных веб-страницах;

- Перехват паролей http трафика;

- Захват сетевого трафика в формате «.pcap»;

- DNS-спуфинг;

- Session Hijacking — манипуляции с не зашифрованными куки и их клонирование.

Что работает по факту:

- Иногда перехватываются логины и пароли из нешифрованного трафика жертвы, при это все жутко тормозит на стороне атакуемого;

- Сканирование портов;

- Захват сетевого трафика в формате «.pcap».

Все, что заявлено в cSploit чуть выше, имело место быть несколько

Kayra the Pentester Lite

11) Kayra the Pentester Lite Kayra — это Турецкая разработка: сканер уязвимостей веб-приложений в тестировании на проникновение. Он способен сканировать “широкий спектр” известных уязвимостей на веб-сайтах. По окончанию своей работы-сканирования, KtPL выдает нехилый лог-отчет.

Поддерживаемые функции:

- проверка веб сайта на различные google-дорки (по интегрированной в приложение google hacking database);

- сканер каталогов/XSS веб сервера (на основе ошибок в конфигурации системы);

- Брутфорс CGI;

- Генератор хешей md5/SHA1/SHA256;

- Расширенный брутфорс AES-шифрования — в бесплатной версии не работает.

Andro Hackbar

12) Andro Hackbar Аллах Акбар комбайн-приложение для пентестера. Филиппинская разработка, созданная энтузиастами под впечатлением аддона hackbar для FireFox браузера.

Функционал:

- применение к веб сайтам SQL/XSS/LFI атак;

- поиск админок на сайте;

- просмотр кода веб страницы;

- экстракт всех ссылок из веб страницы;

- дешифрация хешей md5 (используется БД md5.gromweb.com);

- работа с различными кодировками (beta функция).

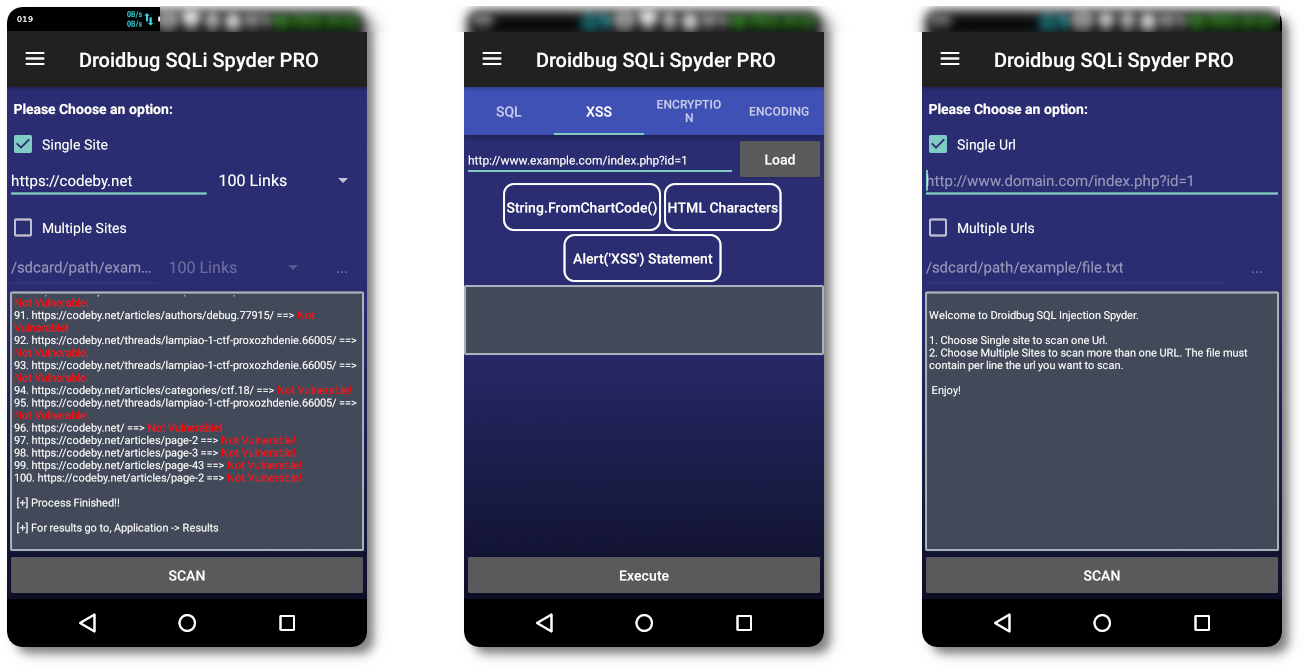

Droidbug SQLI Spyder

13) Droidbug SQLI Spyder — приложение сканер/проверки веб сайтов на уязвимости к SQL-инъекциям; XSS-атак. В DSS-арсенале заявлен “анализатор шифрования” md5/sha1/sha256/root13 base32-64, который работает в астабильном режиме.

DroidSQLi

14) DroidSQLi — приложение для проверки веб сайтов на некоторые уязвимости к SQL-инъекциям.

Macchanger

15) Macchanger — приложение для подмены mac-адреса (идентификатора устройства во внутренней сети) wifi-адаптера. Независимо от Root-прав или производителя адаптера, на некоторых прошивках отсутствует возможность смены mac-адреса. Эта «проблема» обновления BusyBox, и иногда проблема тех, кто собирал/компилировал fuck-прошивку.

Arcai.com's NetCut

16) Arcai.com's NetCut — это очень эффективное приложение для DoS-атаки на всех сетевых пользователей Wifi сети, либо отказ в обслуживании конкретного сетевого узла, либо регулируемое обрезание скорости на конкретных Wifi-хостах. Реализовать атаку на различные узлы сети (телевизор, смартфон, xbox) возможно, если вы подключены к этой же сети. Поддержка режима монитора wifi-адаптера со стороны атакующего не требуется.

LOIC

17) LOIC это приложение для DoS-атаки на web-сервер. Стресс-тестирование сети: атаку на сайты можно проксировать в Orbot через Tor, но в таком случае, увеличивается вероятность ненароком «загасить свой доступ через сервера Tor», и получить не очень взрывной пост-результат. Скорость флуда (скорость нагрузки на сервер) можно плавно повышать, увеличивая размер текстового поля. При одной и той же скорости — эффективнее метод атаки «http», обрушивает (в том числе перегружает CPU) apache2 (персональный VDS на Amazon) мене чем за минуту.

Разработчик опубликовал все исходные коды в сети, и обещал скрыться в далёком 2009 году, спустя несколько лет был замечен на Github-e.

Мне удобнее, я приведу пример успешной DoS атаки: Android на веб сервер из локальной сети.

WPS Wifi Checker Pro

18) WPS Wifi Checker Pro — Испанская разработка. Приложение для атаки на wps-роутера wifi-сети. Успешность атаки зависит от эксплуатируемого железа на стороне жертвы. В случае успешной (быстрой) атаки происходит подключение к сети жертвы.

Hijacker

19) Hijacker — это GUI-приложение (для тестирования на проникновение в wifi сетях, в паре с Nexmon и пропатченным ядром поддерживает режим монитора некоторых внутренних wifi-чипов) Aircrack-ng, Airodump-ng, MDK3, Reaver. Софт поддерживает запись трафика в формате «.pcap»

Требования: поддержка девайсом OTG-режима, custom kernel.

Nexmon

19.1) Nexmon — это платформа для тестирования на проникновение в wifi сетях, аналогичная Hijacker, добавляет/изучает возможность переводить внутренние чипы Broadcom/Cypress в режим монитора.

Wifi password

20) Wifi password Wifi password — отображает все сохраненные когда-либо в ОС пароли wifi-подключений.

OsMoDroid

21) OsMoDroid – это Отечественная (РФ) open source разработка, приложение трекер для активных людей. Описание приложения (с оф.сайта) довольно завуалированное:

«С помощью сервиса OsMo ваши близкие и друзья всегда будут знать, где вы находитесь»,думаю, не хватает сложносочинённого предложения/продолжения

«но его второстепенные функции позволяют снимать ip жертвы».

Функционал.

В OsMoDroid в один тап можно сгенерировать ссылку, в один клик – закрыть её. Переход по ссылке, отобразит для атакующего ip-адрес жертвы, user-agent/версию браузера. При включенном GPS-приёмнике у атакующего, у жертвы будет отображаться карта с местоположением/перемещением крекера в онлайн режиме, отображаться информация о заряде его батареи (проще говоря, жертва будет увлечена полученной информацией). При выключенном GPS (у атакующего) – жертве будет доступна только информация о %-заряде батареи и пустая карта. В паре с приложением Fake GPS location можно собирать ip своих жертв, подменяя свое реальное местоположение в пределах земного шара на любое фиктивное, и даже сгенерировать простой маршрут.

Преимущество приложения – простота и правдоподобное отрицание завладеть ip-адресом жертвы.

Shodan

22) Shodan.apk — Французская разработка с открытым исходным кодом. Приложение поисковик, ищет подключенные к сети устройства: ip-камеры, сетевые принтеры, роутеры, банкоматы,

Для авторизации в приложении требуется api-ключ, который можно получить бесплатно после регистрации в поисковой системе Shodan.io (поиск с таким ключом будет доступен с ограничениями).

Anonymous Email

23) Anonymous Email – почтовый клиент Android для отправки анонимных писем. Бесплатная версия предоставляется пользователям с некоторыми ограничениями: доступна отправка писем, без возможности получения ответа. Письмо адресату доставляется без задержек, в заголовке письма указан адрес отправителя «noreply@anonymousemail.me». Степень анонимности у личности после отсылки письма – вопрос веры. Альтернативный вариант: Tor + временный почтовый ящик (отправка/получение писем) дает более высокую степень анонимности (вера в Tor).

Photo Exif Editor

24) Photo Exif Editor — это приложение позволяет подделывать различные метаданные фотографий (Exif-данные), или в один клик очищать все метаданные фотографий/альбомов.

PixelKnot

25) PixelKnot — приложение стеганографии, позволяющее скрыть само наличие тайного послания в картинке. После скрытия приватного послания, картинку адресату нужно доставлять как «файл» (например, в мессенджерах), иначе тайное послание невозможно будет восстановить. Приложение создано авторитетной командой с мировым именем Guardianproject, которая разрабатывает софт с учетом параноидальных обстоятельств (в том числе и разработка «Orbot» их рук дело). Опубликовал 0day-уязвимость (нашёл 100% способ определять содержит ли картинка тайное послание или нет), приложение потеряло смысл.

MD5 ba46f040f21abc5135b3714b2740c982

Orbot

26) Orbot — прокси-приложение в комплекте с Tor. Orbot позволяет трафику приложений/браузеров «ходить» через зашифрованные соединения Tor. Orbot в связке с браузерами Orfox, Tor Browser, InBrowser позволяет сохранять высокий статус анонимности и посещать даркнет.

InBrowser

27) InBrowser — разработка USA. Браузер, который успешно интегрируется с Tor. В тестировании браузеров, пруф-тесты на предмет анонимности, InBr. показал лучший результат среди конкурентов: FirefoxFoxux браузер;

Помимо добавления случайной строки в агент браузера, и обфускации заголовка «Referer», InBr. поддерживает интересную функцию: выбор/подмена агента браузера: Android-Iphone-iPad-Firefox-Chrome-IE (см. скрин). После смены пола браузера такого трюка сайты видят в своих логах фиктивную модель устройства. Для поддержки статуса анонимной личности, в браузере необходимо отключить Java-скрипты. Независимо от усиления попыток конспирологии, с включенным Java, браузер сливает уникальный отпечаток, который присущ текущей модели гаджета. Если canvas fingerprint можно свести (по опыту — смена прошивки), то webgl fingerprint — нельзя (это уже отдельная статья (черновик) по объему более этой).

Из политики конфиденциальности: «В случае сбоя InBrowser мы собираем журнал сбоев, который содержит ограниченную информацию о версии вашего приложения, вашей операционной системы, конфигурации вашего оборудования, используемом вами устройстве и некоторых данных памяти» — вполне приемлемо на сегодняшний день.

OpenKeychain

28) OpenKeychain Немецкая разработка с открытым исходным кодом. Совместимая со стандартом Open pgp программа, которая умеет работать с ключами шифрования в полном объеме (за исключением подписей). OK может быть интегрирована в почтовый клиент K-9 Mail. В таком случае, в письмах по почте можно передавать секретную информацию, а перед отправкой/прочтением письма, данные автоматически шифруются/дешифруются получателем/отправителем pgp-ключом.

Root Certificate Manager

29) Root Certificate Manager — приложение для манипуляции корневыми сертификатами Android устройства (экспорт/импорт/удаление сертификата).

Hacker's Keyboard

30) Hacker's Keyboard — превосходная Android-клавиатура, гибкая в настройках, имеет стрелки и клавишу «Tab», необходимые для работы в Termux/ANDRAX/CLI/SSH. Клава иногда пропадает из GP.

Text Converter

31) Text Converter — это приложение может раскодировать/закодировать текст из/в base32/64; Ascii; кириллицу из url и еще два десятка вида кодировок. Прога работает со штрих/QR-кодами, поддерживает хеширование в MD5/SHA1/256/384/512. У hash droid поддержка хешей в два раза больше.

SnoopSnitch

32) SnoopSnitch — это open source приложение из немецкой исследовательской лаборатории. SnoopSnitch разработан для тестирования “обновление системы безопасности Android” + тест безопасности мобильной сети».

Для сканирования девайса на предмет уязвимостей, требуется подключение к БД в интернете. По окончанию сбора информации, и пруф-теста ОС Android, пентестеру предоставляется подробный отчет о дырявости подопытного устройства.

OONI Probe

33) OONI Probe — это разработка проекта Tor. Приложение называет себя “открытой обсерваторией сетевых помех”. Пруф-тесты к подключенной сети вычислят скорость/качество лини и оповестят пентестера о наличии/отсутствии, в том числе, возможной степени интернет-цензуре в данной сети. Так же с помощью этого приложения можно открыть для себя новые сайты — посвященные ИБ.

Network Port Database

34) IANA port database — Британская разработка. Приложение проверка: на каком порту работает какая-либо «официальная утилита» и наоборот. База постоянно поддерживается в актуальном состоянии. Аналог приложения, команда «less /etc/services» в GNU/Linux.

Network Scaner. Network Utilities. Landroid. Fing

35) Network Scaner. Network Utilities. Landroid. Fing Четыре комбайнера комбайна, имеющие сходный функционал.

Быстрое сканирование сети (к подключенной) на присутствие устройств/вторжений (отображаются ip/mac адреса и названия производителей устройств).

* IP calculator. Расчет в dec/hex количества хостов в любой подсети (.0/24...5/32 и т. пд.).

* Whois. Идентификация владельца/компании ip-адреса/доменного имени.

* DNS Lookup. Преобразование ip-доменное имя-ip. Аналог команды «nslookup» в GNU/Linux.

* Traceroute. Служебная утилита, предназначенная для определения маршрутов следования пакетов в сетях TCP/IP.

* Root Scaner. Утилита удаленного/локального сканирования заданного диапазона портов выбранных адресов (аналог nmap по части сканирования, без поддержки специфичных скриптов).

* Netstat. Утилита мониторинга сети (к подключенной).

* Ping. Пинг узла в сети.

* Telnet. Сетевая утилита для удаленного терминального подключения к ПК.

* PublicIP. Проверка своего публичного ip адреса/провайдера.

* SSL Check. Проверка сайта: версия протокола, сертификата и удостоверяющего центра сертификации.

* Просмотр arp-таблицы (Landroid).

*

Total Commander

36) Total Commander — файловый менеджер, который умеет многое (аналог GhostCommander), в том числе: подключаться к ПК (по SMB протоколу); к облаку (Гугл/Яндекс/тп.); к удаленному серверу для передачи файлов по защищенному SFTP протоколу.

Как часто бывает: «У плотника свои ворота всех хуже» отсутствие не только шифрования, но и никакой защиты от arp-spoofing-а. TC позволяет создать на рабочем столе ярлык с параметрами любого файла в ОС Android. При создании ярлыка (/proc/net/arp, выбора используемого приложения/значка для работы с файлом, например QuickEdit), на рабочем столе появится «приложение». Тап в один клик по «arp-значку» позволяет проверить arp-таблицу и убедиться, что на Босса не идет атака spoofing-ом.

JuiceSSH

37) JuiceSSH — мобильный SSH клиент, который позволяет подключиться к удаленному серверу Kali Linux (Free VDS от Amazon) и проводить полноценное тестирование на проникновение с Android устройства.

Перепечатка своей статьи — источник

лицензия Creative Commons Attribution ShareAlike 4.0.

Комментарии (2)

AlexRed

31.01.2019 20:13Только zAnti на сколько помню вырос из израильского стартапа. Первые бета-версии были неплохи. Сейчас они уже окрепли и позиционируют себя уже в несколько ином ключе.

Dmitry88

18+