Дефекты шифрования в общей противоугонной функции обнаруживают у автомобилей от крупных производителей.

За последние несколько лет владельцы автомобилей с системами запуска без ключа научились беспокоиться о так называемых ретрансляционных атаках, при которых хакеры используют ключи с радиоуправлением для кражи транспортных средств, не оставляя следов. Теперь выясняется, что многие миллионы других автомобилей, использующих механические ключи с чипами, также уязвимы для хищений в сфере высоких технологий. Несколько криптографических недостатков в сочетании с небольшой старомодной горячей разводкой — или даже удачно расположенной отверткой — позволяют хакерам клонировать эти ключи и угнать машину за считанные секунды.

Исследователи из KU Leuven в Бельгии и Университета Бирмингема в Великобритании в начале этой недели обнаружили новые уязвимости, которые они нашли в системах шифрования, используемых иммобилайзерами, радиоустройствами внутри автомобилей, которые связываются на близком расстоянии с помощью брелока, чтобы разблокировать зажигание автомобиля и позволить ему завестись. В частности, они обнаружили проблемы в том, как Toyota, Hyundai и Kia внедрили систему шифрования Texas Instruments под названием DST80. Хакер, который проводит относительно недорогим считывателем/передатчиком Proxmark RFID рядом с брелоком любого автомобиля с DST80 внутри, может получить достаточно информации, чтобы получить его секретную криптографическую ценность. Это, в свою очередь, позволит злоумышленнику использовать то же самое устройство Proxmark, чтобы выдать себя за ключ внутри автомобиля, отключив иммобилайзер и позволив запустить двигатель.

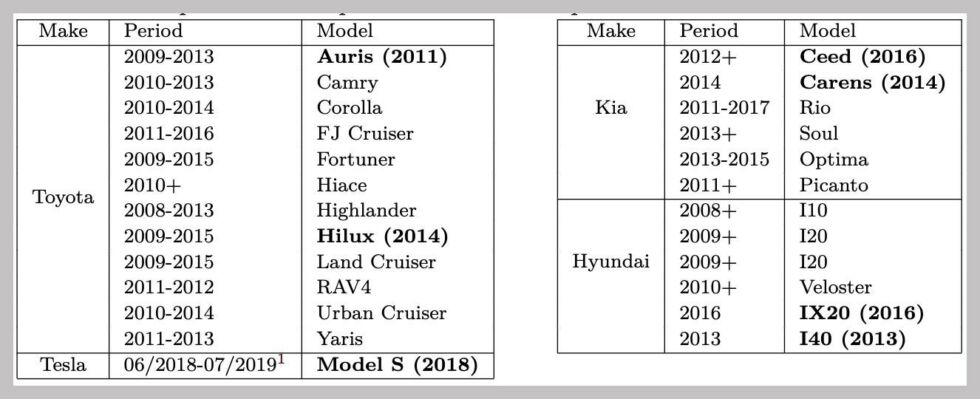

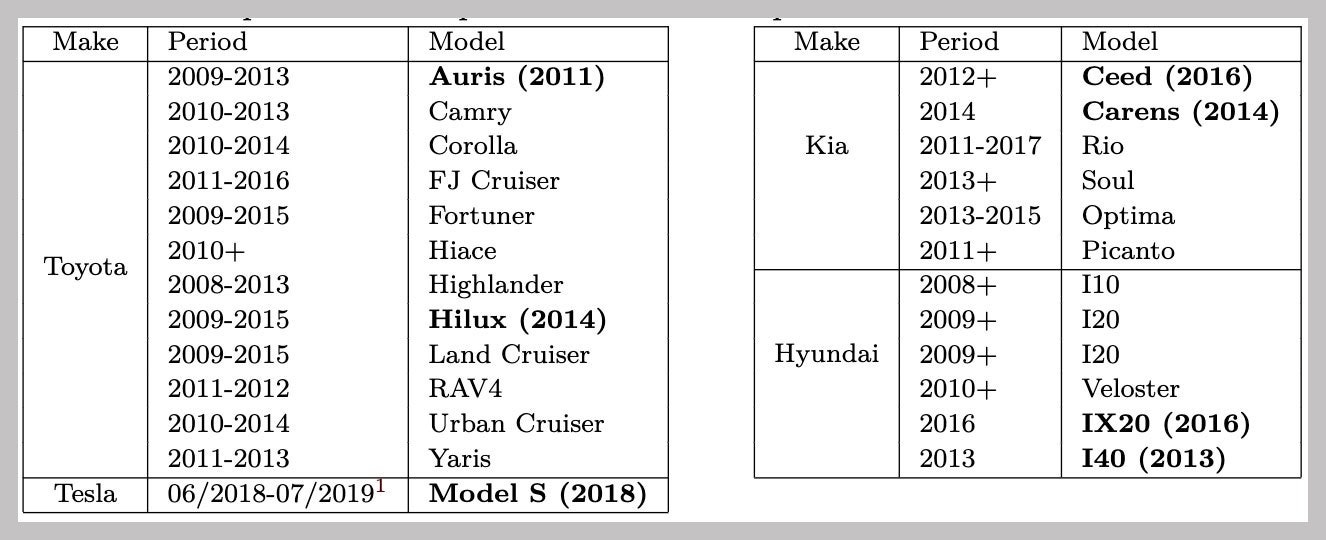

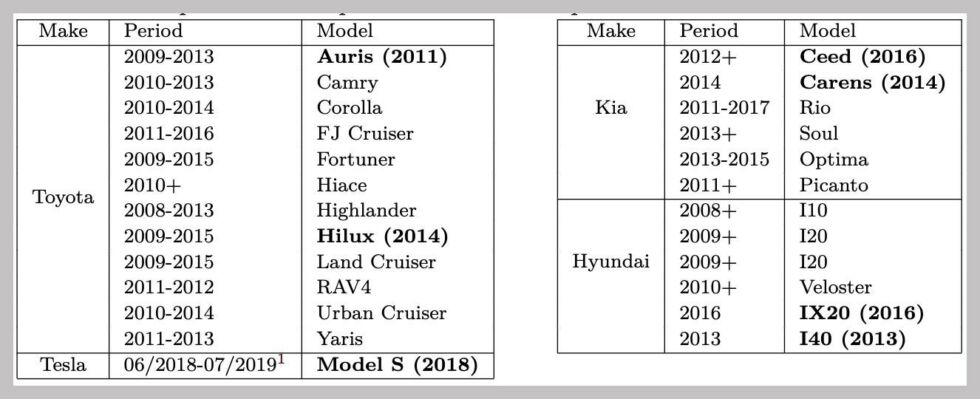

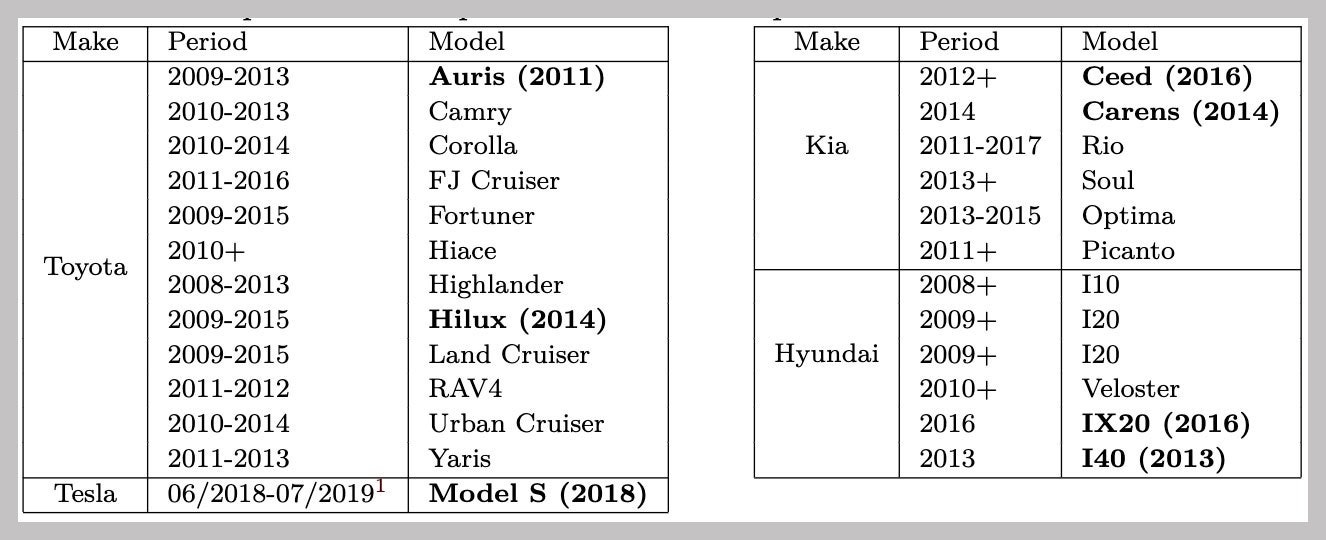

Исследователи говорят, что затронутые модели автомобилей включают Toyota Camry, Corolla и RAV4; Kia Optima, Soul и Rio; и Hyundai I10, I20 и I40. Полный список транспортных средств, которые, как обнаружили исследователи, имеют криптографические недостатки в их иммобилайзерах, приведен ниже:

Хотя в список также входит Tesla S, исследователи сообщили об уязвимости DST80 у Tesla в прошлом году, и компания выпустила обновление прошивки, которое блокировало атаку.

Toyota подтвердила, что обнаруженные исследователями криптографические уязвимости реальны. Но их технику, вероятно, не так легко осуществить, как «ретрансляционные» атаки, которые воры неоднократно использовали для кражи роскошных автомобилей и внедорожников. Для них обычно требуется только пара радиоприемников, чтобы расширить диапазон брелока, чтобы открыть и завести автомобиль жертвы. Вы можете снять их с приличного расстояния, даже через стены здания.

Напротив, атака клонирования, разработанная исследователями из Бирмингема и KU Leuven, требует, чтобы вор сканировал целевой брелок с помощью считывателя RFID на расстоянии всего лишь одного дюйма или двух. И поскольку метод клонирования ключей нацелен на иммобилайзер, а не на системы безключевого доступа, вор все же должен каким-то образом повернуть ствол зажигания — цилиндр, в который вы вставляете механический ключ.

Это добавляет слой сложности, но исследователи отмечают, что вор мог просто повернуть его с помощью отвертки или подключить зажигание автомобиля к проводу, как это делали автомобильные воры до того, как внедрение иммобилайзеров нейтрализовало эти методы. «Вы понижаете уровень безопасности до уровня 80-х», — говорит профессор компьютерных наук Университета Бирмингема Флавио Гарсия. И в отличие от ретрансляционных атак, которые работают только тогда, когда в пределах досягаемости исходный ключ, когда вор получил криптографическую ценность брелка, они могут многократно запускать и управлять машиной.

Исследователи разработали свою технику, купив коллекцию электронных блоков управления иммобилайзера в eBay и провели реверс-инжиниринг прошивки, чтобы проанализировать, как они взаимодействуют с брелками. Они часто находили, что слишком легко взломать секретное значение, которое Texas Instruments DST 80 encryption использовала для аутентификации. Проблема заключается не в самом DST80, а в том, как его реализовали автопроизводители: например, криптографический ключ Toyota fobs был основан на их серийном номере, а также открыто передавал этот серийный номер при сканировании с помощью RFID-считывателя. А брелки Kia и Hyundai использовали 24 бита случайности, а не 80 бит, которые предлагает DST 80, что делает их секретные значения легко угадываемыми. — Это ошибка, — говорит Гарсия. — Двадцать четыре бита — это пара миллисекунд на ноутбуке."

Когда WIRED обратился к пострадавшим автопроизводителям и Texas Instruments за комментариями, Kia и Texas Instruments не ответили. Hyundai отметил в заявлении, что ни одна из его затронутых моделей не продается в США. Он добавил, что компания «продолжает отслеживать поле для недавних эксплойтов и [прилагает] значительные усилия, чтобы опередить потенциальных злоумышленников». Они также напомнили клиентам «быть внимательными к тому, кто имеет доступ к брелоку своего автомобиля».

Toyota ответила в своем заявлении, что «описанная уязвимость применима к более старым моделям, поскольку современные модели имеют другую конфигурацию». Компания добавила, что «эта уязвимость представляет низкий риск для клиентов, так как методология требует как доступа к физическому ключу, так и к узкоспециализированному устройству, которое обычно не доступно на рынке». В этом отношении исследователи не согласились, отметив, что ни одна часть их исследований не требует аппаратного обеспечения, которое не было легко доступно.

Чтобы не допустить повторения своей работы ворами, исследователи говорят, что они скрыли некоторые части своего метода взлома шифрования брелока для автопроизводителей из своей опубликованной статьи, хотя это не обязательно помешает менее этичным хакерам провести реверс-инжиниринг того же самого оборудования, как сделали исследователи, чтобы найти те же недостатки. Исследователи говорят, что, за исключением Tesla, ни один из автомобилей, чьи иммобилайзеры изучали, не имел возможности исправить программу с помощью программного патча, загружаемого непосредственно на автомобили. Иммобилайзеры можно перепрограммировать, если владельцы доставят их в автосалоны, но в некоторых случаях им, возможно, придется заменить брелки. (Ни один из затронутых автопроизводителей, с которыми связался WIRED, не упомянул о намерении сделать это.)

Тем не менее, исследователи говорят, что они решили опубликовать свои результаты, чтобы показать реальное состояние безопасности иммобилайзера и позволить владельцам автомобилей самим решать, достаточно ли этого. Владельцы защитных автомобилей со взломанными иммобилайзерами могут решить, например, использовать замок на руле. «Лучше быть в месте, где мы знаем, какую безопасность мы получаем от наших устройств безопасности», — говорит Гарсия. «В противном случае, только преступники знают».

Читать еще полезные статьи:

За последние несколько лет владельцы автомобилей с системами запуска без ключа научились беспокоиться о так называемых ретрансляционных атаках, при которых хакеры используют ключи с радиоуправлением для кражи транспортных средств, не оставляя следов. Теперь выясняется, что многие миллионы других автомобилей, использующих механические ключи с чипами, также уязвимы для хищений в сфере высоких технологий. Несколько криптографических недостатков в сочетании с небольшой старомодной горячей разводкой — или даже удачно расположенной отверткой — позволяют хакерам клонировать эти ключи и угнать машину за считанные секунды.

Исследователи из KU Leuven в Бельгии и Университета Бирмингема в Великобритании в начале этой недели обнаружили новые уязвимости, которые они нашли в системах шифрования, используемых иммобилайзерами, радиоустройствами внутри автомобилей, которые связываются на близком расстоянии с помощью брелока, чтобы разблокировать зажигание автомобиля и позволить ему завестись. В частности, они обнаружили проблемы в том, как Toyota, Hyundai и Kia внедрили систему шифрования Texas Instruments под названием DST80. Хакер, который проводит относительно недорогим считывателем/передатчиком Proxmark RFID рядом с брелоком любого автомобиля с DST80 внутри, может получить достаточно информации, чтобы получить его секретную криптографическую ценность. Это, в свою очередь, позволит злоумышленнику использовать то же самое устройство Proxmark, чтобы выдать себя за ключ внутри автомобиля, отключив иммобилайзер и позволив запустить двигатель.

Исследователи говорят, что затронутые модели автомобилей включают Toyota Camry, Corolla и RAV4; Kia Optima, Soul и Rio; и Hyundai I10, I20 и I40. Полный список транспортных средств, которые, как обнаружили исследователи, имеют криптографические недостатки в их иммобилайзерах, приведен ниже:

Хотя в список также входит Tesla S, исследователи сообщили об уязвимости DST80 у Tesla в прошлом году, и компания выпустила обновление прошивки, которое блокировало атаку.

Toyota подтвердила, что обнаруженные исследователями криптографические уязвимости реальны. Но их технику, вероятно, не так легко осуществить, как «ретрансляционные» атаки, которые воры неоднократно использовали для кражи роскошных автомобилей и внедорожников. Для них обычно требуется только пара радиоприемников, чтобы расширить диапазон брелока, чтобы открыть и завести автомобиль жертвы. Вы можете снять их с приличного расстояния, даже через стены здания.

Напротив, атака клонирования, разработанная исследователями из Бирмингема и KU Leuven, требует, чтобы вор сканировал целевой брелок с помощью считывателя RFID на расстоянии всего лишь одного дюйма или двух. И поскольку метод клонирования ключей нацелен на иммобилайзер, а не на системы безключевого доступа, вор все же должен каким-то образом повернуть ствол зажигания — цилиндр, в который вы вставляете механический ключ.

Это добавляет слой сложности, но исследователи отмечают, что вор мог просто повернуть его с помощью отвертки или подключить зажигание автомобиля к проводу, как это делали автомобильные воры до того, как внедрение иммобилайзеров нейтрализовало эти методы. «Вы понижаете уровень безопасности до уровня 80-х», — говорит профессор компьютерных наук Университета Бирмингема Флавио Гарсия. И в отличие от ретрансляционных атак, которые работают только тогда, когда в пределах досягаемости исходный ключ, когда вор получил криптографическую ценность брелка, они могут многократно запускать и управлять машиной.

Исследователи разработали свою технику, купив коллекцию электронных блоков управления иммобилайзера в eBay и провели реверс-инжиниринг прошивки, чтобы проанализировать, как они взаимодействуют с брелками. Они часто находили, что слишком легко взломать секретное значение, которое Texas Instruments DST 80 encryption использовала для аутентификации. Проблема заключается не в самом DST80, а в том, как его реализовали автопроизводители: например, криптографический ключ Toyota fobs был основан на их серийном номере, а также открыто передавал этот серийный номер при сканировании с помощью RFID-считывателя. А брелки Kia и Hyundai использовали 24 бита случайности, а не 80 бит, которые предлагает DST 80, что делает их секретные значения легко угадываемыми. — Это ошибка, — говорит Гарсия. — Двадцать четыре бита — это пара миллисекунд на ноутбуке."

Когда WIRED обратился к пострадавшим автопроизводителям и Texas Instruments за комментариями, Kia и Texas Instruments не ответили. Hyundai отметил в заявлении, что ни одна из его затронутых моделей не продается в США. Он добавил, что компания «продолжает отслеживать поле для недавних эксплойтов и [прилагает] значительные усилия, чтобы опередить потенциальных злоумышленников». Они также напомнили клиентам «быть внимательными к тому, кто имеет доступ к брелоку своего автомобиля».

Toyota ответила в своем заявлении, что «описанная уязвимость применима к более старым моделям, поскольку современные модели имеют другую конфигурацию». Компания добавила, что «эта уязвимость представляет низкий риск для клиентов, так как методология требует как доступа к физическому ключу, так и к узкоспециализированному устройству, которое обычно не доступно на рынке». В этом отношении исследователи не согласились, отметив, что ни одна часть их исследований не требует аппаратного обеспечения, которое не было легко доступно.

Чтобы не допустить повторения своей работы ворами, исследователи говорят, что они скрыли некоторые части своего метода взлома шифрования брелока для автопроизводителей из своей опубликованной статьи, хотя это не обязательно помешает менее этичным хакерам провести реверс-инжиниринг того же самого оборудования, как сделали исследователи, чтобы найти те же недостатки. Исследователи говорят, что, за исключением Tesla, ни один из автомобилей, чьи иммобилайзеры изучали, не имел возможности исправить программу с помощью программного патча, загружаемого непосредственно на автомобили. Иммобилайзеры можно перепрограммировать, если владельцы доставят их в автосалоны, но в некоторых случаях им, возможно, придется заменить брелки. (Ни один из затронутых автопроизводителей, с которыми связался WIRED, не упомянул о намерении сделать это.)

Тем не менее, исследователи говорят, что они решили опубликовать свои результаты, чтобы показать реальное состояние безопасности иммобилайзера и позволить владельцам автомобилей самим решать, достаточно ли этого. Владельцы защитных автомобилей со взломанными иммобилайзерами могут решить, например, использовать замок на руле. «Лучше быть в месте, где мы знаем, какую безопасность мы получаем от наших устройств безопасности», — говорит Гарсия. «В противном случае, только преступники знают».

О компании ИТЭЛМА

Мы большая компания-разработчик automotive компонентов. В компании трудится около 2500 сотрудников, в том числе 650 инженеров.

Мы, пожалуй, самый сильный в России центр компетенций по разработке автомобильной электроники. Сейчас активно растем и открыли много вакансий (порядка 30, в том числе в регионах), таких как инженер-программист, инженер-конструктор, ведущий инженер-разработчик (DSP-программист) и др.

У нас много интересных задач от автопроизводителей и концернов, двигающих индустрию. Если хотите расти, как специалист, и учиться у лучших, будем рады видеть вас в нашей команде. Также мы готовы делиться экспертизой, самым важным что происходит в automotive. Задавайте нам любые вопросы, ответим, пообсуждаем.

Мы, пожалуй, самый сильный в России центр компетенций по разработке автомобильной электроники. Сейчас активно растем и открыли много вакансий (порядка 30, в том числе в регионах), таких как инженер-программист, инженер-конструктор, ведущий инженер-разработчик (DSP-программист) и др.

У нас много интересных задач от автопроизводителей и концернов, двигающих индустрию. Если хотите расти, как специалист, и учиться у лучших, будем рады видеть вас в нашей команде. Также мы готовы делиться экспертизой, самым важным что происходит в automotive. Задавайте нам любые вопросы, ответим, пообсуждаем.

Читать еще полезные статьи:

- [Прогноз] Транспорт будущего (краткосрочный, среднесрочный, долгосрочный горизонты)

- Лучшие материалы по взлому автомобилей с DEF CON 2018-2019 года

- [Прогноз] Motornet — сеть обмена данными для роботизированного транспорта

- Компании потратили 16 миллиардов долларов на беспилотные автомобили, чтобы захватить рынок в 8 триллионов

- Камеры или лазеры

- Автономные автомобили на open source

- McKinsey: переосмысляем софт и архитектуру электроники в automotive

- Очередная война операционок уже идет под капотом автомобилей

- Программный код в автомобиле

- В современном автомобиле строк кода больше чем…

maikus

вот досюда дочитал и всё.

vladkorotnev