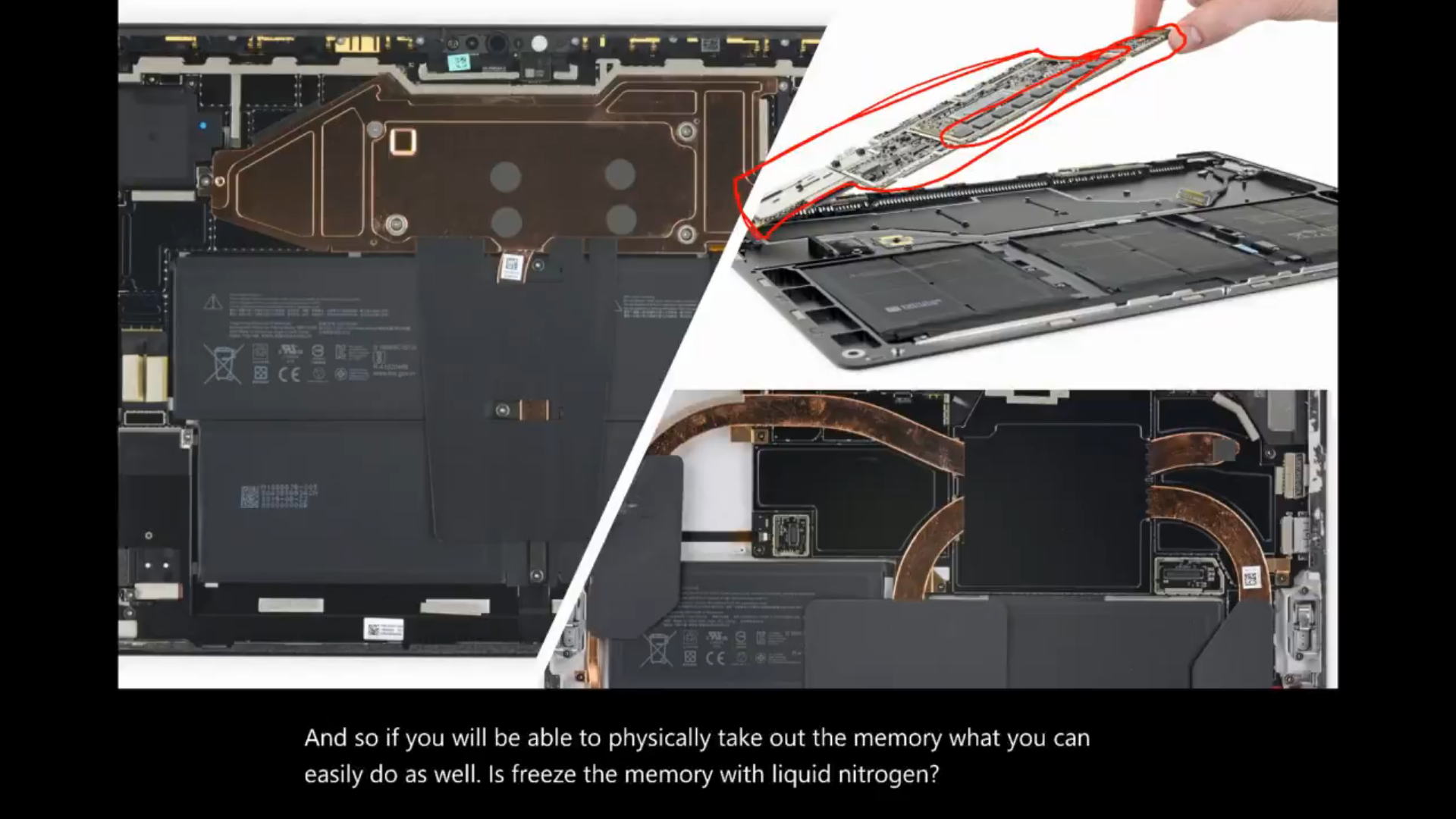

Microsoft заявила в видеопрезентации, что ОЗУ семейства Surface нельзя апгрейдить, поскольку злоумышленники могут похитить из неё информацию. Для этого им надо заморозить стандартный модуль DIMM жидким азотом, быстро извлечь из разъёма и получить информацию, хранившуюся в ОЗУ. Поэтому чипы оперативной памяти распаяны на материнской плате и её нельзя апгрейдить.

По словам докладчика, после процедуры заморозки модуль нужно вставить в специальное устройство для чтения данных. В Microsoft утверждают, что такие считыватели продаются на китайских торговых площадках за несколько долларов. Охлаждение же до экстремально низких температур необходимо для того, чтобы увеличить срок хранения данных в извлечённом модуле. Представители компании утверждают, что решили эту проблему — в Surface микросхемы оперативной памяти распаяны на материнской плате, поэтому ОЗУ невозможно проапгрейдить.

Предложенный Microsoft способ кражи данных выглядит весьма экзотически: скорее всего, компания просто таким образом провоцирует на покупку более дорогостоящих устройств, чтобы пользователи не планировали взять дешёвую версию Surface и установить на неё ОЗУ самостоятельно, предполагают пользователи Reddit. Кроме того, это не спасёт пользователей — распаянные на материнской плате чипы ОЗУ не помешают злоумышленникам, поскольку они могут заморозить всю плату, обрезать микросхемы и считать их. «Я чувствую, что Microsoft не относится к безопасности моих ключей шифрования всерьёз», — иронизирует пользователь keller 112. В целом пользователи склонны видеть в этом решении желание пресечь апгрейд памяти, а такое объяснение им кажется оправданием маркетингового отдела.

Способ кражи информации с помощью заморозки ОЗУ действительно существует, говорится в научной работе исследователей из Принстонского университета, представленной на симпозиуме USENIX Security в 2008 году. Современные емкостные ОЗУ обновляются несколько раз в секунду и при потере питания быстро, но не сразу теряют хранящуюся на ней информацию. Для предотвращения потери нужно понизить температуру, при этом даже не обязательно использовать жидкий азот — достаточно «пшика» из обычного баллона со сжатым воздухом. Так микросхема охладится до -50 °C и потеряет всего 1% сохранённых бит за 10 минут после потери питания.

Microsoft также объяснила отсутствие портов Thunderbolt в устройствах семейства Surface. По словам докладчика, протокол передачи данных даёт прямой доступ к памяти и злоумышленник может получить с помощью порта конфиденциальную информацию владельца устройства. При этом в Windows 10 версии 1803 Microsoft избавилась от этой уязвимости для Thunderbolt, введя новую функцию Kernel DMA Protection. Она запрещает доступ к системе подключенным через порт устройствам с несовместимыми драйверами и блокирует их до тех пор, пока пользователь не авторизуется на ПК.

Fenzales

Что за чушь несусветная? А что помешает злоумышленнику компьютер перевести режим гибернации и прочитать с SSD?

Marwin

BitLocker?

RiseOfDeath

А это точно надежное средство? У моего коллеги в один прекрасный момент битлокер сказал ой все, какая-то ошибка и… теперь грузится не запрашивая пинкода.

p.s.

Сам бы не поверил, если бы не видел сие своими глазами.

tmin10

Так он вроде и так грузится не прося ничего. Как я понял, завязано на доменную учётку.

ValdikSS

Завязано на аппаратный чип Trusted Platform Module, который присутствует практически во всех современных компьютерах либо в виде аппаратного модуля, либо в виде эмулируемого модуля в Intel ME.

up40k

BitLocker эффективен только при соблюдении определённых условий.

Смотрите: Microsoft не снабжает Surface портами Thunderbolt под предлогом защиты от DMA-атак. Но DMA-атаки возможны только в тот момент (поправьте, если ошибаюсь), когда ОС еще не взяла на себя управление доступом к памяти для PCI, то есть до загрузки системы. Потому что после загрузки начинает работать механизм Kernel DMA Protection.

Именно поэтому Microsoft рекомендует использовать pre-boot аутентификацию и выключать уровни S1-S3.

Окей, предположим, что устройства Surface ориентированы на пользователей, которым нужны уровни S1-S3 (всё-таки, это мобильное устройство, их можно понять). Или пользователей, которым по каким-то причинам не хочется вводить PIN для разблокировки TPM. И лишение их возможности использовать Thunderbolt — необходимое зло. Казалось бы! Потому что существует атака по сторонним каналам на систему с TPM, которая не использует pre-boot аутентификацию. Ну то есть совершенно нет смысла не снабжать устройства Thunderbolt портом — достаточно опытный атакующий, который сможет утянуть ключи с помощью DMA-атаки, сможет сделать то же самое и через LPC. А использование аутентификации перед загрузкой (и прочих рекомендаций вендора) лишает атакующего сразу обоих векторов атаки.

Что касается обоснования распайки памяти вместо сокетов прямо на плату — учитывая всё вышесказанное, это похоже на попытку поставить железные ворота на забор из прутьев.

ValdikSS

В современных компьютерах используется преимущественно fTPM — программная эмуляция TPM средствами Intel ME, и шины LPC там нет.

up40k

Посмотрел более осознанно отрывок из презентации Microsoft, о которой речь в статье (этот отрывок в прикрепленном твите). И правда, речь о распаянных модулях ОЗУ для предотвращения атаки cold boot ведется в контексте обсуждения Surface Laptop 3, на котором действительно используется fTPM.

Вообще, как я понял из описания технических характеристик актуальных устройств линейки Surface, fTPM используется пока только в трёх из них, это устройства, представленные осенью прошлого года. Ну и презентация, что логично, касается этих устройств, а не всей линейки.

А редактор Хабра, пишущий жёлтые заголовки, должен икать по ночам.