Специалисты PT Expert Security Center отслеживают активность группы Cobalt с 2016 года. На сегодняшний день группа атакует финансовые организации по всему миру. Ущерб от этих атак еще год назад превышал 1 млрд рублей. За последние четыре года мы опубликовали несколько отчетов об атаках, связанных с данной группой.

В течение пошлого года группа Cobalt не только модифицировала свои основные инструменты CobInt и COM-DLL-дроппер в связке с JavaScript-бэкдором more_eggs, но и применяла новые способы доставки и новые техники для обхода средств защиты на начальном этапе атаки. Обновление тактик и инструментов может быть обусловлено тем, что группа уже долгое время находится под прицелом у исследователей со всего мира, и ей необходимо быть на шаг впереди, чтобы обходить средства защиты.

В среднем в 2019 году группа проводила по три атаки в месяц. В нашей новой статье – разбор новых тактик и инструментов кибергруппировки. Полная версия исследования доступна по ссылке.

Фишинговый сайт European Central Bank

В конце августа 2019 года, исследуя угрозы информационной безопасности, мы зафиксировали атаку с использованием CobInt. Атака, предположительно, была нацелена на европейские финансовые организации. У нас нет данных о том, насколько она была успешна. Дроппером для CobInt служил кастомный NSIS-installer. Мы обнаружили три версии такого дроппера: для Chrome, Firefox и Opera. Внутри каждого была одна и та же версия CobInt и соответствующий установщик для браузера. После запуска дроппер сохранял CobInt в папку %TEMP%, запускал его и установщик. Проанализировав ВПО мы выяснили, что распространение дропперов происходило с фишингового сайта ecb-european[.]eu.

Главная страница фишингового сайта

Сайт являлся копией сайта Европейского центрального банка — за исключением того, что при его посещении пользователю показывалось всплывающее окно с просьбой обновить браузер.

Всплывающее окно на поддельном сайте ECB

В результате на компьютер пользователя скачивался вышеупомянутый дроппер. В исходном коде страницы была ссылка на скрипт, который отображал это окно.

Вероятнее всего пользователи попадали на сайт с помощью фишинговой рассылки, похожей на те, которые чаще всего использует группа Cobalt.

2. Вредоносный VHD

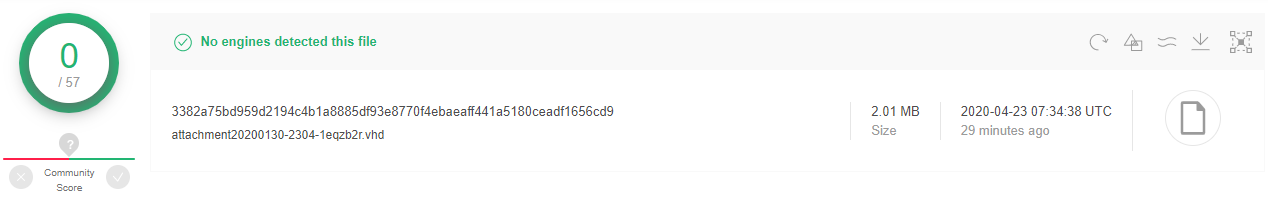

В конце декабря 2019 года мы обнаружили очередной загрузчик CobInt группы Cobalt. Необычным был контейнер, в котором содержался данный загрузчик. Это был virtual hard disk (VHD), который, предположительно, рассылался по почте.

VHD-формат используется с момента создания технологии виртуализации Hyper-V. VHD-файл может содержать все, что можно найти на обычном HDD: дисковые разделы, файловую систему с папками и файлами. Начиная с Windows 7 пользователь может вручную подключить VHD, например через MMC-консоль. Начиная с Windows 8 пользователь может подключить VHD просто два раза кликнув на него мышкой, и он отобразится в системе как обычный диск.

В сентябре 2019 года в блоге CERT/CC вышла статья об опасности VHD-файлов и об использовании их как потенциального вектора в атаках. Will Dorman показал, что ни антивирусы, ни mark on the web не будут сигнализировать пользователю о том, что содержимое скачанного из интернета VHD-файла может нанести вред компьютеру. Не исключено, что результатами этого исследования воспользовалась группа Cobalt. Их VHD-файл также не детектировался антивирусами в момент его появления на VirusTotal. Спустя полгода этот файл детектируется всего одним антивирусом: это очень низкий показатель.

Внутри VHD находятся два файла CobInt. К концу одного из файлов прикреплены два невалидных сертификата Google для снижения вероятности обнаружения средствами защиты.

После того как VHD будет монтирован, пользователь должен вручную запустить один из файлов. По функциям два файла идентичны. После запуска одного из CobInt происходит загрузка основной библиотеки. Основная библиотека загружается CobInt с контрольного сервера в виде HTML-файла.

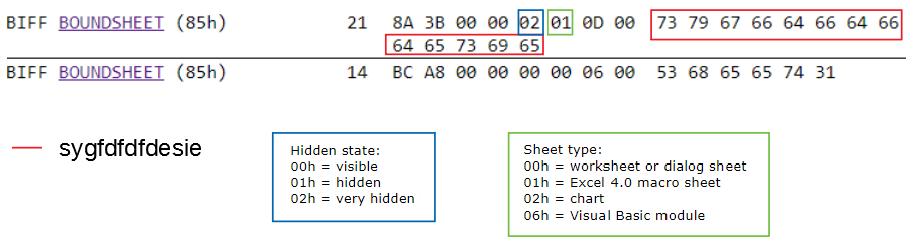

3. BIFF-макрос

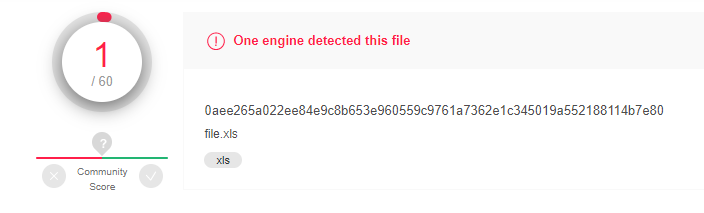

В марте 2020 года мы зафиксировали документ группы Cobalt в формате XLS, который скачивал и запускал COM-DLL-дроппер. Документ содержал в себе достаточно старый формат макроса Excel 4.0 и практически не определялся антивирусами (1 вердикт из 60 по данным сервиса VirusTotal).

Количество вердиктов антивируса при первой загрузке файла с макросом Excel 4.0 на VirusTotal

Этому стандарту макросов уже 20 лет. Его особенность в том, что макрос не хранится в VBA-проекте, он расположен в ячейках страницы, при этом страница может быть скрыта в самом Excel.

Это значит, что макрос будет не в VBA-стриме, а в BIFF-записи (Binary Interchange File Format).

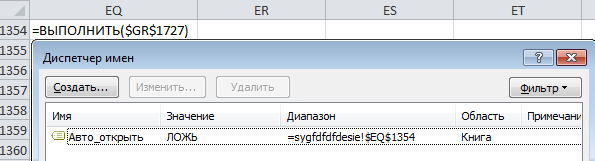

Если открыть документ в Excel, то мы увидим лишь одну страницу и отсутствие макросов в VBA-проекте. Однако Excel все равно обнаружит наличие макроса и заблокирует его исполнение.

Открыв исходный документ в менеджере формул, мы увидим, что одна из формул запускается автоматически при открытии документа.

Формула макроса, которая запускается при открытии документа

Начальная формула запускает большую цепочку команд СЦЕПИТЬ, ВЫПОЛНИТЬ, СИМВОЛ, ВЫЗВАТЬ, что в конечном итоге приведет к загрузке и запуску COM-DLL-дроппер. Вся цепочка команд разбросана по огромному полю ячеек страницы Excel, что затрудняет анализ.

Формулы макроса, приводящие к загрузке и запуску COM-DLL-дроппера

4. Анализ COM-DLL-дроппера

В начале апреля 2020 года мы обнаружили новую версию COM-DLL-дроппера. По функциям он отличался от всех, что мы видели ранее. Однако полезная нагрузка в виде JavaScript-бэкдора more_eggs осталась такой же.

COM-DLL-дроппер появился в арсенале Cobalt летом 2017 года и до сих пор используется группой для доставки JavaScript-бэкдора

more_eggs, который содержится в нем в зашифрованном и заархивированном виде.Особенности дроппера:

- Полностью написан на PureBasic.

- Использует большое число различных техник антианализа.

- Содержит в себе зашифрованные и заархивированные JavaScript-загрузчик, JavaScript-бэкдор, легитимную утилиту преобразования командной строки для запуска JavaScript-бэкдора more_eggs.

- Имеет встроенный обфускатор для зашитого внутрь JavaScript-бэкдора и JavaScript-загрузчика.

Заключение

Группа Cobalt продолжает атаковать финансовые организации по всему миру, берет на вооружение новые тактики, обновляет инструментарий и старается все более эффективно обходить средства защиты. Из-за карантина сейчас многие работники кредитно-финансовой сферы работают «на удаленке», вне досягаемости корпоративных средств защиты. К тому же многие злоумышленники используют тему коронавируса в своих атаках, как, например, группа Higaisa. Не исключено, что группа Cobalt попытается использовать эту тему в своих будущих атаках.

Полная версия исследования доступна по ссылке.

Авторы: Денис Кувшинов, Сергей Тарасов, Даниил Колосков, PT Expert Security Center