Apple славятся заботой о своих пользователях в вопросах безопасности и удобства пользования. Они щедро вознаграждают исследователей безопасности, которые помогают исправить уязвимости в их продуктах. На международной арене у них одни из самых высоких вознаграждений. Однако все чаще их обвиняют в недобросовестном отношении к исследователям, нашедших уязвимости на их платформах. Пример выплат по уязвимостям в девайсах Apple.

Важно заметить что Apple не представлена ни на одной из bug-bounty площадок, все баг-репорты необходимо отправлять напрямую им. Что позволяет им контролировать всю информацию о найденных уязвимостях.

Только по открытой информации за прошлый год компания закрыла более десятка zero-day уязвимостей в iOS.

Давайте рассмотрим их программу вознаграждений поподробнее.

Apple Security Bounty

В рамках приверженности Apple обеспечению безопасности мы вознаграждаем исследователей, которые делятся с нами критическими проблемами и методами, используемыми для их использования. Мы уделяем первоочередное внимание устранению подтвержденных проблем как можно быстрее, чтобы максимально защитить клиентов. Apple предлагает общественное признание тем, кто представляет достоверные отчеты.

Требования на получение вознаграждения

Исследователи должны:

Быть первыми, кто сообщит о проблеме в службу безопасности продуктов Apple;

Предоставить четкий отчет, который включает рабочий эксплойт;

Не раскрывать проблему публично до того, как Apple выпустит рекомендации по безопасности для отчета.

Цепочка и отчет должны включать:

Как скомпилированную, так и ее исходный код;

Все необходимое для выполнения цепочки;

При необходимости образец неразрушающей полезной нагрузки.

А теперь посмотрим как на практике работает программа “Apple Security Bounty” на примере найденной нами DoS уязвимости.

SkyWalk 0-day (<XNU-8011.0.0.122.3)

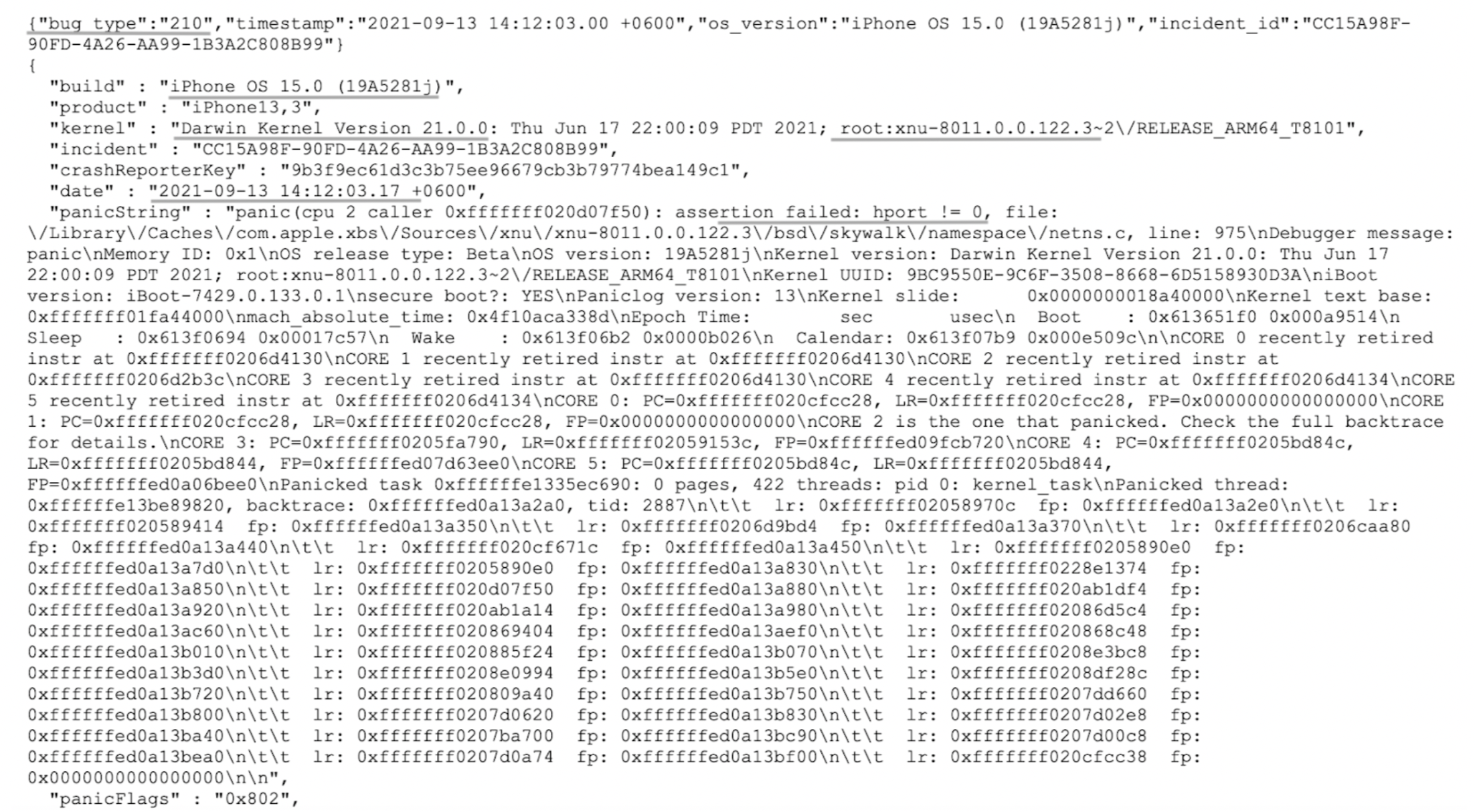

Для того чтобы вызвать панику ядра необходимо подключиться к сети, которую раздаёт устройство под управлением операционной системы на основе XNU (macOS, iOS, iPadOS), и отправить два пакета на любой интернет ресурс с порта 0 на разные порты назначения. Результатом является зависание устройства с последующей перезагрузкой. Ниже приведен скриншот логов события (panic_full).

Из лога событий мы можем выделить:

Bug_type: 210.

Версия ядра: XNU-8011.0.0.122.3 (так же работает с младшими версиями)

Логи ведут нас по адресу “/Library/Caches/com.apple.xbs/Sources/xnu/xnu-7195.140.42/bsd/skywalk/namespace/netns.c” в компонент skywalk. Поиск по сети привел нас к книге “OS Internals” автора Jonathan Levin. В которой описывается “таинственный” компонент SkyWalk. В данной книге сказано, что это “незадокументированная сетевая подсистема”.

Уязвимость затрагивала устройства на ядре XNU и была протестирована на:

iPhone 12 Pro (iOS 15.0);

iPhone 11 (iOS 14.7.1);

iPhone Xr (iOS 14.6);

MacBook Air, 2020 M1 (macOS 12.0);

Macbook Pro (Retina 13, Mid 2014) (macOS 11.5.2).

Собрав всю эту информацию, написав PoC и отчет мы поспешили уведомить компанию. (Исходный код PoC)

Сообщенная проблема безопасности

Хронология Событий:

14 сентября мы отправили отчет product-security@apple.com с подробным описанием проблемы, как ее воспроизвести, а также с предоставлением исполняемого PoC и его исходного кода.

На следующий день, 15 сентября, мы получили письмо, в котором было сказано об инициации расследования, с просьбой сохранить информацию в тайне.

1 октября мы отправили еще одно письмо с целью узнать как проходит расследование и достаточно ли приложенных материалов.

5 октября пришло ответное сообщение. В нем говорилось о том, что проблема будет решена в ближайшем обновлении безопасности, а также уточнили, как нас можно упомянуть.

После этого был выпущен патч, который отключил возможность отправлять пакеты с порта 0, что делало невозможным атаку с устройств Apple. Однако воспроизвести атаку все также можно было с linux системы.

Спустя некоторое время вышло глобальное обновление, в котором уязвимость была окончательно закрыта на всех системах, при этом в списке исправлений отсутствовала данная уязвимость, ровно как и упоминания о нас.

27 октября мы отправили им письмо с просьбой разъяснить ситуацию, но ответа не последовало.

Спустя полтора месяца мы начали писать статью, периодически отправляли письма на product-security.

9 ноября нам ответили, что уязвимость подтверждена для iPhone и iPad, ей присвоен CVE-идентификатор (CVE-2021-30924).

От нас последовали вопросы: почему отклонены макбуки и можем ли мы рассчитывать на вознаграждение.

18 ноября, спустя 8 дней, мы все же были упомянуты в обновлении безопасности macOS 12.0.1, но упоминаний в обновлениях для iOS и iPadOS не последовало, хотя уязвимость была закрыта.

На этом общение со стороны Apple было завершено.

На основе этой ситуации можем предположить, что Apple намеренно не регистрируется на площадках bug-bounty для сокрытия информации о найденных уязвимостях и их количестве, а также для усложнения получения вознаграждений.

Эпилог

Так как информация об уязвимости была сообщена более 90-и дней назад, считаем необходимым опубликовать подробную информацию о ней. Также в очередной раз предупредить исследователей о том, что Apple может кинуть не только с выплатой гонорара за уязвимость, но и даже с бесплатным действием в виде выражения благодарности за то, что вы проделали работу которую должны были сделать сотрудники Apple.

Elaman Iskakov(@darling_x0r) and Alexey Katkov (@watman27).

Комментарии (51)

BugM

05.01.2022 17:29+15Доступа к данным вы не получили.

Пререквизиты атаки очень специфические: " Для того чтобы вызвать панику ядра необходимо подключиться к сети, которую раздаёт устройство под управлением операционной системы на основе XNU (macOS, iOS, iPadOS), и отправить два пакета на любой интернет ресурс с порта 0 на разные порты назначения." Ребутать случайный макбук или Айфон не выйдет.

На те сотни тысяч понятно что можно и не рассчитывать. Ни одна номинация не подходит. Эппл могли бы для такого сделать еще одну номинацию и с наградой уровня пары макбуков. Это было бы честно.

AlexanderS

05.01.2022 18:10+22Обладая данным о баге в нужное время в нужном месте можно удалённо вырубить айфон, не имея к нему никакого доступа. Например, во время совершения какой-нибудь финансовой операции или деловой встречи можно кому-то тупо отрубить телефон, создав «недоступность сервиса». В мире, когда всех загнали на двухфакторную авторизацию исключительно через телефон утрата связи может тоже аукнуться. Тут, конечно, куча да и куча если, но по факту я бы не сказал, что эта уязвимость так уж безобидна. Насколько оно тянет судить сложно, потому что для бытового использования это не сказать чтобы критично, но вот корпоративщики могут и не согласиться.

Jammarra

05.01.2022 18:18+9Сомневаюсь что человек который проводит настолько критичные сделки будет шарить интернет кому попало.

Ну тоесть уязвимость неприятная. Но будем честны в реальной жизни даже не представляю как она может кому то помешать чем то.

Скорее просто из разряда дома побаловаться. Это как в анекдоте о том как передаются вирусы под linux. "-Смотри я тут новый прикольный вирус нашел, давай скомпелируем и запустим"

0xd34df00d

05.01.2022 20:19+19Ну, то есть, если бы с этой уязвимостью пришли не в эппл, а на маркетплейс в дарквебе, у эппла претензий бы не было?

Jammarra

05.01.2022 20:25+17А вы серьезно это считаете уязвимостью которую возможно продать на маркетплейс в дарквебе ?

Кому она там нужна? Там дураков нет покупать всякую фигню. Это с точки зрения разработчиков, которые стремятся к идеальному миру "ой какая проблема". С точки зрения бизнеса и тех кто покупает уязвимости на дарквебе это не более чем недоразумение.

Вот если бы через нее можно было слить пользовательские данные тогда да, это вопрос другой. Хотя даже в этом случае и то не очень критично ибо все равно расшарить инет надо.Я вам еще одну такую же уязвимость скажу. "Если человеку дать в руки айфон или макбук, то он сможет его перезагрузить". Удачи в продаже в даркнете.

0xd34df00d

05.01.2022 21:56+12Тут важно не то, будут ли желающие её купить в дарквебе, а то, будет ли у эппла желание выяснять это опытным путём.

AlexanderS

05.01.2022 22:08+5А никто и не говорит, что это уязвимость — прям вот дайте две. Но я точно уверен, что своего немассового покупателя она нашла бы, особенно учитывая её специфичность. Тем более у жертвы следов не оставляется вообще никаких — ну сглючил комп, бывает…

Это с точки зрения разработчиков, которые стремятся к идеальному миру «ой какая проблема».

Да, есть такое дело. Сам разработчик) Но ведь что-то работает не так. Когда начнёшь разбираться — возможно это превратится в веревочку и потянет за собой ещё чего посерьёзнее. И мне кажется повысить стабильность и надёжность важнее того, что бы в каждом апдейте заниматься перетаскиванием значков туда-сюда или озабочиваться «концептуальной» сменой цветов интерфейса.

Jammarra

05.01.2022 22:42+6Но ведь что-то работает не так. Когда начнёшь разбираться — возможно это превратится в веревочку и потянет за собой ещё чего посерьёзнее.А вот это уже важные нюансы. И именно поэтому те кто реально занимаются безопасностью и заработком на банути не стали бы писать такой репорт как автор. А сначала бы попробовали выяснить как уязвимость можно эксплуатировать реально. И только потом имея на руках все карты уже писали в эппл. А еще бы выяснили все условия выплат баунти.

И мне кажется повысить стабильность и надёжность важнее того, что бы в каждом апдейте заниматься перетаскиванием значков туда-сюда или озабочиваться «концептуальной» сменой цветов интерфейса.Проф деформация она такая. Это вам кажется так. А с точки зрения бизнеса мир выглядит немного по другому. И там все исчисляется деньгами доходами и расходами, а не верой в абстрактное "хорошо и плохо"

Если баг может привести к потере денег то он важен. Если нет то его важность второстепенная. И перетаскивание значков которые принесут деньги куда важнее.

И поверьте если бы этот баг было бы сложно закрыть. Он бы еще годами в беклоге болтался как неважный. Его закрыли то только потому что съел не так много времени у разрабов между перекраской значков которые реально важны бизнесу.

AlexanderS

06.01.2022 00:01+5Ничего мне не кажется. Уже сколько было случаев, когда реально критические баги конторы просто игнорили и начинали чесаться, когда через полгода баг появлялся в паблике и уже реально было больно по репутации. Потому что… ну стыдоба же! Вот я и вижу как мир выглядит с т.з. бизнеса «по другому». Это вам кажется, что раз это угроза репутации/деньгам, то все шевелиться будут. По логике-то так и должно быть в идеальном мире. А на деле баг упирается в какого-нибудь некомпетентного сотрудника или эффективного менеджера, которому не качество продукта важны, а KPI. А когда всё это вылазит начинаются всякие уголовные угрозы опубликовавшему. И начинается всё с чего? А вот с нашего примера в статье, когда в ответ ни спасибо, ни ку-ку, вообще никакой обратной связи. Зато посмотрите сколько у эппла мероприятий всяких разных с немалыми накладными, которые даже никто не считает — на это деньги не жалко…

P.S.

Как же мне повезло что я хардварщик =) Тут даже если есть обоснованное подозрение на баг тебя всегда выслушают и даже время дадут на «рыбалку». Можно получить какое-то логичное удовлетворение законченной работы, а не сдавать её с техническими долгами.

booyakacrew

06.01.2022 01:40+4Обычно, баг упирается в сотрудников, у которых решение багов в kpi. Возможно, он упирается также в сотрудников без бюджета на выплату баунти и тут уже действительно, могут начинаться проволочки и корп. бюрократия, особенно, если баг не попадает под какой-нибудь внутренний классификатор и его нельзя вменяемо в итоге провести по бухгалтерии.

Это корпоративное размазывание ответственности, замыливание сложных рабочих моментов перекидыванием мячика, довольно часто встречающаяся штука, боль больших коллективов.

Jammarra

06.01.2022 12:04+4баги конторы просто игнорили и начинали чесаться, когда через полгода баг появлялся в паблике и уже реально было больно по репутации

У любой крупной компании миллионы, если не миллиарды вещей которые могут ударить по репутации. Без формализации никуда. Нельзя хвататься за все подряд.

Скажите честно у вас в жире все таски закрыты? Нет ли тех кто висят в беклоге так как есть более приоритетные? Нет ли людей которые работая с вами жалуются что у вас "нет времени запелить мелкую фичу"

Вот тут тоже самое только увеличенное в маштабах на миллиарды.

Вообще если когда то будете бизнес особенно работая с людьми делать то первое что вам надо принять. Все клиенты не будут довольны. Никогда. Что вы не делайте. И у вас есть шанс нарваться например на психически не здорового человека. И чем больше корпарация тем больше эти шансы.

AlexanderS

06.01.2022 13:22У любой крупной компании миллионы, если не миллиарды вещей которые могут ударить по репутации. Без формализации никуда. Нельзя хвататься за все подряд.

Всё это верно. Но должны быть приоритеты. Нынешние приоритеты бизнеса — логотипы, заставки и фантики, а не надёжность, безопасность и стабильная работоспособность. Когда автопроизводитель игнорит по полгода баг об удалённом глушении двигателя — это ненормально и ничем это не оправдывается. И подобных случаев — вагон.

Jammarra

06.01.2022 13:50+3Приоритет любого бизнеса это доход.

Доход формируют потребители голосуя рублем. Или долларом в Американском варианте.

А фразы типо "Нынешние приоритеты бизнеса" Это все попытка манипуляций. Из разряда "ну я думаю что мое важнее поэтому буду рассказывать что бизнес плохой".

Пока эппл имееют сверх доходы и бешенную капитализацию, они с точки зрения бизнеса делают все верно. А то что паре айтишников что то не нравится это их личные проблемы.Вот если эти айтишники сделают телефон на linux например в котором все будет идеально. https://habr.com/ru/company/selectel/blog/598677/ И займут рынок, тогда да тогда они правы. Но увы пока этого не произшло и их телефоны нужны только паре гиков. Это лично для меня на самом деле печально. Но глобально говорит только о том что подход к бизнесу у них неверный. И потребителям это все ненужно.

AlexanderS

07.01.2022 20:03Как-то меня вы не убедили, что забивание на баги это нормально)

С точки зрения доходности надо в наркосферу идти, тут тебе и бешеные доходы и потребители любой валютой голосуют. И что мне с того, что с точки зрения доходности это будет верно? Я не склонен сам себя считать альтруистом, но не всё упирается в только одно зарабатывание денег и именно поэтому начиная с некоторых масштабов начинаются всякие «корпоративные культуры», «миссии компании» и прочие ценности.

Бизнес просто свой сверхдоход делает за счёт приватности, анонимности и безопасности таких как мы. Но 99% на это всё наплевать, поэтому эппл и дальше будет зарабатывать, а PinePhone будет влачить на донатах. И получается, если раскручивать цепочку обратно, то по вашему это нормально потому что прибыли большие, а они хорошие потому что 99% плевать. А я раз 1%, то это мои проблемы личные. Но всё же не это значит, что происходящее — нормально! Большинство может очень легко заблуждаться…

gecube

08.01.2022 14:18с некоторых масштабов начинаются всякие «корпоративные культуры», «миссии компании» и прочие ценности.

это не для потребителя, а для акционеров, чтобы EBITDA была нормальная... ну, и показать, что компания белая и пушистая, а не злая и беспощадная акула капитализма.

voted

05.01.2022 20:32+59Напомнило:

Однажды давным давно, играясь с Паскалем, DOS графическим режимом и форматом BMP, заметил что формат ICO очень на него похож и немного отличается заголовком. Склеив их как получилось заметил что не могу проводником зайти в папку содержащую данную иконку. Т.е. Windows пытаясь отрисовать иконку завершала процесс который запустил отрисоку иконки. Просто рассказал друзьям, те ещё друзьям.

А потом спустя 4 года мне показали експлойт, который использовал выход за границы памяти при неверном заголовке файла ICO и поднимал шелл на порту ХХХ. И самое прикольное было вставить неверную иконку в качестве Favicon при этом спрайт 16х16 оставить корректным, а неправильный заголовок расместить в другом спрайте, то просто посетив страницу с такой иконкой - ты открывал на порту ХХХ (заранее определялся при изготовлении иконки) открытый Telnet от имени администратора в полностью невидимом виде. до перезагрузки компьютера. Даже в списке процесов его небыло, использовалась память каких то драйверов вроде мышки.

Причём использовались именно те биты которые я случайно нашёл 4 года назад и подумал - там можно просто закрыть любую программу, какая же тут ценность.

Dvlbug

06.01.2022 02:21+5Если kernel panic, то разве не получается, что если дальше копнуть, то можно выполнить любой код? Не просто так, он падает?

Или ошибаюсь?

vladkorotnev

06.01.2022 04:15+7Падает на assert, т.е. проверка "а не пишем ли мы в нулевой порт" уже была, просто уровня "да кто в своём уме будет в него писать, но если уж попытался, то можно и грохнуться, а то полноценную обработку ошибки долго писать".

disakov

06.01.2022 14:02+1Зависит от кучи разных факторов, начиная с технологий аля ASLR, до небольшого места на исполнение Вашего кода.

pavelsc

05.01.2022 17:30+9Эпл не выполнила условия публичного договора, тут надо не на Хабр писать, а в суд подавать. 250к хорошие деньги

aixx

05.01.2022 18:10+1Выглядит так, как будто кто-то там присвойл себе вознаграждение, думал что не заметите.

А теперь немного заметает следы.

BorisTheAnimal

05.01.2022 18:27+23на самом деле, все гораздо проще - найденный баг не подходит не под одну из категорий вознаграждения. Т.к. для того чтобы использовать эту уязвимость, нужно чтобы юзер расшарил с нападающим интернет. Никто не шарит интернет просто так и на всех.

aixx

05.01.2022 18:34+12так и было бы, если бы они так и ответили, а не отмалчивались. И ведь вначале то оперативно отвечали, а потом "замяли" вопрос.

Oll123

05.01.2022 18:51+6По сути ребятам не ответили на их последнее письмо, что не есть нормально.

Но ни о каком присваивании речи нет, баг не в категориях.

Заголовок конечно громкий, но как бы эмоционально это не было обидно, по факту это не "apple кинула", а "apple не отвечает на наше последнее письмо".

Я согласен с комментом выше, нормально было бы ввести хоть какой то reward за такие штуки от самой дорогой компании мира, но это не 250к$

BorisTheAnimal

05.01.2022 18:54+7Все гораздо проще. Это большая корпорация - пришел тикет на общий email, из него автоматом создался тикет в треккинг системе (по тексту письма видно). И вся остальная "переписка" была не больше чем обновнолением к этому тикету. Частично сгенерированно по шаблону (вроде письма при создании тикета), частично ответ. Но как только они выпустили все патчи, тикет закрылся и на него никто не будет обращать внимание. Плюс, сообщение о том, что "уязвимость не попадает под программу" не может написано просто так - у них либо должен быть шаблон, и такой ответ должен пройти проверку тех же юристов. Просто решили не заморачиваться и игнорировать.

gecube

05.01.2022 19:07+14Прочитал. Подумал - ай-ай-ай, какие нехорошие капиталисты. Начал вдаваться в детали. Действительно в багбаунти программе нет категории DoS. Наверное, это не очень хорошо, но похоже на то, что действительно эппл не должен был платить по официальной версии. Значит, обидки тут неправомочны, а заголовок вводит в заблжудение

LevPos

06.01.2022 05:59+2Согласен. Вот тут подробнее:

https://www.cvedetails.com/cve/CVE-2021-30924/

Confidentiality Impact: None (There is no impact to the confidentiality of the system.)

Integrity Impact: None (There is no impact to the integrity of the system)

Availability Impact: Complete (There is a total shutdown of the affected resource. The attacker can render the resource completely unavailable.)

Access Complexity: Low (Specialized access conditions or extenuating circumstances do not exist. Very little knowledge or skill is required to exploit. )

Authentication: Not required (Authentication is not required to exploit the vulnerability.)

Gained Access: None

ghostinushanka

05.01.2022 21:13+6Напомню что капитализация в «Х фантиков» такая ещё и потому, что эти фантики стараются никуда не отдавать.

И никто не мешает первым письмом послать «мы нашли такой-то баг, который может привести к таким-то последствиям, сообщите пожалуйста под какую категорию баг-баунти это попадает и как правильно оформить заявление чтобы то самое баунти потом получить, спасибо. Будем рады сотрудничеству...»

in_heb

05.01.2022 21:30+3такое надо писать на medium с обязательным пиаром своей статьи через twitter, статья в так называемом русскоязычном Интернете, скорее всего, ни на что не повлияет

hex_none

05.01.2022 21:37+10Не вижу ничего такого, чтобы прям так громко заявлять в заголовке статьи "Apple кинула". Как статья с описанием баги - пойдет. Заголовок провокационный.

Более того, считаю, что Apple полностью выполнила свою работу и оперативно исправила багу, завела CVE. Даже поблагодарила нашедших, вписав их имена в credits!

Про вознаграждение речи даже по заявленной bug-bounty программе быть не может. Apple могла бы заплатить символическую сумму за багу, но сочла это не нужным. Неприятно конечно, но это не "кидок".

Также могу сказать авторам, что другие крупные вендоры(не такие огромные как apple, но всё же) могут игнорировать не то что assertion crash, а целый RCE, не выпуская фиксы. Не говоря уже о выплатах и благодарностях.

Под тот же windows сейчас полно всяких LOL-drivers, CVE crash generator'ов и никому до этого дела нет. Увы.

Daddy_Cool

05.01.2022 21:52+3Ну по

хорошемуплохому надо писать краткое описание бага и объявлять аукцион - с одной стороны белое и пушистое яблоко, с другой - мрачный и хищный darkweb. Интересно, способна ли новость типа "Известная хакерская группировка приобрела 0-day эксплойт у русского хакера пожелавшего остаться неизвестным" слегка подуронить акции?

pyrk2142

05.01.2022 22:48+3На основе этой ситуации можем предположить, что Apple намеренно не регистрируется на площадках bug-bounty для сокрытия информации о найденных уязвимостях и их количестве, а также для усложнения получения вознаграждений.

По своему опыту, регистрация на Hackerone и подобных площадках никак не защищает от такого. Более того, иногда даже мешает. В прошлом году было довольного много случаев, когда компании пытались кинуть на выплаты. Например, одна крупная компания V**a выпустила дырявую акцию, через которую утекали данные участников из-за проблемы в Телеграм-боте этой акции. В итоге сотрудники платформы, которые пытались ее проверить, не смогли воспроизвести проблему, выполнив описанные шаги (возможно, из-за низкой квалификации, низких зарплат или лени), но не хотели передавать ее сотрудникам компании. После ряда аккуратных вопросов "А чего так плохо-то все?" в обсуждение отчета пришел кто-то из руководства платфомы и стал грозить мне блокировкой аккаунта, если я буду публиковать детали проблемы или истории о том, как они ее не смогли проработать.

Платформам просто невыгодно давить на компании, так как именно они приносят им деньги, а хакер не платит ничего.

telpos

06.01.2022 00:24+3А почему он запрещал публиковать проблему, в существование которой не верил?

pyrk2142

06.01.2022 06:24Формальная причина - программа закрытая, поэтому я не могу ни упоминать о том, что есть программа этой компании, ни о том, где она есть.

Неформальная, тут уже мои предположения, - сотрудник площадки очень сильно ошибся, плюс в целом некорректно себя вёл (нельзя отвечать раз в месяц, говорить, что ты не смог воспроизвести, а на вопрос о том, на каком это шаге было, убегать ещё на месяц, а потом признаваться, что вообще не понимаешь, как работают Телеграмм-боты). Плюс он рассказывал, что обсуждают проблему с внутренней компасной безопасности компании, а это потенциально может ударить по ним. В итоге решили перестраховаться, погрозив блокировкой.

Protos

06.01.2022 05:32+1И что в итоге было конкретно с этой компанией и вами?

pyrk2142

06.01.2022 06:28+3У меня все хорошо, я больше ничего им не отправлял, удалил все заметки, у компании тоже все неплохо. Я не отправляю им другие известные уязвимости, другие люди их местами эксплуатируют, судя по публичным источникам.

vilgeforce

06.01.2022 01:08+5Молодцы! Терерь не репортьте баги Яблочникам, ищите кто даст за них денег, желательно чтобы вам за это ничего плохого не было

ne555

06.01.2022 09:11+5Это уже n-статья на Хабре о кидалове исследователей разными компаниями.

Сходу:

Почему я отказался от 18 тысяч долларов по баунти-программе Apple.

Статья, в которой я раскрываю три 0-day уязвимости в iOS и критикую bug bounty программу Apple

Apple незаметно закрыла уязвимость, на которую жаловался пользователь «Хабра»

Функция Telegram «Люди рядом» раскрывает точные адреса

«ВКонтакте» не платит пользователям за найденные уязвимости

Как я нашел способ отследить всех водителей «Ситимобил»

Можно подумать и о создании нового хаба на Хабре: Bug bounty (продвигать эту тему, чтобы и менеджеры заметили).

И публиковать туда всякого рода подобные статьи (которых уже стало очень много здесь):

И так сойдёт… или как данные 14 миллионов россиян оказались у меня в руках

tzlom

Исследуешь MacOS -> не получаешь денег и известности, в ярости публикуешься на хабре, получаешь письмо от юротдела Apple, акционеры Apple покупают новый бентли.

Исследуешь Linux -> не получаешь денег, получаешь уважение и отличную запись в CV, публикуешься на хабре и получаешь карму, акционеры Apple покупают б.у. доширак у тебя.

amarao

Есть ещё вариант: находишь rce или icloud access, выставляешь на тендер, получаешь миллион от какого-то очередного пегасуса.

... После чего уже пишешь в саппорт эппл и предлагаешь рассказать как пегасус их ломает за скромную сумму в поллимона.

ifap

И получаешь бесплатный пативэн, который отвезет тебя в дом отдыха 1*, но с бесплатным питанием на следующие пару лет (зависит от страны).

disakov

Есть брокеры, чтобы избежать этого. А вот раскрытие уязвимости вендору приведет к юр проблемам.

ifap

Я немного про другое: поступил как белая шляпа — тебя прокинули через колено, а будешь возбухать — натравят юристов, поступил как черная — за тобой выехали при поддержке тех же юристов. Будни честного бизнеса, ничего личного.

zxcvbv

Если публично известен адрес, куда за тобой выезжать, то ты не черная шляпа - ты просто шляпа.

disakov

Продажа брокеру - серая зона. Юристы не поедут, тк не знают кто продал. Налоги заплатил и спи спокойно. Юрисдикция брокера может быть проблемой, но зависит от страны.