При использовании Active Directory для управления учетными записями на предприятии, администратору требуется настроить вход пользователей во все его информационные системы с использованием аутентификационных данных, хранящихся в AD. В недавно вышедшем почтовом сервере Carbonio CE, обзор которого мы публиковали ранее, имеется возможность интеграции с Active Directory. Осуществить ее можно включив и настроив соответствующий режим аутентификации для домена.

Принцип работы такого режима аутентификации заключается в том, что Carbonio CE передает введенную пользователем пару логин/пароль в Active Directory и получает от нее ответ, верен этот пароль или нет. В случае положительного ответа, пользователь успешно входит в свою учетную запись, в ином случае попытка входа признается неудачной и пользователю предлагается вновь ввести пароль. В данной статье мы расскажем о том, как правильно настроить Carbonio CE для аутентификации при помощи Active Directory.

Интегрировать Carbonio CE с AD можно как в графической консоли администратора, так и в командной строке. Всего в консоли администратора Carbonio CE предусмотрено три различных механизма аутентификации. Среди них:

Внутренний - аутентификация происходит с использованием внутреннего LDAP

Внешний LDAP - аутентификация происходит с использованием внешнего LDAP

Внешний Active Directory - аутентификация происходит с использованием AD

В рамках интеграции мы будем настраивать метод проверки пользователей "Внешний Active Directory".

Главным условием для нормальной интеграции AD и Carbonio CE является наличие в Carbonio CE локальных учетных записей, имеющих соответствующие им аккаунты в Active Directory. В случае, если речь идет о небольшом количестве учетных записей, можно по мере необходимости, добавлять, изменять и удалять их вручную. при использовании такого вида аутентификации является наличие связанных с учетными записями в AD локальных учетных записей в Carbonio CE. В том случае, если учетных записей немного, можно добавлять и удалять их вручную по мере необходимости. Однако если их достаточно много, необходимо использовать функцию автоматического создания учетных записей в Carbonio CE на основе данных из AD. О том, как это сделать, мы расскажем в одной из будущих статей.

Важным моментом является то, что при использовании AD для аутентификации сменить пароль учетной записи можно только в самой Active Directory. Поэтому пользователям не будет доступна функция смены пароля. Сделать это сможет только администратор.

Настройка в консоли администратора

Для того, чтобы настроить аутентификацию при помощи внешнего сервера Active Directory, перейдите в консоль администратора Carbonio CE, в нашем случае это https://carbonio.example.ru:7071/carbonioAdmin, после чего перейдите в раздел "Настройка" и в левой части окна выберите "Домены".

В появившемся списке доменов кликните правой кнопкой мыши по тому домену, для которого настраиваете аутентификацию и в контекстном меню выберите "Настроить проверку подлинности".

В открывшемся окне выберите пункт "Внешний Active Directory" и нажмите "Далее"

Введите имя сервера AD, его IP-адрес, используемый для подключения порт и опционально настройте использование SSL-шифрования при подключении к серверу.

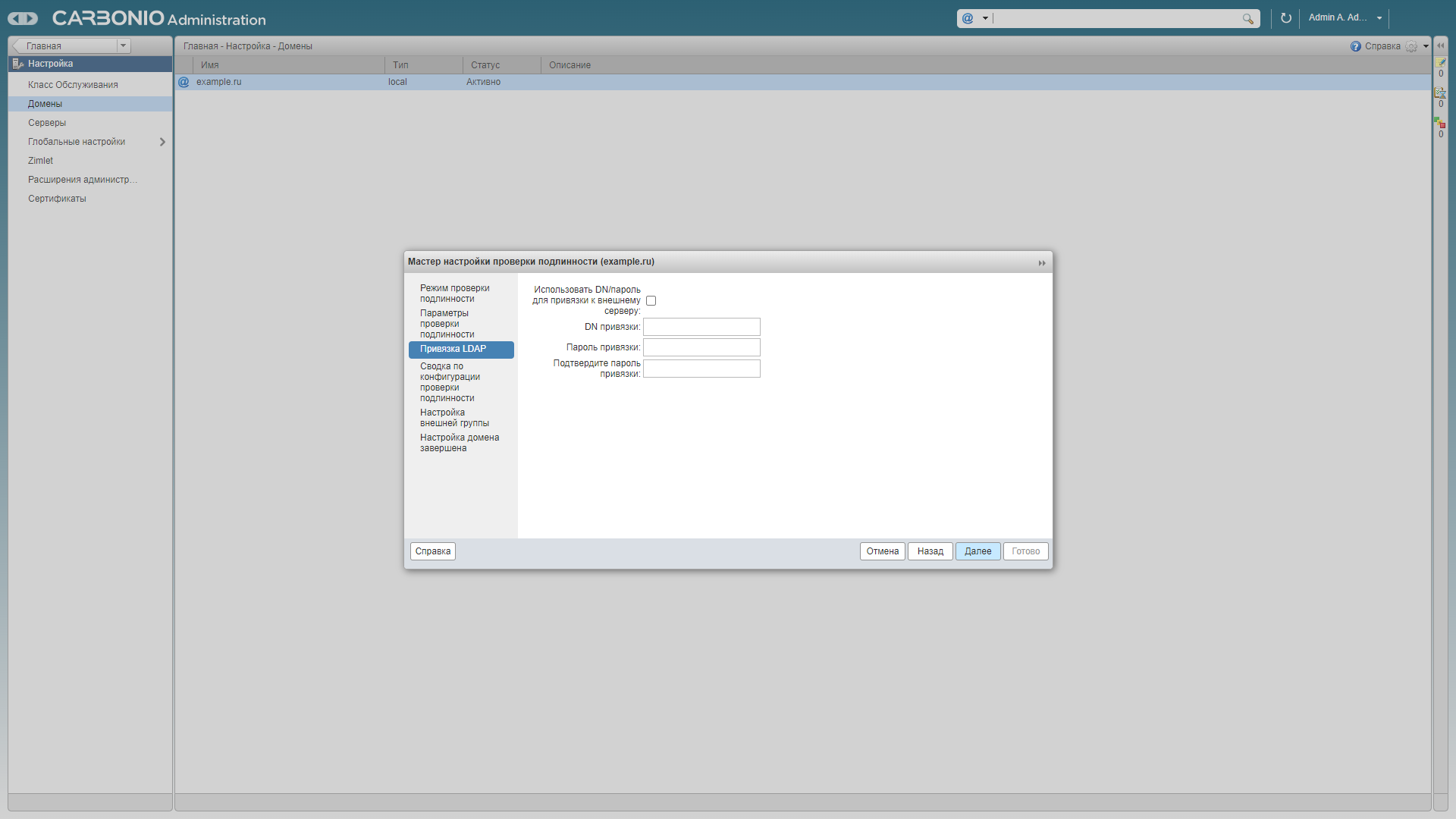

Поля на следующем экране оставьте пустыми

Протестируйте подключение к AD, осуществив поиск одного из хранящихся там пользователей. В том случае, если подключение будет успешным, появится сообщение "Тестирование проверки подлинности успешно выполнено".

На следующем экране данные во всех полях оставьте без изменений

Нажмите "Готово", чтобы завершить настройку аутентификации при помощи AD.

Настройка в командной строке

Если ваш сервер управляется по SSH или отсутствует доступ к графической консоли администратора, есть возможность настроить аутентификацию пользователей через AD в командной строке Carbonio CE. Для этого следует ввести команды:

sudo su - zextras

zmprov modifyDomain example.ru zimbraAuthMech ad

zmprov modifyDomain example.ru zimbraAuthLdapURL ldap://10.0.1.55:3268

zmprov modifyDomain example.ru zimbraAuthLdapBindDn %u@example.ru

В данном случае будет настроена аутентификация пользователей с использованием не зашифрованного канала связи по протоколу LDAP. Если вы хотите использовать шифрование при подключении к AD, используйте прокол LDAPS с соответствующим ему номером порта:

sudo su - zextras

zmprov modifyDomain example.ru zimbraAuthMech ad

zmprov modifyDomain example.ru zimbraAuthLdapURL ldaps://10.0.1.55:3269

zmprov modifyDomain example.ru zimbraAuthLdapBindDn %u@example.ruСмешанный тип аутентификации

При использовании аутентификации с использованием внешнего сервера AD администратор может оставить для пользователя возможность входа по паролю учетной записи Carbonio CE. Это, к примеру, может быть полезно в случае возникновения аварийной ситуации, из-за которой сервер AD оказался недоступным. Чтобы разрешить пользователю вход с паролем учетной записи Carbonio CE необходимо в списке доменов дважды кликнуть по домену, который использует внешнюю проверку подлинности и отметить галочкой параметр "Если попытка не удалась, вернитесь к локальному управлению паролями". По умолчанию данный параметр отключен. То же самое можно сделать и в командной строке с помощью команды zmprov modifyDomain example.ru zimbraAuthFallbackToLocal TRUE.

После этого пользователь сможет войти как по паролю от учетной записи в AD, так и по паролю локальной учетной записи. При этом самостоятельная смена локального пароля будет недоступна пользователю. Сменить пароль может только администратор Carbonio CE и только в командной строке при помощи команды zmprov setPassword ivanov@example.ru P@$$w0rD, где P@$$w0rD - это пароль учетной записи пользователя.

Отключить данную потенциально небезопасную функцию можно с помощью команды zmprov modifyDomain mail.example.ru zimbraAuthFallbackToLocal FALSE, либо сняв соответствующую галочку в консоли администратора

Протестировать корректность работы аутентификации через AD можно осуществив вход от имени тестового пользователя.

По всем вопросам, связанным c Zextras Suite и коммерческой версией Carbonio, вы можете обратиться к Представителю компании «Zextras» Екатерине Триандафилиди по электронной почте ekaterina.triandafilidi@zextras.com.

impexp

...А если самостоятельно освоить этот замечательный и совершенно бесплатный прогдукт вам показалось не под силу, милости просим за консультацией к официальному представителю компании / юзернейму [в зависимости от того, чей заказ отрабатывается]

P.S. также если вы наивны и готовы в "а пусть придут вот эти умные дяди / госструктура и всё нам настроят", сами невольно окажетесь внутри структуры.