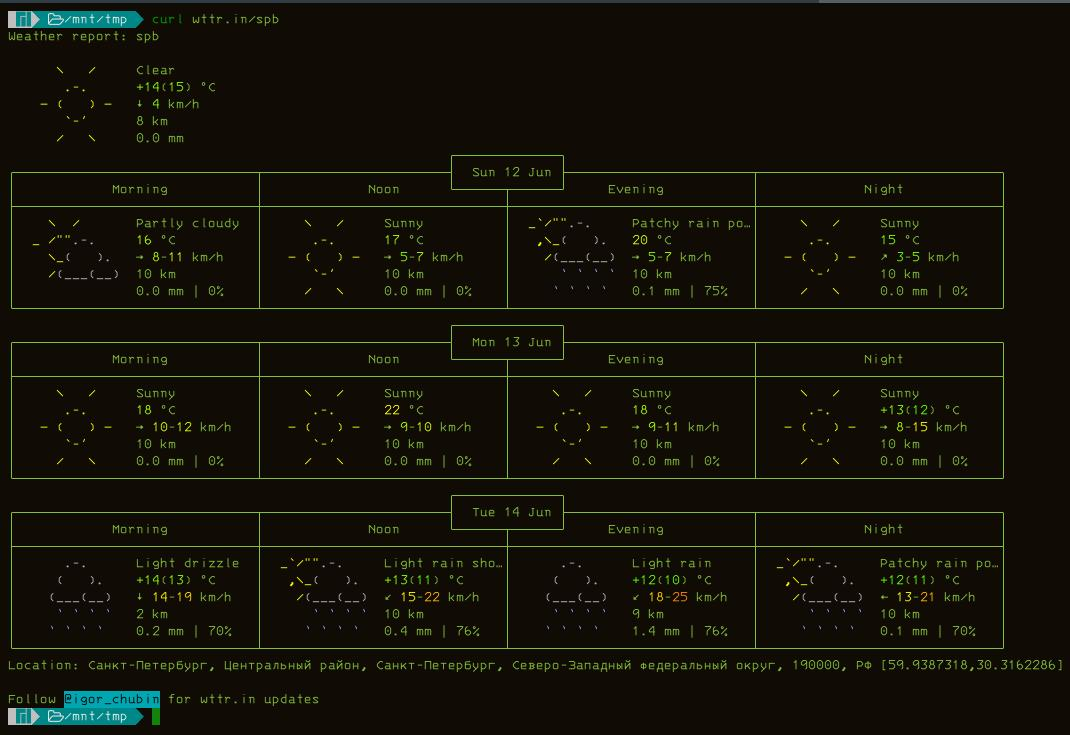

Прямо сейчас за окном ласково светит Солнце, а один известный погодный сайт весело предупреждает о предстоящем через два часа дожде... Да, уже часов пять предупреждает, постепенно сдвигая время его начала. Ну да ладно, не будем о криворуких предсказателях - погодную тему я могу раскрывать долго и вкусно, но до сих пор меня выручал ещё один более-менее адекватный сайт. Давайте посмотрим на него вместе. Вы видите картинку?

Да, я тоже не вижу. Причина - поголовный и необоснованный перевод всего и вся на HTTPS. Помните историю про хакера в столовой? Так вот, представьте, что вы попали в мир, где все солонки на столиках заперты замком и для использования требуют авторизованного доступа. Ну вот для чего нужна была вся эта мышиная возня с гноблением простого HTTP, предупреждением о небезопасности сайтов на нём? Ладно там сайты банков или другая чувствительная информация, но чисто информационные - зачем? Теперь имеем на ровном месте проблемы с сертификатами, обновлениями и прочие лишние телодвижения. Верните мне мой 2007-й тёплый ламповый HTTP, который можно хостить хоть на ардуинке, и пусть браузеры на него не косятся. И поддержку FTP протокола убирать совсем ни к чему. Ну или хотя бы объясните, чем это обосновано и почему имеет право называться прогрессом.

Комментарии (488)

artemlight

11.06.2022 17:14+3И если уж говорить о конкретном кейсе - то там вроде как админ клаудфлару прикручивал, но что-то пошло не так. В таких проблемах SSL виноват не больше, чем TCP\IP.

Klaster

11.06.2022 17:19+4Мне нравится один сайт, а теперь он не работает. Давайте вы объясните мне почему, он не работает, а не автор сайта. Виноват https, браузер, год на календаре, левая пятка рандомного прохожего, но конечно не автор сайта. Я немного не в курсе, на ардуинке не выйдет поднять сайт с поддержкой https?

Dinxor Автор

11.06.2022 17:58-2Мне сложно судить, кто именно виноват, но ошибка намекает на разные версии шифрования. Если бы его не было, на было бы и ошибки.

У ардуинки ресурсов не хватит на https.

begin_end

11.06.2022 19:25+3Для приема данных с внешних сайтов на самих ардуинках можно выкрутиться, сделав для своих нужд веб-конвертер на каком-нибудь хостинге. Например, у меня старенький IRC-бот забирает RSS ленту с Хабра для ретрансляции на канале через ссылку вида http:// ssl2www.*/get.cgi?codepage=windows-1251&wait=3000&url=https://habr.com/ru/rss/all/all/ где я заодно и кодировку на понятную ему меняю.

Для передачи данных от ардуинок категорически не рекомендую делать это напрямую — тоже стоит организовать прослойку с веб-сервисом на хостинге, что сразу решает и проблему шифрования. Так как первый же сканер сайтов (не обязательно зловредный) может просто заддосить ардуинку запросами.

Сам не особо сторонник принудительного огульного шифрования (в основном, потому что это дополнительная зависимость, очередной раз сокращающая временные рамки жизни ресурсов с недостаточной заботой владельцев). Вот если бы было стандартом выдавать сертификат синхронно и в комплект к продлению доменного имени…

TimsTims

12.06.2022 02:51+6Касательно совсем другого вопроса

Вы можете возразить, что вам было бы достаточно обычного http, что он (сейчас) вас вполне устраивает, и вообще хорошо бы вернуть как было раньше (ещё бы dial-up вернуть), ведь раньше всё точно работало. Но это ложное мнение.

Всё вас будет устраивать ровно до того момента, пока вы сами не столкнётесь с подменой реальных данных на фейковые. Начиная с того, что за вами будут ещё сильнее следить, заканчивая тем, что данные будут уже неверные.

И вот тогда вы создадите ровно противоположную тему, что нужно бы всему интернету перейти на https, что никто в мире не находится в безопасности, что каждого могут взломать из-за обилия дыр в http.

И именно так и поступила многоуважаемая компания Let's Encrypt.

Можно сказать, это она источник ваших проблем — именно она запустила повальный переход всех и вся на https.

mvv-rus

12.06.2022 03:34+1Судя по вашему посту, вам обязательно, кровь из носа, нужно посетить этот сайт и получить из него ценную информацию.

Во-первых, информация может не быть ценной: пресловутые котики.

Во-вторых, она может быть изначально неточной и требовать перепроверки или (если проверять лень) игноривания возможных неточностей: прогноз погоды (и новости, кстати).

В-третьих, ее искажением может быть трудно чего-то добиться: ну, допустим, в поэме «Москва-Петушки» кто-то переименует лирического героя автора — назовет, его не Венечкой, а, например, Васяней — что существеное от этого изменится?

Но если я не получу эту информацию, то кое-что потеряю: в первом случае — удовольствие от созерцания котиков, во втором — один из источников дополнительной информации, в третьем — как минимум, время на поиск другой копии книги.никто в мире не находится в безопасности

Объективно это действительно так. И это неизбежно. Говорят, древние греки называли это «стрелами Аполлона».

gecube

12.06.2022 10:47+2В-третьих, ее искажением может быть трудно чего-то добиться: ну, допустим, в поэме «Москва-Петушки» кто-то переименует лирического героя автора — назовет, его не Венечкой, а, например, Васяней — что существеное от этого изменится?

был уже случай... Эрдоган:

В том же году в Сиирте Эрдоган прочёл поэму, написанную Зией Гёкальпом, пантюркистом, действовавшим в начале XX века[15]. В версии поэмы, которую прочёл Эрдоган, присутствовали строки: «Мечети — наши казармы, купола — наши шлемы, минареты — наши штыки и верные — наши солдаты»[16], эти строки отсутствовали в оригинальной версии. По словам Эрдогана, прочитанная им версия поэмы была одобрена министерством образования и напечатана в книгах[17]. Он был признан виновным в нарушении статьи 312 УК Турции «подстрекательство к насилию и религиозной или расовой ненависти»[18] и приговорён к десятимесячному тюремному сроку.

mvv-rus

13.06.2022 00:44Там немного не тот случай. Про Эрдогана — это про публичное распространение через СМИ. А у меня — про прицельную атаку против одного или нескольких пользователей.

0xd34df00d

12.06.2022 04:41+1Если информация вам действительно важна — то вы не согласитесь её получать по http, ведь информацию могут подменить (кто её подменит и зачем — это совсем другой вопрос).

Вот информация, которая была очень ценна для человека, пару дней назад задавшего вопрос в соответствующем канале. На что её тут можно подменить?

Ваша ошибка в том, что вы проецируете ценность информации на её ценность для остальных и, более того, на некопируемость этой информации. Мои данные для логина в банк надо защищать не только потому, что они ценны для меня лично, а потому, что они ценны для окружающих, и информация, там содержащаяся, некопируема (нельзя скопировать запись в БД о том, что у меня на счету 15 баксов, их можно только перевести).

gecube

12.06.2022 10:48+1потому, что они ценны для окружающих

???? WAT? От знания того, что у дедфуда 15 баксов на счету - у меня ни тепло, ни холодно. А вот то, что при знании логина пароля я могу у него эти 15 баксов увести....

randomsimplenumber

12.06.2022 11:51+1Начиная с некоторой суммы на счету, кто-то может и лично заинтересоваться.

0xd34df00d

12.06.2022 19:04Да, это корявая формулировка, но там специально в скобках написана расшифровка.

Вам будет тепло оттого, что вы внутри банка поменяете информацию о владельце этих 15 баксов, и мои логин-пароль позволяют вам сделать именно это.

zorn-v1

11.06.2022 17:21+2О HTTP бедном замолвите слово

На своих домашних страничках, на которые никто не ходит кроме вас просите такое.

А если не понимаете зачем и почему, то соответственно не просите.

И поддержку FTP протокола убирать совсем ни к чему.

Очень даже к чему. Старое нешифрованое г...

Если вам все равно что весь ваш трафик на показ всем кому не лень, это не значит что "так и должно быть".

Или это вы, товарищь майор ?

Dinxor Автор

11.06.2022 17:37+7Ну может подскажете тогда, для чего шифрование трафика на погодном сайте? И да, на FTP до сих пор выкладывают файлы для свободного доступа - лучше иметь возможность их скачивать без дополнительного софта, чем не иметь.

Megakazbek

11.06.2022 18:00+25Шифрование публичной информации нужно хотя бы для того, чтобы провайдер и те, с кем он делится информацией, собирали о вас как можно меньше данных. Сама погода не является секретной, но факт того, что пользователь X такого-то числа в такое-то время захотел узнать погоду в городе Y может в каких-то случаях являться чувствительной и поэтому не надо за всех решать, что можно эти данные светить в открытую.

Кроме того, HTTPS - это не только шифрование, но ещё и аутентификация. То есть, если вы получили страницу по HTTP, то это не означает, что она к вам пришла именно с того погодного сайта, на который вы хотели зайти, а содержимое туда может быть подсунуто какое угодно.

Dinxor Автор

11.06.2022 19:09+2не надо за всех решать

Золотые слова! Кто заботится о приватности - уже ходит через vpn, а за остальных решать не надо было

ещё и аутентификация

И с этим согласен полностью!

amarao

11.06.2022 20:56+3А после того, как вы "пошли через VPN", кто вам обеспечивает приватность? Поменяли одного провайдера на другого, и? Трафик всё равно шифрованный.

В целом, вас никто не заставляет использовать SSL на своём сайте. Вы, как владелец сайта можете пойти и сделать http.

edo1h

12.06.2022 14:11+2поэтому не надо за всех решать

так про это и речь.

те, кому нужен https — открывают по https. кому не нужен — по http.тут же почему-то за всех решили «нужен https».

BugM

12.06.2022 14:28те, кому нужен https — открывают по https. кому не нужен — по http.

Выйдите на улицу и проведите опрос людей какой сайт как надо открывать. Результаты будут однозначными.

dwdraugr

11.06.2022 18:17+9Ну может подскажете тогда, для чего шифрование трафика на погодном сайте?

Самый базовый пример, который я указал выше - по запросам с погодой можно попробовать вычислить местоположение, особенно если это не сайт, а приложение, передающее геолокацию раз в час.

И да, на FTP до сих пор выкладывают файлы для свободного доступа - лучше иметь возможность их скачивать без дополнительного софта, чем не иметь.

Но зачем фтп? Это старый, тормозной протокол, который и нагрузку держит средненько, и разворачивать его проблемно. В конце концов, можно поднять apache\nginx\iis для шаринга файлов, что будет быстрее, удобней и безопасней.

Dinxor Автор

11.06.2022 19:03+1можно попробовать вычислить местоположение, особенно если это не сайт, а приложение

находясь рядом с пользователем и перехватывая его трафик?

Но зачем фтп?

Есть огромное количество старых файлохранилищ с документацией, которые частенько выручают. Ладно, я и curl-ом скачаю, современные браузеры очень неудобны для скачивания чего-либо в принципе.

zorn-v1

13.06.2022 20:48находясь рядом с пользователем и перехватывая его трафик?

Вы наверное живете в мире розовых пони, где ваш трафик охраняется ака гостайна и никто в него не вмешивается ?

Есть огромное количество старых файлохранилищ с документацией

Ну так это ли не повод написать им ? Ну или на крайняк сделать зеркало.

Есть огромное количество дискет 5 и 3 дюймового формата, где хранится нужная кому то информация...

Dinxor Автор

13.06.2022 21:01Это о том, что странно отслеживать местоположение по трафику, находясь уже рядом.

Вы о чём вообще?

zorn_v

13.06.2022 23:41Я о том, что слушают и подменяют ваш трафик все кому не лень (не предположение, а факт). А не мифический "хакир" с патчкордом у свитча на крыше.

Если ни разу не видели встраевуемую рекламу в http, то вам просто повезло. Ну или не заметили.

А теперь дайте разгуляться вашей фантазии и представьте что вместо "ехе" который вы качали вам прилетел "ехе" с начинкой.

PereslavlFoto

11.06.2022 19:13+1Итак, вот я поднимаю веб-сервер, и мне нужно получать файлы. Не отдавать, а получать. Как это лучше сделать?

Человек на той стороне не будет устанавливать у себя программы. Он готов скопировать 500 файлов и вставить их мышкой. После этого он уйдёт домой.

Пожалуйста, подскажите, что тут выбрать?

Спасибо.

dwdraugr

11.06.2022 19:20-5Из тупого - поставить апач\нгинкс с настройкой тупой отдачи файлов. Настраевается просто (а с каким-нибудь докером - элементарно), работает быстро, сразу же и хттпс поднять можно. Разве что 500 файлов прокликивать ручками придётся, но может тогда стоит позаботиться о человеке и всё в архив сразу сгружать?

Из чуть более навороченного можно webdav-сервер поднять. Тогда, оставаясь в рамках https, можно будет прицепить в той же винде как сетевой диск и обкопироваться по самое нехочу.

PereslavlFoto

11.06.2022 19:28+2Мне не надо отдавать файлы. Мне надо получить файлы.

Я не могу управлять клиентом, ставить у него программы. Я могу только на своей стороне поставить получающую программу.

Тот человек не будет сгружать в архив. Он сделает «копировать», потом «вставить», и уйдёт домой. Поэтому и был выбран FTP-сервер с загрузкой.

Webdav это хорошо, однако сложно, потому что не входит в состав IIS.

mvv-rus

11.06.2022 21:57+3Webdav это хорошо, однако сложно, потому что не входит в состав IIS

Вы просто не умеете его готовить.

Для начала просто наберите на своем Windows Server в Powershell в режиме администратора команду

Install-WindowsFeature Web-DAV-Publishing

чтобы установить поддержку WebDav на сервере

Ну, а на стороне клиента WebDav поддерживается через обычную сеть Microsoft со времен XP (WebDav Redirector)

PereslavlFoto

12.06.2022 01:22То есть надо сначала Powershell установить? Его не было в базовой поставке.

SerjV

12.06.2022 01:27+1То есть надо сначала Powershell установить? Его не было в базовой поставке.

windows 7 / server 2008 и более старые, что-ли?

PereslavlFoto

12.06.2022 01:31Да, вы правы!

mvv-rus

12.06.2022 02:28+1Команды в тех версиях нужно было другие вводить, но WebDAV там тоже был. Как и в Windows Server 2003, кстати (и на нем я его реально использовал).

PS Насчет XP/Vista/Win7 в качестве сервера — не скажу, IIS там всегда был, но вот в какой комплектации — не помню.

iig

11.06.2022 19:25google://simple http file sharing

Уверен, что вам повезёт ;)ЗЫ: если не повезёт - возьмите hfs

PereslavlFoto

11.06.2022 19:29Здесь нужно не file sharing, а наоборот. Не чтобы я раздал файлы всем, а чтобы один человек прислал мне свои файлы. Электронная почта на это неспособна, там очень много файлов.

Dinxor Автор

11.06.2022 19:38А гугл диск чем не устраивает?

PereslavlFoto

11.06.2022 19:44+1Много причин.

1) Надо логиниться в гугль.

2) Надо учиться работе с гугль диском.

3) Неизвестно, хватит ли места на гугль диске.

Но в целом это хорошее решение для тех, кто уже является пользователям гугля!

andreymal

11.06.2022 19:46+81) Надо поднимать FTP-сервер

2) Надо учиться работать с FTP

3) Неизвестно, хватит ли места на FTP-сервере:)

randomsimplenumber

11.06.2022 23:08Кроме гугола есть 100500 временных файловых хостингов. Заливаете файлы, передаёте ссылку для скачивания. Через неделю ссылка протухает.

0xd34df00d

12.06.2022 00:05+3Начали

за здравиес приватности, кончили за упокой и файлопомойки от васяна, который зато смог в letsencrypt.

randomsimplenumber

12.06.2022 06:15+2Половина комментариев в стиле "мне приватность не нужна, это фотки с котиками" ;)

Если лень делать свою файлопомойку - приходится использовать чужую. Полупараноики могут своих котиков закинуть в архив с длинным паролем.

PereslavlFoto

12.06.2022 01:22В условии задачи сказано, что клиент не умеет заливать файлы и не хочет этого делать. Он хочет скопировать файлы в папку.

mvv-rus

12.06.2022 02:30-1Кстати, лет семь назад всякие файловые хостинги обычно поддерживали и WebDAV. Как сейчас, правда — не в курсе.

WraithOW

14.06.2022 11:12То есть он может перетащить файлы из одного окошка проводника в другой, но не может перетащить файлы из окошка проводника в окошко браузера?

zv347

11.06.2022 19:46+2На гугл-диске нужен аккаунт гугла.

И вообще, не уверен, что на гугл-диске можно сделать каталог, куда сможет загружать файлы хоть кто (даже залогиненный в гугле).

По сабжу — для обсуждаемой проблемы я использую яндекс-формы. Там можно делать загрузку файлов от анонимусов.

withkittens

11.06.2022 19:50

F0iL

11.06.2022 20:30WebDAV в nginx делается пятью строчками в конфиге :)

А если хочется готовое и красивое, то Seafile, NextCloud/OwnCloud.

Устанавливаются легко (есть готовые docker-образы), загружать файлы можно через веб-морду или тот же WebDAV.

daggert

11.06.2022 23:04+1Итак, вот я поднимаю веб-сервер, и мне нужно получать файлы. Не отдавать, а получать. Как это лучше сделать?

Вчера такое сделал на чистом JS. Дропформа простая куда можно файлы перетащить и они зальются на сервер. Дополнительно проверку встроил на размер и типы файлов. Если заморочится то можно сделать еще и дерево каталогов.

SerjV

11.06.2022 20:40+2Но зачем фтп? Это старый, тормозной протокол,

Хорошо хоть не сказали "несекьюрный" - шифрование к нему точно было уже лет 15 назад, более далеко назад не смотрел. Кстати, для телнета тоже шифрование есть, если что. Просто серверодержателями это было пофиг, как и дистрибутиводелателям.

который и нагрузку держит средненько,

Смотря что шире - интернет или дисковая подсистема... Вот масштабируемость да, имеет оговорки.

и разворачивать его проблемно.

Да как бы не проще, чем веб-сервер... Так что может даже то ж на то ж.

В конце концов, можно поднять apache\nginx\iis для шаринга файлов, что будет быстрее, удобней и безопасней.

А не, всё-таки помянули безопасность... Но про всё уже было сказано выше - то есть "то ж на то ж". Но на веб-сервер можно навесить еще кучу всего, а FTP - он такой, узкоспециализированный.

michael_v89

11.06.2022 18:20+3для чего шифрование трафика на погодном сайте?

Легким движением руки хакер добавляет в ответ от сервера ссылку "Поделиться ВКонтакте", по оформлению похожую на остальные ссылки на этом сайте, при переходе на которую открывается страница "Авторизуйтесь ВКонтакте", по оформлению похожая на интерфейс сайта ВКонтакте, пользователь авторизуется, хакер получает пароль.

WraithOW

11.06.2022 18:27+2А ещё лучше кнопку «Задонатить». Со слёзным постом и фотографией Джимми Уэльса.

someone_unimportant

11.06.2022 21:39+3Всего лишь один пример: я очень давно не видел не-https сайты, но недавно по работе пришлось открыть сайт компании, у которго не было шифрования. Я очень удивился, когда увидел, что там какая-то реклама, которая всю разметку сайта вниз сдвигает. Не солидно выглядит и не красиво. Оказалось, Ростелеком в HTML встраивал рекламу в нешифрованном трафике.

roman_deev

11.06.2022 17:24+14Попробуйте позаходить на http-сайты с мобильных операторов ????

antonwork

11.06.2022 18:18+6Надо бороться не со следствием, а с причиной.

До определенного момента считалось допустимым такое на публичных бесплатных WiFi, когда мобильный трафик был еще дорогой, но совершенно недопустимым для мобильных операторов. В какой момент общество приняло новые правила для мобильного трафика?

В итоге нужен закон, который на корню запрещал платные подписки (без посещения офиса мобильного оператора с паспортом) и вклинивание в TCP/IP сессии клиентов (тайна связи и так провозглашена).

TimsTims

12.06.2022 02:26В какой момент общество приняло новые правила для мобильного трафика?

Такой закон нужен будет только 1% IT-грамотного населения, остальным вообще срать на это. Даже будет наоборот — выйдет закон, который это разрешает делать (ведь нужно «бедным операторам» на что-то жить). А в Казахстане вон несколько лет назад вообще заставляли всех ставить государственный корневой сертификат.

В итоге нужен закон, который на корню запрещал… вклинивание в TCP/IP

Поэтому зачем бороться законами, которые каждый день меняются, если можно бороться сразу техническими средствами?

mvv-rus

12.06.2022 02:37+1Поэтому зачем бороться законами, которые каждый день меняются, если можно бороться сразу техническими средствами?

Например, потому что технические средства создают совершенно лишнюю нагрузку (на ПК она несущественна, но на серверах и, боюсь, в IoT она будет более чем заметна).

Я вот вам аналогию приведу: мне Интернет XXI века всегда напоминал средневековую большую дорогу, которая с разбойниками. С ними, конечно можно было бороться и техническими средствами (на нашем техническом уровне это были бы броневики). Но чисто полицейские решения оказались лучше, например — тем, что сейчас нет необходимости делать массовые автомобили пуленепробиваемыми, а потому — весьма тяжелыми, типа тачки Аля Капоне, со всеми вытекающими отсюда последствиями.

gecube

12.06.2022 02:39+2IoT она будет более чем заметна

В IoT проблема целостности данных и проверки сервера-клиента стоит ещё острее… уверяю вас. ну, и на край там свой набор протоколов есть…

mvv-rus

12.06.2022 03:53А как насчет алгоритмов шифрования: вычислительная сложность-то определяется ими, а не обвязкой в виде протокола?

gecube

12.06.2022 10:49в протоколе выбираешь какой алгоритм шифрования хочешь применять. Хоть ГОСТ, хоть самопальный...

mvv-rus

13.06.2022 00:44То есть имеем все то же противоречие «стойкость шифра vs требования к аппаратуре». Ну, и для проверки целостности вовсе не требуется шифрование.

Впрочем, это — уже другая тема.

iig

13.06.2022 11:13Ну, и для проверки целостности вовсе не требуется шифрование.

Требуется немного другая криптография, которая тоже требует процессора.

time openssl enc -aes-256-cbc -salt -in LARGEFILE -out /dev/null -k none *** WARNING : deprecated key derivation used. Using -iter or -pbkdf2 would be better. real 0m2,292s user 0m2,060s sys 0m0,232stime openssl dgst -sha256 -sign "Sign Key.key" -out sign.txt.sha256 LARGEFILE real 0m4,025s user 0m3,801s sys 0m0,224s

mvv-rus

13.06.2022 15:45Она требует значительно меньше вычислительных операций. Например, HMAC — двукратной применении комбинации «преобразование ключа под размер блока — исключающее или с магической константой — сцепление с исходными данными — взятие хэша от результата».

0xd34df00d

12.06.2022 02:54+1А потом у вас полицейские средства никому ничего не должны, подвержены влиянию лоббистов, и вообще вот вы не за того человека проголосовали, так что мы ваш личный сертификат (и заодно хелскер) отзовём.

Нет уж, только личная ответственность.

mvv-rus

12.06.2022 04:00Лчиные возможности ограничены, очень. К примеру, что вы сделаете, если лично к вам домой нагрянет толпа смуглых темноволосых людей и заявит «забудь Аламо, забудь Голиад, и вообще это наша земля, а ты убирайся отсюда»?

Так что без государства не обойтись, и, желательно, такого, у которого на флаге не одна звезда, а много.

0xd34df00d

12.06.2022 04:43-1Перечисление методов защиты скоро по американским законам подведёт меня под статью, поэтому я воздержусь.

И да, толпа не нагрянет, потому что она знает, что из района им после этого живыми не выйти.

И, к слову, когда в более других районах и городах смуглые и не очень парни крушили и жгли имущество, полицейские средства чё-т не горели желанием защищать прочих гражданских. Не, сорьки, в эти сказки про защиту полицией я больше не верю.

mvv-rus

12.06.2022 05:06+1ОК, пусть нагрянет не толпа, а подразделение: организованное, под командой офицера и со штатным вооружением.

Я стесняюсь спросить: у вас там на раёне есть чем, при случае, подавить миномет? Он, вообще-то, из-за складки местности стрелять может, без прямой видимости цели, а потому ни пулеметом, ни крупнокалиберной снайперской винтовкой не давится, про штурмовую винтовку я даже не говорю.

Я не знаю организации мексиканской армии, но минометы на уровне пехотных подразделений у нее быть должны: если не в роте, то уж батальоне всяко. Во всяком случае, так было в любой сколь-нибудь приличной армии ещё времен 2-й Мировой, а с тех пор много годиков прошло.

PS А с полицией, таки да, вам там в Америке надо что-то делать. Заменить, к примеру, милицией.

SergeiMinaev

11.06.2022 18:09+1Тоже заметил, что форека перестала работать. А ведь только на ней есть удобная карта осадков. Попробовал сейчас поюзать карту осадков яндекс.погоды и обплевался: нельзя быстро прокрутить туда-сюда с анимацией карты, чтобы быстро узнать, ожидаются ли осадки в определённом месте; и после каждой перемотки на 10 минут, осадки перерисовываются с задержкой. Тьфу.

Самое смешное, что на фореке настроен редирект на https, поэтому по http зайти - без шансов.

Dinxor Автор

11.06.2022 18:44Вот в "самом смешном" и проблема. Я тоже попытался зайти через http, если бы удалось - этой статьи не было бы.

В принципе, тут в комментариях накидали достаточно причин для шифрования трафика, со многими можно согласиться. Всё как обычно - продвинутые пользователи заботятся о приватности и для них эта фишка в принципе бесполезна (внутри VPN весь трафик уже зашифрован), для всех остальных это всё равно не заменит элементарной внимательности и гигиены.

andreymal

11.06.2022 19:05+4внутри VPN

Тут крайне важно уточнять, какой именно VPN имеется в виду: если это не свой собственный сервер, а какой-то готовый VPN-провайдер (особенно бесплатный), то он может оказаться заинтересован в прослушивании и модификации проходящего через него трафика

Ну и ещё профессиональным параноикам стоит на всякий случай иметь в виду, что без HTTPS трафик от VPN-сервера к целевому сайту всё равно окажется незашифрованным

andreymal

11.06.2022 18:12+5Ладно там сайты банков или другая чувствительная информация, но чисто информационные — зачем?

Затем, что в информационный HTTP-сайт злоумышленник сможет подсунуть что-нибудь, что позволит ему утянуть чувствительную информацию — что-нибудь фишинговое, например. Ну или банально биткоины помайнить за чужой счёт.

Ну и выше в комментах другие риски уже отметили — отслеживание человека, провайдерская реклама и т.п.

redsh0927

11.06.2022 18:36+91. Повальная централизация и необходимость покупать/регистрировать что-либо, без чего ничего даже чисто «твоего» работать не будет

2. Необходимость непрерывных обновлений (софта, протоколов, сертификатов и т.д.), без чего ничего тоже работать не будет

… два пункта, накоторых держится всё современное говно-айти. Спалил бы уже кто-нибудь эту гоммору…

Aquahawk

11.06.2022 18:38+11Обосновано этой войной компании Google, владельца самого популярного браузера за рекламную аналитику. Провайдеры при http прекрасно сканируют трафик и продают эту инфу, в том числе конкурентам гугла. Основной доход гугла - продажа рекламы. Именно поэтому они делают и бесплатную гугл аналитику. Когда гугл захватил браузерный рынок, информацией стали владеть и гугл и провайдеры. При помощи форсирования https и dns over https гугл лишает провайдеров доступа до этих данных.

Alexey2005

11.06.2022 20:10+4Кстати, Google недавно ещё и безопасность почты «повысил», принудительно ограничив аутентификацию сторонних почтовых клиентов, так что теперь подключиться к Gmail-почтовику можно только по Oauth2 и никак иначе. В итоге — куча посредников, которые палят ваш вход и собирают ваши персональные данные, и куча геморроя чтобы заставить это дерьмо работать.

Именно за это пользователи так ненавидят криптоманьяков и прочих сторонников безопасности — они ведут себя в точности как тоталитарные правительства особо отсталых стран: в принудительном порядке и никого не спрашивая (люди же тупые и не понимают своего счастья) создают людям кучу проблем на ровном месте, оправдывая этозащитой детейповышением безопасности.

Причём даже если безопасность реально повышается (что надо ещё доказать, потому как устраняя одни векторы атаки они создают новые, вдобавок делая систему более хрупкой), то оно того не стоит: ущерб от злоумышленников намного меньше, чем затраты на внедрение и эксплуатацию всех этих «защит».

yulchurin

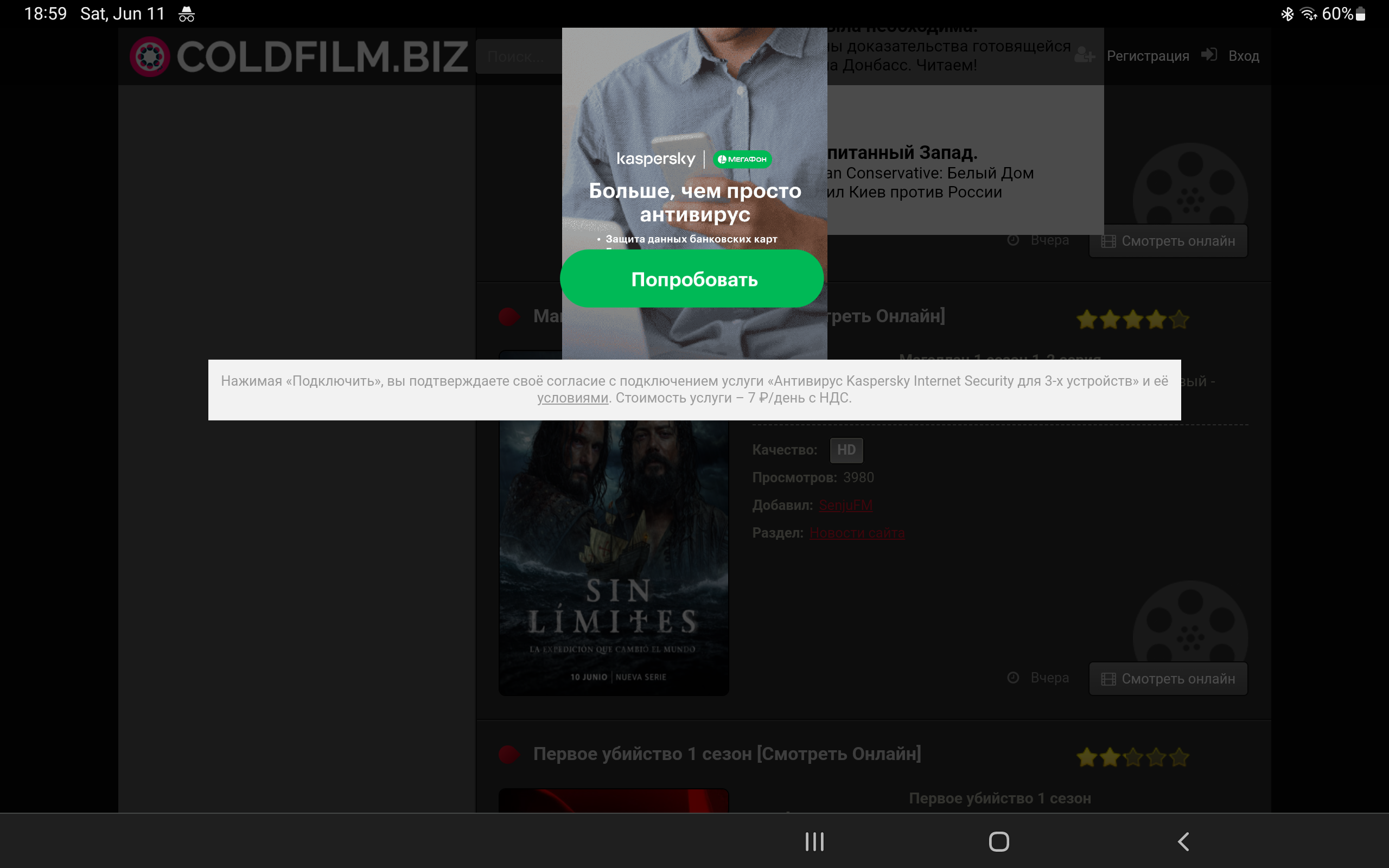

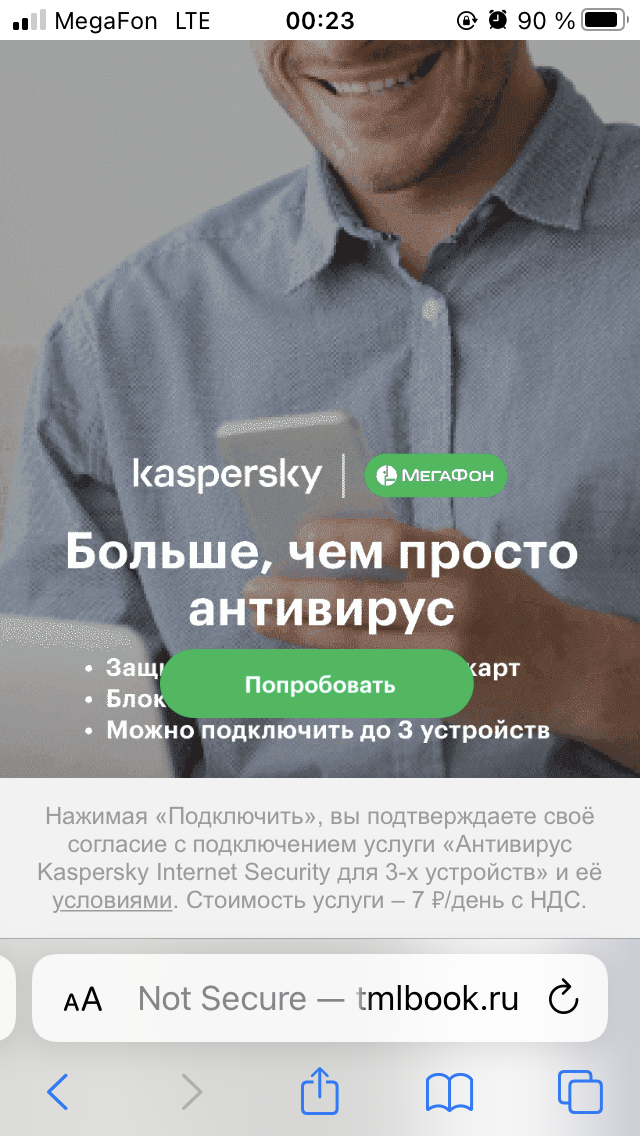

11.06.2022 19:11+9Пример: Мегафон встраивает всякое непотребство в весь http трафик и занимается по сути фишингом, отковываешь сайт - а там баннер с кнопкой, которую пользователь нажимает на автомате даже не успев сообразить. В итоге оформил подписку на всякую хрень. Скорее всего тем же промышляют и другие операторы. Таким же образом можно встроить скрипты в общественных сетях.

Так что использовать сейчас HTTP - это, мягко говоря, неразумно

TheRikipm

11.06.2022 19:39+4И что мешает мегафону оформить на вас подписку даже если вы используете исключительно HTTPS?

yulchurin

11.06.2022 23:24Ничего. Они это делали раньше точно. Как пример подписка на «замени гудок»

Но, тем не менее, многократно сталкивался с фишинговыми баннерами на сайтах на http

Alpha_Ceph

11.06.2022 19:25+4Мой провайдер интернета подсовывает рекламу на страницах без https:

Снимок экрана

Delion

11.06.2022 20:06+3Но сайт в этом не виноват.

andreymal

11.06.2022 20:10+4Сайт виноват в том, что позволяет вмешиваться в свой трафик и творить такие гадости — при том, что решение этой проблемы давно существует и с некоторых пор даже стало полностью бесплатным

Delion

11.06.2022 20:16+2Не могу согласиться.

Сайт делает ровно то, что должен делать сайт.

А трафик вообще не его, а пользователя.

andreymal

11.06.2022 20:21+3Сайт делает ровно то, что должен делать сайт.

Например, обеспечивать безопасное соединение с пользователем.

F0iL

11.06.2022 20:38+2Окей. Предложите, пожалуйста, хоть какой-нибудь другой рабочий вариант обеспечения невмешательства и непрослушиваемости трафика без участия сайта в условиях недоверенной среды, коей является интернет? Использование VPN тут проблему не решит - трафик все равно может быть подменен или прослушан по пути между VPN-сервером и конечным ресурсом.

Delion

11.06.2022 20:46Зачем? Тикет выше другой: провайдер-зловред.

nidalee

11.06.2022 20:58Допустим. Ваши действия, как дальше рекламу будете убирать?

Вот у моего родственника в доме есть один провайдер, который дает 100 мегабит в секунду. Все остальные подключают в 2022 (!) ADSL (!!) со скоростью до 3-20 мегабит (!!!) в секунду.

Предположим, что кошерный провайдер начал подсовывать в HTTP рекламу. Откатываем интернет до уровня 2007 года или таки соглашаемся на HTTPS? Или пишем в спортлото и жалуемся на провайдера?

Delion

11.06.2022 21:06+2А моё мнение как-то может помочь рандомному сайту отрастить себе сертификат?

nidalee

11.06.2022 21:09+1Конечно. Я бы вот, например, поменял в такой ситуации сайт на аналог с HTTPS. И родственникам тоже бы поменял, банально через год бы не вспомнил о том, что раньше какой-то другой сайт был, когда пришел бы на техобслуживание.

Если таких как я оказалось бы достаточно много, то владелец сайта заметил бы падение трафика. Если его это волнует, он выясняет причину и исправляет проблему. Если нет, значит у него есть другие каналы монетизации или он вообще работает за идею, идем дальше.

yulchurin

12.06.2022 22:11Что-то Вы загнули с ADSL 20 мбит. Обычно не более 6, а физически вроде не более 8.

20 мбит спокойно выдаёт LTE, а учитывая тарифы, если есть LTE, то в ADSL нет особого смысла. (Есть опыт использования модема от мтс и адсл от ростелеком) никого из них не рекламирую и не рекомендую, но особых претензий к ним тоже нет

Хотя, коммент не в тему

mvv-rus

11.06.2022 23:55-1В громадном большинстве случаев проблемы вмешательства и прослушиваемости трафика нет (см. пример из статьи). Вот для меньшинства случаев как раз существует HTTPS.

Проблема подстановки рекламы провайдером с точки зрения пользователя примерно эквивалентна проблеме подстановки рекламы владельцем сайта.

А прочий криминал, в общем-то — дело полиции. Тем более, что последствия его довольно ограничены: компьютер вас не убьет, и, при минимальных предосторожностях, не ограбит.

Ну, а если владелец сколь-нибудь серьезного сайта, к примеру, по HTTP запрашивает аутентификацию, то это основание иметь с ним дело крайне аккуратно.

gecube

12.06.2022 01:25+1Проблема подстановки рекламы провайдером с точки зрения пользователя примерно эквивалентна проблеме подстановки рекламы владельцем сайта.

неэквивалентна.

mvv-rus

12.06.2022 04:01Обоснуйте.

0xd34df00d

12.06.2022 04:43+1Ну, чисто теоретически, у сторонней рекламы больше шансов сломать вёрстку. Других отличий лично я не вижу.

nidalee

12.06.2022 06:50У сторонней рекламы больше шансов рекламировать вредоноса или быть им. Потому что найти ответственного за ее контент не представляется возможным. А если условный Цукерберг начнет рекламировать условное порно с малолетками, к нему быстро придут с вопросами.

mvv-rus

12.06.2022 06:58+1Здесь точно так же придут к провайдеру. Причем, ходить аж к Цукербергу в Америку, скорее всего, не потребуется: с немалой степенью вероятности источник рекламы — это провайдер «последней мили».

nidalee

12.06.2022 07:00Ну так мы говорим про отличия сторонней рекламы (любой: хакермен, провайдер или что-то иное) и местной (самого владельца сайта).

mvv-rus

12.06.2022 07:04Дык, получается что такое отличие — оно в пользу провайдера, того самого, которого хотят лешить возможности вставлять свою, менее вредную, рекламу?

mvv-rus

12.06.2022 07:33Почему? Из-за авторского права — мол, нарушается задуманный автором облик произвеления? Тогда и удаление рекламы пользователем должно преследоваться на тех же основаниях.

Или по какой другой причине?

mvv-rus

12.06.2022 07:37Я же вам там ответил, что точно так же и по тем же основаниям могут прийти к провайдеру. И если что, к нему ходить даже ближе: он обычно в той же юрисдикции находится, что и потребитель контента.

Что вы имеете возразить против такого ответа?

nidalee

12.06.2022 07:47+1Если владелец сайта ответит, что реклама не его, и не соврет, большинство пользователей будут искать проблему не в провайдере, а в своем устройстве. Вирусы, вот это все.

Готов поспорить, что большинство пользователей даже не подозревает, что http можно подменять, и не рассматривают провайдера как источник рекламы.

Далее, если мы говорим о РФ, то к провайдерам ходят неохотно. Что, в общем-то, много раз доказано статьями о том, как кому-то что-то подключили через javascript подменив тот самый http. Всем по боку. Не самый быстрый способ поднимать раскрываемость, проще соцсети шерстить.

Ну и опять же возвращаясь к началу: реклама, которую может позволить себе поставить Цукерберг, заведомо лучшего качества, чем реклама, которую будет внедрять злодей. Потому что странная реклама как минимум продается дороже. Так что да, если рекламируют станки для бритья и кока-колу — это скорее всего Цукерберг. А если ЦП и горячих милф твоего города — провайдер\злодей. Исключение — сайты с linux iso-s, опять же потому, что нормальные рекламодатели у них рекламу не берут.

gecube

12.06.2022 10:51прекрасный пример. Я буквально на днях видел тут статью про то, как руткиты в китайские телефоны вшивают... и продают доступ к этим самым китайским телефонам. https://habr.com/ru/company/ruvds/blog/665388/

mvv-rus

13.06.2022 00:47Если владелец сайта ответит, что реклама не его, и не соврет, большинство пользователей будут искать проблему не в провайдере, а в своем устройстве.

Вы почему-то опять сосредотачиваетесь на бедных пользователях и игнорируете вариант, что искать будут профессионалы — если не полицейские, что частные сыщики.Далее, если мы говорим о РФ, то к провайдерам ходят неохотно.

Видимо, проблема недостаточно назрела. Назреет — будут ходить. Например, по поводу звонков от «службы безопасности банка» к связистам не толко ходят, но и заведомо недостоверные номера вызывающего абонента фильтровать с них требуют.Ну и опять же возвращаясь к началу: реклама, которую может позволить себе поставить Цукерберг, заведомо лучшего качества, чем реклама, которую будет внедрять злодей.

У меня после всего этого даже возникает вопрос: а почему вы выбрали в качестве примера именно Фейсбук? Вопрос возникает, во-первых, потому что Фейсбук — это социальная сеть, для доступа к которой защищенный канал необходим: там и аутентификация, и куча персональной информации, и возможность публичного распространения — а за публичное распространение чего не надо может прилететь, и даже в самой что ни на есть демократической стране: я, вот, не знаю государство с более менее-развитым интернетом, в котором дозволяется распространение CP, и как-то сомневаюсь, что такое вообще есть.

Короче, работать с соцсетью по HTTP — это как оставлять ключ от квартиры под ковриком.

Ну, а во-вторых, надо вспомнить, что доступ к Фейсбуку в России был закрыт как раз за неприемлемую рекламу: неприемлимою как для государства, так и для заметной части граждан — которые с патриотическими убеждениями. Я, вообще-то, по жизни по самым разным интернетам лазаю, чтобы полноту картины иметь, так что я успел насмотреться возмущений такой рекламой, до того как ее заблокировало государство, от немалого количества патриотов — как хорошо мне известных, так и практически неизвестных.

Короче, Фейсбук IMНO — неудачный пример для этого обсуждения.

Хотя бы по той причине, что оценка качества рекламы, вызвавшей блокировку, оказалась, как минимум, неоднозначной у разных суюъектов.

SergeiMinaev

11.06.2022 22:50Мой провайдер интернета подсовывает рекламу на страницах без https:

Что за провайдер такую дичь творит?

PS: Спасибо, не знал, что есть foreca.com. Авторам фореки надо бы с ru на com редирект сделать.

jok40

11.06.2022 19:28-4Корпорации соорудили шифрованный загончик и затолкали в него всё стадо пользователей — под предлогом бесконечных благ для этого стада. Ну там типа безопасно и всё такое. Стадо счастливо (большая его часть). А по факту теперь корпоратам можно толкать софтово-железный локомотив вперёд просто клепая новые протоколы шифрования, которые не поддерживаются старыми операционками. В результате юзеры вынуждены переползать на новые оси. А новые оси, конечно же, не работают на «старом» железе. В результате юзеры опять-же вынуждены покупать новое железо. Пользователи что-то долго засиделись на семёрке и не желают переползать на десятку? Непорядок. Срочно выпускаем TLS1.3, объявляем всё что ниже его — устаревшим и небезопасным и поддерживаем его только в десятке. Заодно выпускаем новые версии апача и сипанели (неимоверно безопасные, конечно же), в которых все «слабые» протоколы по-умолчанию отключены. И вуаля — у глупеньких семёрочников не открывается куча сайтов. Цоб цобе, болваны, ну-ка быстро в загон! Ну-ка быстро раскошелились на новый софт и железо! Короче, для корпораций один сплошной профит.

Bonio

11.06.2022 19:46+7Ну или хотя бы объясните, чем это обосновано

Мобильные провайдеры ранее были неоднократно замечены во встраивании вредоносного кода в такие незащищенные сайты.

и почему имеет право называться прогрессом.

Теперь не могут.

dartraiden

11.06.2022 20:39+6И поддержку FTP протокола убирать совсем ни к чему. Ну или хотя бы объясните, чем это обосновано и почему имеет право называться прогрессом.

Поддержка FTP в браузерах (по крайней мере, в Firefox точно) была в зачаточном состоянии. Не было самых базовых вещей вроде закачки файлов на сервер и скачивания папок. Не было поддержки шифрования. А ведь даже тут на Хабре я встречал уникума, который по FTP заливал прошивки на маршрутизаторы. То есть, достаточно проникнуть в его внутренний периметр и привет.

Нужно было решать: или доделывать поддержку FTP до нормального состояния, или удалить вовсе. На дворе, на минутку, был 2020 год. Популярность FTP у пользователей совершенно не такая, какая была, когда эту зачаточную поддержку внедряли.

Логичный вывод: незачем тратить силы на крайне слабо востребованный сейчас протокол. Вот, скажем, SSH намного более популярен. Почему нужно реализовывать поддержку FTP в браузере, а не поддержку SSH? Потому что деды когда-то начали и не доделали? А кто выдумал правило, что решения дедов будут вечно актуальными? А, кстати, где скорбные плачи по Gopher, вот был такой протокол тоже когда-то в браузерах.

При этом, никто не отменял FTP-клиенты, коих много. Они хороши и полнофункциональны. Незачем цепляться за какой-то обрубок.

SerjV

11.06.2022 20:54+3А ведь даже тут на Хабре я встречал уникума, который по FTP заливал прошивки на маршрутизаторы. То есть, достаточно проникнуть в его внутренний периметр и привет.

А причём тут уникум, если tftp - стандартное решение на достаточно многих железках, ну а на некоторых железках может не быть вебморды (telnet/ssh и хватит), а прошивки как-то надо заливать - и потому там предусмотрели для этого ftp?

Так что вынос сетевого менеджмента в отдельную сеть - стандартная практика, и не только ради таких железок.

dartraiden

11.06.2022 21:04Так в том и цимес, что он никакими отдельными сетями не занимался. Там рассуждения были «у меня VPN, снаружи никто не проникнет, а внутри шифровать и защищать ничего не нужно».

SerjV

11.06.2022 21:12Так в том и цимес, что он никакими отдельными сетями не занимался.

Ну это уже другая проблема, к FTP и его безопасности не имеющая отношения.

Так-то ftps (не путать с sftp) был уже 15 лет назад точно, только всем было забить на защиту передачи данных.

mvv-rus

12.06.2022 00:00А ведь даже тут на Хабре я встречал уникума, который по FTP заливал прошивки на маршрутизаторы. То есть, достаточно проникнуть в его внутренний периметр и привет.

А в его периметре есть что-то ценное, что бы оправдывало усилия на проникновение? Или тут — полное подобие случая с владельцем ссудной лавки из рассказа Конан Дойла «Союз Рыжих»: " Предприятие нашего рыжего клиента — ничтожное, во всей его квартире нет ничего такого, ради чего стоило бы затевать столь сложную игру"

habrabkin

11.06.2022 20:47+2Ладно с сайтами, скоро на какую нибудь sip железку или простой роутер не зайдешь по http :(

vadimk91

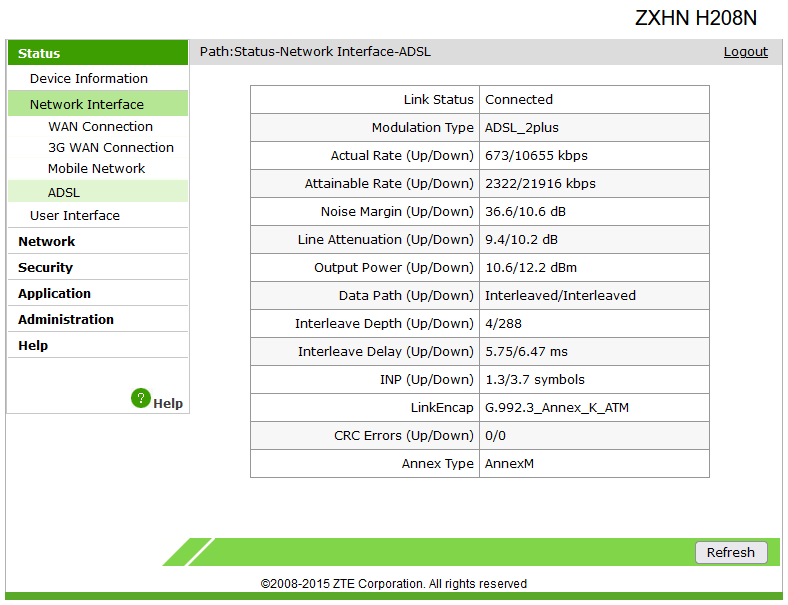

12.06.2022 13:32На днях клиент купил в DNS какой-то древний adsl модем от TPLink, так выяснилось, что ни одним современным браузером на него не выйти - либо пустая страница, либо ошибка 400. Я подозреваю, что таких в работе ещё довольно много, они были недорогие.

gecube

12.06.2022 15:57у вас еще ADSL? мы идем к вам ))) я очень рад, что все-таки много где провайдер дает свое оборудование, в частности, когда интернет заходит по коаксиалу или по оптике...

gecube

11.06.2022 21:52+1Автор, ты - дундук. Не встречался с ситуацией - когда в абсолютно обычный сайт по HTTP мобильный оператор встраивает свои вредоносные или не очень скрипты? И этим промышляют вполне себе уважаемые Мегафон и МТС - я обоих ловил. Что ты на это скажешь? Переходить на другого опсоса? Типа выбери третьего из трех? Так он точно так же делает. Делать впн до дома? А где гарантия, что таким не будет промышлять домашний провайдер? Правильный ответ - никакой. А https как раз такую гарантию дает - что если все-таки соединение с сайтом было выполнено, то никто не посмеет сделать MitM и исказить данные. Я уж не говорю о том, что до сих пор еще куча форумах сидит на http - и это попросту опасно там регистрироваться. Мало ли что. Пароли точно утекут.

andreymal

11.06.2022 22:03Справедливости ради, от встраивания рекламы (и от подмены курсов валют) теоретически могла бы защитить простая криптографическая подпись данных

gecube

11.06.2022 22:08в общем-то так оно и есть - в репозиториях операционных систем (debian, ubuntu) есть подпись ключом gpg. В списках отзыва сертификатов тоже все криптографически подписано. И так далее. Поэтому теоретически - их можно и по http отдавать. Но это все защищено дополнительно не просто так...

mvv-rus

12.06.2022 00:05И этим промышляют вполне себе уважаемые Мегафон и МТС — я обоих ловил.

Интересно, когда это было? Наверняка ведь когда-то давно: ведь сейчас в вашем профиле стоит метопребыванием Испания.

PS Кстати, у меня на планшете с давних времен интернет 3G от Мегафона (раз 3G — представляете с каких времен), но я на такое не натыкался. Впрочем, это ни о чем не говорит.

gecube

12.06.2022 01:26Интересно, когда это было?

полгода назад

Наверняка ведь когда-то давно: ведь сейчас в вашем профиле стоит метопребыванием Испания.

и что? Все, дискриминация по месту пребывания? Может еще в иноагенты запишете, ну, чтоб наверняка?

mvv-rus

12.06.2022 04:06+1Боже мой, причем тут дискриминация? Я — чисто про осведомленность.

А записывать в иноагенты — это дело государства, и я этим не занимаюсь. А записали ли в них вас — это для меня значения не имеет, потому что, согласно принципам логики, истинность высказывания не зависит от характеристик его источника.

yulchurin

12.06.2022 23:23+1

Вот, 10 секунд назад.

Искал любой сайт на http… что забавно - на сайт кремля встраивать не решаются)))

(добавлено): Кстати, только заметил - надо натравить на них ФАС за нарушение закона о рекламе… кнопка «Попробовать», а снизу «нажимная на кнопку «подключить»)))

geher

11.06.2022 23:16+3Пара вопросов на засыпку.

Как решается вопрос с подписыванием сайтов, доступных исключительно в локальной сети по IP адресу или по заранее неизвестному доменному имени (вводится пользователем железки при настройке)? Например, https://192.168.1.1. Если я со своим ноутбуком подключаюсь к разным сетям, то в каждой может быть свой сайт с таким адресом. А если доменное имя вводит пользователь, то вопрос с сертификатом тоже вешать на него?

Есть ли браузер, который бы давал возможность установить любой корневой сертификат (даже самосозданный для самопальных сайтов), позволял ограничить область его действия (белые и черные списки) и выдавал информацию, какими именно корневыми сертификатами удостоверено владение доменами с текущего сайта. Если мой домашний самоподписанный сайт вдруг оказался удостоверен корневым сертификатом серьезного регистратора, то что-то явно пошло не так. Если мне для посещения какого-то сайта нужно внедрить стремный корневой сертификат (например, сайт и сертификат работодателя), то мне хотелось бы явно ограничить полномочия этого стремного сертификата этим конкретным сайтом.

gecube

11.06.2022 23:39-1Как решается вопрос с подписыванием сайтов, доступных исключительно в локальной сети по IP адресу

никак

по заранее неизвестному доменному имени

смотри выше

Например, https://192.168.1.1

вообще-то в сертификате может быть указан IP адрес, но это будет дополнительным полем.

Есть ли браузер, который бы давал возможность установить любой корневой сертификат (даже самосозданный для самопальных сайтов)

это может ЛЮБОЙ браузер

позволял ограничить область его действия (белые и черные списки)

это так не работает, увы

выдавал информацию, какими именно корневыми сертификатами удостоверено владение доменами с текущего сайта.

это можно посмотреть в любом браузере, перейдя на вкладку с сертификатами

Если мне для посещения какого-то сайта нужно внедрить стремный корневой сертификат (например, сайт и сертификат работодателя), то мне хотелось бы явно ограничить полномочия этого стремного сертификата этим конкретным сайтом.

согласен. Но вообще это сейчас и так работает.

С другой стороны - если Вам нужно устанавливать корневые (разные) для разных задач - возможно хорошей идеей будет иметь разные браузеры для разных задач (каждый со своим хранилищем сертификатов). Или один браузер, но запущенный из разных каталогов (то есть с разными настройками)

makkarpov

12.06.2022 02:02+1это так не работает, увы

Работает, но сильно не везде. Это т.н. X509 Name Constraints, и оно действительно позволяет в большинстве случаев обрезать корневой CA до доменной зоны/домена. Там, где оно поддерживается, разумеется.

mvv-rus

12.06.2022 04:13Увы, в RFC для dnsName это — всего лишь SHOULD, и AFAIK распространенные браузеры это ограничение для имен DNS не проверяют.

gecube

12.06.2022 10:53-1есть еще CAA - https://support.dnsimple.com/articles/caa-record/

Но он тоже не особо помогает. Это все костыли над все еще небезопасным интернетом из 70-х годов. Потому что тогда не было хулиганов в интернетах

geher

13.06.2022 17:25Если я правильно понимаю, это ограничение задается при выпуске сертификата. А мне интересно ограничить уже выпущенный кем-то сертификат у себя в браузере.

Если бы сертификат выпускал я сам, то я сам же как-нибудь позаботился бы, чтобы им никто ничего лишнего не подписал.

geher

12.06.2022 16:26+2> Как решается вопрос с подписыванием сайтов, доступных исключительно в локальной сети по IP адресу

никак

Т.е. придется для железяки еще заранее уникальное доменное имя придумывать, чтобы к ней сертификат прикрутить?

это может ЛЮБОЙ браузер

Так вопрос как раз в том, чтобы не просто внедрить сертификат, но и иметь возможность дополнительно ограничить его полномочия.

это можно посмотреть в любом браузере, перейдя на вкладку с сертификатами

А там не просто список сертификатов? Интересны именно подробности - с какого домена каким именно корневым сертификатом было удостоверено.

Но вообще это сейчас и так работает.

Насколько я понимаю, если каким либо корневым сертификатом подписать сертификат на левый сайт, то браузер этот сайт радостно примет. Соответственно, применительно к сертификату и сайту работодателя из примера, хотелось бы оградить себя от других сайтов, подписанных сертификатами, которые удостоверены корневым сертификатом условного работодателя, который мне пришлось внедрить в браузер.

С другой стороны - если Вам нужно устанавливать корневые (разные) для разных задач - возможно хорошей идеей будет иметь разные браузеры для разных задач (каждый со своим хранилищем сертификатов)

Что осложнит переходы по ссылкам с нашего условно-подозрительного сайта. Ведь именно в этот момент могут послать не на оригинальную страницу, подписанную сертификатом, удостоверенным условно доверенным центром, а на левую, подписанную сертификатом, удостоверенным внедреным корневым. А открывать каждый раз такую ссылку в другом браузере - однажды забудешь и просто кликнешь.

gecube

12.06.2022 16:28Т.е. придется для железяки еще заранее уникальное доменное имя придумывать, чтобы к ней сертификат прикрутить?

зачем? Можно sslip.io воспользоваться.

А там не просто список сертификатов? Интересны именно подробности - с какого домена каким именно корневым сертификатом было удостоверено.

все там есть

geher

12.06.2022 22:03Вот сейчас потыкал в разных браузерах для интереса (правда мобильных, может быть, в этом дело и было). В одном (яндекс браузер, однако) информацию о сертификатах отображаемого сайта вообще не нашел, в остальных информация о сертификате только основной страницы, а по файлам, подтягиваемым с других доменов (скрипты, картинки и все такое) ничего (я правильно понимаю, что скрипт с другого домена придет с другим сертификатом?).

geher

13.06.2022 15:11В десктопном огнелисе информации оказалось побольше, но тоже только по подтверждению домена основной страницы. По загружаемому с других доменов никакой информации.

michael_v89

13.06.2022 18:06F12, слева вкладка Network, справа вкладка Security.

geher

14.06.2022 15:00В хромиуме нашел. Это радует, есть такое. Хотя сделано весьма неудобно для быстрой проверки, но хоть так.

А в огнелисе что-то не нашел никакого Security в средствах разработки.

А в мобильных браузерах вообще беда с этим.

gecube

14.06.2022 15:08А в мобильных браузерах вообще беда с этим.

увы, да, тут Вы абсолютно правы. Я думаю, что это связано с тем, что большинство мобильщиков - не разрабы, а пользователи. А для разрабов есть специальные девелоперские версии браузеров для мобильных платформ или даже полноценные эмуляторы

Komrus

11.06.2022 23:46+8Вопрос-то поглубже будет, чем httpS и сертификаты...

Для человека (как хомо сапиенс) нормальным выглядит фраза "это сделал я, этим будут пользоваться мои дети и внуки".

И в строительстве (одной из древнейших индустрий) нормальным является “срок годности" здания в несколько десятков лет. Если повезёт - несколько СОТЕН лет.

Вот построили здание и стоит оно себе без глобальных переделок и кап.ремонтов...

А в ИТ, увы, считается, что каждый год кто-то должен специально озаботиться и предпринять какие-то действия. Без которых всё запросто может перестать работать...

Печалит это...

mvv-rus

12.06.2022 00:13+1Мало что работает долго без дополнительного обслуживания. И уж, во всяком случае — не жилые дома.

Я вот живу в доме, который был сдан более 60 лет назад. Но при этом стояк холодной воды у нас крайний раз меняли лет 15 назад, а сейчас идут разговоры, что пора его менять снова: сгнил в подвале. Правда теперь собираются менять на пластиковый.

mvv-rus

12.06.2022 00:32+3Во многом согласен с автором статьи.

Если вкратце: я вижу только два более-менее часто встречающихся (редкие — для простоты не упоминаю) случаев объективно обоснованного использования HTTPS.

Более редкий случай — объективная необходимость скрывать информацию: логин и пароли пользователей и прочая авторизационная информация, платный контент, персональная информация. Тут HTTPS действительно нужен, причем — в полном объеме, с шифрованием, и ценность от использования HTTPS тут получают и владелец сайта, и клиенты.

Но основной случай более-менее обоснованного использования HTTPS — для защиты рекламы на сайте от подмены. Реально тут полноценный HTTPS, с шифрованием, даже не нужен — достаточно было бы цифровой подписи контента. И ценность этот вариант использования представляет только для владельца сайта, получающий доходы от рекламы. Клиенты бы, наоборот, и от рекламы с радостью отказались, и подмена источника рекламы им безразлична.

И совершенно объективно необосновано требование обязательного использования HTTP сайтами, предоставляющими общедоступную информацию, которые получают деньги на свою деятельность не от рекламы, а из других источников. Например, совершенно необосновано IMHO требование защищенного подключения со стороны чисто информационных ресурсов госорганов. Или — со стороны Википедии и прочих ресурсов WikiMedia Foundation, где даже рекламы нет.

PS По поводу аутентификации источника информации. Если кратко — клиенту она нужна крайне редко. Во-первых, в большинстве случаев сложно представить сценарий атаки, выгода от которой превышает затраты на вторжение в сеть провайдера. Или, если атаку проводит сам провайдер, то его репутационные (а то и вполне реальные — от штрафов до уголовки причастным) вряд ли можно оправдать эффектом от атаки. И, во-вторых, сама аутентификация не слишком надежна: она опирается на доверие к неким поставщикам сертификатов, оснований доверять которым, вообще говоря, ничуть не больше, чем доверять провайдерам, обеспечивающим канал связи.

PS Но закон, снижающий апетиты провайдеров по подсовыванию рекламы, таки нужен, я считаю.

gecube

12.06.2022 01:31-2И, во-вторых, сама аутентификация не слишком надежна: она опирается на доверие к неким поставщикам сертификатов, оснований доверять которым, вообще говоря, ничуть не больше, чем доверять провайдерам, обеспечивающим канал связи.

это ложный тезис. Даже несмотря на то, что были скандалы с центрами сертификаций. И более того - это как раз отличный пример того, что софт НЕОБХОДИМО обновлять. То есть - бежать вместе со всей индустрией и всем миром вперед. А то окажется, что у тебя устаревшие корни и ты попросту уже не можешь быть уверен в том, что ты соединяешься именно с тем сайтом, куда коннектишься.

Во-первых, в большинстве случаев сложно представить сценарий атаки, выгода от которой превышает затраты на вторжение в сеть провайдера

это может быть и не атака как таковая с целью похитить данные. А что-то типа пранка, шутки. Какого-нибудь малозначительного админа из провайдерской сети.

Более редкий случай — объективная необходимость скрывать информацию: логин и пароли пользователей и прочая авторизационная информация, платный контент, персональная информация.

еще типичная проблема. Был сайт. Жил себе по http. Никого не трогал. В какой-то момент времени на него добавили админку и бекенд. Все. Данные гуляют по сети в открытом виде. А сделали бы https - проблем себе не нажили. Да, наверное, это отсутствие процессов и головотяпство. Но это типичная история, когда айти системы развиваются стихийно. И используют что-то готовое в качестве базы. А в результате получается какая-то фигня. То есть с точки зрения пользователя - ну, все окей, сайт работает. А безопасность? О ней думают только в последнюю очередь.

Или — со стороны Википедии и прочих ресурсов WikiMedia Foundation, где даже рекламы нет.

там рекламы нет, но есть возможность редактирования статей

mvv-rus

12.06.2022 04:56-2это ложный тезис. Даже несмотря на то, что были скандалы с центрами сертификаций.

Ключевой источник ограничения доверия — не скандалы, а юрисдикция. Все ЦС обязаны подчиняться государству, в чьей юрисдикции они находятся. То есть, реальный корень доверия — это государство. А сейчас такое время, что ни одному государству доверять нельзя.это может быть и не атака как таковая с целью похитить данные. А что-то типа пранка, шутки. Какого-нибудь малозначительного админа из провайдерской сети.

Ну и хрен с ним. Я тут о вещах серьезных — о деньгах.Никого не трогал. В какой-то момент времени на него добавили админку и бекенд. Все. Данные гуляют по сети в открытом виде. А сделали бы https — проблем себе не нажили.

А еще лучше бы — наняли бы нормальную команду: HTTPS — не панацея от того, чтобы с безопасностью накосячить.там рекламы нет, но есть возможность редактирования статей

ВОзможность редактирования статей там есть и без аутентификации. Но вот вход пользователей и работа не под анонимом, про которого только IP известен, а под пользователем — это однозначно требует HTTPS.

andreymal

12.06.2022 03:42Или — со стороны Википедии

Вот как раз для Википедии наличие HTTPS (или по крайней мере цифровой подписи) стало категорически обязательным после 24 февраля

mvv-rus

12.06.2022 05:34+4Для меня ни 24 февраля сего года, ни в какую другую дату в недавнем прошлом в отношении Википедии не изменилось ничего. И не должно было поменяться: Википедию нельзя рассматривать как надежный источник ни по хоть одному сколько-нибудь спорному вопросу чисто в силу ее конструкции: ее править может непонятно кто. Обычные источники актуальной информации (СМИ, телеграм-каналы и т.д.) тоже ненадежны, но там можно хоть с какой-то уверенностью сказать, чью точку зрения они отражают. Например, по поводу информации о побочных эффектах вакцин от SARS-COV-V2 (специально беру неполитический пример) можно сказать, что РИА выражает официальную точку зрения властей РФ, а некий телеграм-канал -точку зрения известного антиваксера — его хозяина.

А вот про содержимое Википедии в конкретный момент нельзя сказать даже этого. А потому с Википедией, в отличие от остальных перечисленных источников актуальной (а потому обладающей сомнительной достоверностью) информации просто непонятно, как работать.

Для чего действительно хорошо годится Википедия — это как источник информации по широкому кругу вопросов, точка зрения на которые устоялась. Например, когда мне недавно потребовалось для неких надобностей найти список рок-групп времен СССР, я полез именно в Википедию: у меня не было оснований подзревать, что там из списка какие-нибудь злоумышленники вычеркнут «Кино» или «Зоопарк» или, наоборот, впишут «Ю-питер». Хотя и в таких вопросах Википедия — не без ошибок: например в списке по соответсвующей категории почему-то не было «Трубного Зова», хотя статья про него была — просто она попала в другую категорию.

gecube

12.06.2022 10:55Это все неправда. Википедия прекрасная вещь, причем ее политика такова, что нельзя написать абы что - это все подтверждается ссылками на другие, более авторитетные источники. То есть в крайнем случае всегда можно самому провести факт-чекинг. В случае с РИА Новости это попросту невозможно сделать, потому что никаких кросслинков они не дают. И предлагают доверять им.

saboteur_kiev

12.06.2022 16:04+1более авторитетные источники.

Не авторитетные, а популярные. Авторитетность источников вещь слишком субъективная.

mvv-rus

13.06.2022 00:57-1Вы недооцениваете момент времени: в моменте в Википедии может быть что угодно, вплоть до ссылки на источник не то что недостоверный, но и просто отсутствующий.

В конце концов, прием «вброс-опровержение» — он уже старый, и вовсю использовался и в обычных СМИ, до всяких интернетов. А еще из Випидеии ссылки на альтернативные источники могут быть просто удалены вместе с информацией из них. Так что факт-чекинг на основе текущего содержимого Википедии — это так себе занятие. IMHO оно себя при наличии массы других источников неоправданно — а источников таких, самой разной направленности, для действительно актуальных событий множество.

Но, главное, в Википедии мне неизвестен вероятный характер искажения, тогда как по репутации обычных источников (которые как правило, ангажированы), я могу достаточно точно оценивать, в какую сторону могут быть искажения и какая информация может быть просто скрыта.

Например, когда я 14 марта с.г. читал BBC, я совсем не удивился, что я там не встретил упоминания об ударе в тот же день по центру Донецка ракетой с кассетной БЧ, вызвавшем гибель мирных жителей — о котором тогда трубила вся российская пропаганда, с цифрой в 20+ погибших мирных жителей, с фотками и с надлежащими возмущениями. А для фактчекинга — что удар таки был — BBC пригодилась, когда я увидел в ней на следующий день Донецк в списке городов Украины, подвергшихся ударам, приведшим к жертвам среди мирных жителей.

PS Все прочие обстоятельства этого удара я опускаю, и больше я об этом ударе не напишу на Хабре ни слова, клянусь ;-). Потому что это — политика, а политику я обсуждаю не на Хабре.

Здесь информация о нем приведена исключительно для демнстрации примера, как надлежащим образом должен производиться факт-чекинг. И, как видите, от наличия ссылок этот процесс практически не зависит.

PPS Все это было проделано, в общем-то, без дополнительных затрат времени, чисто при рутинном просмотре моего стандартного набора источников.

mortadella372

12.06.2022 12:49У Википедии есть золотое правило, о котором она не забывает упоминать: каждое утверждение должно быть подкреплено ссылкой. Более того, утверждения без ссылок получают явные, видимые «плашки» — мол, ссылки нет, написана отсебятина.

Поэтому любое интересующее нас утверждение либо не имеет источника — игнорируем — либо имеет, и мы в него смотрим. И решаем, чего этот источник стоит.

По-моему, очень хорошая схема. Надежнее только информация от Папы Римского, потому что он никогда не врёт.

gecube

12.06.2022 15:59+1только одна проблема есть в этом случае - ссылки имеют тенденцию умирать. Идешь по ней - а там уже что-то левачное или 404. На этот случай есть web archive.. Но он не всеобъемлющ

mortadella372

12.06.2022 17:24Это просто один из весовых коэффициентов в оценке. Нулевой, или небольшой отрицательный.

0xd34df00d

12.06.2022 19:11+2Только иногда достаточно ссылки на мнение какого-нибудь колумниста в каком-нибудь журнале второго эшелона, чтобы обозвать что-то «belonging to alt-right, white supremacy community», а иногда (например, когда пару лет назад один фентаниловый наркоман-рецидивист при задержании помер) ссылок на достаточно авторитетные новостные агенства недостаточно, и в статье про этого наркомана-рецидивиста всячески выпиливались ссылки на факты рецидива, ограбления беременных и прочего, потому что «да, есть авторитетные источники, это упоминающие, но большинство источников этого не делает, поэтому и мы не будем».

mvv-rus

13.06.2022 01:04+1Более того, утверждения без ссылок получают явные, видимые «плашки» — мол, ссылки нет, написана отсебятина.

Как быстро появлятся плашка? Насколько я понимаю, автоматически при правке она не ставится — это выгдяит невозможным. А тогда вариант, когда обновление уже появилось, а плашка — нет, не исключен.и мы в него смотрим И решаем, чего этот источник стоит.

Лишний шаг. И, зачастую, сложно решить, чего этот источник в данном конкретном случае стоит, только на основе этого источника. Ну, и важная информация может быть просто пропущена. Короче, см. предыдущий ответ, что проверять нужно, как минимум разные источники, поддерживающие обе конфликтующие стороны.

BugM

12.06.2022 17:17достаточно было бы цифровой подписи контента

С подписью без шифрования есть интересная дилемма.

Допустим кто-то подменил несколько страничек Википедии и они стали приходить пользователю с невалидной подписью. И другим содержимым. Что делать браузеру? Что делать пользователю?

Шифрование отлично решает эту проблему. Техническим методом. Есть математическая гарантия что никто не сможет подменить содержимое странички.

mvv-rus

13.06.2022 01:07Допустим кто-то подменил несколько страничек Википедии и они стали приходить пользователю с невалидной подписью. И другим содержимым. Что делать браузеру? Что делать пользователю?

Браузеру — то же самое, что и при обнаружении недопустимого сертификата: сообщить пользователю, добиться от него осознания сообщения и предоставить пользователю принять решение.

Пользователю — оценить риск и принять решение. В конце концов, он — взрослый человек, отвечающий за свои действия сам.

Возможный вариант, если пользователь — несовершеннолетний: дать в рамках родительского контроля возможность родителям запретить в таких случаях просмотр ребенку недостоверного содержимого.Шифрование отлично решает эту проблему. Техническим методом. Есть математическая гарантия что никто не сможет подменить содержимое странички.

Но можно сервер-адресат подменить, и никакая математическая гарантия тут не поможет: все равно придется принимать решение, что делать с неверным сертификатом. И я неоднократно сталкивался со случаями, когда сертификат — более-менее в порядке, а потому может быть принят: либо просрочен, либо выдан на одно из имен с/без www в том же домене, а я подключаюсь по другому имени.

BugM

13.06.2022 01:10И сюда же. Шифрование скрывает точный url странички на которую вы ходите и не дает возможности именно ее заблокировать. Как показала жизнь это очень полезное свойство.

mvv-rus

13.06.2022 03:26-2Как показала конкрено моя жизнь, это, в реальном мире — скорее вредное свойство. ПО крайней мере — лично для меня. Дело в том, что если государство решило — оно все равно заблокирует. Если не получается страничку — то весь сайт. Если не получается сайт по имени — то по IP.

В результате я в недавнем прошлом, когда в Лурке еще что-то было, я не имел безгеморойного доступа ко всему Лурку, а не только к тем страничкам про вещества, которые мне и так не были интересны. А мой прежний провайдер, не умевший в SNI нередко блокировал в результате совсем посторонние сайты — типа covid.mz.mosreg.ru, который оказался на одном IP с какими-то мошенниками из Геленджика, торгующими медкнижками (и да-да — они пользовались этим любимым вами CDN, потому там и оказались). Провайдера я, правда сменил — не из-за этого, а после того как у него крысы кабель сгрызли, но если введут ECH — что тогда мне делать?

Так что, реальная жизнь — она сложнее всяких там идеальных схем.

BugM

13.06.2022 04:02+2Да сложнее. Тут философский вопрос скорее. Мне прям нравится что нельзя заблокировать одну страничку той же Википедии и любых других уважаемых и точно полезных ресурсов. И появляется сложный вопрос для государства. Хороший сайд эффект от шифрования всего.

mvv-rus

13.06.2022 04:13-1Это уже вопрос политический. А такие я обсуждаю не на Хабре: Хабр мне нужен как чисто технический ресурс (да-да, всякий фанерозой лично я бы тоже прогнал, но он приносит трафик владельцам сайта, так что я их понимаю).

Lopar

12.06.2022 01:31+8Вставлю 5 копеек: блокирование браузерами http-сайтов в intranet - вот где боль. Есть промышленное устройство с вебмордой, например, оно изолировано. Есть любой современный браузер.. который ничего не откроет без танцев с бубном. Какие решения?

Выпустить в интернет чтобы обновлялся какой-то серт через acme?

Покупать и подтягивать платные решения, чтобы подольше?

Рассказывать нетехнарям: то, что там пишет, что у нас огромные проблемы с безопасностью - вы не верьте, это ерунда, вот, нажмите "дополнительно", "игнорировать"..?

SerjV

12.06.2022 01:58А насколько част кейс "нетехнарям работать с промышленным устройством"?..

Ведь небольшое количество нетехнарей вполне и обучить можно...

Или установить им АРМ с не столь современным браузером, изолированный в той же сети, что и устройство, ибо работать со старым устройством из "общей" сети - потенциально небезопасно само по себе.

Lopar

12.06.2022 02:22+11А насколько част кейс "нетехнарям работать с промышленным устройством"?..

Я бы сказал "в большинстве случаев" в нехайтек производстве.

Или установить им АРМ с не столь современным браузером, изолированный в той же сети, что и устройство, ибо работать со старым устройством из "общей" сети - потенциально небезопасно само по себе.

Чувствуете эту боль - из-за навязывания https изобретать какую-то полностью кастомную инфраструктуру ради совместимости, которую отбирают. И у вас какое-то непонятное восприятие промышленных устройств, да и вообще состоянием дел в интранетах, раз отсутствие обязательных ssl\прямого выхода в интернет считаете потенциально небезопасным устаревшим устройством.

Даже откладывая промышленные устройства. Какая-то админка какого-то умного свитча в локалке тоже не откроется без страшилки об ошибках и проблемах с безопасностью. Нет, свитч плохой пример, это устройство сетевиков. А какое-то пожарное реле, не знаю, просмотр камер на складе, страничка с выхлопом состояний шлагбаумов на объекте, панель ввода параметров в контроллер сколько сыпать сахара в торт - это всё раньше просто работало, а сейчас, если не изобретать кастомные костыли под каждый случай, то где-то может полностью остановиться работа из-за появления в критичном месте очередного никому не нужного NET::ERR_CERT_INVALID.

p.s. Ах да, был же костыль - самоподписанные сертификаты. Но они тоже больше не котируются браузерами. Даже если корневой в систему воткнёшь. Тогда ошибки будут ещё толще и страшней - бейте тревогу, возможно злоумышленник пытается сделать MITM, опасносте.

SerjV

12.06.2022 14:11Я бы сказал "в большинстве случаев" в нехайтек производстве.

И какой процент это составляет от общего числа случаев использования браузеров?..

Чувствуете эту боль - из-за навязывания https изобретать какую-то полностью кастомную инфраструктуру ради совместимости, которую отбирают.

Если железка не умеет https - то скорее всего она уже лет дцать не обновлялась или вообще не поддерживается вендором, значит, в ней может обнаружиться какой-то баг, который ударит не по непонятной безопасности, а по вполне понятному - по кошельку. Например, через голосовой шлюз нальют трафика на многоденег и придёт счёт от провайдера (возможно, вместе с обеспечительными мерами от суда, если деньги очень большие, а у вас не так много активов).

да и вообще состоянием дел в интранетах, раз отсутствие обязательных ssl\прямого выхода в интернет считаете потенциально небезопасным устаревшим устройством.

Наличие-отсутствие шифрования - это не сама по себе проблема, это косвенный признак наличия других проблем с используемыми устройствами, из-за чего их и работающих с ними скорее всего надо изолировать от общей сети. А то и правда, как предложено рядом, ребёнок с планшетом в вайвае откроет все шлагбаумы и двери, выключит камеры, да еще и криптера на видеорегистратор подсадит.

А уж в интранетах чего только не творится, включая заводские пароли и необновлённые годами прошивки... И не только в интранетах - помнится, не так давно бороли ботнет на микротиках. Что только усиливает желание изолировать от такой сети реально важные устройства почти так же, как и изолировать их от Интернета.

Ах да, был же костыль - самоподписанные сертификаты. Но они тоже больше не котируются браузерами. Даже если корневой в систему воткнёшь.

Котируются, кроме мобильных - на мобилах вечно с сертификатами геморрой. Заводишь свой CA (ну или лучше цепочку из двух CA) и раздаёшь сертификаты на всё, что нужно.

BugM

12.06.2022 14:32+2Котируются, кроме мобильных - на мобилах вечно с сертификатами геморрой. Заводишь свой CA (ну или лучше цепочку из двух CA) и раздаёшь сертификаты на всё, что нужно.

Мобилки пошли по хорошему пути. Просто добавить геморой. А вот корпоративное решение с MDM профилем и любым вашим корневым сертификатом хорошо работает.

В этом есть плюс. MITM атака даже от государства становится еще более затрудненной.

mvv-rus

13.06.2022 01:05Мобилки пошли по хорошему пути. Просто добавить геморой. А вот корпоративное решение с MDM профилем и любым вашим корневым сертификатом хорошо работает.

В этом есть плюс.

Но корпоративное решение MDM стоит корпоративных же денег.

В этом есть минус.

BugM

13.06.2022 01:11Для остальных есть бесплатные сертификаты от LE.

Все справедливо.

SerjV

13.06.2022 03:20Для остальных есть бесплатные сертификаты от LE.

И split-DNS для локалки, угу.

Хотя всё равно геморрой, конечно. Но геморрой - всё-таки не отсутствие решения проблемы, а лишь осложнение.

BugM

13.06.2022 03:27Усложняете. Подтвердить адреса для LE можно просто через DNS. Даже вайлдкарды туда завезли уже. Ничего открывать или сложно конфигурить не надо.

Скрывать внутренние адреса полностью в общем не имеет смысла. Использовать публичный домен второго уровня нормально.

SerjV

13.06.2022 14:44Усложняете. Подтвердить адреса для LE можно просто через DNS. Даже вайлдкарды туда завезли уже. Ничего открывать или сложно конфигурить не надо.

Можно вайлдкарды и DNS. Но если нет желания делать это регулярно руками - надо учитывать нюансы (в некоторых сценариях может и не получиться).

Скрывать внутренние адреса полностью в общем не имеет смысла.

Если железка не торчит в инет через реверс-прокси, а только в локалку, и при этом не используется вайлдкард сертификат (который через DNS) - то делать сплит придётся скорее всего.

Использовать публичный домен второго уровня нормально.

Нормально. Правда, его может и не быть вообще у шарашкиной конторки - а только публичный IP и назначенные ему провайдером A и PTR записи, да и то - если провайдер не забил, а клиент не забыл сказать провайдеру, что их надо сделать.

BugM

13.06.2022 14:50Нюансы есть везде и всегда. Нам же вроде деньги платят за то что мы в этом разбираемся и можем типовую задачу сделать нормально?

Так чтобы решение не было переусложенным и подходило именно для этой задачи.

Нормально. Правда, его может и не быть вообще у шарашкиной конторки - а только публичный IP и назначенные ему провайдером A и PTR записи, да и то - если провайдер не забил, а клиент не забыл сказать провайдеру, что их надо сделать.

Домен стоит долларов 10-20 в год. Несерьезно. Давно пора сделать, если еще нет. Хотя бы лендинг для рекламы надо же где-то держать?

SerjV

13.06.2022 18:00Нюансы есть везде и всегда. Нам же вроде деньги платят за то что мы в этом разбираемся и можем типовую задачу сделать нормально?

Вот только некоторые ((эффективные) менеджеры) хотели бы от ИТ-шников вообще избавиться, т.к. в случае не-ИТ-конторы они - деньги тратят, а не приносят. Потому некоторые на полном серьёзе могут думать про всемирный заговор админов "про этот ваш https", чтобы заставить (менеджеров) нести расходы на ИТ.

Заговор, правда, есть - только с другой целью - заставить (эффективных) менеджеров что-то делать в плане обеспечения безопасности, а не тупо скрывать проблемы и преследовать тех, что их выявляет.

Домен стоит долларов 10-20 в год. Несерьезно. Давно пора сделать, если еще нет. Хотя бы лендинг для рекламы надо же где-то держать?

Зачем? Группы в ВК им вполне может хватать. И бесплатная почта на мейлру (тот же ВК, впрочем), и чат в вацапе. И вот с таким бардаком они вполне могут иметь пару сотен миллионов выручки в год и не видеть нужды в доменах и прочей "зауми".

Вот так иногда и рождаются рассуждения про ненужность https, т.к. кроме безопасности реквизитов своей банковской карты "на интуитивно-практическом" уровне они практически больше ничего не понимают...

mvv-rus

13.06.2022 03:24Ничего справедивого: с LetsEncrypt тоже имеет место быть некий объем работы, которого без HTTPS бы не было. А ещё я не уверен, что с LetsEncrypt внезапно не случится чего-то страшного, а если случится — на что его менять?

И да, я не понял насчет мобилок: туда сертификаты сейчас со своего CA без танцев с бубном ставятся, или как? Это я просто спрашиваю, ибо не в курсе.

BugM

13.06.2022 04:07За LE большие ребята стоят. Прям сломаться надолго они уже не могут. Небольшую недоступность все нормально настроившие свои ресурсы переживут даже не заметив этого. Я бы отключал часть LE продлевающую сертификаты на пару часов раз в месяц ради эксперимента. Чтобы мотивировать всех сделать нормально.

В мобилки почти нельзя. И это даже к лучшему. Мобилка это про сотовую сеть и общедоступные ресурсы. Корнер кейсы опять же бывают, но прям редко. Делайте MDM и все будет. Или LE ваш выбор.

mvv-rus

13.06.2022 04:15-1У меня выбор по жизни — базовый моральный, который принципиально логически не обосновывается — другой. Впрочем о нем и о бессмысленности нашей дальнейшей дискуссии вследствие этого я уже написал.

BugM

12.06.2022 02:08Поставьте реверс прокси перед ним и забудьте о проблемах. Бесплатно, надежно и даже безопасность повысить можно.

mvv-rus

12.06.2022 05:37+1Но — это отдельная железка (пусть даже виртуалка), которрую тоже надо обслуживать.

khajiit

12.06.2022 10:35Ну, что поделать, пусть тогда ребенок с сотовым на гостевом wifi поиграет с панелью управления чего-нибудь, если без катастрофы не осознается, что подходы давно пора менять.

BugM

12.06.2022 14:26Это виртуалка такого уровня которая может жить сама по себе годами и десятилетиями. Пока есть железка на которой она может работать. Обслуживание можно принять равным нулю.

mvv-rus

13.06.2022 01:06habr.com/ru/post/670932/#comment_24432128