Наверняка вы слышали, что в TOR не протолкнуться от сотрудников полиции и агентов ФБР. В то же время, говорят, что на Серьезные хакерские форумы пускают только своих, и безопасникам нечего ловить в даркнете. И в том, и в другом есть доля истины, но в чем она заключается? Есть ли польза от мониторинга даркнета?

Под катом поговорим про одно из самых тонких и закрытых направлений работы в ИБ, вокруг которого ходит много обоснованных и не очень слухов. Аналитики Бастион согласились рассказать, что к чему. А бонусом идет список инструментов, которые помогут самостоятельно исследовать сетевой андеграунд.

Записано со слов экспертов из компании Бастион, пожелавших остаться анонимными

Спецслужбы и полиция преследуют свои цели, мы же наблюдаем за даркнетом ради клиентов. Их волнуют утечки информации и готовящиеся атаки, так что мы отслеживаем:

Любые упоминания компаний-клиентов в связи с уязвимостями или атаками.

Упоминания всевозможной конфиденциальной информации, связанной с работой компании и ее сотрудниками.

Данные о новых уязвимостях в ПО, которое входит в стек компании.

Информацию о контрагентах и партнерах компании в контексте вредоносной активности. Например, это может быть мониторинг атак на цепочки поставок.

Предупрежден — значит вооружен, и чем раньше обо всем этом узнает служба безопасности компании, тем лучше. Раннее реагирование на утечки снижает ущерб, а информация о подготовке атаки помогает ее отразить. Однако, чтобы мониторинг работал эффективно, важно понимать, где искать.

Туманные границы даркнета

Хакеры, скамеры и прочие нелегалы постоянно кочуют с площадки на площадку, так что понятие «даркнет» размывается. Это уже не только оверлейные сети вроде TOR и I2P, но и разнообразный deep web. Много интересного происходит в закрытых Telegram-каналах и чатах. Группировки обсуждают готовящиеся атаки в приватных IRC-каналах. Сложно сказать, с чем это связано, но заметная часть хакерского комьюнити мигрирует в Discord.

Мы следим и за некоторыми форумами в обычном вебе. Как правило, они заблокированы в цивилизованном мире, но хостятся в забытых богом местах, и потому спокойно работают несмотря на противозаконную тематику. А еще хакерские группировки активно используют для пиара Twitter.

Если 10-тысячник из тусовки пишет что-то типа: «Adobe — сегодня ночью вам *****», — это звоночек, на который стоит отреагировать. Как минимум это повод проверить, что происходит на закрытых площадках

Поэтому мы стараемся следить за всеми местами, где собираются злодеи.

Особенности этих источников информации отличают наблюдение за даркнетом от OSINT и таких мероприятий, как мониторинг упоминаний бренда в соцсетях. Методы, техники и тактики из OSINT успешно применяются в даркнете, но там информация намного более труднодоступна.

В Интернете достаточно включить VPN нейтральной страны, которая почти ничего не блокирует, и включить краулер. А тут приходится выеживаться. Из этой страны одна площадка недоступна, а эта работает. Из другой — наоборот. Тут TOR нужен, тут I2P. Здесь по инвайтам пускают, там — по знакомству. Да и скамеров предостаточно

К тому же в даркнете часто приходится контактировать с людьми, но давайте обо всем по порядку. Работу по наблюдению за этим пространством можно условно разбить на две части. Первая — автоматизированный мониторинг.

Ботоводство

Мы используем инструменты, которые работают по обычному Интернету, TOR, I2P, Telegram и IRC-каналам. Часть из них импортные коммерческие решения. В нынешних реалиях лицензии на них приходится приобретать сложными, окольными путями, так что не будем озвучивать названия.

Кроме того, мы широко используем опенсорсные краулеры и скрипты:

ACHE Crawler, точнее, его модули, работающие по даркнету;

megadose/OnionSearch — для сбора выдачи onion-поисковиков;

josh0xA/darkdump — для поиска по даркнету из командной строки;

s-rah/onionscan — для поиска корреляций между onion-сайтами;

fastfire/deepdarkCTI — для сбора информации об угрозах.

Правда, от опенсорса в них мало что осталось. Мы постоянно докручиваем и допиливаем эти утилиты в процессе использования.

Что касается предмета поиска, то для отслеживания упоминаний компании, мы загружаем в краулеры:

коммерческое наименование;

название юридического лица;

ИНН;

ОГРН;

корпоративные домены;

адреса электронной почты;

торчащие наружу IP-адреса;

товарные знаки и названия продуктов;

персональные данные ключевых физлиц, скажем, директоров;

и иные идентификаторы.

Если нужны оповещения об уязвимостях, дополнительно запрашивается информация о стеке, который используют в компании. При этом мы отслеживаем не публичные релизы, типа сообщений на сайте CVE, а то, что пишут люди.

Достаточно, чтобы некто известный в узких кругах упомянул о новом 0-day, связанном с каким-то моментом в таком-то продукте, и мы оповещаем клиентов, у которых он на внешке. Рекомендуем повысить бдительность и поставить логирование на продукте на максимальный уровень

Краулеры работают в реальном времени, 24 на 7, но они не понимают контекста, так что мы вручную отбираем релевантные срабатывания. Конечно, это можно делать при помощи правил, но чем сложнее автоматическая фильтрация, тем выше шанс упустить нечто важное, потерять ключевые элементы пазла. А ведь Open Source и коробочные системы и без того обеспечивают лишь поверхностный мониторинг. Чтобы они эффективно работали, нужно постоянно добавлять новые источники данных, и здесь начинаются настоящие сложности.

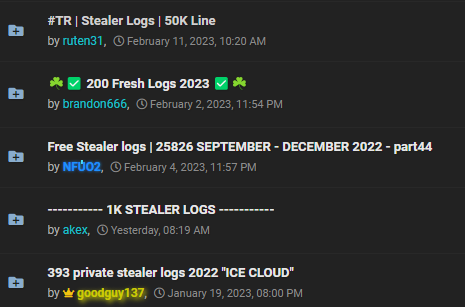

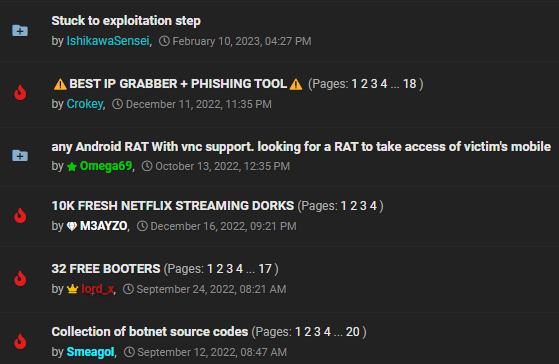

Дурная репутация

Заходишь на форум со свободной регистрацией и видишь, что там создается от силы пара веток в неделю. Считай, ничего не происходит. В то же время на площадках, куда пускают людей с репутацией, оставляют сотни сообщений — так оживленно, будто в комментарии в VK зашел

Чтобы попасть в крутые хакерские комьюнити, нужно выглядеть «своим», а не аналитиком из Бастиона. Для этого мы создаем виртуальные, фейковые аккаунты, за которыми стоят продуманные легенды. Если кто-то заинтересуется владельцем такого аккаунта, то он найдет человека в Штатах, Нидерландах, Казахстане, который никак не связан с нашей компанией. Когда понимаешь механику деанона, несложно оставить ложный след из хлебных крошек. Главное, обойтись без очевидных зацепок, они, наоборот, выглядят подозрительно.

Главное проблема подобных аккаунтов в том, что на их создание уходит много времени. Чтобы они выглядели «живыми», нужно, например, выдержать продолжительную паузу между созданием электронной почты и регистрацией на форуме.

Сейчас мы готовим виртуалов для регистрации на немецких даркнет-площадках. Этими учетками можно будет пользоваться минимум, через 3 месяца. А ведь потребуется еще и понимание субкультуры и репутация в сообществе. Ее прокачка — постоянная работа.

Как это делается — деликатный вопрос. Мы не можем раскрывать методы, но скажем, что репутация не обязательно зарабатывается незаконными способами. Значительный кредит доверия можно получить в процессе общения, с помощью психологии, грамотных вопросов и намеков на осведомленность в тех или иных вещах.

Многое понятно просто по твоим запросам. Если спрашиваешь, что-то типа: «Ребятки! Написал на дельфи вирус, он у меня палится касперским и нортоном. Киньте, плиз, какой-нибудь криптор», — тебя никогда не воспримут всерьез

Чем-то похоже на Хабр, не находите?

Немаловажен и ваш условный стаж. Если учетная запись существует несколько лет, а ее владелец участвовал в обсуждениях, то время от времени его куда-то приглашают. Часто так происходит в Telegram. Появляется новый чат противоправной тематики, и завсегдатаям старых площадок присылают ссылку. Так можно перемещаться вслед за активными злоумышленниками и продолжать собирать информацию годами.

Плоды отравленного дерева

Большая часть этой шпионской работы выливается в банальную периодическую отчетность. Раз в месяц мы пишем и отправляем заказчику рапорт с разбором связанной с компанией активности.

Недавно на одном из форумов обсуждали списки номеров и моделей автомобилей сотрудников одной известной фирмы. Это оговаривается заранее, но, как правило, подобные вещи мы передаем в периодических отчетах

Впрочем, время от времени случается нечто опасное и требующее оперативной реакции. Например, резко возрастает число упоминаний компании. Тогда мы начинаем срочные поиски и выясняем, с чем это связано.

Другая ситуация: появляется сообщение о продаже базы данных или утекает сертификат директора. Тогда мы уведомляем SOC клиента и нашу команду, отвечающую за форензику. Они начинают поиски следов инцидента.

Это довольно вредная работа, но не потому, что в даркнете много шок-контента. Он редко появляется в тех разделах форумов, которые мы мониторим. Работа просто нервная, как и любая другая, касающаяся мониторинга ИБ. Условно, в 2 ночи собираешься спать, вдруг приходит алерт и до шести утра в срочном режиме его ковыряешь

Встречаются и нестандартные задачи. Так, однажды службе безопасности компании стало достоверно известно, что у них была похищена конфиденциальная информация. Нас просили сообщить, когда и где она всплывет.

Последнее время работы все больше, и она становится разнообразнее. Скучать не приходится. Активность в даркнете коррелирует с социальной и политической обстановкой. Стоит обостриться любому конфликту, и вокруг усиливается всевозможная противоправная деятельность.

Достается организациям, прямо или косвенно связанным с тем или иным государством или общественным движением, лидерам рынка и компаниям, которые ведут активную медийную жизнь. А иногда, чтобы попасть под раздачу, достаточно находиться «не в той» юрисдикции, или случайно оказаться в поле зрения злодеев. Так что мы вряд ли скоро останемся без работы. Опыт мониторинга даркнета, и информация, которую можно выудить из этого информационного пространства, остаются в цене.

Комментарии (56)

alexhott

00.00.0000 00:00+15Тут как в кино, проверка на крысу - на застрели его..

и ты либо сдулся либо стал преступником

Тут тоже наверно приходится время от времени продавать пару другую баз?

Corsonamor

00.00.0000 00:00Если в бастионе так сильно заморачиваются с виртуалами, то можно склепать пару сайтов "магазинов" и забить базу куском данных из слива какого-нибудь деливери клаба, зачем далеко ходить?

bolk

00.00.0000 00:00+2Что такое «похекали»? «Хакнули»? Откуда там «е»?

scsfl

00.00.0000 00:00+9В профессиональной среде безопасников и прочих кулхацкеров иногда так коверкают слова ради лулзов.

FlashHaos

00.00.0000 00:00+1Это прям как как сотрудники разных органов, которые перенимают жаргон своих «подопечных» и даже начинают слушать шансон в машине.

VADemon

00.00.0000 00:00+1Большое кол-во white hat занимались, как минимум, фигней в юные годы. Вот только не надо и на это аналогию строить.

Это сейчас пошла формализация и окучивание профессии через систему обучения, сертификаты и прочую бюрократию.

Mnemone

00.00.0000 00:00В 90х годах у меня был журнал с программами на Бейсике для "Микроши". Так там на последней странице была реклама журнала "Hacker". Около слова была звездочка с расшифровкой, где было дано определение: "Хекер - ....".

bolk

00.00.0000 00:00А что за журнал, не помните? А то я разыскиваю одну программу на бейсике для «Радио-86РК», кажется они в этом смысле совместимы были.

Mnemone

00.00.0000 00:00Единственное что про него помню - это надпись BASIC большими буквами. Кстати "Хекер" запомнился только из-за того, что так тогда никто не говорил. Да и сама необходимость определения удивляла.

vadimr

00.00.0000 00:00+2Первый официальный перевод на русский язык слова hacker (в словаре издательства “Русский язык” 30-летней давности) выглядел как “хекер”.

bolk

00.00.0000 00:00Да? Интересно. А где на этот словарь можно взглянуть?

А то вот вам «Московский обозреватель» за 1993-й год, там «хакер».

Didimus

00.00.0000 00:00-1Почему не устраняют проблемы физически? Это намного дешевле и меньше следов оставляет. Ну и как профилактика работает

TheHangedKing

00.00.0000 00:00Поясните пожалуйста, о каких проблемах идёт речь и что именно вы имеете в виду под устранением?

Didimus

00.00.0000 00:00У каждой проблемы есть фио и другие персональные данные. Например, ддос это проблема. Она стоит бизнесу миллионы долларов. В то же время устранить проблему физически стоит намного дешевле

iig

00.00.0000 00:00+5устранить проблему физически стоит намного дешевле

Путешественник во времени, прямо из 90-х ;)

Смотря на каком уровне OSI решать проблему. Перестрелять 100500 веб-камер по всему миру? Операторов ботнета? Заказчика? Всех конкурентов, чтобы не ошибиться? ;)

alexvgrey

00.00.0000 00:00+4Да, как начинаешь думать: чтобы себе сделать анонимную личность, нужно сим-карту левую (чтобы личность не твоя), телефон новый (чтобы текущий не спалить), поехать с ним и ноутом (желательно не твоим) в лес за 200 км (потому что вышки же и чтобы рядом телефона и быта твоего не было), а потом пользоваться только через vpn, да еще желательно в людных и разных местах, и т.д.т.п. Желание в этой личности пропадает.

Как в сериале "Полицейский с Рублёвки": "Да как они нас найдут?". "А фиг его знает, как мы их находим?"...

DGN

00.00.0000 00:00+5Тут вопрос целесообразности. Вот просто от того, что хорошо бы быть анонимным, оно и лень будет. А если на кону деньги и свобода, оно как бы мотивирует. Полная аналогия с паролями и бакапами...

alexvgrey

00.00.0000 00:00-1Тут не поспоришь с Вами. Если бы была нужда - пошёл бы и купил и съездил и завёл и всё остальное.

Но чувство опустошения не покидает, всё равно.

Darkhon

00.00.0000 00:00+1Зависит от целей. Если вами вплотную не интересуются спецслужбы, то такой набор предосторожностей скорее всего избыточен. Во многих случаях для анонимности достаточно и Whonix'а.

DGN

00.00.0000 00:00Тут еще важно смотреть в завтра. И с точки зрения "а что бы я мог делать через 10 лет" и с точки зрения "а что они смогут через 10 лет".

Gutt

00.00.0000 00:00Автомобиль с выломанной сим-картой (если на дорогах всё камерами не утыкано) и волновой канал в сторону ближайшего макдоналдса? Разумеется, с рандомизацией MAC'а и прочими очевидными вещами. И не нужно за 200 км ездить. Прятаться лучше в толпе, а не в безлюдном лесу.

Proydemte

00.00.0000 00:00Когда нибудь приходили с предложениями с другой стороны? Типа хакнуть кого-то? Может даже с постановлением суда, с разрешением хака.

vadimr

00.00.0000 00:00+1Хотелось бы взглянуть на такое постановление суда :)

SantrY Автор

00.00.0000 00:00Нам тоже

Proydemte

00.00.0000 00:00Ну была же история когда суд разрешил фбр вскрыть айфон какого-то чела.

grigr

00.00.0000 00:00Скорей всего все нужные инструменты и спецы у них уже были. И возможно вскрыли все до суда.

Просто в том случае нужно было формальное законное разрешение, чтобы было основание откуда у них данные уже есть

Proydemte

00.00.0000 00:00Там была история что они обращались к какой-то израильской фирме, чтобы те пособили.

Sercius

00.00.0000 00:00Что-то мне подсказывает, что у наших оперативников есть более быстрые и действенные методы подбора пароля к телефону, зачастую даже не электронные (если паяльник не брать).

gmtd

00.00.0000 00:00+5Сейчас мы готовим виртуалов для регистрации на немецких даркнет-площадках. Этими учетками можно будет пользоваться минимум, через 3 месяца. А ведь потребуется еще и понимание субкультуры и репутация в сообществе. Ее прокачка — постоянная работа.

Недавно бывший разведчик в ютюбе рассказывал, что в советское время возвращаясь из заграничных командировок дипломаты и разведчики привозили писчую бумагу, канцелярские принадлежности и прочую утварь

Чтобы потом через много лет если понадобится сделать документальный компромат на кого-то, то любая экспертиза подтвердит, что данный документ был создан на бумаге купленной в таком-то городе столько-то лет назад и подпись на нем тоже того же срока давности

edogs

00.00.0000 00:00А возраст чернил основного документа на бумаге?

gmtd

00.00.0000 00:00+1Это не в курсе, как-то стАрили, наверно

Насколько я знаю, современная экспертиза может установить, что чернила нанесены несколько недель-месяцев назад, а вот более давний срок для них уже просто - давно. Что год, что 20 лет

А вот бумага другое дело

DGN

00.00.0000 00:00Старый тонер старого лазерного принтера. Не факт, что можно установить когда его запекли.

elfukado

00.00.0000 00:00Недавно бывший разведчик в ютюбе рассказывал, что в советское время возвращаясь из заграничных командировок дипломаты и разведчики привозили писчую бумагу, канцелярские принадлежности и тонер ????

Sqaz

00.00.0000 00:00Встречаются и нестандартные задачи. Так, однажды службе безопасности компании стало достоверно известно, что у них была похищена конфиденциальная информация. Нас просили сообщить, когда и где она всплывет.

А разве это не повседневная ваша работа?

SantrY Автор

00.00.0000 00:00У наших клиентов информация утекает не так уж часто. Подобные кейсы встречаются от силы пару раз в год. К тому же, подобные мероприятия граничат с оперативно-розыскной деятельностью, которой по закону могут заниматься только компетентные органы. Так что с подобными задачами обращаются к ним. Они могут и дело завести и контрольную закупку провести.

tas

Бастион — сегодня ночью вам *****!

А если серьезно - зачем выкладывать это все? Шпионская работа требует тишины...

AlexeyK77

но повышение продаж требует пиара..

SantrY Автор

Мы не рассказываем ничего такого, что могло бы повредить работе. А сам факт того, что ИБ-компании ведут мониторинг даркнета это скорее секрет Полишинеля.

Vizmaros

Абсолютно все взломщики с этих сайтов точно знают что кто-то из них работник ИБ. Даже без статей. В такой ситуации не надо даже знать КТО следит, важно узнать конкретный аккаунт.

Я недавно видел статью как с помощью анализа частоты разных слов и других особенностей текста выявили что автор некой книги с большой вероятностью может быть Роулинг. В связи с этим вопрос, возможно-ли, предположив что автор этой статьи имеет аккаунт на одном из этих форумов, вычислив нужный аккаунт анализом сообщений?

SantrY Автор

Очень хороший вопрос. Когда Эдвард Сноуден только начал общаться с журналистами, то просил не делать из его сообщений длинных цитат, чтобы его не вычислили таким образом.

Тут есть несколько подходов. Первый — семантика. То есть, смысловые характеристики текстов, темы и так далее. Так называемый алгоритм мешочка слов. Он считается неточным, так как если взять, например, все тексты из нашего блога — у них будут примерно одни и те же семантические характеристики. Различить авторов так не получится.

Второй подход, так называемые стилометрические характеристики: частота использования различных стилевых элементов, длина предложений, отдельные фразы и конструкции, слова.

Третий подход — кластеризация и классификация с помощью машинного обучения. Тексты векторизуются, например при помощи Word2vec и сравниваются уже сами вектора. Определяется их близость, и на этой основе уже можно делать какие-то выводы.

В общем, сценарий вполне реальный, но разбивается, например, об использование таких штук, как переводчики. Стоит пропустить текст с английского на русский и обратно, и алгоритмы сильно теряют в точности. А сейчас еще ChatGPT появился.

TheHangedKing

Ещё наверно помогло бы снижение энтропии текста через уменьшение словаря и использование шаблонной грамматики?

SantrY Автор

Звучит разумно. В принципе любые модификации текста усложняют идентификацию, правда, если изобретать некий собственный алгоритм маскировки, стоит позаботиться чтобы он сам по себе не мог служить в качестве фингерпринта. Интересная задача.

decomeron

А вы на хабре с хорошими новостями или с плохими? Я имею ввиду только новости пишете или злодеев ищете?

radioxoma

Когда начинал учить английский, читал научные публикации на 3-5 страниц. Заметил, что все они были написаны почти на simple english, но в каждой было ~15 новых слов. Так что если язык для тебя не родной, то словарный запас ограничен и может быть фингерпринтом.

edogs

Затем же зачем крупные финансисты рассказывают о скором подорожании акций, хотя казалось бы могли бы скупать их втихую:)

DGN

Там интересно, например использование служебной информации (инсайд) незаконно. Если я куплю/продам на инсайде, то будет разбирательство. А если по совету "известного эксперта", то вопросов нет.

StjarnornasFred

И как они поймут, что вы купили на инсайде? Если вы не менеджер и/или не провели наглейшую сделку на миллионы прямо перед событием?

DGN

Как они это делают там, даже и не знаю. Но помню как возбуждались дела на тех, кто незадолго до банкротства банка дробил свои депозиты. Логичное и разумное действие, влруг оказалось страховым мошенничеством.