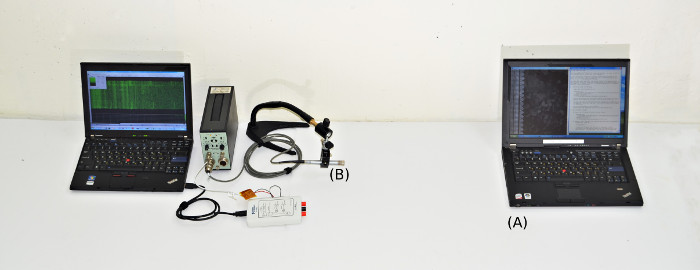

Оборудование, используемое при проведении акустической криптоатаки

Известный специалист в области криптографии Ади Шамир (Adi Shamir) уже несколько лет работает над проектом акустического извлечения криптографических ключей. Исследования в этой сфере он начал еще в 2004 году, и сейчас продолжает совершенствовать методы «акустического криптоанализа». Проблема, над решением которой работает Шамир с командой, заключается в возможности извлекать RSA-ключи с использованием микрофона — качественного выделенного или микрофона смартфона.

Ранее эксперт с командой коллег (в нее входит разработчик программного обеспечения Лев Пахманов) опубликовал работу с демонстрацией практической реализации своей идеи. Им удалось извлечь ключи RSA с расстояния 4 метров, используя обычный параболический микрофон, и с расстояния в 30 сантиметров, используя микрофон смартфона. Теперь эксперты улучшили результат, научившись извлекать ключи с расстояния в 10 метров.

Как уже говорилось выше, теперь разработчики достигли нового результата и в плане акустического извлечения ключей. Работа основана на эффекте генерации высокочастотных звуков работающими ноутбуками и десктопными ПК. Эти звуки генерируются рядом электронных компонентов компьютерных систем, и именно эти акустические сигналы после анализа раскрывают все тайны своего ПК, включая идентификацию ПО, криптографические ключи и ряд других данных. Более 10 лет назад Ади Шамир указал на теоретическую возможность выполнения такой работы. Но практическая реализация проекта последовала спустя 9 лет, когда к команде исследователей присоединился разработчик Лев Пахманов. Исследователи до сих пор работают в одной команде, и в этом месяце они опубликовали новую статью с результатами реализации своего проекта.

По словам специалистов, долгое время считалось, что считать информацию с ПК или ноутбука можно только при прямом физическом (или удаленном) доступе к нему. Но проблема в том, что процессоры наших ПК и ноутбуков состоят из миллиарда транзисторов, на материнской плате — множество миниатюрных полупроводниковых элементов. Все это при работе издает высокочастотный звук, который и служит источником информации о компьютере «жертвы».

Авторы работы решили найти ответы на два вопроса. Первый — можно ли осуществить успешную атаку на компьютер без получения физического доступа к нему и вообще проникновения в систему. Второй вопрос — это цена, стоимость оборудования, ПО и всего прочего, что может понадобиться для такой работы. Как уже говорилось выше, оба ответа на эти вопросы найдены успешно. При осуществлении «акустической атаки» экспертам удалось извлечь 4096-битный ключ в течение примерно часа. Работа проводилась с расстояния в 10 метров при использовании параболического микрофона. Также аналогичную работу удалось провести с расстояния в 30 сантиметров, используя только микрофон смартфона.

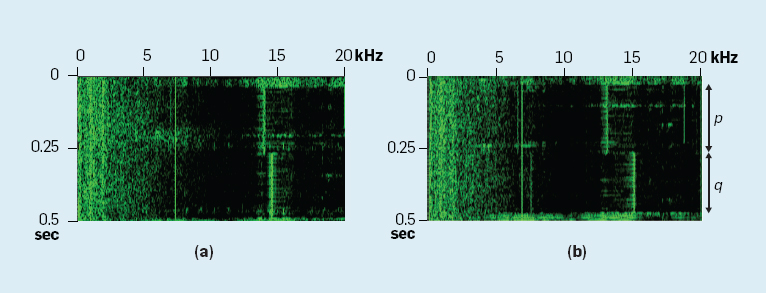

Акустический сигнал ноутбука при работе

Соавторы исследования утверждают, что акустическая атака — не единственный способ извлечь ключи шифрования. Это можно выполнить и с использованием других, более быстрых способов — например, анализа электрического или электромагнитного полей целевого ПК или ноутбука. Это гораздо более быстрый канал получения информации.

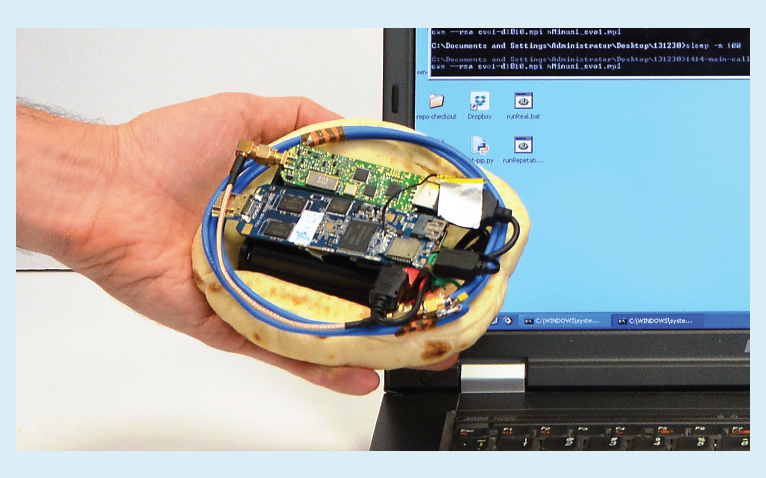

Исследователи подтверждают слова делом: эта же команда доказала возможность извлечения ключей из GnuPG на ноутбуках в течение нескольких секунд за счет анализа электромагнитного излучения при расшифровке на ноутбуке закодированного текста. Ученые использовали Funcube Dongle Pro+, подключенный к небольшому Android-компьютеру Rikomagic MK802 IV. Система работала только с диапазоном 1,6-1,75 МГц. Как оказалось, работать можно даже с обычным AM-радио, подключенным к смартфону. Такая система практически ничего не стоит, правда, для практической реализации идеи нужен специальный софт, который может написать далеко не каждый. Но криптографы справились, и получили реально работающую систему.

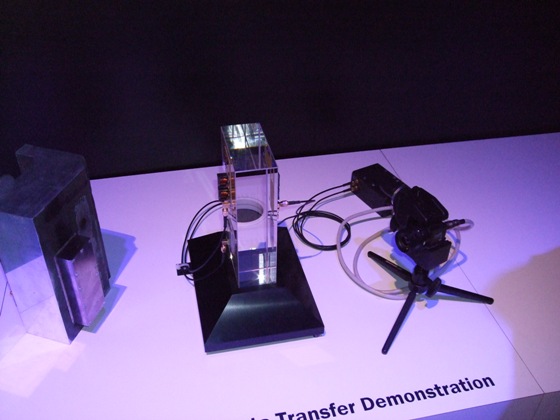

«Электрическая криптоатака», где человек — это основной инструмент для перехвата электрических сигналов

Правда, здесь уже требуется физический доступ к компьютеру или ноутбуку жертвы — нужно подключать либо обычный проводник, либо какие-то дополнительные системы вроде Funcube Dongle Pro+. Это возможно сделать далеко не всегда. Тем не менее, эксперты успешно провели атаку в отношении ПК или ноутбуков с различными версиями GnuPG, где используются различные типы реализации целевых алгоритмов шифрования.

А это — электромагнитная криптоатака (приемник спрятан в хлебе, да)

Как защититься?

Да, авторы работы предлагают и методы защиты от обнаруженных ими типов атак. Это, к примеру, звукопоглощающее покрытие компьютерной техники, если речь идет об акустической атаке. В случае электромагнитной атаки помочь может «клетка Фарадея», плюс оптоволоконное подключение к сети и оптоэлектронная развязка. Правда, такие методы защиты далеко не всегда удобны и довольно затратны. Поэтому вопрос защиты обычных ноутбуков и десктопных ПК остается открытым.

Можно использовать еще и софтверную защиту. По мнению исследователей, софтверная реализация криптографических алгоритмов должна быть выполнена таким образом, чтобы исключить возможность анализа и расшифровки акустического или электромагнитного сигнала. Это может быть «цифровой шум» с заведомо некорректными данными, алгоритмические модификации, затрудняющие анализ и прочие методы.

Комментарии (68)

Foolleren

05.06.2016 20:55+11чёт мне кажется, что запущенный в фоне касперский весь фон обфусцирует.

themtrx

05.06.2016 22:59+1Вообще статья — не более чем желтизна. Метод существует и может быть применён в очень специфических случаях. В эру многоядерных процессоров и вообще многопоточной передачи данных понять по издаваемым звукам или полю любой части компьютера, что же в нём происходит — почти нереально. Для аналогии — Вы сможете в косяке из миллиардов рыб, обновляющихся ежесекундно (это я только о частоте процессора, а есть ещё куча другого шума) поймать одну конкретную рыбу, зная, например, её длину? Сколько ещё рыб такой же длины будет в косяке? Сколько поколений косяков из миллиардов рыб поменяется, прежде чем Вы поймаете нужную? А если нужных несколько и их длины динамичны?

В общем, учёный изнасиловал журналиста, как мне кажется.

wiha

06.06.2016 10:44В ГПС все спутники вещают на одной частоте да и еще уровень сигнала ниже уровня шума. Так что если понимать что искать…

yefrem

06.06.2016 15:08А если сделать много измерений, допустим сотни, и отсеять шум?

themtrx

08.06.2016 04:44и отсеять шум?

В том-то и вопрос: как его отсеять? А никак. Разве что какой-то гиперчувствительный датчик прямо между процессором и радиатором вставить И сопоставлять данные с него с актуальным стек-трейсом компьютера. Проведя такие измерения определённое количество раз — может быть что-то и выгорит. Вот только если есть доступ к стек-трейсу конкретного компьютера, то зачем так извращаться?

Jef239

06.06.2016 02:31+7Нет, не обязательно. в свое время (1981-1983) год я много слушал процесс компиляции. Сигнал брал с одного из битов сумматора машины, работающей на частоте порядка 60 тысяч команд в секунду. Так вот, фазы компиляции отлично выделялись на слух. При желании — можно было понимать и более тонкие детали алгоритма. А уж на рабочей программе… вполне понятно было, когда алгоритм заканчивал выполнение цикла.

Суть в том, что обработка ключа — достаточно длительный процесс, обладающий своим паттерном. Суммируя миллионы записей с одним паттерном — мы получаем вероятностную картинку единиц и нулей в ключе. Сама по себе единичная запись не дает ничего. Но сумма миллионов записей — слабо поменяется от обсфуцирующего шума.

Почитайте про СDMA — получите некоторое представление о методах матобработки.

Foolleren

06.06.2016 16:35вы не поверите но в 2003 году сидя на атлоне ХР тоже на слух определял чем занят компьютер- по писку. и имею примерное представление о вытаскивании сигнала из под уровня шума.

Но тут всё испортят кванты процессорного времени, которые как нельзя «кстати» динамические, разброс может быть весьма большим, ну не уложится RSA в 1 квант. алгоритм будет разбиваться, нанеопределённые куски времени, такое очень сложно вытащить из под шума, я просто уверен что это не сработает с обычным пользовательским компьютером в котором и кванты и частота динамические, да ещё и с фоновыми процессами которые чемто-то своим занимаются.

Jef239

06.06.2016 17:41Кванты на XP — 14мс. Задачка шифрования счетная, то есть свой квант занимает целиком. Если 80% времени процессора идет счетная задача — думаю, что этого хватит, чтобы вытащить сигнал. Вот на 8ми процессорных машинках — все хуже.

И вообще, когда по основной работе измеряются сотые бита от частоты в мегагерц и сотые герца от частоты в полтора гигагерца — поверишь во все, что угодно.

Foolleren

06.06.2016 19:21Величина кванта для каждого процесса хранится в блоке процесса ядра. Это значение используется, когда потоку предоставляется новый квант. Когда поток выполняется, его квант уменьшается по истечении каждого интервала таймера, и в конечном счете срабатывает алгоритм обработки завершения кванта. Если имеется другой поток с тем же приоритетом, ожидающий выполнения, происходит переключение контекста на следующий поток в очереди готовых потоков. Заметьте: когда системный таймер прерывает DPC или процедуру обработки другого прерывания, квант выполнявшегося потока все равно уменьшается, даже если этот поток не успел отработать полный интервал таймера. Если бы это было не так и если бы аппаратное прерывание или DPC появилось непосредственно перед прерыванием таймера, квант потока мог бы вообще никогда не уменьшиться.

Внутренне величина кванта хранится как число тактов таймера, умноженное на 3. To есть в Windows 2000 и Windows XP потоки по умолчанию получают квант величиной 6 (2 * 3), в Windows Server – 36 (12 * 3). Всякий раз, когда возникает прерывание таймера, процедура его обработки вычитает из кванта потока постоянную величину (3).

Почему квант внутренне хранится как величина, кратная трем квантовым единицам за один такт системного таймера? Это сделано для того, чтобы можно было уменьшать значение кванта по завершении ожидания. Когда поток с текущим приоритетом ниже 16 и базовым приоритетом ниже 14 запускает функцию ожидания (WaitForSingleObjectили WaitForMultipleObjects)и его запрос на доступ удовлетворяется немедленно (например, он не переходит в состояние ожидания), его квант уменьшается на одну единицу. Благодаря этому кванты ожидающих потоков в конечном счете заканчиваются.

Если запрос на доступ не удовлетворяется немедленно, кванты потоков с приоритетом ниже 16 тоже уменьшаются на одну единицу (кроме случая, когда поток пробуждается для выполнения APC ядра). Ho перед такой операцией квант потока с приоритетом 14 или выше сбрасывается. Это делается и для потоков с приоритетом менее 14, если они не выполняются при специально повышенном приоритете (как, например, в случае фоновых процессов или при недостаточном выделении процессорного времени) и если их приоритет повышен в результате выхода из состояния ожидания (unwait operation). (Динамическое повышение приоритета поясняется в следующем разделе.)

Управление величиной кванта

Вы можете изменить квант для потоков всех процессов, но выбор ограничен всего двумя значениями: короткий квант (2 такта таймера, используется по умолчанию для клиентских компьютеров) или длинный (12 тактов таймера, используется по умолчанию для серверных систем).

Динамическое приращение кванта потока активного процессаЭто поле (хранящееся в переменной ядра PsPrioritySeparatiori)может быть равно 0, 1 или 2 (значение 3 недопустимо и интерпретируется как 2) и представляет собой индекс в трехэлементном байтовом массиве (PspForegroundQuantum), используемом для расчета квантов потоков активного процесса. Кванты потоков фоновых процессов определяются первым элементом этого массива. Возможные значения в PspForegroundQuantumперечислены в таблице 6-l6.

Заметьте, что при использовании диалогового окна Performance Options (Параметры быстродействия) доступны лишь две комбинации: короткие кванты с утроением в активном процессе или длинные без изменения в таком процессе. Ho прямое редактирование параметра Win32PrioritySeparation в реестре позволяет выбирать и другие комбинации.

Foolleren

06.06.2016 19:26Длительность интервала таймера зависит от аппаратной платформы и определяется HAL, а не ядром. Например, этот интервал на большинстве однопроцессорных х8б-систем составляет 10 мс, а на большинстве многопроцессорных х8б-систем – около 15 мс

источник

http://thelib.ru/books/russinovich_mark/2_vnutrennee_ustroystvo_windows_gl_5_7-read-7.html

Jef239

06.06.2016 23:47Пардон, это было ещё не на XP, а на Win2K. Все измерения на разных компьютерах давали величину паузы, кратной 14мс. Грубо говоря delay(1) давал задержку, кратную 14 мс. Ну или 1мс — при включении мультимедиа-таймера. А что там по теории — не так важно.

В любом случае, счетная задача будет лишь на короткое время уступать процессор задаче с активным обменом. Собственно до первого попадания обменной задачи в состояние ожидания.

А по сравнению с GnuPG все остальные фоновые задачи — обменные.

Кстати, GnuPG с остальными задачами скорее всего выстраивается в очень детерминированный цикл. GnuPG довольно долго считает, потом дает запросы на вывод рассчитанного и ввод новой партии. На время обмена — процессор отдается фоновым (обменным) задачам. Кончился их квант — пошла опять GnuPG.

Видел я такого рода самоорганизацию на своих системах.

anakhorein

05.06.2016 21:36+3В исходной статье не говорится самого главного, как именно они считываю биты удалённо. Изменение магнитного поля, даже если все прочие сложности отбросить, ну никак не поможет отличить одни 4096 бит от других 4096 бит. Это просто открытие/закрытие примерно одного и того же количества транзисторов (хоть память берём, хоть процессор) и соответственно одно и тоже волнение магнитного поля. Каким боком тут акустический метод, вообще не ясно, разве что они звук клавиатуры слушали, но ключ шифрования руками не вбивается. Или я чего-то не понимаю.

KonstantinSpb

05.06.2016 22:52Возможно они наработали библиотеку «звучания» разных ассемблерных команд (особенно XOR) и передачи данных по шине.

Arxitektor

05.06.2016 21:45+1А вот оказывается зачем нужны умные браслеты )

Ведь на него никто и не подумает. и к целевому компу близко.

микрофон добавить легко, нужную антенну тоже,

мощный комп (смарт) есть. толстый канал для передачи тоже (LTE), домащный WI-FI.

brusi

06.06.2016 09:17+1Давно уже жду новостей, когда начнуть взламывать эти умные часы/браслеты и зашивать в них трояны:) А владельцы сами будут этот троян распространять дальше по своим девайсам и свои товарищам. Не в плане, жду не дождусь, а то что это потенциальная дыра в безопасности.

Hellsy22

05.06.2016 22:02+5Ну да, конечно же щелканье затворов миллиардов транзисторов, переключающихся с частотой около трех гигагерц, будет разборчиво слышно в обычном звуковом диапазоне. Следующий шаг — послушать звуки нейронов и научиться читать мысли.

nerudo

05.06.2016 22:12+2Все равно не верится. Я могу поверить, что можно обнаружить корреляцию между известным ключом и записанными сигналами, но просто вычленить оттуда ключ… Поживем увидим…

Foolleren

05.06.2016 22:19ну почему сама идея проста до безобразия в зависимости от нагрузки питальник цп по разному звучит, у каждой инструкции или последовательности инструкции, своя нагрузка на цп, вот мы и связали звук с инструкцией, а RSA выполняется циклично причём очень долго, скорее всего эта штука применима только к одному ноутбуку который они мучали… тут есть эксперты по фотографии умеющие определять год выпуска? я там только ХР заметил.

anakhorein

05.06.2016 22:41+1То, что характер нагрузки можно понять по изменению фона, как раз очевидно. А вот в то, что бытовой микрофон или даже промышленный измеритель электромагнитного поля имеют или будут когда-либо иметь точность достаточную для того, чтобы отличить открытие одних восьми транзисторов от других восьми транзисторов, учитывая что размеры и расстояния там измеряются нанометрами — не верится совсем.

Можно упростить задачу в миллиард раз, просто взяв 10 динамиков, разместив их на одном расстоянии от микрофона и попытавшись уловить, с помощью этого микрофона, не только сколько динамиков звучали одновременно, но и какие конкретно звучали и в какой последовательности. Т.е. уловить закодированную информацию. Это невозможно физически, нужен как минимум второй микрофон, но в случае с нанометрами и второй никак не поможет.

Pakos

07.06.2016 11:13Там частота дискретизации сигнала должна быть не ниже нескольких гигагерц, а чувствительность такой, чтобы между соседними отсчётами была заметна разница. Сомнительно что «микрофон смартфона»(Ц) способен такое записать, учитывая что рядом ещё и сам смартфон «шумит». И всё на разных частотах (разные элементы). Разве что «поймать» передающийся по шине в память ключ — там набор частот и сами частоты не так велики, но всё равно сомнительно в реальных условиях.

electronus

06.06.2016 01:10Ранее дифф. анализом питания вытаскивали криптоключи из смарт-карт очень просто

Klotos

05.06.2016 22:15+4Мне одному кажется эта публикация… «странной»? И ещё более невероятной? Вроде бы источник авторитетный, учёный признанный, но утверждения в статье идут вразрез с тем, что я знаю и понимаю в информатике в частности и в физике вообще.

Конкретно: в статье говорится, что они считывают криптографический ключ удалённо, с помощью микрофона, по шумам компьютера. И тут возникает миллиард вопросов.

В каком виде хранится ключ и что с ним «делается» в момент считывания? Хранится ли он в файле мёртвым грузом, или считался в оперативку, или отправляется по сети? Какие ещё процессы идут на этом компе? Если, к примеру, ключ активно используется процессором для чего-то, и параллельно этому на компе идёт воспроизведение видео в YouTube на одной вкладке и выполнение скриптов на веб-странице в другой вкладке браузера, это не исказит шум? Далее, зависит ли вот это всё от кулера и радиатора на процессоре, системы охлаждения на материнке и не мешает ли ему шум некачественного БП? А если рядом в этой же комнате стоит ещё один комп, тоже всё Ок?

В общем, буду благодарен любому, кто прояснит ситуацию.

Taciturn

05.06.2016 22:39Это всё на любом компьютере, в любых условиях и сходу или нужно потратить кучу времени на подстройку метода к конкретному экземпляру в конкретных условиях?

ARD8S

05.06.2016 22:52-1Ну ноут леново понятно, получилось у них.

Как быть, например, с компом, у которого свистят дросселя на видяшке/МП/в БП (а то и всё вместе, да ещё и с трелями-переливами)?

Этож уже не производственный дефект значит, который надо лаком заливать или пытаться сдать в гарантию, а маркетинговая фишка — встроенная глушилка перехватчиков?

AVX

05.06.2016 23:02эх, и зря Вы это маркетологам подсказали… Они с китайцами на пару теперь завалят нас свисто… шумными поделками.

dartraiden

05.06.2016 23:01Поможет ли защититься от такой атаки давно существующая в BIOS мат. плат опция «CPU Spread Spectrum»? По идее, уменьшается уровень излучения, следовательно, уменьшается и расстояние, требуемое для перехвата.

themtrx

05.06.2016 23:15Достаточно жить в сетке Фарадея. Не сарказм, несколько слоёв сетки Фарадея с разной ячейкой в каждой стене квартиры, в полу и в потолке помогут спать несколько спокойней.

ptica_filin

05.06.2016 23:51Для полной гарантии лучше использовать спецсредства. Что-нибудь типа "Соната-Р", которая создаёт широкополосную помеху в эфир и наводки в сеть. Наверняка и за рубежом есть подобные штуки.

themtrx

06.06.2016 02:20Ну, это уже может потянуть на статью, если я не ошибаюсь. А за сетку Фарадея никто Вас не привлечёт.

BigBeaver

06.06.2016 07:30если мощность помех не сильно превышает мощность (излучения) компа, то ничего не будет)

themtrx

06.06.2016 09:53+2[offtopic]

Когда-то, вдохновлённый творчеством товарища kreosan и собственной паранойей, я решил смастерить магнетрон и поубивать им потенциальные жучки в стенах собственной квартиры. По моим венам не течёт припой, так что, возможно, я ошибся в расчётах, но, одев себя в сетку Фарадея (друг ролевик одолжил пару кольчуг, из которых оную я смастерил) и направив излучатель (на минимальной мощности) на стену, я услышал какой-то звук по ту её сторону (предположительно, его издала техника соседей), испугался и сразу его выключил. Сего мгновения хватило для относительно скорого прихода в гости вежливых джентльменов, которым я честно показал разобранную микроволновку, сказав, что понятия не имел, будто бы чего-то там может куда-то там излучать, и что разобрал её, ибо прекратила греть котлеты.

[/offtopic]

ptica_filin

06.06.2016 10:13Там уровни излучения в допустимых пределах.

Наоборот, на статью может потянуть неприменение технических средств защиты там, где положено их применять. Например, если в помещении обрабатывают секретную информацию. Без них просто не аттестуют помещение.

sweetbrick

05.06.2016 23:09+1Без пояснений этот материал вызывает однозначную реакцию ...)

Понятно, что цп излучает и следовательно, вполне доступен к перехвату электромагнитный шум, но… основная частота будет частотой шины, и ее субгармоник стабилизатора материнки, а это 1ГГ шины и 1/6(?) от нее.

Теоретически, для дискретного проца, можно было вычленить в шуме циклические последовательности выполнения сдвигов, и посчитать их число. Эти ужосы были широко распространены еще в 70-80хгг.

Да, можно выявить и так известный алгоритм), но он никак не зависит от значения ключа.

С учетом существующих навороченых контроллеров памяти, описанное выше представляется ваще невероятным.

Jef239

06.06.2016 02:39+1От битов ключа зависит длительности разных кусков алгоритма. то есть мы получим что-то типа 1-1-1-1-0--0-1-1-0-0-0-0, где длинные участки соответствуют единицам, а короткие — нулям в ключе. Далее — накопление миллионов паттернов и их анализ.

ValdikSS

06.06.2016 03:16Вот страница про старую публикацию, 2013 года:

https://www.tau.ac.il/~tromer/acoustic/

Q1: What information is leaked?

…

Using GnuPG as our study case, we can, on some machines:

* distinguish between the acoustic signature of different RSA secret keys (signing or decryption), and

* fully extract decryption keys, by measuring the sound the machine makes during decryption of chosen ciphertexts.

MELCHIOR1

05.06.2016 23:59+4скорость распространения звука 330 м/с

скорость распространения э/м волн 300 000 000 м/с

Гиперзвук — упругие волны с частотами от 10^9 до 10^12—10^18 Гц

В воздухе при нормальных условиях гиперзвук не распространяется вследствие сильного поглощения.

даже в монокристалле кварца, отличающемся малым затуханием упругих волн, на частоте 1,5·109 Гц продольная гиперзвуковая волна, распространяющаяся вдоль оси Х кристалла, при комнатной температуре ослабляется по амплитуде в 2 раза при прохождении расстояния всего в 1 см.

человек слышит в диапазоне частот от 16—20 Гц до 15—20 кГц

дай бог если смартфон воспринимает полосу частот от 300 Гц до 3400 Гц (речь)

частота процессора 1-3 ГГц * 64 бита за такт в одном из 2*10^18 вариантов значений

и на всё любое излучение будет действовать: Отражение, Преломление, Рассеяние, Дифракция, Резонанс, Интерференция;

в НЕ ИЗВЕСТНОЙ и НЕ ОДНОРОДНОЙ среде и хз каком направлении

MELCHIOR1

06.06.2016 00:06+1если и будет существовать такое устройство, то оно должно прикладываться к ПК вплотную и наверное охлаждаться жидким гелием

Jef239

06.06.2016 03:01+2У вас в смартфоне GPS есть? Срочно выкиньте! :-) С вашей точки зрения GPS антинаучен!!!

Если вы загляните в ИКД GPS, то увидите, что излучается песвдослучайная последовательность с частотой около мегабита в секунду. То есть длина одного бита — 300 метров. При этом приемник определяет текущее положение этой последовательности с точностью 3 метра, то есть СОТОЙ бита.

И такого в GPS — навалом Например, фазовым методом мы определяем изменение расстояния до спутника с точностью до сотой герца, то есть до 2 миллиметров.

Из совсем забавного — выдача сигнала 1PPS с точностью 5нс при периоде тактовой частоты процессора в 27нс. «Антинаучно», но работает. Авторы приемника с гордостью включили в документацию график.

Так что вполне верится, что накоплением и матобработкой сигналов можно выделить ключ.

MELCHIOR1

08.06.2016 11:211) Я про GPS ничего не говорил

2) GPS Целенаправленно разрабатывался для определения положения по задержкам сигнала, а не его фазе

3) сигнал GPS передаётся на «синусоидальной» несущей с фазовой модуляцией передаваемыми данными, излучаемый рассчитанной и изготовленной антенной, а не неимоверным количеством полосковых линий

частота «синуса» GPS спутника 1.1-1.5 ГГц

длины волн от 30 до 15 см

Вы знаете что такое меандр и каков его спектр гармоник?

Холодный старт GPS навигатора может длить до нескольких минут, поскольку ему требуется получить массив данных с каждого из видимых им спутников о положении их самих, а не «положение этой последовательности с точностью 3 метра, то есть СОТОЙ бита.» и по задержкам сигнала рассчитывать положение

И у меня нет смартфона. Ни с, ни с без. (я его и не покупал)

Jef239

08.06.2016 12:382) Думаю, что неправда. В СССР даже предшественник ГЛОНАСС (низкоорбитальная система Цикада) сразу рассчитывался и на дальномерный и на доплеровский метод. А начало разработки Циклы — 1958ой год. Вряд ли американцы тупее.

3) Частота GPS — 1574 МГЦ. Полоса — 1Мгц. Длина волны 19.0293 сантиметра

4) Бредово. Получить альманахи можно и с одного спутника. Вычисление задержек — это и есть вычисление положения последовательности относительно шкалы времени приемника. Для вычисления псевдодальности («задержек») и псевдофазы ни эфемериды ни альманахи не нужны. Они нужны, чтобы частичную псевдодальность (по модулю примерно 300 км) превратить в полную. Но грубо решаться можно и без них, особенно если известны начальные координаты с точностью 150км.

Вообще такое впечатление, что настоящего холодного старта вы никогда не видели. Дело в том, что он длится от 12.5 до 25 минут. А то, что называется «холодным» стартом — это старт от прописанных намертво в прошивке альманахов.

И вообще, мы с GPS измеряем координаты с СКО 5 миллиметров. И уж поверьте, я лучше вас знаю, и что делается в приемнике и что делается в нашем софте.

Xaliuss

06.06.2016 00:32-1Помню, как в прошлый раз эту тему обсуждали на хабре. Очевидно, что с помощью акустики можно определить разве что примерную нагрузку на компьютер. Для обычного стационарного или ноута с кучей задач будет большой удачей определить момент передачи данных, а о какой-то расшифровке речь может идти разве что для ламповых компов.

sim2q

06.06.2016 02:51Да понятно, что считать ключ за раз не реально, но существенно облегчить задачу — вполне. Это конечно не та халява которая была с ЭЛТ мониторами где один только ВЧ сигнал с катодов трубы был размахом в пару сотен Вольт, но и прогресс на месте не стоит

jot

06.06.2016 03:08> долгое время считалось, что считать информацию с ПК или ноутбука можно только при прямом физическом (или удаленном) доступе к нему

Не касаясь основного содержания статьи, замечу, что эта фраза — ложь. Возьмите любую даже советскую (т.е. очень старую) методичку по защите информации и прочитайте там и про побочное ЭМИ и про наводки, и про модуляцию частот радиостанций, и про микрофонный эффект. У наших украинских друзей эти методички вроде бы в свободном доступе. И писали их в мохнадцатые года.

Естественно, есть очевидное но — тогда техника работала на значительно более низких частотах и все было проще. Но даже сейчас из медленных интерфесов можно вытянуть информацию вполне наколенными способами. Что могут серьезные люди из серьезных служб остается только догадываться.

DjOnline

06.06.2016 11:19-1Spread Spectrum и сейчас есть в BIOS, но мало кто его включает, так как он чуть замедляет процессор.

profesor08

06.06.2016 03:22Неверю! Слишком много условностей. Анализ данных производился для одного ноутбука к которому имеля полный доступ. Этот ноутбук тщательно подготавливался. И экспериментаторы знали что искать. Всеравно что сказать «вон за тем углом лежит шарик», а потом найдя за углом шарик — воскликнуть «Я нашел!».

eugzol

06.06.2016 04:47> По словам специалистов, долгое время считалось, что считать информацию с ПК или ноутбука можно только при прямом физическом (или удаленном) доступе к нему.

Это кем считалось и каких специалистов? Как раз примерно с десять лет назад на кафедре защите информации нам рассказывали, что каких только «бесконтактных» каналов утечки информации не бывает. Что мол изображение монитора можно восстановить по данным датчика, находящимся вблизи провода (аналогично с клавиатурой). Конечно, тогда протоколы передачи данных на монитор аналоговые актуальны были. Однако ж, тем не менее, в свете всей полученной инфы, не считаю описанное в статье чем-то невероятным или даже революционным. Закономерное направление развитие «меча».

RogerW

06.06.2016 08:57Занятная статья. Давно заметил, что мой ноут издает какой-то странный писк, частота которого меняется под нагрузкой. А ПЭМИНы вполне реальны, каналов утечки связанных с ними дохрена, и они реальны. Странно только, что утверждается, что они недавно появились. Американцы в 80-х слушали линии секретной связи на Дальнем Востоке, потому что наши не считали нужным зашифровывать информацию, гнали ее просто в линию, думая, что если она на дне моря, никто не сможет к ней подключиться:)

Konachan700

06.06.2016 10:03Всего-то дел — сделать для всего шифрования (а не только для хранения ключа, как сейчас TPM) отдельный чип в защищенном исполнении, который дополнительно поставить под экран, как стоят сотовые или GPS-модули. И ничего не будет слышно не только в акустике, но и в радио.

ToSHiC

06.06.2016 11:33Нет, этого недостаточно, нужно ещё правильно написать код, чтобы энергопотребление этого чипа не зависело от ключа. Именно по измерению тока были получены ключи производителей сигнализаций в алгоритме KeeLog.

Konachan700

06.06.2016 18:10Это да. Ну тогда чип пускай имеет на себе маленький МК (он все-равно там будет), который будет непрерывно считать на нем бесполезные ключи и шифровать мусор, если нет задачи реальной.

snuk182

06.06.2016 10:04+2Почти как в Криптономиконе

vconst

06.06.2016 11:02Пришел, что бы увидеть это комментарий. Вторая книга, глава «Ярость».

Забавно еще и то, что Стивенсон писал про перехват ван Эйка для TFT-монитора, но тогда его могли делать только для CRT-мониторов, описанный в книге смогли осуществить только через несколько лет. Забавно и то, что предложенная технология борьбы, тоже близка к тому, что описывал Стивенсон – в книге он пускал по монитору тонны рандомного текста, маскируя выводимые данные

snuk182

06.06.2016 11:34+1а в итоге все решилось совсем принципиально по другому. спойлерить не буду — книга стоит того, чтобы ее прочесть.

numitus2

06.06.2016 12:01Кто-нибудь может объяснить как такое возможно. Компьютер ведь выполняет много задач, а работа с ключем будет просходить в одном из 8 ядер, в остальных будет рендерится интернет страницы, ОС будет случайным образом прерывать потоки и запускать их. Как в этом шуме можно выделить работу с ключом? К тому же очевидно, что если программа будет скомпилирована с другими флагами компиляции, то шум будет другой.

ToSHiC

06.06.2016 12:401. Запускаете 1000, или 1000000 раз шифрование с известными ключами, получаете какой-то паттерн.

2. Дальше запускаете много раз шифрование с одинаковым ключом на целевой системе, записываете.

3. На основе паттернов из пункта 1, пытаетесь извлечь полезную информацию о ключах из шума, записанного в пункте 2.

galaxy

07.06.2016 01:47+2Читайте первоисточник. Конкретно, все самое важное написано в разделе 5.

Если вкратце, то:

Атака работает на конкретном оборудовании (Thinkpad T61) и конкретном софте (GnuPG) конкретной версии. При изменении любого из этих условий технологию почти наверняка придется адаптировать.

Получение секретного ключа идет по 1 биту за раз с помощью атаки типа адаптивного выбранного шифротекста.

Конкретно, целевую машину вынуждают расшифровывать раз за разом специально подобранные сообщения (адаптивность тут состоит в том, что следующее сообщение создается специальным образом в зависимости от того, что удалось узнать после отправки предыдущего). Технически заставить машину что-то постоянно расшифровывать можно, например, посылая шифрованные емейлы, которые в фоне будет расшифровывать (прошу прощения за назвязчивую тавтологию) некое приложение. В конкретной статье это был браузерный плагин Enigmail.

В зависимости от исследуемого бита секретного ключа (при правильно составленном шифротексте) алгоритм возведения в степень в недрах GnuPG может пойти по одной из двух ветвей, в одной из которых производится умножение на число, у которого большинство нижних бит равны 1, в другой — на число с теоретически случайной структурой. Т.к. выполняется 2048 умножений, можно ожидать некой разницы в акустических паттернах. И она, по словам авторов, действительно наблюдается при анализе семплов длиной несколько сот миллисекунд (раздел 5.4).

Таким образом за время порядка часа (на том железе) можно надеяться восстановить весь ключ.

numitus2

08.06.2016 14:36+1Блин. Совсем другое дело. А то складывается впечатление что можно положить мобильник рядом с компом, и через пару секунд забирать ключи.

aivs

Это что правда???

marks

Смотрите сами.

aivs

Впервые о подобной технологии читал лет 10 назад, но в тот момент это больше походило на фантастику и байки о спецслужбах.

Foolleren

лет 10 назад, читал про то как с помощью направленной антенны перехватывают данные идущие с клавиатуры в системник и из системника на монитор. метров так с 25 через окно, или через 1 бетонную стену.

rfvnhy

А если клавиатуру «зарядить»… то и больше, в тч удаленно.

Тут статья про это была. Про АНБ и что они совали в устр-ва типа клавиатур…

ClearAirTurbulence

TEMPEST

https://en.wikipedia.org/wiki/Tempest_(codename)