На смену обычным вредоносным программам, нарушающим работу систему и троянам, ворующим персональные данные, на первый план за последние несколько лет вышел новый тип киберпреступности: вымогательство через шифрование персональных данных.

Эта тема уже не единожды понималась на различных ресурсах, в том числе и новостных. Видели мы многое: криптовымогатели, атакующие частных лиц, криптовымогатели, атакующие государственные и коммерческие учреждения, Malware, использующие поп-ап окна, манипулирующие рядовыми пользователями и играющие на их юридической и технической безграмотности. Было даже ПО, банально удаляющие файлы, когда как жертве сообщалось, что они зашифрованы.

До последнего времени программы-вымогатели мирно сосуществовали друг с другом. Но, по всей видимости, жертв на всех стало не хватать, так как пользователи сети стали более осведомлены о новых типах угроз, да и антивирусные компании не стояли на месте. И, как итог, в сети появились ключи для расшифровки данных, пораженных криптовымогателем Chimera и, по всей видимости, «утечка» — это дело рук конкурентов.

По имеющейся информации, источником «слива» является автор другого криптовымоггателя — Mischa. Согласно сообщению, размещенному на pastebin, автор Mischa выложил в свободный доступ более 3500 декодирующих ключей от Chimera.

Ранее исследователи в области информационной безопасности из команды malwarebytes заметили, что между кодом Mischa и Chimera есть сходство. Создатель Mischa этого не отрицает: «ранее в этом голу мы получили доступ к dev-части Chimera и использовали некоторые решения в своей разработке».

Кроме того, что 3500 ключей от Chimera в публичном доступе нанесут огромный финансовый урон владельцам криптовымогателя, это также ставит под сомнение дальнейшее существование Chimera как такового. Об этом недвусмысленно упомянул и сам разработчик Mischa, предоставивший данные: «я не думаю, что для антивирусных компаний будет проблемой создать декриптор при помощи этой информации».

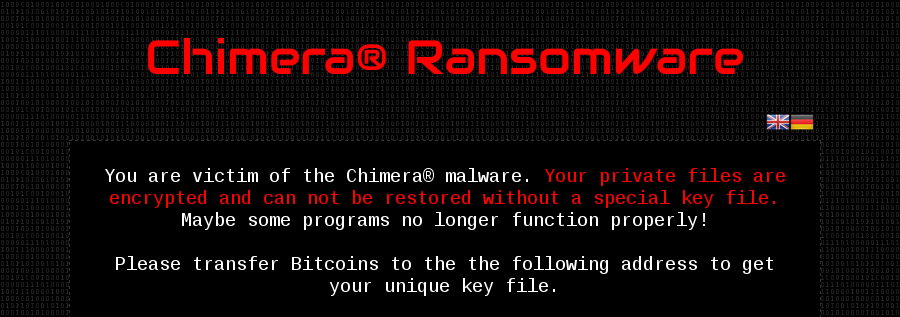

Почему именно Chimera? Кроме обладания некоторой инсайд-информацией со стороны разработчиков Mischa, Chimera еще была и успешна. Вместо того, чтобы просто следовать мейнстриму и угрожать пользователю полной потерей его данных, создатели скомпрометированного криптовымогателя пошли дальше: они угрожали выложить в сеть уже в не зашифрованном виде личную информацию жертвы. И если многие могли смириться с потерей фотографий, видео и писем, то публикация приватной информации для многих становилась серьезным стимулом заплатить преступникам. Правда, прецедентов с подобными публикациями замечено не было, поэтому неизвестно, платили ли все жертвы Chimera, или владельцы криптовымогателя банально блефовали.

По заявлению команды malwarebytes проверка работоспособности опубликованных ключей займет некоторое время, но они рекомендуют жертвам Chimera подождать. Если «слив» окажется достоверным, то опубликованная информация поможет тысячам пользователей по всему миру восстановить свою информацию без каких-либо финансовых потерь.

Комментарии (37)

LoadRunner

27.07.2016 16:19+5нанесут огромный финансовый урон владельцам криптовымогателя

Немного забавно читать такое про мошенников. Хорошо хоть не «недополученная прибыль».

EnterSandman

27.07.2016 16:19+6Может показаться что разработчик Mischa — хороший, а Chimera плохие и «так им и надо». На самом деле и те и другие уе… аны и надо их сажать, а не интервью брать.

Alexey2005

27.07.2016 16:59Никто их и не пытается искать, хотя эти разработчики даже особо не скрываются.

У правоохранительных органов и без того дел по горло — им надо пиратов ловить да биржи биткойн закрывать, тут уж не до всяких безобидных мелочей вроде криптовымогателей.

Был даже случай, когда такой шифровальщик закриптовал все данные на машинах полицейского участка, и полиция предпочла заплатить мошенникам, даже не помышляя о расследовании.vilgeforce

27.07.2016 17:28Был случай когда в госдуре файло пошифровалось и на предложение обратиться к силовикам думцы сказали что-то типа «Вы что, дебилы?!».

servermen

28.07.2016 12:03А что! Идилия хорошая:

Биржи все хлопнули — вот и не чем стало платить этим..., а вирусы без пиратов — ну просто совсем ни как!

Scratch

27.07.2016 16:25почему 3500, почему не по ключу на зараженную машину? Школота, даже шифровать не умеют правильно

vilgeforce

27.07.2016 16:36+1Судя по написанному, там приватные RSA-ключи, которых может быть значительно меньше чем 1 на машину. В принципе, хватило бы и одного.

vilgeforce

27.07.2016 16:35Авторы — гнусные корявые извращенцы! Нет бы OpenSSL/CryptoAPI использовать, так нет! Ключи в каком-то непонятном формате у них…

opanas

27.07.2016 17:11Коллеги, а кто как на уровне защиты предприятия борется с ransomeware? У меня видение, что только специфической обработкой логов на SIEM можно диагностировать угрозу до ее финальной стадии «все зашифровано, дай денег».

Gorynych23

27.07.2016 17:32Я спрашивал у манагеров лаборатории Касперского средство от этой заразы. Ничего, кроме программ резервного копирования не предложили. Как страшно жить!

TimsTims

27.07.2016 17:48+2Вы так это говорите, что мне на секундочку показалось, что вы не делаете бэкапов… они ведь не только от вирусни спасают

hokum13

27.07.2016 18:54+3Бэкапы. Только бэкапы.

Был случай: безопасник словил шифровальшик на почту. Зашифровал свой ноут и половину сетевого диска. Не спас фильтр на почте (была ссылка, а не exe и с доверенного ящика). Не спас каспер (в базу добавили по нашему обращению). Мозги тоже не спасли (тоже мне безопасник). Бэкапы, да.

Смысла выдумывать отдельную защиту от шифровальщика вообще нет. Но вообще можно попробовать с белыми списками исполняемых файлов (но негатива будет...).

ssneg

27.07.2016 21:15+1«Сетевой диск» это вообще анахронизм, в первую очередь.

ahdenchik

27.07.2016 21:44А как быть?

hokum13

28.07.2016 08:34+2Ну всякие там svn-ы/mycloud-ы и тому подобные не windows хранилища с версионностью.

Только офисному планктону далекому от IT и привыкшему к сетевым дискам все это до лампочки. Так что никак.

LoadRunner

28.07.2016 15:24К слову, сетевой диск и сетевая шара — разные вещи, и далеко не все (точнее — мало кто) умеют шифровать по UNC-путям.

hokum13

28.07.2016 16:34Ну в данном случае это была smb ресурс с dfs, подключенный именно как диск. С тем же успехом это мог оказаться WebDAV или NFS ресурс, приаттаченый как диск.

По UNC и некоторые полезные программы работать не умеют.

LoadRunner

28.07.2016 16:44А запрет на запуск скриптов не спасает? Или невозможно такое организовать?

Ведь вирусы по почте — это банальные js-скрипты, запускающие всю цепочку получения самого шифровальщика.

У нас, например, был случай, когда юрист получил письмо и пытался открыть «вордовский» файл — js с иконкой ворда. Но поскольку ни у кого нет привычки извлекать файлы из архивов, то скрипт не смог запуститься, потому что автоматически при открытии он распаковался во временную папку.

hokum13

29.07.2016 08:18Это был безопасник. :) Админские права, левые групповые политики и прочий беспредел. Бухи несколько раз до этого жаловались как раз на то, что «файлик не открывается», а у него открылся.

И на самом деле, какая разница? Не словил бы на корпоративной, словил бы на мэйле (с него как раз и рассылали, с хакнутых адресов), не на рабочем, так на домашнем с выходом через vpn или на флешке притащил бы. Все пути взлома все равно не перекроешь (хотя пытаться надо), а вот резервная копия спасет всегда.

LoadRunner

29.07.2016 09:11Но это же лютейшая некомпетентность!

Чем и о чём надо думать, чтобы запустить из почты скрипт на выполнение? Я ещё понимаю уязвимости, где от пользователя требуется только посмотреть письмо, но когда вложение вредоносное и надо запустить его на исполнение… А он точно безопасник?

Mondicul

29.07.2016 10:36+1Да, достаточно запретить через групповую политику выполнение скриптов и исполнительных файлов во временной папке на всех машинах домена. Для пущей уверенности я еще указывал конкретно форматы, куда вошли js, vb, vbs и на подстраховку bat и exe.

ValdikSS

29.07.2016 17:43Специальный демон или модуль ядра, который сканирует память процессов и вытаскивает все AES-ключи из оперативки. Криптолокеры для шифрования, как правило, используют только AES, так что это довольно надежное решение.

grishkaa

30.07.2016 21:27Меня, конечно, сейчас заминусуют, но использовать какую-нибудь операционную систему, которая не винда, вообще не вариант, да?

Gorynych23

27.07.2016 17:21+5Теперь Mischa может просить оплату со скидкой за расшифровку зашифрованного Chimera.

lonelymyp

27.07.2016 17:49я вот всё жду, когда же появятся «вирусы» которые будут платить тебе денежку за то что ты не будешь их удалять и позволять использовать твой компьютер в создании зловредной сети?

SeaCat3000

28.07.2016 11:59Тогда это будет соучастием… Да и зачем платить, если можно пользоваться бесплатно.

Mitch

28.07.2016 17:59Это называется «буксы»

Там дают всякие задания за копейки, кликни сюда, зарегайся тут, запусти этот эекзешник.

Школота пользуется.

MichaelBorisov

28.07.2016 00:00Меня умиляет титульный лист. Chimera®! Может, они в самом деле зарегистрировали эту торговую марку для группы товаров и услуг «шифрование файлов»?

Gravit

28.07.2016 11:59А потом Chimera отомстит за публикацию своих ключей и сольет ключи Mischa.

Итог: оба вируса ликвидированы. Всегда бы так.

assign

28.07.2016 13:44Зачем вообще вирусу использовать конкретные ключи с возможностью расшифровки? Нужно вымогать деньги и форматировать всё до чего можно достать в бесконечном цикле, это мне кажется больше подходит идеологии вирусов.

RuddyRudeman

Красота эволюции в действии. В будущем сотрется различие между вирусами и антивирусным софтом: вирус будет существовать в симбиозе с жертвой, пользуясь чужими ресурсами максимально незаметно для пользователя, при этом защищая его от остальных угроз. Так он не будет провоцировать пользователя на борьбу с ним, что увеличит выживаемость его популяции