Несколько позже специалисты компании Flashpoint выяснили, что DDoS-атака была организована с использованием IoT-устройств, которые были скомпрометированы злоумышленниками. Кроме этого, они были включены в ботнет Mirai, исходные тексты которого не так давно утекли в сеть.

Flashpoint has confirmed that some of the infrastructure responsible for the distributed denial-of-service (DDoS) attacks against Dyn DNS were botnets compromised by Mirai malware. Mirai botnets were previously used in DDoS attacks against security researcher Brian Krebs’ blog «Krebs On Security» and French internet service and hosting provider OVH. Mirai malware targets Internet of Things (IoT) devices like routers, digital video records (DVRs), and webcams/security cameras, enslaving vast numbers of these devices into a botnet, which is then used to conduct DDoS attacks.

Ботнет Mirai использовался перед этим для осуществления мощнейшей кибератаки на веб-сайт Brian Krebs, которая достигала интенсивности 620 Гб/с и была осуществлена с IoT-устройств.

Основным методом компрометации устройств со стороны вредоносного ПО является подбор паролей среди стандартного списка. Таким образом, если к роутеру или цифровой камере разрешен доступ через SSH и там установлен стандартный пароль, например, admin:admin, устройство заражается вредоносным ПО и становится частью ботнета Mirai.

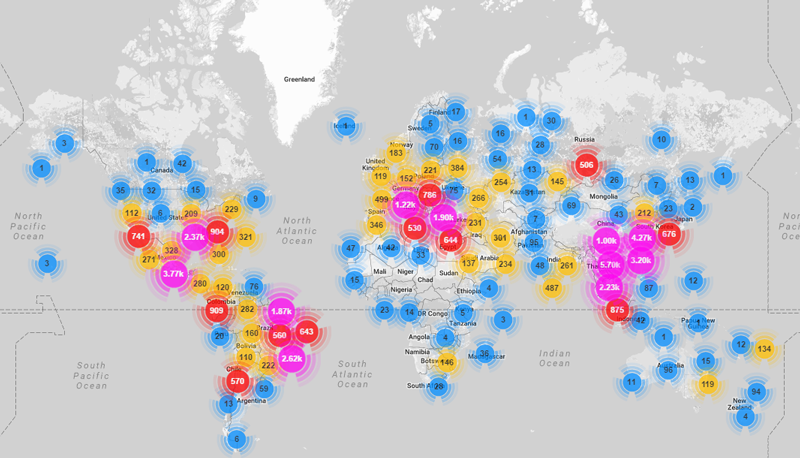

Рис. Карта расположения скомпрометированных устройств, которые участвовали в DDoS-атаке (данные Incapsula).

Позже китайская компания-производитель IP-камер и DVR XiongMai Technologies подтвердила, что в кибератаке могли участвовать ее устройства, поскольку они уязвимы для используемого Mirai методам, т. е. поставляются со слабыми паролями. Следующие слабые пароли входят в список Mirai.

root xc3511

root vizxv

root admin

admin admin

root 888888

root xmhdipc

root default

root juantech

root 123456

Ботнет умеет организовывать DDoS на основе HTTP-flood, при этом используются следующие строки User Agent.

Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/51.0.2704.103 Safari/537.36

Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/52.0.2743.116 Safari/537.36

Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/51.0.2704.103 Safari/537.36

Mirai способен организовывать DDoS и на уровне сетевого IP-протокола, а также TCP и UDP.

At this point we know this was a sophisticated, highly distributed attack involving 10s of millions of IP addresses. We are conducting a thorough root cause and forensic analysis, and will report what we know in a responsible fashion. The nature and source of the attack is under investigation, but it was a sophisticated attack across multiple attack vectors and internet locations. We can confirm, with the help of analysis from Flashpoint and Akamai, that one source of the traffic for the attacks were devices infected by the Mirai botnet. We observed 10s of millions of discrete IP addresses associated with the Mirai botnet that were part of the attack.

Dyn Statement on 10/21/2016 DDoS Attack

Специалисты Dyn отмечают, что для кибератаки на сервера компании использовались десятки миллионов различных IP-адресов.

Комментарии (19)

Demon_i

24.10.2016 22:16А подскажите мне, существует-ли закон/документ, по которому А/В компании несут ответственность перед клиентом за пропущенные вирусы? У них офигенная позиция. Платите деньги за АВ, но мы ничего не обещаем.

Gray_Wolf

24.10.2016 22:37+1Несут ли ответственность производители марлевых повязок за пропущенные вирусы?…

Антивирусы защищают ПК от известных им вирусов, всё остальное это попытки отличить утилиту для форматирования жёсткого диска от такой-же утилиты, но не спрашивающей у пользователя разрешения…

teecat

25.10.2016 10:11Точнее известные и похожие на известные — эвристика и поведенческий анализатор. А от неизвестных никакой антивирус не спасет

teecat

25.10.2016 10:14Лукацкий (очень близко к тексту в ответе на подобный вопрос). Мы готовы гарантировать защиту, но только после проведенного аудита, настройки защиты по нашим рекомендациям и контроля безопасности нашими специалистами. Отвечать же за установленный неизвестного как продукт с неизвестно какими настройками и возможно еще и отключенный… Но это совсем иные деньги — вы готовы их платить?

zuborg

Почему антивирусные вендоры до сих пор не создали червя, который будет устранять те уязвимости, через которые он распространяется? Самораспространяющееся лекарство, так сказать.

Или даже почему не создать червя, который будет выключать/блокировать/форматировать устройство с дефолтным (отсутствующим) паролем. Вырубить проблему ботнетов, так сказать, под корень.

daggert

Вы таки хотите их лишить прибыли? Оо

Myrddin

А зарабатывать тогда на чем?

dartraiden

alsii

В законе есть понятие "крайней необходимости". Закон можно нарушить, если вред, причиненный нарушением закона не будет больше вреда, предотвращенного этим нарушением. Ну и если не было возможности предотвратить вред без нарушения закона. Пример. Закон запрещает убивать людей и причинять вред их здоровью. Но если некто палит из втомата во все стороны в торговом центре, его можно оглушить или даже убить. Кроме того есть понятие "необходимой самообороны". Конечно, применение закона по аналогии штука очень деликатная, но мне кажется в данном случае оправданная. Как дилетанту в правовых вопросах очень хотелось бы выслушать мнение юристов.

TimsTims

> В законе есть понятие «крайней необходимости»

> Закон можно нарушить

> я дилетант в правовых вопросах

Вам стоило бы начать с того, что вы дилетант, а потом придумывать «законы» из своей головы.

> есть понятие «необходимой самообороны»

Есть, но в него часто не входит убийство, если мы говорим про Российское законодательство. Более того, уровень этой необходимой самообороны будет определять суд. Даже если на вас напали с ножем, но не порезали, то вы не имели права отбирать нож и резать нападавшего. Максимум — уложить лицом в пол до приезда полиции.

И опять-же вы предлагаете *превентивную самооборону* — а давайте всех взломаем, пока они не взломали других. Это не самооборона, а вполне себе атака. Это как говорить — я напал на того мужика, потому-что он на меня косо смотрел, будто хотел напасть, это была самооборона, а не нападение!

Касательно взлома устройств антивирусными компаниями, то они этого делать не имеют права. Представьте, что вы поставили домой ip-камеру и поставили на неё «сложный пароль» password12345678905123. Вам кажется, что это сложный пароль. Мне кажется не слишком сложным, но по крайней мере не словарным. А антивирусной компании вообще может покажется, что он сверхлёгкий, и по вашей логике они должны убить вашу камеру? Вы подключаетесь к камере, чтобы проверить, не горит ли ваш дом, а подключиться не получается, потому-что какая-то там *антивирусная компания* взломала вашу камеру и сказала, что она слабо защищена? Что вы испытаете в этот момент? Уж явно не симпатию к антивирусной компании, которая заботится о вас…

Поэтому предлагаю отбросить детские наивные мысли, что «если это привнесет всеобщую пользу(twitter снова заработает, ага), но принесет вред всего одному человеку, значит МОЖНО», а задумайтесь о законе и порядке…

И вообще, возможно отключение соц.сетей кому-то пошло на пользу — хоть на улицу вышли погулять…

alsii

Если я правильно понял, предложено было воспользоваться уязвимостью устройства, зараженного вредоносным кодом, после того, как оно начало проводить атаку. Т.е. уже причиняет вред атакуемому ресурсу.

Если это возможно, я бы хотел увидеть ссылку на норму закона.

zuborg

Вы обратили внимание на то, что кроме как аппеляций к закону и порядку других аргументов против высказанного подхода к решению проблемы слабой или отсутствующей защиты публичных (подключенных к интернету с честным IP) устройств что-то ни у кого не нашлось?

Как думаете, если законодательно обязать не выставлять в инет слабо или не защищенные устройства — это что-то кардинально изменит? До тех пор, пока не будет реальной ответственности (в виде штрафа или отключенного/отформатированного устройства) — никто и пальцем о палец не ударит.

Пока человека лично это не коснется, ему будет совершенно все равно, подключает кто-то к инету свой холодильник с доступом admin:admin или нет. Значит, придется ждать, пока таких холодильников не наберется достаточно, чтобы сложить инет наглухо, тогда-то все и забегают. Не будет ли только слишком поздно, вот в чем вопрос.

TimsTims

> как аппеляций к закону и порядку других аргументов против

А вам недостаточно аргумента, что законом запрещен взлом чужих устройств?

> Как думаете, если законодательно обязать не выставлять в инет

Считаю, что это приведёт к:

1) Перекладыванию ответственности с взломщиков на владельцев устройств. Мол «твой аппарат, ты и взламывал, тебе и сидеть»

2) Учитывая, сколько миллионов таких устройств в интернете, это откроет огромный простор для абуза со стороны правоохранительных органов: «Мы провели обыск, и нашли у вас рутнутую китайскую кофеварку с вирусом, который атаковал сайт правительства. Мы вас посадим, если не дадите пару лямов.»

> Значит, придется ждать, пока таких холодильников не наберется достаточно

Я бы лучше обязал производителей создавать нормальные прошивки к своим устройствам, чтобы их было гораздо сложнее взломать, чем admin:admin. Как видно из статьи, хакают просто из-за того, что пароли дефолтные и слишком простые. Надо делать дефолтные пароли прямо на производстве, чтобы каждая камера имела разный пароль. Это усложнит взлом(не не исключит его), и не надо будет придумывать законы, чтобы наказывать владельцев ненадежных аппаратов. Производителя аппаратов гораздо легче и правильнее обязывать это делать, чем следить за миллионами граждан, и их гаджетами.

Sunrisekhv

Я так и представляю, как среднестатистический пользователь интернета приходит домой а у него выключен домашний роутер, или заблокирован… И никаких тебе вконтакте, одноклассников или фейсбука. Он вызывает мастера от провайдера, а тот не может попасть на роутер, потому что добрый антивирусный вендор поменял на нем пароль =)

dimykus

Сброс настроек замечательно решает проблему смененного пароля

Endru9

и мастер не смог сбросить пароль на заводской нажатием кнопки?

teecat

Сделать можно все, а толку? Даже не рассматривая юридические вопросы типа доступа без разрешения к устройствам пользователя и внесения в них неразрешенных изменений (и возможности краха системы на ряде конфигураций), вопросы компенсации ущерба за упущенную прибыть в случае проблем с лечением — ну пролечит червь от известных уязвимостей, но неизвестные для вендоров останутся. А значит возможность взлома/проникновения останется