Нужно отметить, что в этот раз не было исправлено ни одной критической уязвимости в Android, которая могла быть использована для удаленного исполнения кода с повышенными привилегиями, например, с использованием печального компонента Mediaserver, отвечающего за обработку мультимедийных файлов.

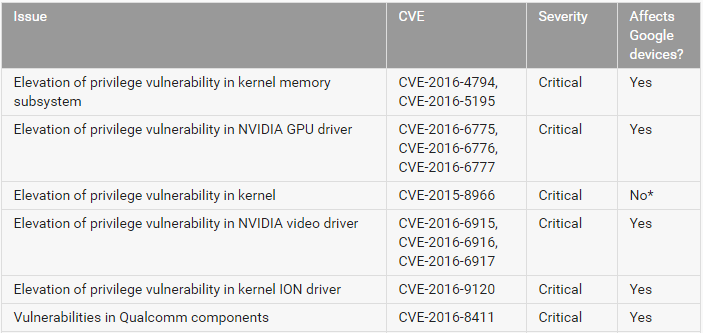

В то же время, обновление закрывает ряд критических LPE уязвимостей в ядре и его компонентах. Эти уязвимости указаны ниже в таблице и получили статус Critical по той причине, что могут быть использованы для установки на устройство вредоносного кода с максимальными правами root, что, в свою очередь, может привести к перепрошивке устройства (reflashing) для полного удаления этого кода.

Среди критических LPE уязвимостей в ядре Android, две из них с идентификаторами CVE-2016-4794 и CVE-2016-5195 присутствуют в диспетчере виртуальной памяти ядра. При этом атакующий может локально запустить в Android эксплойт и установить на устройстве код с правами root, что может повлечь перепрошивку устройства для его удаления. Обновлению подлежат смартфоны Pixel C, Pixel, Pixel XL, Nexus 5X, Nexus 6, Nexus 6P, Nexus 9, Android One, Nexus Player.

Схожие LPE уязвимости присутствуют в видео-драйвере NVIDIA и позволяют злоумышленниками осуществить рутинг устройства. Обновлению подлежат смартфоны Nexus 9 и Pixel C.

Samsung также порадовала своих пользователей обновлением Android, выпустив бюллетень SMR-DEC-2016. Большинство исправленных Samsung уязвимостей имеет статус важности Low и лишь несколько из них с идентификаторами SVE-2016-6978, SVE-2016-7661, SVE-2016-7662 (OMACP Security Issue), а также SVE-2016-7341 (Heap overflow in sensor driver) имеют тип Medium.

Мы рекомендуем пользователям обновить свои устройства под управлением Android.

be secure.

Комментарии (10)

Matvey-Kuk

06.12.2016 19:50+3Я не очень понимаю ценность этой статьи. Статьи с заголовками " исправила уязвимости " можно выпускать каждый день. Жаль, особого смысла нет.

Вы привели целую кучу кодов уязвимостей, рассказав о них для галочки. Думаю, о каждой можно написать интересную статью с примерами использования и другой технической информацией.

Сейчас это больше похоже на справочник на страницах хабра. Может, кому-то такой формат интересен и я просто не понимаю?

igor_kuznetsov

07.12.2016 18:07Помнится был недавно баг с памятью на линуксах- можно сделать рут для любого телефона. Есть интересно сплоиты под это? У меня как раз есть китайский телефон для которого нет рута :(

Power

08.12.2016 14:10Вы, видимо, имеете в виду CVE-2016-5195 a.k.a. Dirty COW. Есть. Насколько я понимаю, этот метод уже встроили во всякие рутовальщики.

AlexVPetrov

10.12.2016 15:45У меня смартфон 2011 года. Производитель его уже давно не поддерживает.

Мой смартфон (теоретически) может быть заражён и являться источником опасности для других.

Как заставить производителей думать больше о безопасности чем о прибыли?

Покупать смартфон каждый год (полгода, месяц) я не собираюсь.

tundrawolf_kiba

Традиционный вопрос насчет обновления устройств не линеек Nexus и Pixel.

sleeply4cat

Уже и насчёт Nexus тоже.

DEamON_M

Как обычно на откуп производителя

tundrawolf_kiba

Это понятно, просто всегда, когда пишут о том, что гугл что-то исправил в андроиде — хочется поинтересоваться — зачем это пишется, если на 9 из 10 устройств это не повлияет.