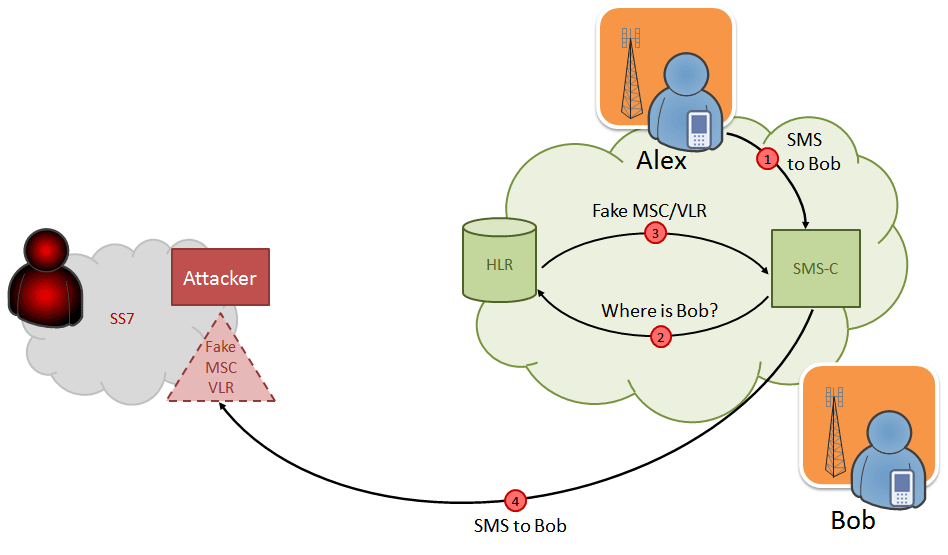

Схема атаки с перехватом SMS-сообщения. Иллюстрация: Positive Technologies

О критических уязвимостях в сигнальном протоколе SS7 известно уже несколько лет. Например, в 2014 году российские специалисты Positive Technologies Дмитрий Курбатов и Сергей Пузанков на одной из конференций по информационной безопасности наглядно показали, как происходят такие атаки. Злоумышленник может прослушать звонки, установить местоположение абонента и подделать его, провести DoS-атаку, перевести деньги со счёта, перехватывать SMS. Более подробно эти атаки описаны в исследовании «Уязвимости сетей мобильной связи на основе SS7» и в отчёте «Статистика основных угроз безопасности в сетях SS7 мобильной связи».

И вот сейчас появились первые свидетельства, что хакеры с 2014 года действительно используют эту технику для обхода двухфакторной авторизации и перевода денег со счетов клиентов банков. Своё расследование опубликовала немецкая газета Suddeutsche Zeitung.

Проблема в том, что сигнальную сеть SS7 разработали в 1975 году (для маршрутизации сообщений при роуминге) и в неё не были изначально заложены механизмы защиты от подобных атак. Подразумевалось, что эта система и так закрытая и защищена от подключения извне. На практике этой не так: к ней можно подключиться. Теоретически, к ней можно подключиться в каком-нибудь Конго или любой другой стране — и тогда вам будут доступны коммутаторы всех операторов в России, США, Европе и других странах. В том числе и перехват входящих SMS любого абонента осуществляется таким образом, как описали специалисты Positive Technologies. При этом атакующему не требуется сложное оборудование: достаточно компьютера под Linux с генератором пакетов SS7, какие можно найти в Интернете.

После проведения регистрации абонента на «фальшивом» адресе MSC/VLR все SMS-сообщения, предназначенные абоненту, будут приходить на узел атакующего.

Атакующий может:

- отправить ответ о получении сообщения (у отправляющей стороны будет впечатление, что SMS доставлено получателю);

- не отправлять отчёт о получении и перерегистрировать абонента на прежний коммутатор (в этом случае через несколько минут сообщение будет отправлено получателю вторично);

- отправить отчёт о получении, перерегистрировать абонента на прежний коммутатор и отправить ему изменённое сообщение.

Данная атака может быть использована для:

- перехвата одноразовых паролей мобильного банка;

- перехвата восстановленных паролей от интернет-сервисов (почты, социальных сетей и т. п.);

- получения паролей для личного кабинета на сайте мобильного оператора

Повторим, всё это Курбатов и Пузанков описывали в 2014 (!) году, но только сейчас ребята из Suddeutsche Zeitung обнаружили, что такие атаки проводятся на самом деле, а двухразовая аутентификация через SMS больше не обеспечивает никакой безопасности.

Фактически, эту опцию раньше могли использовать только спецслужбы, ну а сейчас может использовать любой желающий, у которого есть компьютер под Linux. Газета Suddeutsche Zeitung пишет, что доступ к коммутатору SS7 кое-где можно купить за 1000 евро. С помощью взятки можно ещё добыть идентификатор global title (GT) мобильного оператора — это тоже возможно в некоторых бедных коррупционных странах, где чиновники иногда позволяют себе нарушать закон в целях личного обогащения.

Злоумышленники узнавали банковские реквизиты жертв с помощью фишинга или зловредов, а затем использовали уязвимость SS7, чтобы получить одноразовый код подтверждения транзакции (mTAN), который банк присылает по SMS.

Расследование немецкой газеты не просто рассказывает о фактах кражи денег с банковских счетов, а указывает на фундаментальную уязвимость SMS как фактора аутентификации: «Я не удивлён, что хакеры забрали деньги, которые лежали у них под руками. Я только удивлён, что ворам в онлайн-банкинге понадобилось так много времени, чтобы присоединиться к агентам шпионажа и тоже использовать уязвимости сети SS7», — говорит Карстен Ноль (Karsten Nohl), ещё один известный специалист по безопасности мобильных сетей и SS7. На той же конференции 2014 года в России он читал доклад об атаках на мобильные сети, а также неоднократно выступал на эту тему на других конференциях. В том числе он рассказывал об уязвимостях SS7 на хакерской конференции Chaos Communication Congress в 2014 году и даже прослушал звонки по мобильному телефону конгрессмена Теда Лью (Ted W. Lieu) (с его согласия) в демонстрационных целях. Сейчас этот конгрессмен обратился к Конгрессу с призывом организовать слушания по поводу критических уязвимостей в глобальной сигнальной сети SS7.

Очень важно, чтобы многочисленные онлайновые сервисы, банки и другие организации немедленно прекратили использовать SMS для аутентификации, потому что этот канал уже официально признан небезопасным (рекомендации NIST). Например, Google использует более надёжное мобильное приложение Google Authenticator, но по-прежнему присылает коды по SMS для входа в аккаунт, что полностью подрывает систему безопасности, учитывая активно эксплуатируемые уязвимости в SS7.

Комментарии (81)

ideological

05.05.2017 13:56+1А как-то исправить эту уязвимость нельзя? Перейти на новый стандарт или протокол.

Очень важно, чтобы многочисленные онлайновые сервисы, банки и другие организации немедленно прекратили использовать SMS для аутентификации

Чем заменить смс? Каждому сервису ставить своё приложение для показа кода? Или есть более подходящие решения?

orcy

05.05.2017 14:32+2> Каждому сервису ставить своё приложение для показа кода

Разве одно приложение-аутентификатор не пойдет для всех?

СМС хороши тем что они не требуют смартфона, но они скомпрометированы уже несколько раз, это только одна из уязвимостей.

Alexsey

05.05.2017 23:15+2Разве одно приложение-аутентификатор не пойдет для всех?

Некоторые сервисы (battle.net, microsoft account, steam) очень упорно хотят чтобы пользователи использовали именно их приложение и ничто иное.

Andrusha

06.05.2017 12:13У Microsoft, кстати, можно настроить стандартный TOTP, просто он там запрятан в настройках.

BkmzSpb

06.05.2017 15:16По опыту использования, только несколько компаний имеют свои собственные аутентификаторы.

Blizzard, Steam и (удивительно) Яндекс. Большинство других сервисов (Origin, uPlay, Google, Microsoft, etc) иногда требуют конкретно свое приложение, но на самом деле легко добавляются в одно общее (в моем случае, стандартное для WinPhone) приложение. Единственный, кто мне не поддался — Яндекс, так как использует свой алгоритм а приложение в маркет не завез.

Минус — «Один смартфон чтоб править всеми», но что поделать, приходится аккуратнее относится к своему девайся.

zuek

11.05.2017 15:09По-моему, если "для всех", то это предполагает, что "секрет" может быть проверен неопределённым кругом лиц, соответственно, и злоумышленник может его предъявить...

firej

05.05.2017 14:57+2есть альтернатинвые решения

https://ru.wikipedia.org/wiki/Google_Authenticator

ideological

05.05.2017 15:36+2Это всё конечно очень круто. Но тут нужно доверять приложению. Что-то я сомневаюсь, что завтра все российские банки бросят смс и перейдут на Google Authenticator.

p.s. Лично у меня претензий к Google Authenticator нету и оснований для каких-либо подозрений.

firej

05.05.2017 16:10ну это вообще неплохой концепт, на основе которого можно сделать авторизацию в собственном мобильном приложении банка, например.

orcy

05.05.2017 17:07Возникает проблема что каждому приложению будет нужен свой аутентификатор, что довольно не удобно.

firej

05.05.2017 17:45+1нет, у каждого банка есть уже свое мобильное приложение, которое будет работать и аутентификатором в том числе.

r85qPZ1d3y

05.05.2017 22:32у Сбербанка есть мобильное приложение с собственной двухфакторной авторизацией на основе одноразовых кодов? По моему у них как было подтверждение по СМС так и осталось. Тоже самое касается и альфа банка. По крайней мере в техподдержке заявляют, что никаких двухфакторок кроме СМС нету. Если всё же что то подобное у них имеется, то буду признателен за линк.

firej

06.05.2017 19:20Я имел ввиду использовать приложение как второй фактор для входа в веб-клиент. В случае же с операциями в приложении теряется такое понятие как второй фактор.

Biohazardb

06.05.2017 10:47В приватбанка авторизация уже давно через пуш сообщения в приложении. Резервный вариант — звонок на финансовый номер.

Finesse

10.05.2017 17:19Аутентификаторм для самого себя? Если нет, то как аутентифицировать пользователя в приложении банка?

Prototik

05.05.2017 18:44+3Ну вообще то это открытый стандарт OTP (конкретно TOTP). Google Authenticator не единственный возможный вариант — я пользуюсь FreeOTP от RedHat, например. Так что любой может проверить «чистоту» аутентификатора, или написать свой на крайний случай.

lomalkin

05.05.2017 23:50И более того, приложения, работающие по этому алгоритму отдают одинаковые коды, т.е. не важно какое именно из них использовать.

IGHOR

05.05.2017 18:47+3А и не нужно.

Google authenticator всего лишь использует алгоритм

https://ru.wikipedia.org/wiki/Time-based_One-time_Password_Algorithm

Который может использовать и банк в своем приложении.

Так же есть полно альтернативных приложений что позволяют делать то же самое, в том числе автентикатор от Microsoft, LastPass и другие.

heibert

06.05.2017 02:20-2Значит и хакеры рано или поздно смогут эти коды «подделывать»

IGHOR

06.05.2017 02:23А вы сперва почитайте про принцып работы TOTP, потом делайте выводы.

Подделать невозможно, только украсть, а шансы подбора подсчитывать нет смысла так как коды одноразовые.

mwizard

06.05.2017 02:33+1А вот это уже невозможно по определению — посмотрите статью. Чтобы подделать код, нужно обладать закрытой частью ключа, которая есть у вас и у сервера, но которой нет у хакера. Взлом алгоритма хэширования тоже не поможет, так как размер ключа многократно превышает размер хэша, который еще и обрезается в итоге. Единственный практический сценарий атаки на TOTP — это MITM, но против этого есть TLS.

vikarti

06.05.2017 09:24У меня претензия к нему ровно одна была — он не умеет себя бекапить и не умеет синхронизировать со своими копиями на других устройствах. Если есть рут — базу еще можно сохранить но вот если нет и устройство приходится сбрасывать — привет процедуры аварийного восстановления доступа ко всем ресурсам.

Проблема была решена переходом на Authenticator+ (да, платный немного). Есть синхронизация базы (через Google Drvie/Dropbox, разумеется зашифрованной отдельным сложным паролем.

У Альфы кстати есть нечто вроде: на вход в ИБ можно поставить запрос кода по СМС но можно и Альфа-Ключ использовать — https://click.alfabank.ru/cs/groups/public/documents/document/alfa_help06_04.html (свое приложение вообще похоже под все платформы) только вот похоже эта штука заброшена. C 2012 года приложение не обновлялось + нет возможности исключить СМС совсем.

У Тинькова есть другое решение — можно просто… использовать пуши. Значительная часть сообщений будет просто пушами в мобильное приложение приходить. Удачи в перехвате например кодов 3D Secure.

isden

06.05.2017 10:53> Проблема была решена переходом на Authenticator+ (да, платный немного). Есть синхронизация базы (через Google Drvie/Dropbox, разумеется зашифрованной отдельным сложным паролем.

Вот этот?

https://play.google.com/store/apps/details?id=com.mufri.authenticatorplus

ZiNk

06.05.2017 10:44+1Google authenticator — просто имплементация вот этого RFC — https://tools.ietf.org/html/rfc6238

Есть реализации и от RedHat (FreeOTP) и от ещё кучи контор. При желании можно самому написать.

menotal

06.05.2017 10:44+1Проблема не в том, что альтернатив нет.

У меня 3 разных банка, и они достаточно продвинуты — каждого есть альтернативный путь аутентификации.

у одного — собственное приложение

у второго — хардварный токен

у третьего — Google Authenticator

Проблема в том, что ни у одного из них я не могу потребовать «выключить» СМС для моих аккаунтов, т.к. СМС считается решением по умолчанию.

willyd

05.05.2017 14:57Уязвимость by-design.

Кто-то получает доступ к коммутатору и оказывается в доверенной сети. Никаких дополнительных проверок не происходит. Регитрируй неомер где хочешь, читай и шли, что хочешь.

Google по поводу двухфакторной аутентификации говорит, что она безопасна. Я как-то задал вопрос "почему смс приходят с разных номеров", ответили, что "Google не несет ответственность за подрядчиков. И вообще придумайте сложный пароль и держите его в секрете"

PaulAtreides

05.05.2017 21:00+1Гугл (и все остальные) делают двухфакторную аутентификацию не «для защиты вашего аккаунта», как принято писать, а потому, что каждое первое государство требует идентификацию пользователя. И интернет-сервисы придумали переложить эту задачу на сотовых операторов.

willyd

05.05.2017 23:10Но подается этот под соусом безопасности.

https://www.google.com/landing/2step/

Они же нигде не пишут, что нам нужно идентифицировать вас, поэтому используйте двухфакторную авторизацию.

Но как уже написал выше от нее же открещиваются. Не могу найти ссылку, но у них даже в документации по 2-way authentication есть дисклеймер, что гугл не несет ответственности за действия третьих лиц, коими являются агрегаторы СМС, операторы связи, и т.д. и т.п.

blik137

05.05.2017 14:57Заменить СМС на генерацию TOTP в Google Authenticator / FreeOTP или аналогичных приложениях.

entze

05.05.2017 19:26Но в некоторых случаях протроянивание устройства на котором стоит GA будет дешевле и проще.

KivApple

06.05.2017 01:18+1В этом случае точно также будет получен доступ и к СМС. При этом доступ к СМС возможен штатными средствами, а доступ к приватным файлам приложения (я надеюсь, GA не хранит все ключи на sd-карте в открытом виде) только с root. Таким образом GA будет скомпрометирован только при наличии root-прав на смартфоне и невнимательном пользователе. Для компрометации СМС, как следует из статьи, от пользователя вообще ничего не требуется.

awsswa59

06.05.2017 10:49+290% железок работающих с SS7 это аппаратные решения.

Пинание производителей на написание исправленных прошивок может уйти годы времени

Не говоря уже про деньги.

Так что ближайшие несколько лет нечего не поменяется

Dageron

05.05.2017 15:02+3С этим SS7 чем дальше, тем больше разных непонятных моментов.

Случай из реальной жизни.

Существуют известные в определенных кругах два региона, которые наладили внутреннюю сотовую связь, а выход во внешний мир у них реализуется через VoIP шлюз в соседнем государстве. Т.е. при звонке из такой вот «локальной сети» в любую точку мира высвечивается номер шлюза, при обратном звонке нужно звонить на все тот же номер шлюза и вводить добавочный «внутренний» номер.

Однако, на номера сетей этих регионов внезапно доходят SMS с кодами подтверждения от тех же Google, AppleID, Viber и других сервисов (об этом громко заявляют в рекламе операторов). Именно минуя номер шлюза, сразу если указывать «внутренний».

Может ли это означать, что был реализован неофициальный выход на SS7?

Т.е. действительно, забив в Viber телефон номерной емкости не зарегистрированного нигде оператора (их два, с целью конспирации обозначим «Ф-с». и «Л-м».), SMS на него дойдет.

Очень хотелось бы подробностей касательно того, как реализуется маршрутизация sms-сообщений в международных сотовых сетях.willyd

06.05.2017 06:54Если я вас правильно понял, то у них "внутренние" номера из одной страны, но звонят в мир они с использованием номера из соседней страны.

Звонки в роуминге дорогие, а входящие СМС — бесплатные.

Телефоны зарегистрированы в роуминге и СМС к ним приходят через свитчи "гостевого" оператора. Отказать в услуге родные операторы, которым принадлежат номера, не могут. Звонки через шлюз и добавочные — обычный рефайл, в данной ситуации не совсем обычный.

Dageron

06.05.2017 08:52+1Все же дело обстоит несколько иначе: «родные» операторы как раз самоустранились от любой адресации с вышеуказанными двумя операторами, не оказывают никаких услуг, не адресуют звонки, и вообще их сети физически разделены. Кому принадлежат номера — трудный вопрос, по-сути, в Ф-с и Л-м просто взяли и решили сами себе выделить номерной диапазон с префиксом (и благо еще что он никем не используется, а то была бы путаница) и «для красоты» прицепить к ним код страны.

Звонки идут через VoIP в соседней стране, где стоит обычный корпоративный шлюз на широкий канал. Роуминга никого здесь нет. Есть, по сути, две больших локальных сети, с выходом во внешний мир через подставную организацию, а далее уже через легального оператор (он-то и обслуживает шлюз, он выдал многоканальный номер).

В этой всей схеме я продолжаю недоумевать: как все-таки приходят в локальную сеть sms-ки от Viber, AppleID и прочих — ведь пользователь указывает лишь внутренний номер локальной сети (однако, с кодом страны, при чем НЕ той в которой стоит шлюз, а той, где отрублена вся инфраструктура связи с вышеназванными операторами). Вот чисто технически как такое можно было реализовать? Кстати, обычные sms не доходят, доходят только от этих компаний (видимо сделано специально чтобы не палиться).willyd

06.05.2017 09:55То, что вы не видите роуминга это не значит, что его нет. Там еще много чего должно быть, чего вы не видите, ядро, биллинг, услуги…

Голосовая связь и исходящие СМС льются "рефайлом" — через шлюзы. Входящие СМС проходят как СМС в роуминге, поскольку они бесплатные. Самый очевидный вариант.

А вообще, смотрите на сайте регулятора, кому принадлежат номера. Без этого — разговор беспредметный.

Dageron

06.05.2017 10:00Я и пытаюсь разобраться, что к чему. Что в таком случае «регулятор» в вашем понимании?

willyd

06.05.2017 10:25В вашем случае, как я понимаю НКРЗІ.

Но я все же ошибался. Никакого роуминга нет. Номерная емкость левая. Доставка СМС, скорее всего обговорена с компаниями или смс-агрегаторами, которым все равно, напрямую.

Dageron

06.05.2017 15:47Да, с регулятором все так, может он и хотел бы регулировать, но в данном случае остался все же не при делах.

По поводу прямых договоренностей с компаниями очень неправдоподобно, уж точно нельзя было договориться Apple, Google и другими международными гигантами, которые в другом регионе того же семейства (уже третьем, ну хоть там то с сотовой связью все на поверхности лежит) намеренно свернули свою деятельность.

А вот смс-агрегаторы… Все равно неясно, как на смс-агрегатор может добраться смс от компании, отправленная на код «чужой» (де-факто) страны, которая уж точно не адресует смс к абоненту просто в силу того, что его сеть изолирована.willyd

06.05.2017 18:29А есть масса способов доставить СМС. Начиная с того, что массовые и рекламные рассылки вообще ходят через отдельную платформу у оператора. Ваша дело предложить агрегатору нормальные финансовые условия. Техническую возможность вы всегда найдете.

impulse

06.05.2017 12:35Во-первых SS7 далеко не единственный способ обмена смс .

Во-вторых то что доходят сообщения от сервисов означает лишь то что существует организация, занимающаяся доставкой этих самых сообщений. Доставка может осуществляться без участия оператора, с помощью симбоксов или даже обычных модемов. Просто оператор может закрывать на это глаза, в отличии от других сетей где это считается нелегальным способом доставки.

Поэтому у меня к Вам вопрос: сообщения с кодом приходят с обычных номеров или от альфаимени вроде Google, Viber?

Dageron

06.05.2017 15:34По имеющейся информации — от альфаимени. Что это может означать?

Каков в таком случае (хотя бы в теории) может быть в действительности реализован способ доставки sms?

Порядок событий происходит такой:

1) Пользователь вводит в приложении Viber свой номер телефона +XXX YY ZZZZZZ

где +XXX код государства, чьи операторы не имеют вообще номерной емкости диапазона YY

2) Пользователю приходит sms от альфаимени «Viber» с кодом подтверждения.

3) Введя полученный код, пользователь активирует свою учетную запись.

В частности, весьма интересует то, куда сам Viber адресует эти sms.

И что есть «нелегальный способ доставки»? (симбоксы, модемы, которые вы упомянули)

impulse

07.05.2017 01:51+1Весь смс трафик делится на два типа: A2P и P2P.

P2P это обычные сообщения, передаваемые с одного МТ на другой.

A2P (application to peer) это сообщения отправляемые каким-либо внешним приложением.

Т.к. операторы заинтересованы монетизировать отправку сообщений от приложений то они обычно борются с отправкой таких сообщений с МТ, когда например условный Пупкин рассылает сообщения с помощью десятка модемов. Пупкин имеет клиентов и зарабатывает потому-что тарифы на смс для обычных абонентов относительно низкие, а клиентам может быть все равно что их сообщения доставляются не с красивого альфаимени, а с обычных номеров.

Для монетизированого A2P трафика оператор может выделить подключение к своей сигнальной сети (т.е. SS7) либо предоставить SMPP подключение к своему SMSC. Но чаще всего операторы формируют подключения с смс-хабами, которые агрегируют клиентов.

Viber же просто адресует эти приложения в тот смс-хаб, который обеспечивает доставку. И не факт что данный хаб сразу отправляет сообщение оператору, оно может пройти еще несколько других хабов.

А номерной диапазон это всего-лишь правило в конфиг файле SMSC.

То что сообщение приходит от АИ Viber означает 100% причастность оператора к организации доставки данных сообщений.

Кстати, вы могли бы заметить, что Telegram если не ввести сразу код отправит еще одно сообщение через другой канал доставки, что можно иногда заметить по номеру SMSC в сообщении.

IMO пошел еще дальше и отправляет сразу несколько сообщений с разными кодами и в зависимости от того какой код введет пользователь имеет представление о том какой канал доставки надежнее.

elite7

05.05.2017 15:04Да, а Сбербанк недавно отключил одноразовые пароли по бумажке из банкомата и оставил только смс авторизацию.

В целях повышения "безопасности" клиентов конечно.

dmitry_ch

05.05.2017 15:13+2Сейчас этот конгрессмен обратился к Конгрессу с призывом организовать слушания по поводу критических уязвимостей в глобальной сигнальной сети SS7.

Ну и если Конгресс осудит эти уязвимости, дыры в SS7 по всему миру в один момент исчезнут, я так понимаю?

А если серьезно, спецслужбы давно используют эту и другого рода «фичи» себе на благо, так что переживания конгрессмена, как думается, не всех взволнуют. А вот что с 2ФА надо что-то теперь решать… это да.

ideological

05.05.2017 16:06+1Кстати, есть какие-то более изящные способы снижения массового создания аккаунтов? Сейчас же смс ещё используют для подтверждения номера телефона.

Есть к чему ещё привязывать аккаунт, чтобы по уникальней было, кроме паспорта конечно? :)

unwrecker

05.05.2017 18:33Ну ещё совсем недавно банки выдавали одноразовый блокнот. Ничего надёжней не придумаешь.

KivApple

06.05.2017 01:30Так то есть TOTP, который в принципе не особо хуже в плане безопасности по сравнению с одноразовым блокнотом (тем более, что не факт, что банкомат генерирует по-настоящему случайные пароли, а потом отдаёт их хеши на сервер — там может быть подобный алгоритм).

Однако он спрашивал совсем про другое — не так то просто получить большое количество номеров телефонов (это потребует определённых финансовых затрат, а сделать это без привязки к реальным организаторам ещё сложнее). Поэтому многие сервисы используют номер телефона как некий гарант уникальности юзера. Если юзер начинает себя плохо вести (например, оказывается спам-ботом), то его просто банят. При этом создание нового аккаунта требует получение нового номера телефона. Это можно повторить ещё несколько раз, но и эти аккаунты будут быстро и без особых проблем забанены. Чтобы эффективно заниматься спамом нужно иметь возможность создавать тысячи и больше аккаунтов — а покупать тысячи симок трудно и дорого (особенно, если это хочется делать анонимно — спам по многих странах ещё и незаконен). В итоге требования номера телефона достаточно эффективно позволяет бороться с ботами.

Dageron

06.05.2017 09:07Есть услуги VoIP-телефонии, которые предоставляют номера, в том числе и sms. Поэтому «тысячи симок» не нужны, это уже несколько устаревшая часть технической инфораструктуры спама.

willyd

06.05.2017 10:11А я думал, что откровенный СМС спам как раз и живет только шлюзами на симкартах. Ну если объемы единичных заказов не считаются в миллионах.

Китайцы дают номер для регистрации по центу если не ошибаюсь. Кол-во достаточное. Гарантию на день вроде дают, спам на мессенджерах все равно за пару часов определяется. Все можно нагуглить за пару минут. (да, был в моей жизни скоропостижный сложный период).

Но и эти номера привязаны к симкартам. Хотя у меня сложилось впечатление, что довольно ощутимая их часть, может быть на затрояненных телефонах.

Barabek

05.05.2017 19:28+1Ну опять эта желтуха, а? На практике такое можно повторить лишь в лабораторных условиях, если намеренно опустить ряд важных деталей. Например:

- HLR просто не разрешит регистрацию, если запрос поступит с 'левого' GT

- Двусторонняя аутентификация — не только сеть проверяет симку, но и наоборот

- Узнать IMSI уже далеко не так просто. Из домашней сети на SRI вам прилетит фейковый IMSI, потому, что оперпаторы уже давно MT SMS заворачивают сначала на себя и сами занимаются доставкой.

Это если не считать отдельные системы, направленные на защиту от всяких злодеяний. Совершенно не поеятно, почему делается вывод о незащищенности только на основе базовых знаний о принципах GSM 20-летней давности.

willyd

05.05.2017 21:08+1Ок.

К примеру, я купил доступ к Digicell Jamaica. У этого оператора есть роуминговые договора скажем с AT&T. И есть окс7 транки между ними.

Я аннонсирую регистрацию целевого номера AT&T у этого оператора. Насколько мне хватает знаний, мне для этого нужен будет клон симки, а может и нет, все равно будет отаваться виртуальный номер.

А дальше… Все новые стандарты проверки сим в роуминге до одного места. Поскольку:

Необходима обратная совместимость стандарта и ее никто не отменял. Если у какого-то AT&T есть двухсторонняя проверка, то это не означает, что он не будет принимать запросы на регистрации в роуминге без этой проверки, если у Digicell Jamaica ее нет. На уровне согласования скорее всего просто будет флаг предпочтительна, который будет проигнорирован скомпрометированным свитчем.

- Я уверен, что провайдеры далеко не всегда горят желанием покупать дополнительные модули к софту своих свитчей. Они не дешевые и не обязательные. Мне как-то рассказывали, что в основном получают ответ на предложения по таким дополнительным фичам — "у нас сейчас все работает, нам это не нужно".

Тоесть проделать это возможно, поскольку в протоколе заложено, что должна быть обратная совместимость для предоставления базового функционала. Да закрыться можно. И скорее всего, что современные рекомендации позволяют закрыть все эти дыры, но только нарушая совместимость, не принимая запросы без дополнительной аутентификации.

ПС. Это мое личное мнение, я не специалист по GSM и буду рад, если вы укажете мне на мои ошибки...

Barabek

06.05.2017 10:32+1К примеру, я купил доступ к Digicell Jamaica

Пока не ясно, что это значит. Физический доступ к какой-то железке мало что даст. Максимум — что-нибудь задидосить внутри сети. Вам нужно договориться, чтобы этот оператор выделил бы вам GT для MSS, поднял бы между своей сетью и вашим левым MSS подсистему MAP, прописал на своей сети маршрутизацию SCCP в вашу сторону и от вас, выпустил апдейт IREG21, где заявил бы о новом сетевом элементе и разослал бы его своим роуминг-партнерам, чтобы те провели с вами тестирование и внесли его в свои белые списки. Уже выглядит сложнее, чем просто "купить доступ", не правда ли?

Но, допустим, такое происходит:

Я аннонсирую регистрацию целевого номера AT&T у этого оператора. Насколько мне хватает знаний, мне для этого нужен будет клон симки

И далее вам нужен IMSI жертвы, чтобы зарегистрировать его в своей фейковой сети. Где будете его брать? Нужен либо физический доступ к телефону, либо раздобыть пластик от симки, прочитать цифры, либо иметь своих людей в домашнем операторе жертвы.

Далее вы пытаетесь зарегистрировать жертву. Для этого на его номере должна быть активна услуга роуминга и открыта возможность регистрации в не-CAMEL-сетях (а у нас же типа Африканский коррумпированный оператор). Домашний оператор вполне может и запретить регистрацию, поскольку у него есть свои политики, приоритезаци роуминг-партнеров, какие-то сети вообще могут быть запрещены, несмотря на наличие соглашений. Так что тут тоже гарантий нет.

Можем продолжать далее, посмотреть, что будет делать телефон жертвы в тот момент, когда вы зарегистрируете его в левой сети (ведь он включен и почти наверняка в аттаче...) Но пока очевидно, что все это возможно в теории, но очень сомнительно на практике. Но самое важное — почему мы в реальности не сталкиваемся с такими проблемами: преодолев все эти барьеры, истратив кучу бабла (думаю, на пару порядков больше, чем $1000) на взятки и конспирацию, допустим, вам повезет и сможете перехватить смс-код авторизации. Этот инцидент будет расследован и все операторы выпилят ваш GT, а заодно и разорвут соглашения с коррумпированным оператором.

Вывод: в теории это все возможно, но в реальной жизни — слишком много геморроя и слишком малый выхлоп, чтобы заморачиваться. На поток не поставить, а с единичными целевыми атаками есть способы намного дешевле.

willyd

06.05.2017 11:40Я просто уверен, что все эти уязвимости используются на ура. Что пока они не приносят реальных финансовых или репутационных потерь оператору на них плевать.

Это как спуффинг номеров. Если мне прилетает звонок с номера +1-777-7654321, я знаю, что 777 зарезервирован и его не может быть, но оператор его пропустит и сейчас и потом потому, что это переадресованный номер, а для биллинга передан верный номер. Но пока все платят деньги и есть кому выставить счет — всем все равно…

И не взирая на

Вывод: в теории это все возможно, но в реальной жизни — слишком много геморроя и слишком малый выхлоп, чтобы заморачиваться. На поток не поставить, а с единичными целевыми атаками есть способы намного дешевле.

Имело место:

"Criminals carried out an attack from a network of a foreign mobile network operator in the middle of January," a representative with Germany's O2 Telefonica told a Suddeutsche Zeitung reporter. "The attack redirected incoming SMS messages for selected German customers to the attackers." The unidentified foreign network provider has since been blocked, and affected customers were informed of the breach.

Выходит в жизни возможно:

- Затроянить достаточное кол-во пользователей, как-то так https://www.engadget.com/2016/11/29/mirai-botnet-targets-deutsche-telekom-routers-in-global-cyberatt/

- Проверить их моб.операторов на уязвимость с использованием запросов от "доверенного оператора". (https://www.ptsecurity.com/upload/ptru/analytics/SS7-Vulnerability-2016-rus.pdf занимательная статистика)

Думаю, что обнаружение вторжения происходит тут по факту заявления на списание средств или возможности подачи иска от банка. А если тестить на своих номерах и еще за счет платить, то никто и не заметит. - Назначить день Х на середину января.

- ....

- PROFIT!!!111

Подозреваю, что телефон во время атаки будет показывать, что сервисы ограничены. Если способен это определить.

Ну и мы же понимаем, что подобный бизнес редко подразумевает долгосрочное сотрудничество и на далнейшую судьбу этого опсоса мне было бы глубоко наплевать.

Eugene_Burachevskiy

11.05.2017 21:33+1Как-то вы все усложняете. Злоумышленнику же не дают грубо говоря дырку в свитче и говорят «подключайся». Ему дают полноценный доступ на MSS, допустим через самописную утилиту от нечестного на руку работника имеющего доступ к обородуванию, даже без ведома мобильного оператора. То есть MSS самый настоящий, с валидным GT, и разрешенным Location Area на которую у домашнего оператора уже настроен роутинг.

И домашний HLR вобщем-то может сменить локацию даже без наличия сервиса роуминга у клиента.

Атака может провидтся когда телефон жертвы реально вне сети. Да и со включенным, до следующей переригистрации локации телефона пройдет нное время которого может хватить для перенаправления смс.

r85qPZ1d3y

05.05.2017 22:34Про уязвимость SS7 заявляется так, как будто доступ в эту сеть получить очень легко.

Можно привести грубый пример, уязвимость того же телеграма или иного мессанджера, нужно всего лишь попасть на сервер мессанджера и взять из базы данных переписку, пароли, и так далее. А то что попасть на сервер навряд ли получится, скромно умалчивается.willyd

05.05.2017 22:42Так суть и заключается в этом. Якобы в расследовании немецкой газеты всплыли факты, что за 1000 долларов-евро вы можете купить порт с доступом к свитчу где-нибудь в Африке.

KivApple

06.05.2017 01:37Сервера телеграма принадлежат одному владельцу, который вроде как заботится о своей репутации. В случае с сотовыми сетями разные сегменты сети принадлежат совершенно разным компаниям из разных стран. И далеко не все они одинаково порядочны. Вот тут недавно была статья, что в Эфиопии абсолютно открыто компании торгуют пиратским контентом, когда во всём остальном мире за такое штрафуют, а то и сажают. Почему бы не быть странам, где за небольшое денежное вознаграждение (экономическая обстановка тяжёлая, 1000 евро для европейца это не так много, как для жителей некоторых других стран, особенно третьего мира) вам предоставят доступ к тому, к чему не должны? И при этом тем, кто предоставит ничего не будет за это из-за коррумпированности надзорных органов или отсталости законодательства. Авторы публикации утверждают, что нашли людей, которые подобный доступ предоставляют.

Tetrodotoxin

06.05.2017 10:42+1Плохо что FIDO U2F так медленно набирает обороты.

Давно хочу купить пару ключиков, да не могу найти по разумной цене. Странно что китайские собратья ещё не освоили.

private_tm

06.05.2017 13:11Где то всплывала инфа что есть компании и юрисдикции где легально предоставляют доступ к функция ss7 (определения по вышкам БС/мб перехват смс/ и прочая муть) поделитесь линками кто в курсе) для теста своего же телефона).

Barabek

06.05.2017 13:48- SS7 не является протоколом. Она также не является какой-то закрытой сетью, куда не должны попасть злоумышленники. А ведь именно на этом строятся все подобные новости. Мол, стоит только подключиться к SS7 и пожалуйста — веселись, воруй и грабь караваны, она там вся дырявая.

- В большинстве статей на ГТ и Хабре про то, что 'SS7 опять взломали паника и кошмар' есть ссылки на исследования PTsecurity, самое интересное из которых — это взлом телеграма в лабораторных условиях (вероятно, внутри сети Билайна), при полном отсутствии каких-либо мер защиты.

- Несмотря на всеобщую озабоченность и известные случаи, нигде так и не видно ни названий конкретных коррумпированных операторов из бедных стран, ни их GT, ни точных способов реальных взломов.

Все это не значит, что перехват невозможен. Просто всему своя цена. И это далеко не $1000 и компьютер с линуксом.

dmitry_ch

07.05.2017 18:30А почему «вероятно, внутри сети» именно Билайна?

Они же вроде не самые безрукие из большой четверки?

Barabek

09.05.2017 15:41+1Почему Билайн — это видно по скриншотам, даже по размытым фрагментам, где IMSI начинается с 25099, а рядом текст Bee Line или что-то наподобие (пишу по памяти, лень опять искать ту статью)

И да, Билайн вовсе не криворукие, как пытались показать в эксперименте. Например, в ответ на запрос SRI, Билайн возврашает не настоящий IMSI, а временный (видимо, из какого-то пула или с частичной заменой части цифр), с которым потом только примет MT, но не более. Никакой фальшивой регистрации с ним потом не проделаешь.

s5656

10.05.2017 10:42+2А кто вообще решил, что телефон — более надежное средство, чем та же почта?

У меня вот вообще никакого доверия к телефонам нет и каждый раз вызывает одно раздражение, когда пытаются привязать телефон к аккаунту, для «безопасности».

Телефон можно потерять физически, могут запросто отключить (3-6 месяцев без расходов на связь), могут дубликат симки сделать (даже проще, чем СМС перехватить) и еще куча других интересных вариантов, а потом по телефону восстановить всевозможные аккаунты включая Сбербанк.

BigBeaver

10.05.2017 15:56Со сбером все как раз не так плохо — можно управлять аккаунтом через физический доступ к банкомату или офис. А вот как восстановить доступ к сервисам, зарегистрированным на «устаревший» номер — вопрос открытый. Особенно, если он условно анонимный.

Fiz_ruk

10.05.2017 11:48-2А вот например один уважаемый оператор является как эквайром интернет платежей (т.е реально располагает всеми реквизитами карты плательщика), так и доставщиком СМС (3D -secure) (например Tele2). И зачем ему какие-то смешные уязвимости… А еще он разработчик портала gosuslugi.ru…

Далее сами фантазируйте.

KonstantinSpb

Вот поэтому те, кто знает о дырявости ОКС-7 двухфакторку и не используют, уж лучше HTTPS и собственная память :) На крайняк KeyPass

Mario_Z

Расскажите это разработчикам онлайн банка Сбербанк, который на каждый чих присылает SMS.

artyums

На самом деле достаточно хорошо все защищено — номер мобильного телефона нигде в Сбер-Онлайн не фигурирует, поэтому взлом возможен разве что заказной и адресный, когда злоумышленник действительно знает 1) номер телефона 2) логин-пароль в системе или 3) момент, когда пользователь входит в систему.

Или я не вижу какую-то очевидную иную брешь в защите.

Mario_Z

Мне показалось излишним то количество SMS, которое присылалось. До этого года я работал только с ростелекомовским кабинетом и юлмартовским, используя карту местного регионального банка, и там как то логичней и удобней все казалось. Хотя возможно это мое субъективное мнение.

EmmGold

Попробуйте изменить/восстановить пароль, а потом зайдите под старым, теперь у вас два пароля…

Можно даже учетку новую сделать, с привязкой телефона. Все учетки, связанные с этим номером, будут работать.

Fagot63

Версия для ведроида перестала просить смс. Еще и на вирусы телефон перед авторизацией проверяет.

Zelgadiss

Они часть уведомлений на push канал перенесли при условии установленного приложения на телефоне. Но коды подтверждения до сих пор приходят в СМС. Им бы в приложение прикрутить бы генератор одноразовых паролей, как в гугле или ВК.

artyums

Двухфакторная аутентификация разная бывает. Например, алгоритм TOTP с мобильным приложением или железным токеном защищен от подобного вектора атаки.

NoRegrets

Двухфакторная аутентификация это же два этапа. Сначала логин, пароль, а затем уже подтверждение по СМС. Каким образом отключение второго этапа и возложение надежд только на первый, может дать большую безопасность?

zzontt

есть двухфакторная, а есть двухэтапная, не путайте теплое и мягкое.

artyums

Может быть расскажите тогда, чем

теплое от мягкогодвухфакторная от двухэтапной отличается?«Двухэтапная» аутентификация с подтверждением по смс или по коду из приложения проверяет два фактора: фактор знания (пара логин-пароль) и фактор владения (наличие в момент аутентификации у пользователя токена, способного тем или иным образом предоставить аутентификационную комбинацию).