Вряд ли на Хабре стоит подробно рассказывать об SSL-сертификатах и тех задачах, которые они решают, но на всякий случай коротко напомним о главном (вы можете просто пропустить пару абзацев, если хорошо представляете принципы работы). Получить закрытый замочек в адресной строке браузера сейчас легко и быстро может любой сайт, поэтому сертификат это ни в коей мере не признак «надежности» сайта, несмотря на соответствующую маркировку в Chromium. Тем не менее он выполняет важную функцию защиты наших с вами данных от перехвата. Администратору сети или злоумышленнику, получившему доступ к трафику, нужно еще придумать способ для расшифровки потока, что обычно сделать затруднительно при стойкой криптографии и отсутствии ключа.

Если нельзя расшифровать поток, то можно его перенаправить через себя, заставив браузер устанавливать соединение не с сайтом, а со своим сервером (атака типа man-in-the-middle). Например, можно взломать маршрутизатор пользователя и с помощью подмены DNS-ответов перенаправлять его на фишинг-сайт для воровства паролей. Опытный пользователь вряд ли с таким столкнется, а своим близким можно настроить альтернативный DNS-сервер с поддержкой DNSCrypt прямо в браузере. Но если злоумышленник захочет пойти дальше и начнет выступать посредником между пользователем и HTTPS-сайтом, то тут нас спасет другая задача сертификата – аутентификация.

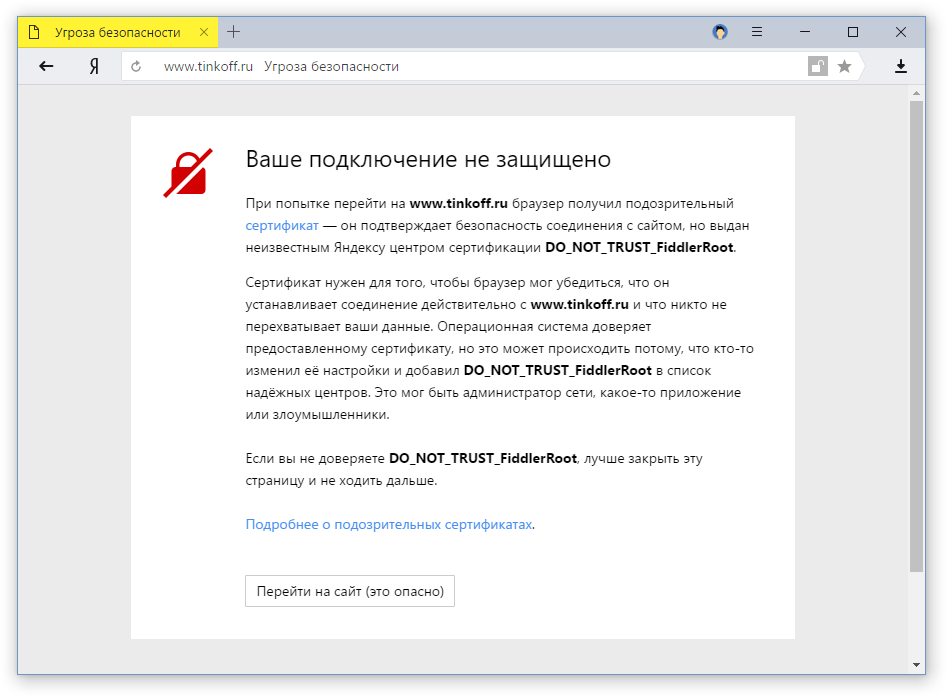

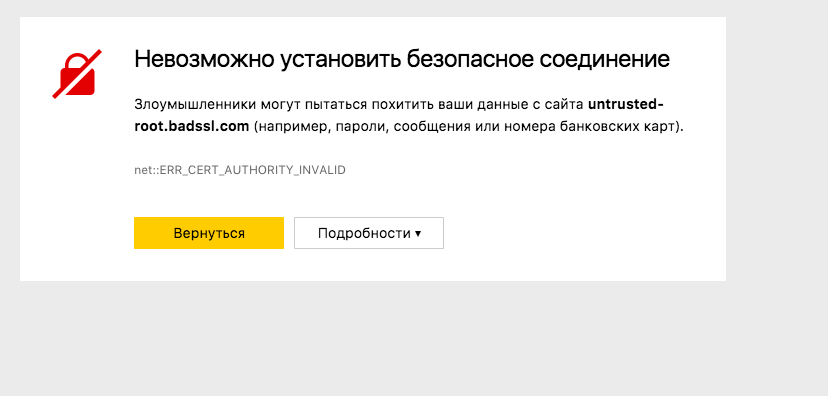

Когда браузер получает сертификат от сайта, он должен убедиться, что его прислал именно сайт, а не «человек посередине». Подтвердить это можно с помощью корневых сертификатов, которые находятся в хранилище операционной системы. Если для сертификата, который якобы прислал сайт, не удается найти подтверждающий корневой, то любой современный браузер выдаст что-то такое:

Чтобы обойти такую защиту и скрыть от пользователя факт своего вмешательства в трафик, остается только одно – поместить в системное хранилище свой корневой сертификат, который легализует в глазах браузера подписанные им сертификаты злоумышленника. Причем сделать это может любое приложение. А с правами администратора еще и без предупреждений и вопросов пользователю. Человек устанавливает с сомнительного сайта программу, а в довесок получает прослушку трафика. И ни один современный браузер никак на это не отреагирует. Вы увидите все ту же надпись «Надежный» и зеленые замочки. Разве что в случае с Firefox злоумышленникам понадобится добавить свой корневой сертификат еще и в хранилище этого браузера, потому что системное он не использует (но сделать это ничуть не сложнее).

Если исключить случаи относительно легального использования этой возможности со стороны программ (антивирусы, блокировщики рекламы, Fiddler) и контроль сотрудников в организациях, то обычно подобная практика приводит к появлению шокирующей и опасной рекламы на посещаемых страницах. Пользователи в большинстве случаев не догадываются о причинах, винят владельцев сайтов или даже разработчиков Яндекс.Браузера. Можете себе представить, как порой сложно нашей службе поддержки добраться до причины и помочь человеку. Но так проблему хотя бы заметно. А ведь в некоторых случаях никаких внешних проявлений не происходит, а данные просто воруются.

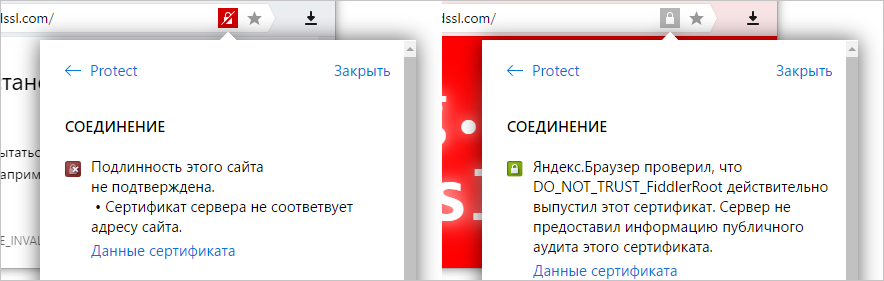

Причем вред от злоумышленников не только прямой (в виде перехвата данных и рекламы), но и косвенный. В обычной ситуации мы можем кликнуть на замочек и узнать, какой именно удостоверяющий центр выдал сертификат, оценить его надежность (в Яндекс.Браузере; в других браузерах эту информацию уже часто скрывают). При подмене эти данные скрыты от нас. И не только эти, но и любые другие проблемы с соединением. Если на сайте используется некорректный сертификат, который неизбежно бы привел к полноценной предупреждающей заглушке в любом браузере, то подмена сертификата маскирует эту проблему от пользователя – в адресной строке отображается обычный закрытый замочек. Все это приводит к общему падению уровня безопасности.

По предварительным подсчетам, уже порядка 400 тыс. пользователей из недельной аудитории Яндекс.Браузера живут с перехватом трафика. И это за вычетом антивирусов! Именно поэтому мы всерьез взялись за проблему и начали экспериментировать с выявлением факта установки сомнительного корневого сертификата в систему. Работает это следующим образом. Теперь Яндекс.Браузер не слепо доверяет корневому сертификату из системного хранилища, а проверяет его по списку известных авторитетных центров сертификации. И если корневой сертификат браузеру не знаком, то мы размыкаем замочек и честно сообщаем о потенциальном риске.

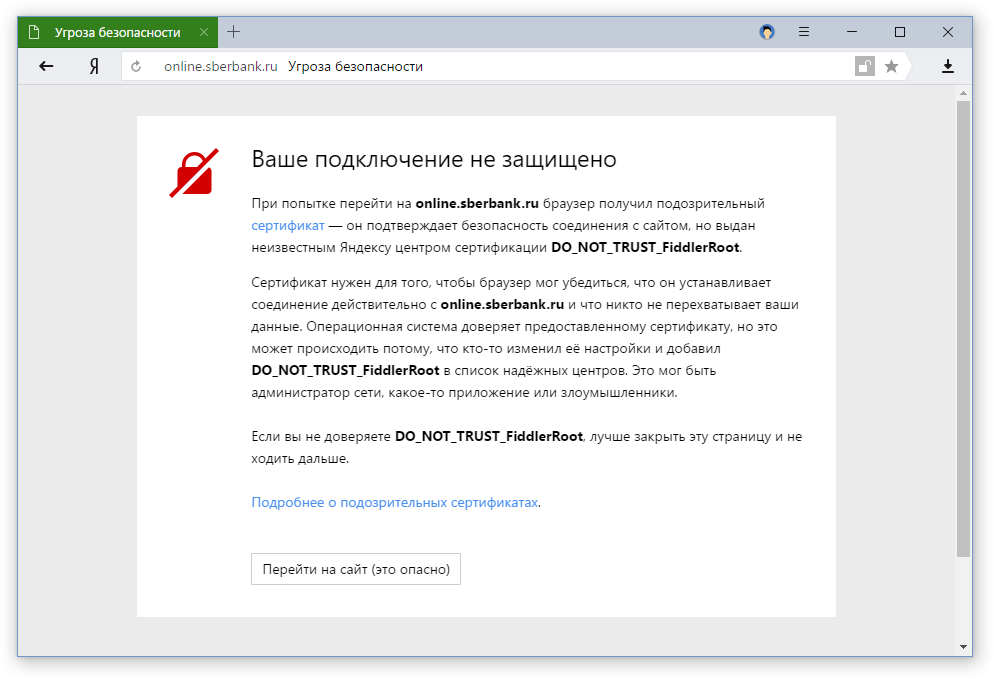

Решение с открытым замочком относительно мягкое – наблюдали за реакцией пользователей. Но несколько дней назад мы перешли к следующему этапу. Теперь при загрузке важных сайтов, к которым относятся банки, платежные и поисковые системы, популярные социальные сети, появляется полноценное предупреждение, рассказывающее об угрозе.

Предупреждения в Яндекс.Браузере нельзя назвать панацеей, потому что они никак не влияют на основной источник проблемы – программу, устанавливающую свой корневой сертификат. Но мы надеемся, что информирование пользователей привлечет их внимание к риску потери данных или как минимум упростит диагностику. Ведь даже сам факт перехвата трафика до этого момента был скрыт от людей.

Комментарии (98)

Revertis

12.05.2017 11:42+1А нельзя как-то в браузерах принудительно установить, чтобы конкретный сертификат мог использоваться только на конкретном домене? Может есть какое-то расширение для этого?

Chupakabra303

12.05.2017 15:15Так сертификат сам по себе должен удостоверять ограниченный список доменов. Не тот ключ, не тот домен или не тот серт. и все, в пролете. В чем смысл затеи?

Revertis

12.05.2017 15:52Извините, я наверное неверно выразился. Я имел ввиду сертификаты CA, которые предустановлены в систему. Чтобы этот серт ЦА мог удостоверять только определенный домен и всё.

ivan386

12.05.2017 16:01-2Вы имеете в виду удостоверять только поддомены определённого домена верхнего уровня (ru, com, info)?

Revertis

12.05.2017 16:54Нет, чтобы определенный серт СА мог удостоверять только один свой домен, например. Или группу доменов.

ivan386

12.05.2017 17:54-1Я вас не понимаю. Сертификат CA это Certification authority? Сертификат центра сертификации. Он нужен для проверки сертификатов сайтов выданных этим центром.

Какой смысл в центре сертификации который подтверждает только один домен не понятно.

Revertis

12.05.2017 18:14+2Да, насчет ЦА — именно это я и имел ввиду.

Смотрите: для того, чтобы работал (например в корпоративной среде) какой-то внутренний ресурс, на комп устанавливается самодельный ЦА сертификат. Им подписан серт на определённый (внутренний) домен.

Как обезопасить остальной трафик от того, что какой-то админ начнет подписывать тем же сертом ЦА сертификаты для других доменов?

Или, например, троян от Innova (на проекте 4game):

Для того, чтобы запускать игры из браузера они ставят службу на комп, плюс внедряют свой сертификат ЦА на комп, чтобы браузер доверял самоподписанным сертам, которыми (как я понимаю) подписывается служба. Как обезопаситься от Инновы, и разрешить им подписывать трафик только на их доменах?

П.С.: Я понимаю, что есть HSTS и тому подобные штуки, но всё же?

ivan386

12.05.2017 19:10Вот теперь понятно. Да нужна возможность регулирования зоны ответственности сертификата CA.

funca

12.05.2017 21:59Админ с правами админа на вашем компьютере может нарисовать любые замочки в любом браузере.

Alghazanth

13.05.2017 16:47-1Certificate Pinning. Но это настраивается на стороне сайта, т.е. от пользователя не зависит.

ivlad

13.05.2017 18:02+1Да, теоретически такая возможность есть. Называется это Name Constraints. Практически, думаю, она нигде не реализована, хотя некоторые браузеры начали думать про это довольно давно.

У Google есть свое видение, как должен быть устроен PKI (c CT), так что не уверен, что это когда-нибудь будет реализовано на практике.

ValdikSS

15.05.2017 12:23-1Поддержка Name Constraints есть в Windows 7+, OpenSSL и браузерах. Какое-то время назад сертификат Let's Encrypt содержал Name Constraints с CRITICAL, в exclude был указан *.mil. Именно из-за этого сайты с сертификатом Let's Encrypt не открывались на Windows XP.

Сертификат для Intel с Name Constraints: https://crt.sh/?sha1=d50c68fdcb0c3315eb9951f2444fd9e48ba34829

selivanov_pavel

12.05.2017 17:03+1Можно при первом посещении прибивать гвоздями сертификаты для своего домена: HTTP_Public_Key_Pinning.

grumbler66rus

16.05.2017 18:00Есть. Называется OCSP.

Вот только если некто сумел установить сертификат в системное хранилище, он наверняка сумел изменить список серверов DNS, и подконтрольный ему сервер DNS выдаст нужную запись OCSP.

Решение проблемы есть, но оно требует полного изменения инфраструктуры DNS: переход на хранение записей NS в блокчейне.

b1ora

12.05.2017 12:09+2Что тогда делать в корпоративной среде? Когда пользователь пользуется яндекс браузером, через AD раздается свой корневой и внутренние ресурсы подписаны своим сертификатом.

BarakAdama

12.05.2017 12:23С точки зрения безопасности, не стоит подменять сертификат для важных внешних сайтов с личными данными пользователей. Поэтому наше предупреждение рассказывает им о риске, но не навязчиво – выбор сохраняется на N дней. Это про обычную версию. С корпоративной сборкой вопрос другой. Там мы еще думаем.

b1ora

12.05.2017 12:30Внутри компании есть справка и почта, которой пользуются только внутри. Из вне доступна только почта. Оба сервиса подписаны своим корневым сертификатом. Корневой раздан через AD, внешним сотрудникам прописан вручную.

Даже самое невзрачное предупреждение вызовет много вопросов в сторону IT отдела.

kvaps

12.05.2017 13:06+7Так, на сколько я понимаю, с внутренними сервисами проблем не возникнет, вот если вы попытаетесь со своим сертификатом проксировать тот же сбер — то это совсем другое дело

vanxant

12.05.2017 17:15+2Один вопрос, а что мешает сделать нормальные сертификаты для справки и почты, хотя бы и бесплатные? Я понимаю, зачем в принципе нужно тащить свой корневой сертификат, но зачем его использовать ещё и для интравеба?

miksoft

13.05.2017 23:20С корпоративной сборкой вопрос другой. Там мы еще думаем.

Когда придумаете — расскажите, пожалуйста, как не подарить админам работодателя все свои логины и пароли от сайтов (по крайней мере те, которые пришлось использовать на работе).

dmitry_ch

12.05.2017 13:23+1Пока Хром помечает страницы с полями для ввода как несекурные (а тем временем прячет инфу о сертификатах подальше), Я.Браузер прямо радует такими вот начинаниями.

Спасибо! Не ожидал, что проект так неплохо будет развиваться в полезных юзерам направлениях.

P.S. Одно никак не могу для себя понять: мне лично не хочется рекламным сетям сливать лишнюю информацию о себе, так вот через Я.Браузер такая метаинфа (грубо, список просмотренных сайтов и прочее, что позволит лучше таргетировать рекламу) сливается в Яндекс (при, скажем, активированном adblock-е), или нет?

BarakAdama

12.05.2017 14:10Спасибо. В этом плане ничего нового. Обычная анонимная статистика использования, которая управляется галочкой в настройках.

Aingis

12.05.2017 16:36А как собранная информация используется для Дзена?

BarakAdama

12.05.2017 18:40История, привязанная к браузеру, используется для обучения Дзена. Отключается это тоже вместе с Дзеном.

kuraga333

12.05.2017 14:24Теперь Яндекс.Браузер не слепо доверяет корневому сертификату из системного хранилища, а проверяет его по списку известных авторитетных центров сертификации.

Проверяет локально или по сети?

Если локально, то чем это отличается от хранилища сертификатов (как у Firefox)?

Если по сети, то смысл в том, что сертификат Яндекса (точнее, узла, с которым связывается браузер для проверки сертификата), прибит наглухо, и его нельзя подменить? Иначе, почему невозможна такая же MITM-атака…

BarakAdama

12.05.2017 14:25Локально, но это не хранилище сертификатов, куда можно поместить свой, а зашитый набор отпечатков.

funca

12.05.2017 22:12Если сертификат на сайте поменяется, как будет реагировать браузер? Есть-ли отдельный механизм для обновления отпечатков, или только вместе с новой версией браузера?

BarakAdama

12.05.2017 22:17Сертификат на сайте? Так с ним и так все хорошо. А если сертификат злоумышленника, то какая разница. Если его нет в списке доверенных, то будет предупреждать.

funca

13.05.2017 10:59Выше вы пишите, что проверки сертификатов осуществляются локально по базе отпечактов. Станет-ли браузер выдавать предупреждения, если на сайте (легитимно, а не злоумышленники) поменяют сертификат, например из-за окончания срока предыдущего?

BarakAdama

13.05.2017 15:20Браузер хранит в отпечатках такой же состав авторитетных корневых сертификатов, как в ОС. Соответственно никаких проблем быть не должно.

AndrewMed

12.05.2017 15:03+1Хорошая попытка, яндекс, но нет

BarakAdama

12.05.2017 15:20+5А если так:

Защита от wap-click https://habrahabr.ru/company/yandex/blog/273385/

Поддержка DNScrypt https://habrahabr.ru/company/yandex/blog/280380/

Антифишинг https://habrahabr.ru/company/yandex/blog/309808/

Шифрование Wi-Fi https://habrahabr.ru/company/yandex/blog/267013/

Борьба за расширения https://habrahabr.ru/company/yandex/blog/266061/

batollo

12.05.2017 18:08Protect слишком уж навязывает себя ещё и с браузером по умолчанию и собственно поиском, потому…

Плюс, блин, что у вас за фигня с иконками? После каждой итерации версии нужно руками лезть в %version%\resources\sxs.ico.

BarakAdama

12.05.2017 18:37Так Protect же часть браузера. Но и отключается в настройках. Разные части этого комплекта имеют свои опции.

Про иконки не понял, но звучит как баг. Вы сообщали в поддержку?

jehy

12.05.2017 19:57В последний раз, когда я видел вайфай шифрование Яндекса, оно применялось только с точками со слабыми шифрованием. То есть, подцепился я случайно к левой точке с сильным шифрованием… И она совершенно спокойно снифферит мой трафик. Так что нет доверия маркетологам, которые пишут про плюсы Яндекс браузера.

BarakAdama

12.05.2017 20:15+1Погодите. Как вы случайно подцепитесь к левой точке с паролем, не вводя пароль? Шифрование Wi-Fi у нас решает такие проблемы:

– Защищает от поддельных точек, которые имитируют известные сети названием. Устройства к таким автоматически подключаются, потому что название точки совпадает, а пароль не требуется.

– Защищает от злоумышленников со снифферами за соседним столиком.

Ровно об этом я писал на Хабре, и мы везде рассказывали. Поэтому включается автоматически, если у точки нет пароля, или используется слабое wep-шифрование. Если нужно включить принудительно, то есть Турбо. Безопасный Wi-Fi на нем и работает (только без сжатия).

ivan386

12.05.2017 15:05+2Мне интересно каким образом вы наблюдаете за реакцией пользователей? Браузер очитывается в центр?

BarakAdama

12.05.2017 15:16Стандартные способы:

– Выживаемость (удаляют ли браузер после появления новшества)

– Обращения в поддержку

– Жалобы в публичных каналах (блог, соцсети, ...)

dom1n1k

12.05.2017 16:29Во всех трех случаях новшество должно быть каким-то очень раздражающим или неприемлемым.

Если же оно, скажем так, умеренно-раздражает — в большинстве случаев человек просто будет чаще использовать альтернативу и вы ничего не узнаете (если только нет телеметрии).

BarakAdama

12.05.2017 16:34Нам в поддержку о любой мелочи сразу пишут (и мы всем отвечаем, кстати). Поэтому действительно раздражающие изменения пропустить невозможно при 20 млн ежедневной аудитории.

egordeev

12.05.2017 16:36извините, что не по теме статьи: когда вы планируете выпустить релиз-версию яндекс.браузера для gnu/linux?

BarakAdama

12.05.2017 16:40+1Мы недавно сделали важный шаг. Теперь бета-версии для Linux собираются не на базе кода беты, а на базе уже релизного кода (и выходят одновременно с ними). Но метку «бета» пока снимать не хотим.

vintage

13.05.2017 22:21Ну и я спрошу… можно адресс проживания того человека, который придумал перетаскивать окно за адресную строку?

PavelPV

15.05.2017 18:26Не знал, что так можно.

Дайте и мне адрес автора, я его расцелую! Это реально удобно, раньше при огромном количестве открытых вкладок приходилось тянуться мышкой далеко вправо.

vintage

15.05.2017 18:50Отлично, будет целованный и без рук. Попробуйте выделить часть ссылки. В зависимости от того куда вы попадёте либо ничего не произойдёт, либо окно поедет в сторону.

atomAltera

12.05.2017 17:32А можно установить Я.Браузер так что бы он не установил Яндекс поиском по-умолчанию во всех других браузерах?

BarakAdama

12.05.2017 17:34Надеюсь, это шутка :) Он вообще ничего не меняет в других браузерах. И никогда не менял. И даже удаляется вместе со всем своим профилем через стандартный диспетчер, как и все остальные.

upyx

12.05.2017 20:19+3Предупреждения в Яндекс.Браузере нельзя назвать панацеей, потому что они никак не влияют на основной источник проблемы – программу, устанавливающую свой корневой сертификат.

Как Вы и написали. Я бы сказал, что задумка вообще бесполезная. Просто «для галочки», что браузер «безопаснее». Ничуть. Пока пользователи будут устанавливать приложения «не пойми откуда» (не важно какая используется ОС), никакие технические средства не помогут.

Пройдёт несколько дней и эти «программы, устанавливающие свой корневой сертификат» будут до кучи патчить или целиком подменять браузер.

Подобно вам, Google тоже делает дополнительную проверку корневых сертификатов. В частности нельзя зайти на google.com, если его сертификат будет подписан не CA от google… Ещё можно почитать https://www.chromium.org/Home/chromium-security/root-ca-policy

Нет, конечно ваше решение будет иметь кратковременное положительное действие. Конечно вы напишете об этом ещё одну статью. Конечно вы «забудете» в ней сказать, что уже есть (а уже есть) программы, которые обходят эту защиту. Возможно количество установок браузера повысится. Но интернет от этого не станет безопаснее.

Корень беды в том, что неподготовленные пользователи не знают чему можно доверять, а чему нет. Сегодня не существует Единого Центра Доверия :). И я сомневаюсь, что его создание вообще возможно. Решение о доверии чаще всего принимается интуитивно на основе вшенего вида.

Осторожность приходит с опытом. Но всевозможные рекламы «безопасного браузера», антивирусов и других «интернет защитников», усугубляет проблему тем, что пользователь об осторожности забывает.

Хотя сам браузер очень хороший :)

BarakAdama

12.05.2017 20:24Не согласен. Наше решение не решает проблему в корне, но:

– Привлекает внимание к проблеме. Пользователь, увидев предупреждение, часто идет спрашивать у более знающих людей (или в поддержку, как сейчас и происходит) о причинах. У них появляется знание о самой угрозе. Это уже многое значит.

– Упрощает диагностику. Вставить рекламу в страницу можно многими разными способами. Но если речь идет о предупреждении, то сразу ясно, куда копать.

– Помогает вовремя остановиться и не потерять данные тем, у кого минимальные знания уже есть.

Конечно вы «забудете» в ней сказать, что уже есть (а уже есть) программы, которые обходят эту защиту.

Приведите, пример, пожалуйста.

Все технологические компоненты Protect эффективны. Мы это видим по антифишингу, по защите от мобильных подписок, по многим другим вещам. 100% защиты не бывает, но вероятность попасться на удочку снижается.

sumanai

12.05.2017 21:19+1Молодцы, изобрели SSL Observatory из дополнения HTTPS Everywhere для Firefox, которое защищает пользователей с начала 2012 года.

BarakAdama

12.05.2017 21:54Установил. Никак не реагирует. Как включить?

sumanai

12.05.2017 22:09-2Наверное в настройках

Заголовок спойлера

BarakAdama

12.05.2017 22:19У расширения для Хрома нет таких настроек. Завтра попробую в Лисе.

P.S. https://yadi.sk/i/lMUh3-T23J6LXg Стыдно теперь? :)

sumanai

12.05.2017 22:24-4У расширения для Хрома нет таких настроек.

Так хром такого явно не позволит. Даже не знаю, как там сам HTTPS Everywhere работает, думал, и его нельзя в хроме запустить.

Стыдно теперь? :)

Сотрудники 600

Нет, не стыдно. Обращение было к компании.

sumanai

14.05.2017 23:20Завтра попробую в Лисе.

Завтра уже успело наступить и пройти ))

BarakAdama

16.05.2017 09:51Да вот как-то никак не предупреждает. Не понимаю, что я делаю не так. Сертификат вручную добавил в хранилище Firefox. Установил HTTPS Everywhere. Включил в нем SSL Observatory. Все перезапустил. И ничего.

YaakovTooth

13.05.2017 01:05+1Ну изобрели и изобрели. Ключево, что это сейчас будет сразу из коробки, а не доставляться кастомно.

rockin

12.05.2017 23:12-2Ага, это те как раз засранцы, что в мобильном я.браузере заблокировали сертификаты от Lets Encrypt

Везде ок, но яндекс-то особенный.

Горите где-нибудь, поярче, да пожарче :(

TimsTims

13.05.2017 02:02-2proof?

rockin

13.05.2017 10:28+2Какой ещё пруф? Ставите сертификат от летсэнкрипт на любой домен, пробуете зайти с мобильного яндекс-браузера и получаете

Фотка от клиента

TimsTims

13.05.2017 10:52-2Срок сертификата истек. Хотя наверное фотка старая

rockin

13.05.2017 11:29+2Вы фотку-то вообще посмотрели? Английский знаем хоть чуть-чуть? 5 августа 2017 уже наступило? :)

Я повторюсь — во всех провернных мной браузерах, и мобильных, и десктопных, всё отлично.

Фотка от 10 мая 2017г, как и указано на фотке

Да, блин, есть же домен, установите я-браузер на мобилку, да зайдите на этот сайт. Я не поверил, пока сам не установил и не зашёл.

Можно даже с десктопа прямо сейчас сходить и проверить — там точно такой же сертификат, как на фото. И это не проблема конкретного устройства, как мне сначала показалось — это проблема я.браузера, установленного на -любом- андроиде.

BarakAdama, конкретный пример чуть выше, и он был опубликован несколько раньше. Мог бы и ознакомиться :/

Вообще, это хабровская привычка — сначала метнуть шпалу, а потом разбираться, выдаёт в шпалометателях каких-то лохов с кучей комплексов.

BarakAdama

13.05.2017 12:21Спасибо, проверяю. P.S. На Android у нас нет никакого своего списка сертификатов. На yabrowser.com, например, тоже Lets Encrypt, но открывается успешно.

SamVimes

22.05.2017 08:34У вас скорее всего был не полный чейн сертификата. Судя по тому что серту 4 дня (а вы ещё 13 мая присылали скрин), серт вы обновили. И таки что-то мне подсказывает, что дело было в вашем сертификате, а не в браузере =)

BarakAdama

13.05.2017 11:06-2Ничего подобного. Прекрасно посещаю сайты с Lets Encrypt и сам же использую их сертификаты. Давайте посмотрим конкретный пример. Вдруг баг (а я ничего не исключаю никогда).

PS2_forever

13.05.2017 11:08-1Ок, с причиной разобрались, теперь не мешало бы разобраться со следствием. Допустим обычный юзер во время серфинга нахватал дыр и даже об этом не подозревает. Как уберечь себя от нежданчика? Приведу в пример Неуловимого Джо, который вроде бы никому и не сдался, но всякие бяки все равно могут мирно обитать в его пространстве, до поры до времени. У меня после похода к пиратам, док бывает с десяток троянов отлавливает. Но с ними все понятно, я просто оцениваю информацию в моменте и на объективных данных принимаю решение. Когда копался в игровых конструкторах, совершенно случайно узнал о снифферах. Меня весьма удивила инфа о том, что админ интернет-провайдера может заглянуть в окошко и даже зайти в гости без стука. Ну с ним ладно, ни один здравомыслящий человек, а другие на таких местах скорее не водятся, не захочет рисковать жопой ради мимолетного приключения. Поставил Microsoft Network Monitor, глянул на всякие абраказябры, хотя понимания того, что с этим «барахлом» делать, все равно не прибавилось.

И вот теперь снова интересная заметка, отчасти раскрыта тайна красного замочка. У меня несколько дней такой висел в гугловском сортире и я как бы не особо воспринимал его. «Ну висит и висит, все равно сортир известный, со всего миратуда срать ходюттам справляют нужду.

Но давайте теперь вернемся к нашему герою Джо. С моментаоплодотворения яйцеклеткипроникновения,вынашиванияосваивания территории и летального исхода, могут пройти недели, месяцы и даже годы. Далеко не многие умеют оставаться в тени, лично мне по кайфу сумерки, поэтому хотелось бы понимать, где и когда за мной могут увязаться нежелательные хвосты.

В общем-то я уже около года, как перешел на Y и ни капельки не обламываюсь. Но судя по той информации, которую приходится обрабатывать, темную все равно могут устроить.

Andrew_Fox

14.05.2017 17:57+1Думаю в базах Яндекса есть сертификаты перехватчики которые он показывает как правильные.

И все знающие люди понимают почему.

ZEEGIN

15.05.2017 01:46Что касается этой новой функциональности, я считаю это движение в правильном направлении.

Но я считаю, что Яндекс браузер был хорош тогда, когда только появился и не навязывал свои сервисы, а предоставлял возможность ими пользоваться.

Было бы здорово иметь возможность единожды отказаться от постоянных предложений установки яндекс браузера что на десктопе, что на мобильном телефоне. Каждый раз когда я открываю yandex.ru и у меня на полэкрана баннер с предложением установить, который я уже отклонил вчера, а я его опять вижу — вот честно — пользоваться всеми другими сервисами яндекса пропадает желание. Неужели нельзя сохранять выбор и предлагать установить только когда появилось какое-то действительно серьезное обновление, которые может меня заинтересовать? Ну не надо делать из яндекса mail.ru…

zeribaveg

15.05.2017 09:33так все-таки, как конкретно вы

наблюдали за реакцией пользователей

по решению с открытым замочком?

а то недавно google заявил, что из хрома уберут функцию «закрыть другие вкладки», т.к по их данным, ей пользуются в 0,64% случаях использования контекстного меню.

откуда у вас у всех такая статистика?

BarakAdama

15.05.2017 09:37Любой крупный браузер (или сайт, продукт, приложение, операционная система, что угодно) собирает статистику использования фич. Chromium в том числе. Статистика анонимная, но этого достаточно, чтобы оценить реальное, а не предполагаемое использование браузера. Отключается обычно у всех одинаково – в настройках. Но я отключать не рекомендую.

zeribaveg

15.05.2017 12:37спасибо за ответ, но я по-прежнему буду сомневаться в том, что если в любом продукте отключить все галочки в настройках, никакая статистика и правда не будет передаваться.

опять же, в вашем браузере есть галочка — «отправлять статистику», которую можно отключить? вот скриншот из Chromium, не вижу, чтобы тут что-то подобное было

или вы все-таки принудительно собираете какую-то статистику, которую нельзя отключить?

BarakAdama

15.05.2017 12:51Так вот же все есть: https://habrastorage.org/web/696/ada/61c/696ada61ce57434cb0b5d39f0c1f82ed.png

enabokov

17.05.2017 13:365.7. Пользователь настоящим уведомлен и соглашается, что при использовании Программы Правообладателю в автоматическом режиме анонимно (без привязки к Пользователю) передается следующая информация: тип операционной системы устройства Пользователя, версия и идентификатор Программы, статистика использования функций Программы, а также иная техническая информация.

Про отключение ни слова.

BarakAdama

17.05.2017 14:19В соглашениях не пишут про управление, там про возможности. Отключение в настройках.

enabokov

17.05.2017 16:525.6. Пользователь может в любой момент отказаться от передачи данных, указанных в п.п. 5.1 – 5.5, отключив соответствующие функции.

Как видно, пункт 5.7 не упомянут в возможности отказа от передачи данных.

BarakAdama

17.05.2017 18:36Спасибо, проверим. Возможно, тут про сигнал об установке, но надо уточнить.

slavius

16.05.2017 08:22А если эти сертификатом установлены администратором для использования систем DLP — я.браузер молча под них прогнется?

P.S. Официальной portable версии не предвидится?

BarakAdama

16.05.2017 09:39Браузер не видит, кто и зачем поставил сертификат. Поэтому должен показать предупреждение.

l0rda

16.05.2017 10:47Мне хочется, чтобы браузер не думал за меня и не лазил за меня по сайтам, но с каждым днем все хуже и хуже. Firefox постоянно лезет в мозиллу, я.браузер постоянно лезет в яндекс зачем-то, на кучу разных доменов. Сафари вот ещё не сильно стучит, зато сама макось постоянно лезет в эппл.

sumanai

16.05.2017 12:01В FF открытый исходный код, вы можете проверить, куда и за какими данными он лезет. Сразу могу сказать, что там всё прекрасно отключается, либо не нуждается в отключении, как например загрузка списка фишинговых доменов.

DimonCJ

Вот это вы молодцы, и это тем временем когда в Хроме кнопку просмотра сертификата запрятали аж в инструменты разработчика (когда раньше она была в начале адресной строки и было очень удобно)

Amet13

Вернуть ее никак нельзя через какие-нибудь там флажки? Уж очень полезная функция для меня.

TimsTims

Нельзя. По мнению разработчиков, кому надо — тому не влом нажать f12, зайти в раздел security и запросить сертификат...