Еще раз коротко о последней эпидемии

- Если вас заразили не платите выкуп — адрес wowsmith123456@posteo.net заблокирован провайдером, что делает невозможным получение ключа для расшифровки. (о чем уже была статья — прим. пер.)

- Распространение происходит на компьютеры с актуальной системой Windows внутри домена.

- Создание файла по адресу C:\Windows\perfc блокирует вектор атаки через WMIC.

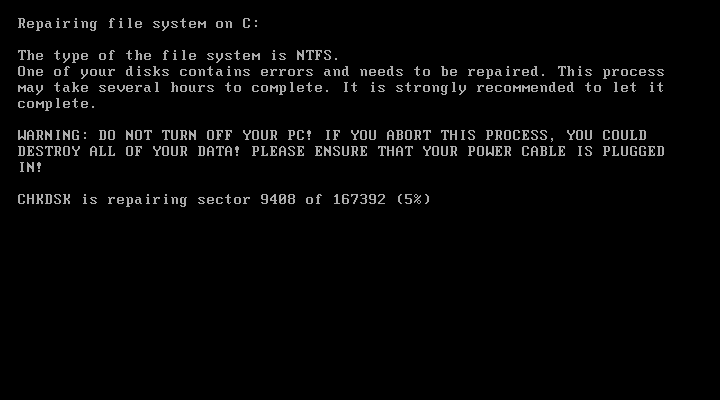

- Если после перезагрузки компьютера на экране появился CHKDSK стоит немедленно выключить компьютер — в этот момент как раз шифруются файлы.

Также как и в случае последней атаки WannaCry рекомендуется как можно быстрее поставить обновление от Microsoft MS17-010. Если по каким то причинам поставить патч невозможно рекомендуется выключить протокол SMBv1.

Распространение вируса

Petya & Mischa, в отличие от WannaCry, распространяются внутри локальной сети (по умолчанию, безопасной среды). В изученных нами экземплярах не были встроены механизмы распространения через Интернет.

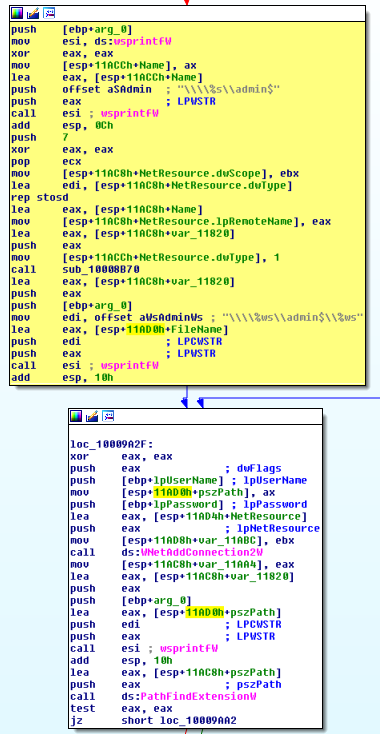

После запуска ransomware, инфецированный компьютер сканирует локальную подсеть (/24) в поиске общих сетевых ресурсов ADMIN$, чтобы скопировать payloadu на другой компьютер и запустить с помощью PsExec.

Следующим шагом было выполнение команды WMIC (process call create \”C:\Windows\System32\rundll32.exe \\”C:\Windows\perfc.dat\) на найденных компьютерах. Данный для подключения получались с помощью Mimikatz.

Последним способом распространения было использование уязвимости EternalBlue.

Как работает вирус

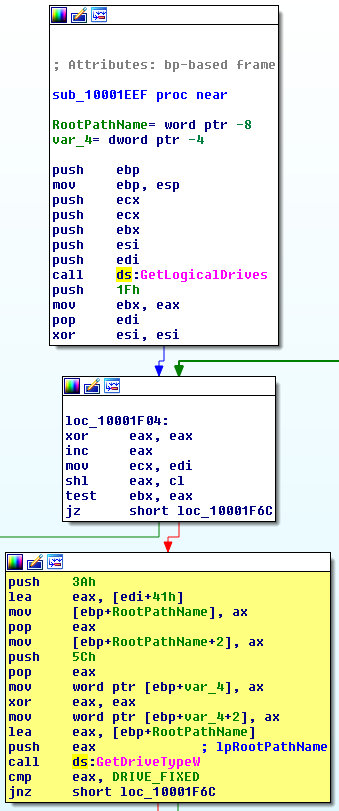

Ransomware сканировал только локальные диски. Сетевые и внешние диски не были целью атаки.

Шифровались файлы со следующими расширениями:

.3ds .7z .accdb .ai .asp .aspx .avhd .back .bak .c .cfg .conf .cpp .cs .ctl .dbf .disk .djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .kdbx .mail .mdb .msg .nrg .ora .ost .ova .ovf .pdf .php .pmf .ppt .pptx .pst .pvi .py .pyc .rar .rtf .sln .sql .tar .vbox .vbs .vcb .vdi .vfd .vmc .vmdk .vmsd .vmx .vsdx .vsv .work .xls .xlsx .xvd .zip

В механизме перезаписи загрузочного сектора MBR не найдено существенных изменений по сравнению с прошлогодней кампанией. После заражения очищаются системные логи (Setup, System, Security, Application).

В расписание задач добавляется также команда на перезапуск компьютера через час после заражения. Petya использует также недокумендированную возможность функции WinAPI NtRaiseHardError чтобы перезагрузить машину.

Комментарии (35)

vilgeforce

29.06.2017 17:52+2«Если после перезагрузки компьютера на экране появился CHKDSK стоит немедленно выключить компьютер — в этот момент как раз шифруются файлы.» — нет. Он тогда шифрует сектора дисков, а не файлы.

dmitry_ch

29.06.2017 20:04Если после перезагрузки компьютера на экране появился CHKDSK стоит немедленно выключить компьютер

Это если точно знаешь, что это вирус орудует. В противном случае совет после перезагрузки chkdsk выключать довольно вреден. Ну а вирус, конечно, не имеет четких признаков, вроде того, чтобы выводить при начале шифрования «я вирус, сейчас сделаю всем плохо, выключайте».mistergrim

29.06.2017 21:26+2CHKDSK не зря даёт десять секунд на отмену его запуска.

И он никогда не выглядел так, как на скриншоте. А начиная с восьмёрки, он вроде как вообще не показывает ход выполнения, отрабатывает во время показа заставки (здесь на 100% утверждать не буду).

nidalee

30.06.2017 05:40+2А начиная с восьмёрки, он вроде как вообще не показывает ход выполнения, отрабатывает во время показа заставки

Так и есть, чем жутко раздражает.

chabapok

29.06.2017 21:28в поиске общих сетевых ресурсов ADMIN$

а эти ресурсы в винде что — незапаролены? Так написано, как будто вирь влез не через дырку, а через штатную возможность.

SolarW

29.06.2017 23:31+1Запаролены.

Но вирус пытается соединяться с ними используя полученные с помощью mimikatz логин/пароль.

А если посмотреть как ложились корпоративные сети — то похоже таким способом у него получалось достать данные доменного админа.

DOMINATION

30.06.2017 01:57+1тут забыли добавить момент, что вирус использует еще одну «утилитку» для получения учетных записей и пароли админа, которые сохранены на локальной машине, а если эта машина оказалась сервером — то в руках с учеткой админа и наличием AD — возможности в сети безграничны и никакие патчи не спасут. Ну и как следствие все ПК в организации мертвые.

Drakoninarius

30.06.2017 00:37Расскажите лучше достаточно далекому от этого вопроса человеку, как обезопасить домашний комп, который не был обновлен еще во времена WannaCry по причине того, что не включался с тех пор (по причине перманентных командировок).

N0Good

30.06.2017 00:56+2Побуду Петросяном — не включать. Ну а если серьёзно — было ж написано — установите заплатку от МС. Ну и не открывайте странные письма с документами от неизвестных людей. Ну и ещё — ваш домашний компьютер вероятнее всего подключён к интернету не напрямую, а через роутер, так что поражение через почту — единственная возможность для этого вируса.

No666VA

30.06.2017 01:57Почему нет информации по PsExec? С чего вдруг он начинает выполнять программы на локальной машине? Кто ему выдал такие права? И как его ограничить в правах? Неужели не нужен пароль админа локальной машины чтобы там что-то выполнять?

nidalee

30.06.2017 05:47Это аналог telnet-а. Собственно, он и создан был, чтобы выполнять что-либо на удаленных машинах. Можно копировать и выполнять .exe, можно юзать cmd. Пароль нужен, он передается аргументом при выполнении psexec, а добывается другими средствами.

No666VA

01.07.2017 01:12Тогда как он заражал целые сети если у каждого компа свой пароль нужен? Его же явно не админ открывал как дурачек. А какая-то бухгалтерша недалекая.

No666VA

01.07.2017 01:17У меня тоже локальная сеть, и я уж точно не открою из письма ерунду, но вот за других юзеров не ручаюсь, они что смогут что-то на моем компе запустить? Это дыра такая или я что-то не догоняю?)

lindstrom

30.06.2017 01:58Если после перезагрузки компьютера на экране появился CHKDSK стоит немедленно выключить компьютер — в этот момент как раз шифруются файлы.

А что делать дальше, после выключения компьютера?lavmax

30.06.2017 01:59+1Подозреваю, что можно попробовать вытащить диск и подключить как внешний к другому компу. Возможно удастся прочесть часть файлов.

NiTr0_ua

30.06.2017 21:39r-studio вытягивает данные из частично шифрованного раздела, с сохранением структуры каталогов («скандиск» шел некоторое время пока юзер погасил комп). другие утили не смогли.

но — doc/xls файлы будут пошифрованными («петя» не отработал, но отработал «миша»).

OstJoker

30.06.2017 09:45Я ведущий инженер ИТ отдела одной из гос контор Украины (это так в трудовой звучит, по сути сисадмин-эникей-тыжпрограмист). 65%- Win10, 30% — win7,8,8.1, 5% — win XP. Антивирус MSE, firewall, все ПК кроме серверов за NAT, обновления системы включены, большинство ПК как раз с разметкой MBR. Служба доступа к фалам и принтерам включена только там где есть сетевой принтер.По состоянию на сейчас, заражено НОЛЬ ПК. Что я делаю не так? Кстати, в бухгалтерии стоит гореизвестный Медок на 6 ПК и там тоже все нормально.

За последний год было два заражения шифратором файлом через почту. В одном из случаев юзеру приходил имеил от "Приватбанка", мол у вас задолженость по кредиту (Юзер кредитов не брал) и будет насчитываться пеня и бла бла бла и во вложении файл с расширением jar если не ошибаюсь.

avakyan-georgiy

30.06.2017 11:05+1Настройте фильтр вложений по расширению на почтовом сервере, добавив те самые .jar .bat .exe .js итд.

vya

30.06.2017 17:52+1Вы допускаете типичную ошибку выжившего. =) Вирус заражает локальную сеть. Для этого ему в неё надо попасть каким-то образом. Заражение через обновления МиДок уже подтвердили. Значит либо у вас МиДок не обновился, либо обновился но позже. Либо раньше.

А может и какая-то другая сторонняя причина, но это уже Вам разбираться.

Прошло мимо и хорошо.

Очередной повод задуматься, как можно сломать собственную сеть.

OstJoker

30.06.2017 18:40У нас корпоративная почта на gmail (гугл дает возможность учебным заведениям бесплатно пользоваться), есть ли там фильтры не в курсе, так как за почту и сайты у нас отвечает другой человек, я больше по сетям и телефонии.

Та и много сотрудников на работе пользуются кроме корпоративной еще и личными ящиками.

По поводу ошыбки выжившего, может оно и так, но у нас больше 300 ПК в сети, как по мне, то очень большой шанс словить вирус.

Разработчики Медок наоборот всячески отрицают свое причастие. По поводу обновлений, помню что обновлялся он каждый день при запуске. Но утверждатьнебуду, так как сам в отпуске за 10 тыс км. от работы.

Пока пытаюсь всячески просвещать народ что бы не открывали непонятные файлы и делали бекапы важных даных.

trnc

30.06.2017 11:05Мне больше интересно как вирус в локальную сеть попадал. Если через апдейт M.E.Doc хотелось бы увидеть конкретное подтверждение.

NiTr0_ua

30.06.2017 21:47+1да, апдейт медок. пришел знакомым, поставили, через час — синий экран и «скандиск». другие компы по сети не пострадали.

второй подтвержденный случай — письмо на почту буху гос.службы. слег весь сегмент сети.

слышал неподтвержденные слухи о нахождении флэшек с «петей» в авторане (лично такого не слыхал).

Adokelv

30.06.2017 12:26Знакомые фирмы очень пострадали от этого вируса, влетели на крупные суммы

EvgeniyNuAfanasievich

30.06.2017 15:21-1Кто нибудь может уже наконец написать от первого лица, как у него происходило заражение?! Со скриншотами, результатами служебного расследования, предпринятыми заранее/после методами.

Сейчас ситуация напоминает: "У моей подруги с её парнем"

Впору уже вводить новую аббревиатуру в обращение: ОАС (один админ сказал...)

EvgeniyNuAfanasievich

30.06.2017 15:44-1Нет правда, я читаю статьи одна за одной и везде одно и тоже, только разными словами, а нового крупицы (что емейл заблокирован и кто-то заплатил какие то деньги).

Не подумайте, что я не верю в этот вирус, просто такое серьезное заражение, а подробности по сути от антивирусных компаний, либо от людей знакомые которых пострадали (причем никаких доказательств чего либо люди не утруждаются представить )

Boneyards

30.06.2017 17:52Вообще M.E.Doc уже ответили:

https://www.unian.net/science/2003586-kompaniya-medoc-otvetila-na-obvineniya-v-prichastnosti-k-rasprostraneniyu-virusa-petyaa.html

NiTr0_ua

30.06.2017 21:52ну а что они ответят? «да, мы облажались, наш сервер поломали и запихали левое обновление, из-за которого вы понесли огромные убытки»? :) да после этого их же на ноль помножат…

факт остается фактом — последнее оф.обновление 22 июня, медок обновился 27-го, после чего — на компе поселился «петя», а другие компы в сегменте не пострадали.

Boneyards

30.06.2017 22:48+1Согласен, ну вообще на «Хакере» есть подробный разбор «пети») там есть ссылки на кэш гугла, сайта M.E.Doc, где писалось что они подвержены хакерской атаке аккурат перед началом массового распространения «пети»

lash05