На днях специалисты по информационной безопасности из компании Cerfta Lab опубликовали результаты изучения ряда взломов аккаунтов пользователей Yahoo Mail и Gmail. Как оказалось, у технологии двухфакторной аутентификации, используемой этими сервисами, есть ряд недостатков, которые и позволяют действовать злоумышленникам.

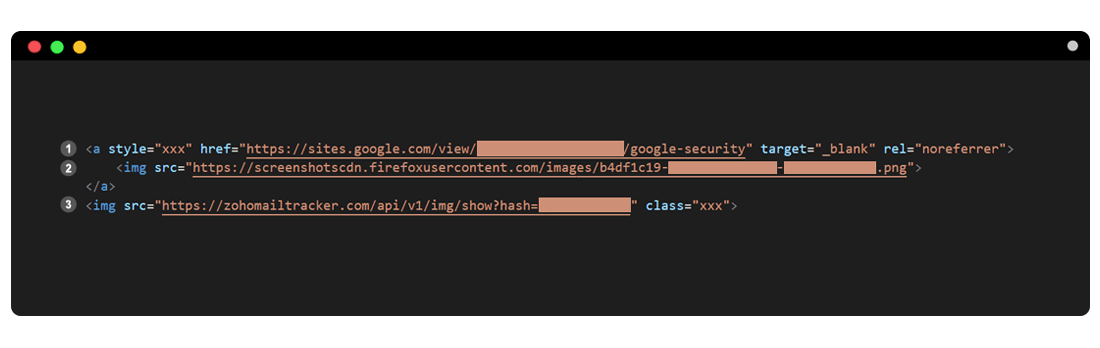

Авторы расследования считают, что взломы осуществлялись по заказу иранского правительства. Целью всей кампании была информация взломанных аккаунтов. Атака осуществлялась при помощи e-mail со скрытым изображением и скриптом.

Само письмо представляло собой сообщение о якобы обнаруженной подозрительной активности в аккаунте пользователя упомянутых почтовых сервисов. Отправлялись эти e-mail с адресов вроде mailservices@gmail[.]com, noreply.customermails@gmail[.]com, customer]email-delivery[.]info. Поэтому у не слишком продвинутых пользователей эти сообщения не вызывали подозрения.

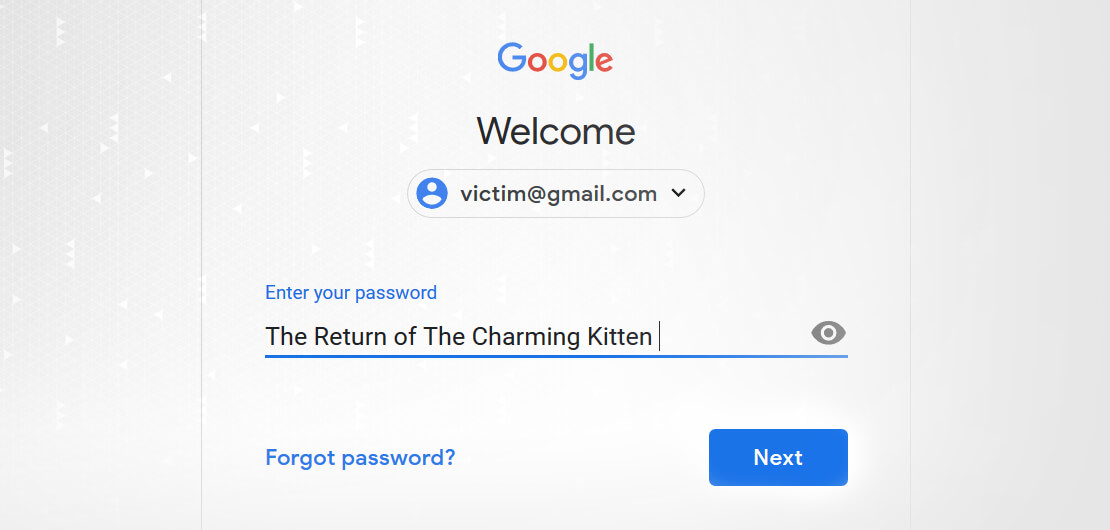

Наоборот, многие стремились кликнуть по кнопке «защитить аккаунт», которая перебрасывала пользователя на фейковую страницу входа почтового сервиса. Когда пользователь вводил свои данные, их практически в режиме реального времени использовали злоумышленники уже для доступа к реальному аккаунту. Пользователь, у которого включена двухфакторная аутентификация, получал на телефон SMS с одноразовым паролем, злоумышленники каким-то образом получали возможность войти в аккаунт. Они научились обходить защиту Google Authenticator.

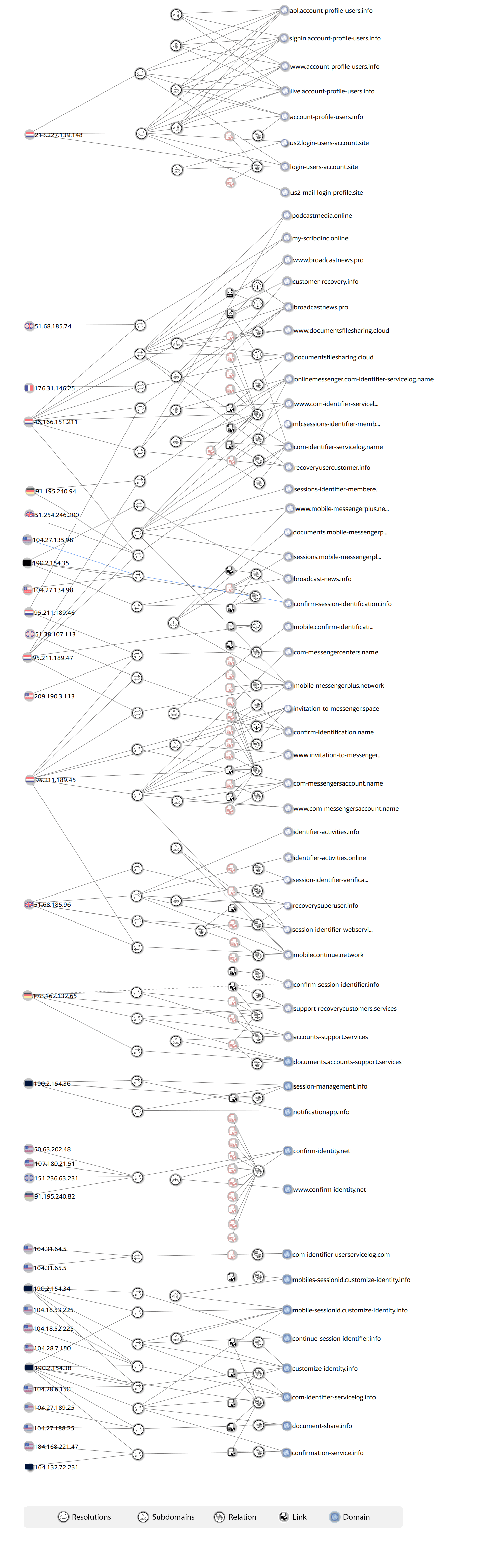

Исследователи составили схему использовавшихся доменов и серверов, которые с ними связаны.

Злоумышленники использовали систему VPN и прокси для того, чтобы скрыть свое местонахождение. Но исследователям удалось восстановить оригинальный диапазон IP, с которых осуществлялась атака. Это были иранские адреса. Кроме того, схожие методы работы использовались и используются группой взломщиков Charming Kitten, которая связана с правительством Ирана.

Жертвами, на которых охотились злоумышленники, стали, в первую очередь, журналисты, политики, разного рода общественные активисты со многих стран мира.

Понятно, что основной способ, позволяющий защититься от атак подобного рода — просто не открывать подозрительные e-mail. К сожалению, этот способ не всегда действует, поскольку многие люди не видят ничего подозрительного в письме, составленным якобы Google или Yahoo. Ситуации может помочь использование хардварных ключей (например, YubiKey), которые позволяют провести аутентификацию при подключении USB-устройства к порту.

Компания Google провела исследование, результаты которого однозначно говорят о том, что USB-ключи гораздо надежнее смартфонов или других систем, которые могут использоваться для двухфакторной аутентификации.

Специалисты по информационной безопасности также рекомендуют не использовать двухфакторную аутентификацию с отправкой SMS в качестве одного из компонентов защиты.

Комментарии (33)

click0

17.12.2018 03:54-1Мне не совсем понятно применения символов '[' и ']':

Отправлялись эти e-mail с адресов вроде mailservices@gmail[.]com, noreply.customermails@gmail[.]com, customer]email-delivery[.]info.

tormozedison

17.12.2018 07:07Как я понимаю, доверять можно только no-reply@accounts.google.com

YaMishar

17.12.2018 07:26+2Доверять нельзя никому. Откуда пользователь должен знать, что именно с no-reply@? А для yahoo, yandex?

Я лично в таких случаях не утруждаю себя кликаньем на ссылки, а открываю отдельную закладку и уже там иду на gmail, paypal, microsoft,…

Я не журналист и пока меня не пытались так ломать, но всё равно — бережённого бог бережёт.

TonyLorencio

17.12.2018 09:16Если я правильно помню, как работает SMTP, то в общем случае доверять нельзя никому.

Vehona

17.12.2018 07:47+2Это определенно сделано авторами статьи, чтобы адреса были некликабельны, так меньне повода попробовать писать на них. Если сильно хочется — «восстанавливаешь» самостоятельно.

iPilot

17.12.2018 07:38Эм, а людей не смущает факт, что они только что смотрели свою почту, будучи авторизованными, а их просят авторизоваться снова? Или это рассчитано на тех, кто пользуется разными приложениями для агрегации почты с нескольких ящиков?

altrus

17.12.2018 08:26+1Хоть я и не политик, но и меня такое поведение Гугла/Микрософта не смущает, потому что такое часто выскакивает при переустановке чего-то на смартфоне, или переключении прокси в десктопном браузере, или заходе с нового клиента, или переезде в другой регион.

Скорей напрягает, чем смущает.

jryj

17.12.2018 09:12Если включена двухфакторная, то на мобилку приходит запрос на вход и надо нажать «Да», что бы вход осуществился. Там же указывается IP. Плюс, что бы прислали СМС с кодом надо этот способ самому выбрать ручками.

Как всё это не насторожило людей — странно.

dimm_ddr

17.12.2018 13:29Никто не мешает на фейковой странице написать что такой вариант невозможен «по техническим причинам»/«Из-за подозрительной активности». Я уверен что написать что-то убедительное для человека который уже поверил такому письму — не так уж сложно.

batyrmastyr

17.12.2018 09:24У гуглопочты при заходе в настройки безопасности даже у авторизованных требует пароль.

MeGaPk

17.12.2018 12:35вообще-то у gmail такая логика работы, ну да, обычно просят только пароль. Но видимо ставка «Ваш аккаунт угоняют», делает своё дело, понижая внимательность.

Temmokan

17.12.2018 08:25«Железные» ключи, конечно, куда надёжнее. Пока не пытаешься их заказать IRL (насколько понял, единственный рабочий вариант для граждан России — через thekernel.com; иногда их можно увидеть и на softline.ru)

HansHelmut

17.12.2018 09:49А всякие rutoken для этого не подходят?

Temmokan

17.12.2018 14:04А где они применимы, помимо списка «Совместимость» на rutoken.ru?

Если использовать исключительно на территории РФ — rutoken'а может и хватить.

Kabdim

17.12.2018 15:54Вообще это банальный элемент поддерживающий pki. С чего бы им не пользоваться везде? Еще есть ESMART Token, кстати, если нравятся аккуратные металлические корпуса, которые сложно сломать.

riot26

17.12.2018 14:30Можно попробовать заказать на амазоне с пересылкой в определённых сервисах. Заказывал таким способом YubiKey, правда, на территорию Украины.

vaslobas

17.12.2018 09:30+1Если из статьи выкинуть всю воду, то она будет звучать так «Пользователи до сих пор ведутся на банальные фишинговые сайты». Конец статьи.

А заголовок очень желтый. Научились они обходить, ага, когда пользователь сам введет эти данные на фишинговом сайте, то не мудрено попасть в аккаунт.

Duss

17.12.2018 09:38В конце статьи как будто не хватает — заказывайте надежные, «железные» ключи на этом сайте, и ссылка.

chupasaurus

17.12.2018 11:52Ну текущее поколение Yubikey через границу РФ можно пронести только контрабандой, например.

dargo

17.12.2018 12:53Вы серьезно? Собирался привезти знакомому Yubikey в подарок на днях.

chupasaurus

17.12.2018 12:55Серьёзнее некуда. Товар подлежит сертификации, как криптоустройство. 4 поколение сертифицировано, 5 — ещё нет.

Seekeer

17.12.2018 11:34исследователям удалось восстановить оригинальный диапазон IP, с которых осуществлялась атака. Это были иранские адреса. Кроме того, схожие методы работы использовались и используются группой взломщиков Charming Kitten, которая связана с правительством Ирана

А отравление Скрипалей не эти же исследователи вели?)

lair

17.12.2018 12:12+1Пользователь, у которого включена двухфакторная аутентификация, получал на телефон SMS с одноразовым паролем, злоумышленники каким-то образом получали возможность войти в аккаунт. Они научились обходить защиту Google Authenticator.

Без ответа на вопрос "каким образом" (будем честными, я подозреваю, каким, но не важно), эта статья лишена всякого смысла, равно как и заверения о том, что какой-то другой метод аутентификации безопаснее.

labyrinth

17.12.2018 12:34Компания Google провела исследование, результаты которого однозначно говорят о том, что USB-ключи гораздо надежнее смартфонов или других систем, которые могут использоваться для двухфакторной аутентификации.

Только они же сами начинают пугать, если начинаешь использовать этот ключ. Появляется сообщение, что при потере ключа уже ничего не поделать и в ящик не зайти… поэтому включите ещё один способ (!): смс, секретный пароль и т.д.

ReklatsMasters

Обычная атака на ss7. Позитивщики на хабре даже писали о ней.

alexxisr

Я так понял этот код из смс пользователь вводил на том же фейковом сайте — оттуда он и передавался для входа в реальный.

То есть весь взлом — «мы спросили у пользователя пароль — он нам его рассказал»