В конце 2019 года в отдел расследований киберпреступлений Group-IB обратились несколько российских предпринимателей, которые столкнулись с проблемой несанкционированного доступа неизвестных к их переписке в мессенджере Telegram. Инциденты происходили на устройствах iOS и Android, независимо от того клиентом какого федерального оператора сотовой связи являлся пострадавший.

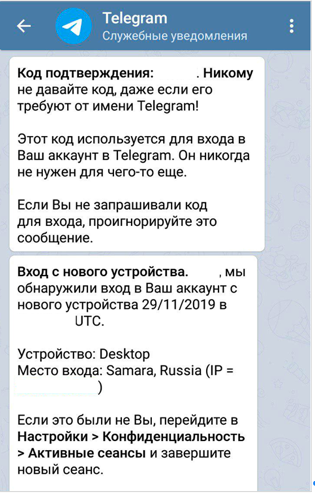

Атака начиналась с того, что в мессенджер Telegram пользователю приходило сообщение от сервисного канала Telegram (это официальный канал мессенджера с синей галочкой верификации) с кодом подтверждения, который пользователь не запрашивал. После этого на смартфон жертвы падало СМС с кодом активации — и практически сразу же в сервисный канал Telegram приходило уведомление о том, что в аккаунт был произведен вход с нового устройства.

Во всех случаях, о которых известно Group-IB, злоумышленники заходили в чужой аккаунт через мобильный интернет (вероятно, использовались одноразовые сим-карты), а IP-адрес атакующих в большинстве случаев находился в Самаре.

Доступ под заказ

Исследование Лаборатории компьютерной криминалистики Group-IB, куда были переданы электронные устройства пострадавших, показало, что техника не была заражена шпионской вредоносной программой или банковским трояном, учетные записи не взломаны, подмены SIM-карты произведено не было. Во всех случаях злоумышленники получали доступ к мессенджеру жертвы с помощью СМС-кодов, получаемых при входе в аккаунт с нового устройства.

Эта процедура выглядит следующим образом: при активации мессенджера на новом устройстве, Telegram отправляет код через сервисный канал на все устройства пользователя, а потом уже (по запросу) на телефон уходит СМС-сообщение. Зная об этом, злоумышленники сами инициируют запрос на отправку мессенджером СМС с кодом активации, перехватывают это СМС и используют полученный код для успешной авторизации в мессенджере.

Таким образом, атакующие получают нелегальный доступ ко всем текущим чатам, кроме секретных, а также к истории переписки в этих чатах, в том числе к файлам и фотографиям, которые в них пересылались. Обнаружив это, легальный пользователь Telegram может принудительно завершить сессию злоумышленника. Благодаря реализованному механизму защиты обратного произойти не может, злоумышленник не может завершить более старые сессии настоящего пользователя в течении 24 часов. Поэтому важно вовремя обнаружить постороннюю сессию и завершить её, чтобы не потерять доступ к аккаунту. Специалисты Group-IB направили уведомление команде Telegram о своем исследовании ситуации.

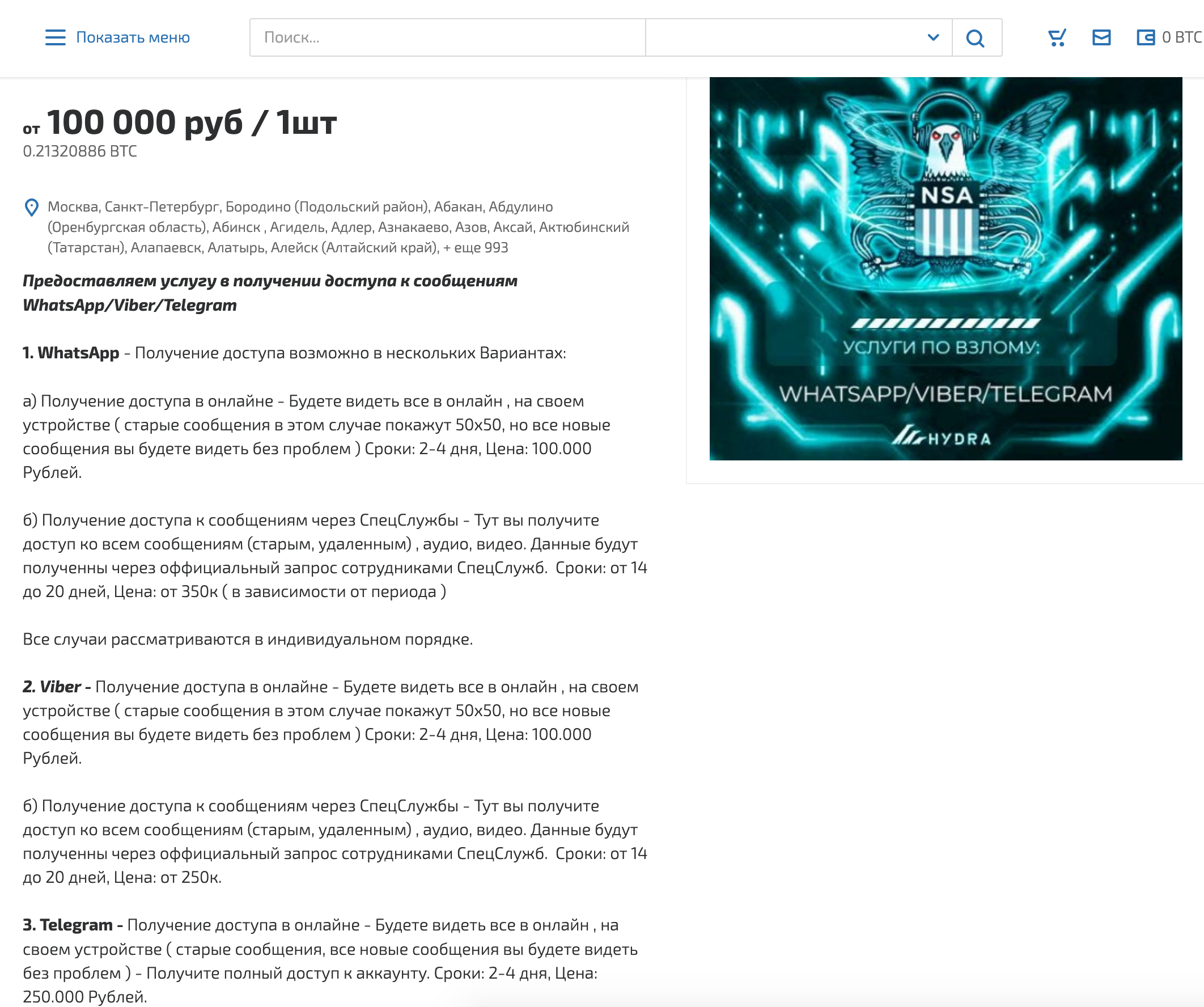

Изучение инцидентов продолжается, и на данный момент точно не установлено, какая именно схема использовалась для обхода фактора СМС. В разное время исследователи приводили примеры перехвата СМС с помощью атак на протоколы SS7 или Diameter, используемые в мобильных сетях. Теоретически подобные атаки могут быть реализованы с нелегальным использованием специальных технических средств или инсайда в операторах сотовой связи. В частности, на хакерских форумах в Даркнете свежие объявления с предложениями взлома различных мессенджеров, в том числе и Telegram.

«Специалисты в разных странах, в том числе и в России, неоднократно заявляли о том, что социальные сети, мобильный банкинг и мессенджеры можно взломать с помощью уязвимости в протоколе SS7, однако это были единичные случаи целенаправленных атак или экспериментальных исследований, — комментирует Сергей Лупанин, руководитель отдела расследований киберпреступлений Group-IB, — В серии новых инцидентов, которых уже более 10, очевидно желание атакующих поставить этот способ заработка на поток. Для того, чтобы этого не произошло, необходимо повышать собственный уровень цифровой гигиены: как минимум использовать двухфакторную аутентификацию везде, где возможно, и добавлять к СМС обязательный второй фактор, что функционально заложено в том же Telegram».

Как защититься?

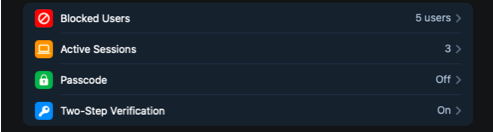

1. В Telegram уже реализованы все необходимые опции кибербезопасности, которые сведут усилия атакующих на нет.

2. На устройствах iOS и Android для Telegram необходимо перейти в настройки Telegram, выбрать вкладку «Конфиденциальность» и назначить «Облачный пароль\Двухшаговую проверку» или «Two step verification». Детальное описание по включению этой опции дано в инструкции на официальном сайте мессенджера: telegram.org/blog/sessions-and-2-step-verification (https://telegram.org/blog/sessions-and-2-step-verification)

3. Важно не устанавливать адрес электронной почты для восстановления этого пароля, поскольку, как правило, восстановление пароля к электронной почте тоже происходит через СМС. Аналогичным образом можно повысить защиту аккаунта в WhatsApp.

Комментарии (22)

Insurgent2018

04.12.2019 11:22+1IP адреса из Самары? Список адресов — было бы самое интересное в посте.

ni-co

04.12.2019 12:05+1Откуда Вы это вытаскиваете?

«April 8, 2015

The Telegram Team»

Посмотрел сейчас на ленту.ру — понял откуда ноги.

censor2005

04.12.2019 12:12+1Давайте уж сразу напишем, «Как злоумышленники могут читать вашу переписку в Facebook»

tuxi

04.12.2019 12:25В разное время исследователи приводили примеры перехвата СМС с помощью атак на протоколы SS7 или Diameter, используемые в мобильных сетях.

Я конечно не настоящий «telco-сварщик», но с протоколом diameter работал немного и мне кажется приплетать его в эту историю как-то не очень правильно. Имхо, проще получить доступ либо к API sms шлюза, либо какой-нибудь клон сим карты сделать очередной. Хотя могу ошибаться.

megagnom

04.12.2019 13:2430/11/2019 был произведен несанкционированный вход в мой телеграмм аккаунт, перед этим получил смс с кодом. Т.к. быстро заметил завершил все другие сеансы. Новых попыток входа не было. Вход был произведен с десктопной версии карагандинского хостинга.

EditorGIB Автор

04.12.2019 13:25Мы сейчас получаем много сообщений об аналогичных случаях. Рекомендуем вам:

на устройствах iOS и Android для Telegram необходимо перейти в настройки Telegram, выбрать вкладку «Конфиденциальность» и назначить «Облачный пароль\Двухшаговую проверку» или «Two step verification». Детальное описание по включению этой опции дано в инструкции на официальном сайте мессенджера: telegram.org/blog/sessions-and-2-step-verification

poige

04.12.2019 15:30> Облачный пароль\Двухшаговую проверку

Рекомендую почувствовать разницу между / и \

JTG

04.12.2019 14:20+1Эта статья нужна только для одного — чтобы на неё могли ссылаться СМИ в статьях типа "Российские хакеры смогли взломать Telegram".

EditorGIB Автор

04.12.2019 14:22-1Не совсем так. СМИ ссылаются на релиз новости www.group-ib.ru/media/telegram-two-factor. А текстом на Хабре мы решили предупредить об угрозе читателей нашего блога.

yse

04.12.2019 15:20Сачков: угрожая пистолетом, получает доступ к телефону кучера и его телеге

СМИ: грибы нашли уязвимость в телеграмме!

p0gank

04.12.2019 15:42Вы за всю статью так и не ответили на вопрос «Как могут», который сами и вынесли в заголовок.

EditorGIB Автор

04.12.2019 15:50Отнюдь. Как могут заходить в чужие аккаунты — понятно. А вот, как перехватывают СМС, есть несколько гипотез: нелегальное использованием специальных технических средств, инсайд у операторов или новый вектор атаки на протоколы SS7 сотовой связи (на стандартную схему не похоже).

Free_ze

04.12.2019 15:593. Важно не устанавливать адрес электронной почты для восстановления этого пароля, поскольку, как правило, восстановление пароля к электронной почте тоже происходит через СМС.

Может стоит начать с настройки входа по токену на электронную почту, а не бороться с симптомами? Там ведь тоже могут быть важные данные.

tmnhy

Что за булшит и причём здесь телеграм, если речь идёт про перехват SMS? Что-то самопиар у вас не задался.

EditorGIB Автор

Это верно подмечено — проблема не только у Telegram, это вообще глобальная проблема доверия к СМС как к безопасному каналу связи. Мессенджеры оказались первыми под угрозой, поскольку там основная авторизация идет через СМС.

bvn13

Это верно подмечено — самопиар у вас не задался.

EditorGIB Автор

это не самоцель)