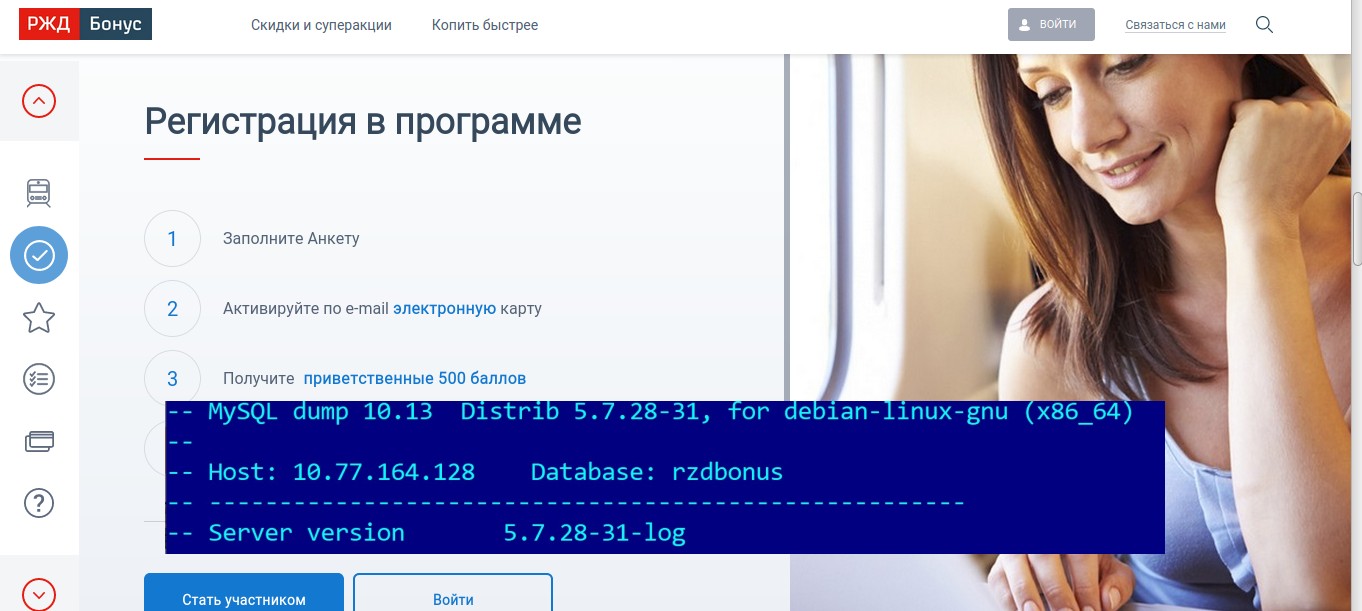

6 ноября 2020 года основатель сервиса поиска утечек и мониторинга даркнета «DLBI» Ашот Оганесян сообщил, что база данных сайта «РЖД Бонус» попала в открытый доступ.

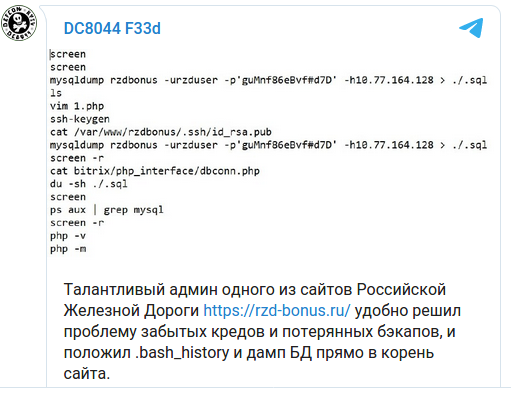

Первым информацию об этой утечке опубликовал Telegram-канал DC8044 F33d.

Оганесян в Telegram-канале «Утечки информации» пояснил, что резервная копия (бекап) MySQL-дампа с базой данных сайта «РЖД Бонус» (rzd-bonus.ru) размером около 2.4 ГБ по какой-то непонятной причине была выложена администратором в корне сайта. Оказалось, что как минимум несколько человек успели ее скачать до того момента, как сайт стал недоступен. Вдобавок там же были размещены и доступны для сохранения: bash-скрипт, в котором был прописан путь к дампу базы данных и находился логин и пароль пользователя, а также приватный ключ RSA.

Сообщение о находке в Telegram-канале DC8044 F33d.

Оганесян в своей публикации на Facebook напомнил, что скачивать на свой ПК и распространять в сети Интернет подобные архивы нежелательно. Технически это может попасть под некоторые статьи УК РФ, например, ч. 1 ст. 183 УК РФ — незаконное получение и разглашение сведений, составляющих коммерческую тайну; ч. 1 ст. 272 УК РФ — неправомерный доступ к охраняемой законом компьютерной информации.

При регистрации в программе пользователи должны были предоставить свои персональные данные, включая ФИО, дату рождения, номер телефона, город, паспортные данные, а также электронную почту.

Анализ части данных показал, что в утекшем дампе есть таблица «b_user», в которой содержатся данные 1 360 836 зарегистрированных пользователей. Там есть логины и хешированные пароли (сайт на Битриксе, поэтому там обычный MD5 с солью), адреса электронной почты, ID-пользователей, даты регистрации и последнего входа в систему.

Пример утекшей базы данных, ФИО пустые, но, возможно, что в других строках они есть полные.

Пример утекшей базы данных, ФИО пустые, но, возможно, что в других строках они есть полные. Огромный кусок дампа занимает детальный лог доступа пользователей к сайту («b_event_log») с айпишниками и прочими данными — User-Agent и версия ОС, ID-пользователя, дата доступа (с 07.08.2020 по 08.10.2020).

Огромный кусок дампа занимает детальный лог доступа пользователей к сайту («b_event_log») с айпишниками и прочими данными — User-Agent и версия ОС, ID-пользователя, дата доступа (с 07.08.2020 по 08.10.2020).Обновление публикации на 14:40. По информации РИА Новости: «РЖД зафиксировали попытку взлома „РЖД Бонус“, система безопасности предотвратила доступ к персональным данным участников, сообщили в компании. В целях безопасности всем пользователям будет предложено сменить пароль при входе на сайт».

«Злоумышленникам удалось получить доступ только к служебному файлу, содержащему в зашифрованном виде адреса электронной почты пользователей, а система безопасности предотвратила доступ к персональным данным участников. Инцидент не угрожает сохранности личных данных пользователей, а также баллов на счетах клиентов,» — уточнили в ОАО «РЖД» для РИА Новости.

В компании пояснили, что «после атаки были проведены защитные мероприятия, работоспособность программы лояльности будет восстановлена к вечеру 7 ноября. В настоящий момент времени ведется служебное расследование, по результатом которого будет принято решение о передаче материалов в правоохранительные органы».

Примечательно, что два происшествия с утечкой данных ОАО «РЖД» и получением доступа во внутренние сети и сервисы компании обсуждались на Хабре в прошлом году.

В конце августа 2019 года неизвестный пользователь опубликовал в свободном доступе персональные данные 703 тыс. человек, которые предположительно являлись сотрудниками ОАО «РЖД», причем в самом ОАО «РДЖ» на тот момент работало 732 тыс. сотрудников. Среди свободно доступных данных по сотрудникам, включая руководство компании, там была представлена такая информация: ФИО, дата рождения, адрес, номер СНИЛС, должность, фотография, телефон, адрес электронной почты (иногда на доменах NRR.RZD, DZV.ORG.RZD, ORW.RZD и других внутренних доменах ОАО «РЖД»). На сайте с выложенной базой была надпись: «Спасибо ОАО «РЖД» за предоставленную информацию, путем бережного обращения с персональными данными своих сотрудников».

В декабре 2019 года следственными органами удалось найти злоумышленника, который незаконно скопировал и выложил в интернет данные сотен тысяч сотрудников ОАО «РЖД», в том числе руководства компании. Им оказался двадцатишестилетний житель Краснодарского края. Оказалось, что логин и пароль для входа на корпоративный сайт ОАО «РЖД» случайно увидел на бумажке в паспорте у знакомого.

В ноябре 2019 года специалисты ОАО «РЖД» проводили другое технологическое расследование, касающееся факта взлома (в компании именно так описана произошедшая ситуация) системы беспроводного доступа в сеть высокоскоростного поезда «Сапсан».

15 ноября 2019 года пользователь keklick1337 в своей публикации «Самый беззащитный — это Сапсан» рассказал, что он смог за двадцать минут получить доступ к внутренним сервисам мультимедийного портала «Сапсана», нашел там локально хранящиеся некоторые данные о пассажирах (текущего и прошлых рейсов), а так же обнаружил в этой системе «VPN в сеть РЖД» и написал: «РЖД, поправьте все, через пару месяцев снова проверю».

А уже 21 ноября 2019 года в ОАО «РЖД» сообщили, что в их сети нет критических уязвимостей, используя которые можно получить доступ к действительно важным данным или внутренним сервисам, а угрозы похищения персональных данных при взломе мультимедийной системы поезда «Сапсан» не существует.

Минутка заботы от НЛО

Этот материал мог вызвать противоречивые чувства, поэтому перед написанием комментария освежите в памяти кое-что важное:

Как написать комментарий и выжить

- Не пишите оскорбительных комментариев, не переходите на личности.

- Воздержитесь от нецензурной лексики и токсичного поведения (даже в завуалированной форме).

- Для сообщения о комментариях, нарушающих правила сайта, используйте кнопку «Пожаловаться» (если доступна) или форму обратной связи.

Что делать, если: минусуют карму | заблокировали аккаунт

> Кодекс авторов Хабра и хабраэтикет

> Полная версия правил сайта

ishtan

-__-

Вот почему я не удивлен?) Наверное потому, что именно сейчас бодаюсь с РЖД, пытаясь указать им на ошибку при составлении расписания одного поезда, критически важного для меня.

«РЖД… РЖД никогда не меняется...»

stobaksov100

Почему без конкретики?

Если она у вас есть, конечно.

ishtan

Конкретика

26-го декабря сего года мне нужно уехать из Тынды в Шимановск. Прямой поиск билета на сайте РЖД не дает результата:

stobaksov100

Это необязательно.

Поезд может просто ехать туда-назад. Вагоны-то симметричные, им всё равно как ехать «передом» или «задом», разворачивать весь поезд целиком нет необходимости.

Даже локомотив необязательно перецеплять, если у поезда заранее 2 локомотива зацеплено в начале и в конце. В этом нет ничего не обычного — в местных поездах-«электричках» как правило так и есть. «Туда» тащит один локомотив, второй едет балластом в хвосте. «Обратно» функции локомотивов меняются между собой.

Впрочем, вот тут утверждают:

nashatynda.ru/news/view?id=pobozij-prinal-pervye-poezda

что Побожий — именно разъезд, то есть локомотив может объехать поезд и перецепиться с другой стороны.

P.S.:

Я как минимум в 2-х местах наблюдал несколько лет, когда поезд действительно отходит от небольшого населенного пункта, расположенного рядом с большим городом, а не от самого этого большого города.

Как там в реальности формируются поезда — это нужно у местных уточнять.

Может, это действительно ошибка ЖД, а может это ваша ошибка.

И такое тоже бывает, сталкивался.

По определенным дня поезд может не проходить мимо каких-то станций или проходить, но не останавливаться там.

Возможно это ошибка ЖД, а может и ваша ошибка.

Чисто логикой тут ничего не выведешь, нужно проверять как оно в действительности. У местных жителей, например, спросить (интернет же есть, — через соц.сети можно)

ishtan

325Э не является скорым поездом, и, что самое важное — по стандартному расписанию стоит то ли 2, то ли 3 часа в Тынде. Тында — крупный жд узел, соединяющий БАМ и Транссиб, с хорошо развитой инфраструктурой. Скорее всего, в этой точке сменяются локомотивные бригады + идет наполнение поезда (белье, уголь для котлов вагонов, товары для проводников).

Serge78rus

ishtan

На снимке крайне хорошо видно, что через всю станцию идут лишь два основных пути (чет-нечет), и нет никаких допразвязок и прочего. Из чего следует, что станция — лишь промежуточный пункт, с отсутствующей в корне какой либо допинфраструктурой

Aquahawk

Посмотрите на этот кейс, похоже? pikabu.ru/story/kak_v_prazdniki_nayti_biletyi_na_zhd_6328133 15 лет проблеме.

asdp

Если зайти с другой их страницы и снять галочку «только с наличием мест», то прекрасно видно этот поезд.

pass.rzd.ru/tickets/public/ru?layer_name=e3-route&st0=%D0%A2%D1%8B%D0%BD%D0%B4%D0%B0&code0=2048000&st1=%D0%A8%D0%B8%D0%BC%D0%B0%D0%BD%D0%BE%D0%B2%D1%81%D0%BA%D0%B0%D1%8F&code1=2050450&dt0=26.12.2020&tfl=3&md=0&checkSeats=0

ishtan

Да, не спорю — поезд видно. Но будем честны — шанс того, что на станции Побожий резко освобождается весь поезд — крайне мал. Особенно с учетом того, что поезд 325Й имеет маршрут Тында-Хабаровск

Sap_ru

У РЖД хроническая и историческая проблема с виртуальными поездами. Т.е. есть поезд, у которого в ходе следования изменяется количество вагонов. В РЖД это бывает видно, как два поезда идущих одним составом. При этом один из них них может возникать и исчезать на какой-нибудь станции по пути следования.

Или ещё веселее — вагон отцепляют от одного поезда и прицепляют к другому. При этом второй поезд может следовать тем же маршрутов, что и первый, но, например, через час (!!!).

Это порождает глючий адов ад в бронировании. И именно так возникают ситуации, когда билетов нет, но от какой-то конкретной станции они есть, а потом опять есть, а потом опять нет.

325Э и 325Й могут быть основным поездом и «виртуальным», обозначающим прицепные вагоны.

VIPDC

НА самом деле

проблемафича лежит в другой плоскости.1. Действительно существует куча вагонов вагонов беспересадочного сообщения, и это реально удобно для многих людей. Бывает даже целые поезда прицепляются к другим поездам.

2. ТО что вам кажется глюком по билетам, сложнейшая система распределения, основанная на приоритетах распределения и квот, для обеспечения доступности билетов по малым станциям, максимальной загрузки из пунктов формирования, ступенчатой загрузки составов по мере следования.

РФ очень большая, многие фишки покупки билетов остались со времен СССР для борьбы с перекупщиками. В системе продажи и бронирования очень нелинейная система продажи и доступности билетов

gecube

какие такие перекупщики? Насколько я понимаю, сейчас есть только один официальный способ покупки билета — через РЖД напрямую (касса, сайт). Вроде как еще есть вариант через турагентства, но они все равно идут в РЖД и выписывают билеты на конкретных пассажиров по конкретным паспортным данным (не виртуальным). Мне сложно представить как в этой схеме можно спекулировать, может научите?

geher

Пес его знает, но еще совсем недавно железнодорожные билеты можно было купить в совершенно левых кассах с дополнительной комиссией (иногда даже весьма солидной). Давно не ездил, потому не могу с уверенностью сказать, что такие кассы есть и сейчас, но вполне допускаю такое.

Оформляли билеты они, конечно, через сайт РЖД. Причем ими часто заранее бронировались билеты на популярные направления, что иногда порождало ситуацию — в кассе РЖД на вокзале билетов нет, а в левой кассе есть.

Boggard

Так агентства живы до сих пор. И у них бронь (в зависимости от серьезности самого агентства) на популярные направления Х мест обычно. Т.е. на определенный поезд определенной даты они железно имеют какое-то кол-во билетов. Которые нельзя купить в кассе/на сайте/в приложухе РЖД. И за продажу которых, то самое агентство получит комиссию (а в крупном масштабе еще и откатит РЖД за бронь). Это и есть перекупщики. Просто перекупаются не конкретные места, а пул ноунейм мест на направления/даты. И с этим не борются от слова совсем, это наоборот поощряется. А не проданные места возвращаются в общий оборот РЖД и становятся доступны для продажи «простым смертным». Поэтому бывают ситуации, когда на поезд можно купить билет в последние несколько дней, когда все дни до этого тупо был статус «мест нет».

kekekeks

Это вы в нагруженные дни на сапсан не пытались приобрести билет за два часа до отправления. В кассах билетов нет, но есть какие-то левые люди, у которых почему-то есть билеты с наценкой.

asdp

может это ответит на вопрос «какой верить?» — pass.rzd.ru/tickets/public/ru?layer_name=e3-route-info&train_num=325%D0%AD&date=25.12.2020

он может быть составным, и в этом случае правы оба источника

Diamitra

Может (если это один раз), доехать на такси до Побожьево? Это 30 минут!

ishtan

К сожалению, в полночь в Тынде я скорее найду приключений на пятую точку, чем такси)

SergeyMax

Щас такси вроде уже не надо искать, оно само приезжает.

bungu

Не очень понимаю что противозаконного в скачивании и распространении этой информации? Незаконного доступа или взлома не было, ведь администратор сам выложил в корень сайта архив и кто-то совершенно обычным способом через браузер его скачал. Разглашение коммерческой тайны тут тоже нет, ведь пользователь изначально не мог знать что информация ей является, да и к тому же вряд ли подписывал договор о неразглашении. Вот как раз администратор может попасть под эту статью, но никак не скачавший. Разве я должен каждый раз что-то скачивая из интернета предполагать что это может оказать тайной?

ashotog

там у меня было не так категорично. я написал «серая созна. я бы не стал.» ;)

mig126

Служить в органах могут или святые, или подлецы.

Если Вы еще не сидите, то это не Ваша заслуга, а наша недоработка.

Не думай. Думаешь — не говори. Думаешь и говоришь — не пиши. Думаешь, говоришь и пишешь — не подписывай. Думаешь, говоришь, пишешь и подписываешь — не удивляйся.

Феликс Эдмундович Дзержинский

mig126

Три минуса в рейтинг и три в карму. Повод задуматься какие люди тут обитают и как они получили право голосовать.

CherryPah

Интересно, а к фильмам скачанным с торрентов эту логику можно применить? Ну как бы тоже никаких взломов я не произвожу, спокойно себе качаю и раздаю через легальный торрент клиент. О том что это чья-то интеллектуальная собственность добродушно не подозреваю

Dmitry_Dor

«чуть-чуть не считается»©чуть-чуть очень даже считается. Например, в Германии.А вот смотреть и даже сохранять online видео из источников, не использующих торренты, в принципе не возбраняется, в т.ч и в той же Германии.

AC130

Вот и РЖД сейчас тоже включит дурака и скажет что никакой утечки персональных данных не было, файлы никто не скачивал и т.п.

bgBrother

Если говорить исключительно о скачивании и верить директору ООО «Универсальная юридическая контора», то так и есть:

stobaksov100

Это заблуждение, что публично доступная информация может быть вами использована на законном основании.

Попробуйте, скажем, в каком-нибудь копирастном деле отмазаться таким образом. Мол, нашли фотку знаменитости на доступном сайте в интернете и потому имеете право использовать её в рекламе своей фирмы.

Или нашли автомат Калашникова и решили тир устроить…

То есть самого факта кражи/взлома тут не будет, конечно.

Но будет другой факт не более законный — незаконное владение, незаконное использование, незаконное хранение…

1) Незнание закона не освобождает от наказания. А персональные данные довольно однозначно идентифицируются, что это именно они.

2) А вам зачем эта информация? Смотреть на неё и любоваться? Ну никому не говорите, что у вас это есть — и ничего вам не будет. А вот когда вы решите этой информацию поделиться или шантажировать или т.п. — вот тут то и начинается самое интересное.

Dmitry_Dor

bungu

Что-то вы тут все в одно намешали. Владение автоматом Калашникова это статья за незаконное хранение оружия, а вот в фильмах есть совершенно точно информация о правообладателях(копирайт)

hippohood

Даже с точки зрения здравого смысла — скачать себе можно, делать доступными другим файлы скачанные из интернета (или с диска найденного на дороге) в общем случае нельзя — на вас ложится ответственность проверки источника и имеющихся прав на распространение. Или проще — факт владения информацией не обязательно обеспечивает право её передавать кому угодно.

JordanoBruno

Для квалификации по ч. 1 ст. 272 УК РФ достаточно факта неправомерного доступа с копированием информации.

Неправомерный доступ к компьютерной информации — это незаконное либо не разрешенное собственником или иным ее законным владельцем использование возможности получения компьютерной информации.

REPISOT

Кто будет наказан? Какой-нибудь эникей Петя. Компенсация пострадавшим? Пф! Выводы и меры для предотвращения? А зачем? Граждане не должны нарушать закон скачивая чужие персональные данные…

snizovtsev

По-хорошему бы надо коллективный иск к РЖД подать, с требованием компенсации. Тогда сразу зашевелятся. Но в нашей стране это малоперспективно.

MrB4el

А докажите сначала убытки, без этого можно даже не пытаться, чтобы потом не платить судебные расходы РЖД (которые они вполне могут выставить в пяти-шестизначном виде)

tmin10

Хм, чтобы понять, что мои ПД утекли, получается, мне надо скачать эту базу и проверить там себя...

gecube

в целом — да. Подавать на нарушение ФЗ-152 (режим хранения ПД)

nerudo

В качестве компенсации вам обеспечат бесплатный кров на 5 лет, пока отбываете за несакционированный доступ.

snizovtsev

Я так понимаю ответственность у того, кто распространяет, а не скачивает. Если скачали не торрентом и проверили только себя и удалили — вопросов быть не должно. В конце концов, иногда чужие данные можно получить ненарочно по чужой ошибке (на тезку, например).

FreeNickname

А почему Битрикс для хранения паролей по умолчанию, насколько я понял из статьи, до сих пор использует md5?

klis

А в чем проблема? Вы научились ломать подсоленный md5?

vsespb

Ещё какая проблема. Современные алгоритмы — это например PBKDF2. Он затрудняет брутфорс паролей.

czz

Да, на GPU-ферме их можно брутфорсить со скоростью около 100 GH/s.

2/3 паролей подбираются за часы и дни.

ainu

Да, если соль в базе данных лежит, или она известна. А она может быть известна (если у злоумышленника есть аккаунт на сайте с известным паролем) — тогда он сначала брутит соль. Или если лежит в базе.

Конкретно в битриксе вот так (или было недавно так)

То есть пресловутая соль тупо лежит в базе данных. Тут даже думать ничего не надо, доли секунд для брута 6-7 значных паролей. То есть я понимаю и все понимают, какой битрикс из себя устроен, но маркетинг делает своё дело. И фразы «Вы научились ломать подсоленный md5?» тоже. Не надо так, соль соли рознь.

Такое можно защитить штукой под названием pepper, которая не должна лежать в базе (идеально — в ENV, например в nginx/docker, в любом месте, отличном от папки с кодом сайта, чтобы при утечке И кода И базы всё равно брут был бы нереально долгим). Но всё равно если есть доступ к выполнению кода, оно обходится. Благо такое происходит реже чем простая утечка БД.

vsespb

Вообще-то соль и должна лежать в базе, именно поэтому она называется соль. В этом плане к битриксу нет претензий никаких. Претензии к нему в плане md5.

ainu

Если соль в базе, то брут вида

превращается в

То есть время брута не уменьшается и не увеличивается. Единственное, где оно может помочь — если в базе пароль «123456» встречается три раза, то не получится его закешировать, и каждый «123456» надо будет брутить дважды.

Плюс существующие базы md5 и rainbow таблицы тоже уже не помогают, но нынче они толком и не нужны, спасибо видеокартам.

Но

вот это не имеет смысла. А вот с pepper-ом можно было бы даже остаться на md5. Не очень хорошо, но терпимо.

Безусловно, Вы правы. В идеале это password_hash + pepper.

У алгоритмов PBKDF2 и Argon2 имеют проблему в скорости выполнения, при потенциально большой загрузке (например начался онлайн экзамен, 60 студентов одновременно пошли логиниться) — это может завалить сервер, если он один. Но в некоторых кейсах разумеется такой путь имеет место быть

Hixon10

Ваш код предполагает, что соль одинаковая. Но никто не мешает делать соль рандомной для каждой записи в БД. Собственно, так делают многие языки/фреймворки по умолчанию (например, спринг в случае использования bcrypt — stackoverflow.com/a/6833165/1756750 )

MacIn

Почему? Будет не код приведенный выше, а

foreach(HASHES_FROM_DB, SALTS_FROM_DB){foreach (ALL_PASSWORDS){

if(check (hash(PASSWORD + SALT_FROM_DB)==HASH_FROM_DB)){

//...

}

}

}

Вопрос именно в хранении в базе или отдельно. Или я недопонял?

FreeNickname

И вот так, лёгким движением руки, мы превратили O(n) в O(n^2) (не считая непосредственно перебора паролей). А также сделали бесполезным использование rainbow-таблиц, потому что в случае постоянной соли можно один раз рассчитать таблицу, и значительную часть паролей (распространённых) даже брутить не надо будет.

czz

Почему? На каждый хэш приходится только одна соль, поэтому трудоемкость остается той же.

Радужные таблицы уже и так никто не использует.

Даже в презентации одной их техник перебора от 2014 года (https://hashcat.net/events/p14-trondheim/prince-attack.pdf) они перечислены в разделе устаревших методов.

Потому что пробрутфорсить эту значительную часть паролей в настоящее время можно гораздо быстрее, чем сгенерировать или скачать с интернета таблицы. При этом таблицы подходят только для коротких паролей — уже для 10-символьных они имеют невменяемый объем.

FreeNickname

Радужными таблицами никто не пользуется как раз потому, что адекватные люди используют недублирующуюся соль и криптостойкие пароли. А если использовать единую соль на все логины + md5, который не(достаточно)безопасным считался ещё в 2012, насколько я помню, то радужные таблицы вполне себе работают. Это как отказываться ставить прививки от кори, потому что кори кругом нет.

Да, действительно, это я затупил, извиняюсь. Сложность полного перебора действительно не меняется.Я подумал, что спор выше идёт о «единая соль на все пароли vs. индивидуальная соль для каждого». И, видимо, задумался о радужных таблицах, откуда у меня в голове и возникло увеличение сложности для индивидуальных солей.

sumanai

А зачем менять? Как сделали 15 лет назад, так никто этот код и не трогал. За это же деньги не платят.

KonstantinSpb

Какая же это попытка, когда БД удачно скачана и уже доступна на всяких форумах. Это успех, а значит не попытка.

Arris

Если сказать "был взлом" — это равносильно признанию вины.

А если сказать "попытка взлома" — то как бы взлома-то и не было, была попытка, а значит, Ответственные Лица не виноваты.

mig126

РЖД не выгодно садить в тюрьму или штрафовать одного из немногих IT специалистов работающих у них за гроши.

Naves

Сайт обслуживает подрядчик, скорее всего.

Подрядчик, скорее всего, карманный, поэтому его обслуживает уже другой подрядчик.

Zibx

Хлопок персональных данных.

ainu

Уверенный рост количества прекращений попыток взлома. Зафиксированное увеличение отсутствия утечек. Ежедневный рекорд количества дней подряд без инцедентов безопасности.

Arris

… с премиями всем непричастным.

uldashev

… Отрицательный рост з/п специалистов.

dopusteam

Попытка взлома не удалась, поэтому данные отдали просто так)

JordanoBruno

Удачная попытка.

Кэп.

atri1

очередной уволенный админ "взломал" свою систему на которой работал, так было с Яндексом тыщи раз, с Майлру и прочими

… кулстори...

Areso

Поэтому системы должны блокировать УЗ, АУЗ, КУЗ уволенных сотрудников на следующий день (в полночь) после увольнения. ТУЗы тоже хорошо перетряхивать при помощи PAM'ов, если ими можно воспользоваться снаружи.

А не так, сотрудника уволили? Уволили. А доступ к VPN, VDI, и прочим системам работает :)

gecube

не в полночь, а в момент регистрации заявления в кадровой системе, иначе еще остается полдня на всякие злодейства (смеюсь). Но даже обнуление в полночь — это уже лучше, чем ничего

только не PAM'ов, а IdM. Здесь тогда основная опасность — понять КАКИМИ именно ТУЗами (СпУЗ) обладал и мог пользоваться уволенный сотрудник, не пропустить нужные, а сбросить пароли на всех

Areso

HashiCorp Vault как бы как раз позволяет вести учёт доступов к ТУЗам, как пример.

gecube

Отличное решение! Очень рекомендую! Но это и не PAM, и не IdM!

Это во-первых. А во-вторых — уволенный сотрудник мог знать поболе чем то, что записано в базульках или проходит по аудиту/бумагам. К сожалению, так бывает )

Legomegger

зато вимом пользуется :D

atri1

когда лень иксы настраивать/ставить я тоже так делаю, или сервер слишком слабый которому 20 лет уже

horon

а где скачать?

gonchik

поискал и не нашел нигде.

dartraiden

Кто-то выложил в Telegram

gonchik

Спасибо!

Пока вижу что они обезличены :)

Но этот ли дамп был именно на rzd-bonus.ru

MacIn

Вот да, проверить свои данные. Вдруг ошибся при вводе.

Уже нет канала :-/

mig126

Достоверность этой атрибуции — под сомнением, нет прямого первоисточника. Либо «это же все знают», или отсылка к непроверяемому пересказу пересказа.

dartraiden

Канал на месте. Он не показывается в браузере по какой-то причине. Но кнопка View in channel перекинет вас в канал, если у вас стоит клиент.

gonchik

Вот почему я не могу поменять пароль хотя бы?

ZverenAk

«В ОАО «РЖД» пояснили, что это была попытка взлома» — а ничего, что база была слита, находится сейчас в открытом доступе (опубликовали ссылку на Мегу), в ней под миллион учеток, а хеши брутятся на раз?: )

C_21

Они там уверены, что на пол шишечки на считается. Поэтому так и пишут.

tmin10

HFSyo4n4r*qvEF!jA|gXUqx"?yUqrJ\qвсё равно непросто сбрутить.osj

Вы посмотрите на разрешенные спец символы в форме и поймете, что там немного попроще.

tmin10

Хм, у меня просто там пароль от автогенератора и есть разные спецсимволы. Возможно они что-то потом поменяли уже. К сожалению сейчас посмотреть не могу, «На сайте ведутся технические работы», ничего не работает.

osj

На РЖД по крайней мере сейчас ограничен набор спецсимволов. Автогенератор не с первого раза выплюнул подходящий пароль.

tmin10

На сайте РЖД да, всего 4 спец символа можно. Но речь же идёт о РЖД бонус сайте, это разные системы и там разные логины.

mihmig

Вот как так? Какая разница, что прилетит в качестве пароля (главное, чтоб utf8)?

tmin10

Возможно, какое-то хитрое экранирование…

ivan386

Не обязательно же находить оригинальный пароль. Может повезти и коллизия найдётся раньше.

freeExec

Которую вы не сможете ввести с клавиатуры

vsespb

А это и невозможно сбрутить, но это никак не умалаяет проблему. Проблема брутфорса изначально актуальна именно для «человеческих» паролей.

Nikobraz

долго это если один конкретный пароль ломать

один раз пройтись радужной таблицей и взломана будет вся база, а не один пароль

C_21

Можете объяснить процесс вкратце?

Nikobraz

Лучше чем в вики и не расскажешь:

ru.wikipedia.org/wiki/%D0%A0%D0%B0%D0%B4%D1%83%D0%B6%D0%BD%D0%B0%D1%8F_%D1%82%D0%B0%D0%B1%D0%BB%D0%B8%D1%86%D0%B0

Если кратко и на пальцах, то это таблица всех возможных хэшей и паролей, оптимизированная для поиска.

Готовые таблицы лежат в сети.

sumanai

Пароли всё таки посолены. Так что быстро можно будет подобрать словарные пароли, а уж с ними и с почтой можно будет идти дальше.

ainu

Потому что битрикс на отдельной страничке «Проактивная защита — журнал вторжений» для админа выводит GET паттерны подозрительные (историю), затем говорит что предотвратил взлом. Как правило, едаки битрикса этому верят.

К сожалению, если пресловутый файл был отдан напрямую nginx-ом, битрикс этого не увидит физически, и будет упрямо сообщать, что попытки взлома были, и все они прекращены. Кроме этого, любой мало мальски популярный сайт будет сотню раз просканен всякого рода программами — прощупывателями, и любой мало-мальски популярный сайт на битриксе будет пестрить фактами «попытка взлома».

Hodus

попытка взлома? ржд взломал ржд?

timurc

Раз уж ситуация появилась и информация о ней распространилась, нечего оправдывать «взломом» и «мы тут не виноваты», выглядит еще смешнее. Ну, а может быть админ — это секретный агент частных железнодорожных компаний, который решил «тихонько» слить базу? :)

vilgeforce

Тогда придется кого-то наказывать…

timurc

Я думаю, в любом случае просто выговор. Или нет. Но паспортные данные слили — это серьезно. E-mail + номер телефона + паспортные данные — полная идентификация везде мошенниками, угрозы и т. п.

ainu

Формально по нашим законам виновато юридическое, а не физическое лицо, то самое лицо, которому давалось разрешение на обработку конечным пользователем. В КоАП для таких юрлиц предусмотрены штрафы.

Фактически вероятнее всего никто в следком (или куда там) не напишет никакое заявление, поэтому дела против юрлица не будет, а вот против какого-либо физлица — ещё как может быть (уже по статьям халатность или что то в этом роде).

timurc

Благодарю за юридическое уточнение. Конечно, против такой крупной компании и уж тем более государственной никто ничего не сделает, а вот против одного админа — еще как. Но им следует сначала «внутреннее расследование» провести, прежде чем «наказывать».

lexore

Это потому что злоумышленникам больше ничего не нужно было.

Остальные файлы до сих пор доступны по прямым ссылкам.

Какие файлы? Те, что обычно лежат в хомяке пользователя: .bash* и .ssh/*

Вот так система, кхм, безопасности предотвратила, кхм, доступ.

Это фиаско, братаны. Урок вам: не делайте корень сайта в хомяке юзера с шеллом.

SDKiller

А ответы на контрольные вопросы в битриксе как хранятся, в plain text?

SDKiller

Такие вещи как «Девичья фамилия матери» или «Кличка первого питомца» в совокупности с остальными данными потенциально ведь можно и на других сервисах использовать.

idmrty

Мне вот тоже интересно, а то я свой ответ забыл. Нет ли его в том дампе?

Mur81

А я вот так помню, что на момент регистрации там и вовсе не было никаких контрольных вопросов. В итоге доступ к этому, так называемому, бонусу сейчас потерян у всех членов моей семьи. Потому что сменить пароль без ответа на контрольный вопрос оно не даёт.

Mur81

Был не прав. Контрольный вопрос там всё таки был. Доступ восстановили после звонка на горячую линию. Идентифицировали по номеру телефона, пароль выслали смской.

slamd64

На мой взгляд, произошла вопиющая халатность вкупе с некомпетентностью админов сайта.

И не надо лицемерно писать, что «это была попытка взлома». Никакой «попытки взлома» там и отдаленно не было.

Скорее всего, произошло примерно следующее:

1. Сисадмины выдали учетку вебмастеру и в конфиге веб-сервера натравили корень сайта на домашний каталог вебмастера. Как вариант: создали учетку веб-мастеру с указанием домашнего каталога в корне уже существующего веб-сервера.

2. Вебмастер «не осилил» настройку .htaccess (ну или какой там вебсервер использовался), чтобы запретить отдачу вебсервером файлов, начинающихся с точки.

3. Пользователи Интернета, наткнувшиеся на доступность SSH-ключей (в статье про это сказано как «а также приватный ключ RSA») rzd-bonus.ru/.ssh/id_rsa.pub rzd-bonus.ru/.ssh/id_rsa — очень быстро расковыряли и всё остальное. «Остальным», видимо, оказался прежде всего .bash_history из которого были почерпнуты пути к другим файлам.

То есть, РЖД (точнее, Федеральная пассажирская компания) сами, добровольно, без всяких принуждений выложили в свободный доступ служебную информацию их сайта.

А теперь визжат о «попытке взлома».

anmilez

Спасибо. До этого момента было непонятно, каким образом можно угадать ссылку с названием бэкапа. Я думал, что кто-то из своих слил.

Наткнуться на доступность файлов, лежащих в домашней директории, более вероятно. Видимо, в бесчисленных сканерах есть и такая проверка, хотя ума не приложу, как можно догадаться сделать домашний каталог корнем сайта. Если б я был автором такого сканера, у меня бы не хватило на это фантазии :))

Ulrih

Ржб бонус не равно ржд, учитывая море юрлиц в этой госкомпании. Поэтому тут предьявлять ещё и не понятно кому за решето в ит- системах

osj

Самое замечательно, это прислать ссылку на сброс пароля, но не ссылкой для сброса, а через сервис рассылок и предложить войти в кабинет. Могли бы и принудительно сбросить пароль и прислать ссылку на форму восстановления.

Смешное, браузер не может загрузить страницу. Мои полномочия всё…

Mur81

Видимо все полезли менять пароль и оно упало.

В этой ситуации пожалуй радует, что много граждан не пренебрегают такого рода рекомендациями.

osj

Интересно, был ли аудит содержимого скриптов. Не подсунули ли чего во внутрь, сейчас сменив пароль можно сделать еще хуже (с) нет.

osj

Все же перенаправляет на страницу восстановления пароля после входа. Зря наговаривал.

IgorBasic

Ход просто гениальный. Половина пользователей конечно не помнит ответ на секретный вопрос (и сам вопрос). Я ни к одному из трех семейных аккаунтов теперь доступа не имею.

Видимо придется потолкаться на вокзале. Самое время.

Нет чтобы на почту новые пароли выслать при входе.

azudem

Эти ребята сначала запрашивают при регистрации гору ненужной информации, включая паспортные данные. Это всего лишь бонусная программа, почему бы просто не использовать основной аккаунт РЖД или просто дать уникальный номер карты и вход по этому номеру с паролем. Я все равно буду использовать её только при покупке билета на РЖД, который уже по меня знает всё (зачем-то).

Потом они самым глупым образом потеряли всю эту базу пользователей.

Потом они всем сразу направили письмо с просьбой сменить пароль. И заддосили свой же сайт.

В словаре напротив "идиоты" должен стоять логотип РЖД.

zxosa

Там фишка в том, что

Так что «зачем», я понимаю, но предпочел бы госуслуги прилинкованые, конечно.

andersong

Сегодня увидел письмо от РЖД бонус и сменил пароль. Заодно увидел, что нет информации о моих последних поездках примерно за год — надо вбивать поездки ручками, это форменное издевательство, там в форме полей 20!

Mur81

Сейчас Вы ещё обнаружите, что эти поездки уже вбить нельзя.

Там вообще вся программа построена так, что бы с максимальной долей вероятности бонус не получить.

mvs

Как вам удалость сменить пароль, у вас был установлен секретный вопрос из предложенных вариантов? У меня был свой собственный вопрос или ключевое слово и оно, естественно, не подходит. Без этого пароль не меняется

andersong

Да, был секретный вопрос, после ответа зашел.

Mur81

Что-то удалось сделать в итоге? Я так же не могу сменить пароль. При этом я готов поклясться, что на момент регистрации там и вовсе не было контрольного вопроса иначе ответ на него бы был у меня записан в парольном менеджере рядом с паролем.

В итоге возможность доступа к учётке просто потеряна сейчас. Спасибо РДЖ. Это просто уже какая-то квинтэссенция идиотизма.

mvs

Написал в

спортлотосаппорт, других идей пока нетMur81

Позвонил на горячую линию (дозвонился сразу). Идентифицировали по номеру телефона. Выслали новый пароль по SMS. Для всей семьи (у нас всё в семейную программу объединено), каждому на его телефон который в аккаунте указан.

mvs

На удивление тоже дозвонился и тоже прислали новый пароль. Спасибо за работающий способ!