Компания Google представила фреймворк SLSA (Supply-chain Levels for Software Artifacts), предназначенный для защиты от supply chain-атак — попыток внедрения вредоносного кода в процессе разработки ПО.

SLSA основан на процессе проверки кода Binary Authorization for Borg, разработанном самой Google и направленном на снижение инсайдерского риска за счет проверки и авторизации производственного программного обеспечения. Компания использует BAB более восьми лет, на сегодня этот процесс обязателен для любого производственного процесса.

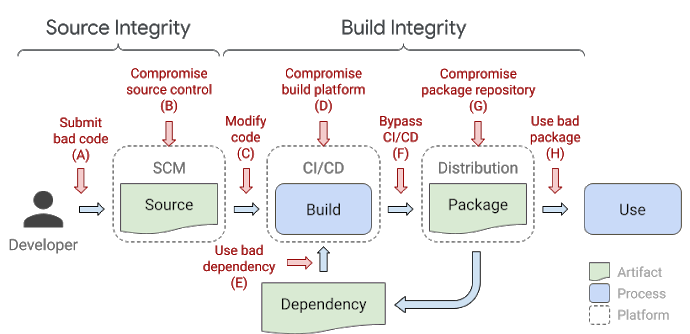

SLSA предусматривает защиту от восьми видов атак, связанных с внедрением вредоносных изменений на стадиях написания кода, сборки, тестирования и распространения ПО, среди которых включение бэкдоров в исходный код, сборка кода, не соответствующего исходному, атака на сборочную платформу и другие.

SLSA предусматривает четыре уровня защиты с соответствующими каждому требованиями к инфраструктуре. Чем выше уровень SLSA, тем надежнее защита от атак. Самый высокий, SLSA 4, предусматривает проверку всех изменений двумя разработчиками.

Атаки с компрометацией процесса разработки в последнее время участились, отмечает Google. Согласно данным компании Sonatype, количество атак на проекты с открытым исходным кодом увеличилось на 430% в течение 2020 года. После атак на SolarWinds и Codecov Google указывает на необходимость создания инфраструктуры для защиты цепочки поставок.

«В своем текущем состоянии SLSA представляет собой набор постепенно адаптируемых правил безопасности, — указано в блоге компании. В Google отмечают, что в своем окончательном виде фреймворк будет «поддерживать автоматическое создание проверяемых метаданных». Внедрение SLSA может быть как поэтапным, так и единовременным. На четвертом уровне, обещают в компании, у потребителей будет уверенность в том, что код не был подделан и что его можно надежно отследить до его источника.