3 апреля на Habrahabr появилась информация по обнаружению нового криптовымогателя, который шифрует не отдельные файлы, а весь раздел диска (том). Программа получила название Petya, а ее целью является таблица размещения файлов NTFS. Ransomware работает с диском на низком уровне, с полной потерей доступа к файлам тома для пользователя.

У Petya обнаружена также специальная схема маскировки для скрытия активности. Изначально криптовымогатель запрашивает у пользователя активацию UAC, маскируясь под легальные приложения. Как только расширенные привилегии получены, зловредное ПО начинает действовать. Как только том зашифрован, криптовымогатель начинает требовать у пользователя деньги, причем на выплату «выкупа» дается определенный срок. Если пользователь не выплачивает средства за это время, сумма удваивается. «Поле чудес», да и только.

Но криптовымогатель оказался сам по себе не слишком хорошо защищен. Пользователь Твиттера с ником leostone разработал генератор ключей для Petya, который позволяет снять шифрование дисков. Ключ индивидуален, и на подбор уходит примерно 7 секунд.

Этот же пользователь создал сайт, который генерирует ключи для пользователей, чьи ПК пострадали из-за Petya. Для получения ключа нужно предоставить информацию с зараженного диска.

Что нужно делать?

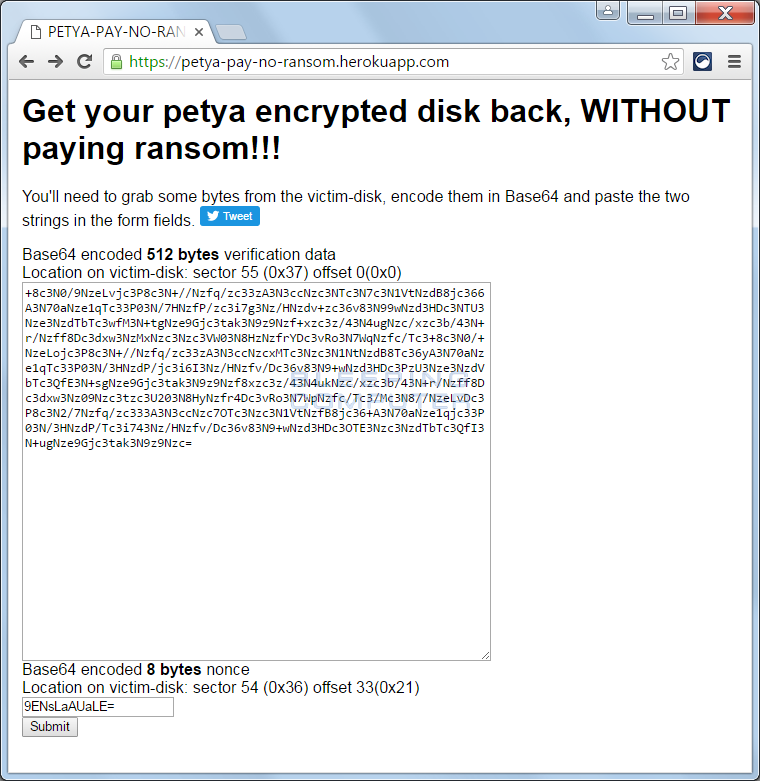

Зараженный носитель нужно вставить в другой ПК и извлечь определенные данные из определенных секторов зараженного жесткого диска. Эти данные затем нужно прогнать через Base64 декодер и отправить на сайт для обработки.

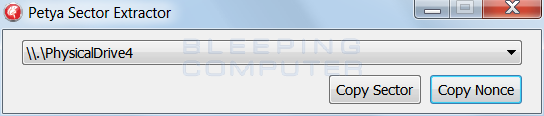

Конечно, это не самый простой способ, и для многих пользователей он может быть вообще невыполнимым. Но выход есть. Другой пользователь, Fabian Wosar, создал специальный инструмент, который делает все самостоятельно. Для его работы нужно переставить зараженный диск в другой ПК с Windows OS. Как только это сделано, качаем Petya Sector Extractor и сохраняем на рабочий стол. Затем выполняем PetyaExtractor.exe. Этот софт сканирует все диски для поиска Petya. Как только обнаруживается зараженный диск, программа начинает второй этап работы.

Извлеченную информацию нужно загрузить на сайт, указанный выше. Там будет два текстовых поля, озаглавленных, как Base64 encoded 512 bytes verification data и Base64 encoded 8 bytes nonce. Для того, чтобы получить ключ, нужно ввести данные, извлеченные программой, в эти два поля.

Для этого в программе нажимаем кнопку Copy Sector, и вставляем скопированные в буфер данные в поле сайта Base64 encoded 512 bytes verification data.

Потом в программе выбираем кнопку Copy Nonce, и вставляем скопированные данные в Base64 encoded 8 bytes nonce на сайте.

Если все сделано правильно, должно появиться вот такое окно:

Для получения пароля расшифровки нажимаем кнопку Submit. Пароль будет генерироваться около минуты.

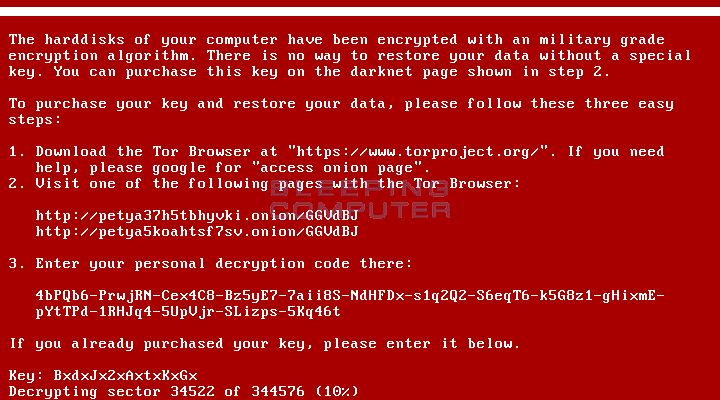

Записываем пароль, и подключаем зараженный диск обратно. Как только появится окно вируса, вводим свой пароль.

Petya начинает дешифровку тома, и все начинает работать по завершению процесса.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

ed007

Удивило, что надо переставлять диск — почему не сделать liveCd?

DagothNik

А зачем live CD? Windows, начиная с восьмёрки поддерживает WtG (полноценная система работает с флешки). Я себе сделал две системы — 64bit (на внешнем SSD) и 32bit (на флешке, которая с контролером от SSD). Удобная штука.

DikSoft

Windows to Go — корпоративная фича. Не у всех есть лицензия на такую редакцию.

DagothNik

Если MS до сих пор не выпилила эту возможность из Pro версии, я думаю, можно пользоваться. Хотя возможно и Core будет загружаться с внешника, я не проверял.

EvgeniD

Ещё в далеких 2006-2007 (точно не помню) делал загрузку по usb ещё Windows XP.

Во времена Windows 7 уже появились конструкторы, распаковывающие Wim образ и делающие патч usb драйверов (смена группы на Base/Boot и изменение запуска сервиса (Start) на 0 (Boot).

Думаю в Windows 8/8.1/10 не сильно все изменилось.

Т.е. фича изначально сделана любителями.

PS: для корректной работы нужен FBWF/EWF (который в теории требует лицензию) или иной

драйвер, уменьшающий запись на флешку (например Superspeed Disk).

PSS: при запуске установщика (из boot.wim) на shift+f10 можно вызвать коммандную строку, если не ошибаюсь в

Windows 8.1/10 уже появился свой (обрезаный) explorer, который можно из неё запустить.

Однако могут быть проблемы с запуском 32-х разрядных пиложений на 64ом -установщике (отсутствует Wow64).

DagothNik

Начиная с Win 10 установка на флешку свелась в две команды (в восьмерке отдельно нужно было dism устанавливать):

1. dism /apply-image /imagefile:C:\install.wim /index:1 /applydir:W:\ где C:\install.wim — путь до образа, W — целевой диск, 1-индекс нужной версии системы.

2. W:\windows\system32\bcdboot W:\windows /f ALL /s S: где W — системный раздел.

Все просто как пять копеек. Я сейчас винду только так и устанавливаю, много быстрее, чем с диска. На мой взгляд.

EvgeniD

И windows 7 так можно, только через imagex, там тоже есть что-то вроде /apply ( /apply-image).

bcdboot там тоже есть.

А имя той проге pwboot

DagothNik

Да, я про это тоже слышал, но не пользовался. На момент актуальности Win 7, я такими вещами еще не интересовался.

istui

расскажите подробнее, пожалуйста.

SSD-like контроллер обязателен или пойдет «обычная» флешка тоже?

DagothNik

Я из своих эксперементов так понял, что у флешки должна быть высокая скорость чтения/записи мелкоблока (мелких файлов). У обычных флешек эта скорость на уровне сотых мегабайта в секунду. А у HDD, SSD и SSD-подобных флешек — 3-4 Мб в секунду. Это из моих наблюдений.

istui

а какая модель у флешки, если не секрет?

DagothNik

Модель ADATA N005. Но эта бралась ещё в 2011-2012 году. Внутри из себя представляет бутерброд из 4 чипов памяти на двух платах и контролера. В новых той же модели все проще и они — обычные флешки.

DagothNik

Хотя нет, вру. Сейчас открыл. У неё внутри два контролера и чип с прошивкой, судя по всему. JMF601 и LV700. Ну и четыре чипа памяти на двух платах, как и говорил. Я вообще в ней первой и последней такую компоновку видел. Больше таких не попадалось.

volt_amper

Возможно для того, чтобы заразить как можно больше систем.

denis_g

>> Изначально криптовымогатель запрашивает у пользователя активацию UAC, маскируясь под легальные приложения.

Люблю такую тему :) Жалко, что он еще не запрашивает установить Visual Studio, крякнуть ее и скомпилировать себя.

ProstoTyoma

configure

make

sudo make install

evilrussian

Некоторым придётся еще ставить makeutils)

urtow

Шел 2016 год…

GegSpb

Хорошо, что есть люди, которые используют свои таланты во благо другим и пишут такие расшифровщики. Вот где талант.

Muhich

Молодец, НО теперь и сайт не работает, лучше бы генератор ключа выложил отдельным приложением.

tmin10

Очень странный ход с этим сайтом. Зачем завязывать всю лечилку на доступность сервера?

JustFailer

github.com/leo-stone/hack-petya

Здесь же небольшое описание от автора

AquiHostStrider

> У Petya обнаружена также специальная схема маскировки для скрытия активности.

Очень «специальная», которая стара как мир.

> Изначально криптовымогатель запрашивает у пользователя активацию UAC, маскируясь под легальные приложения.

Интересно, много ли приложений у обычного пользователя, которые каждый раз просят админские права? Если приложение вдруг запросило для работы админские права, которые ему до этого ни разу не были нужны — одно это уже должно навести на подозрение и побудить сказать «Нет» на запрос UAC.

fpir

Да надо быть «компьютерным гением» изначально, чтобы запустить скрипт из аттача. А с UAC та-же проблемам, что у другого Пети, который часто кричал про волков. Знакомые пользователи поднимают панику из-за окошка «обработка завершена» с кнопкой окей, но на окно UAC жамкают «ничтоже сумняшеся»

istui

многие знакомые отключают UAC, «чтобы не мешало работать», а потом обращаются — «ой, у нас тут вирусы завелись»

AquiHostStrider

Немного переформулирую свой же вопрос: какая приблуда так часто у обычного юзера требует админские права, что из-за неё он может отключить UAC?

istui

Любая из категории «шо попало».

Всякие криво написанные клиенты непонятных игр, установщики всяких медиагетов/яндексбаров (нажимать ведь надо на самую большую кнопку «скачать», а не на ту, что поменьше). Либо UAC отключен по умолчанию в очередной «волшебной» сборке SuperMegaWindows 7.

Иногда кажется, что существуют 2 параллельных мира — мир IT-специалистов и их окружения, где все сделано по уму (в основном), с современным софтом, и джунгли, живущие своей жизнью.

А ведь всего пара лекций по ИБ/общим принципам работы, немного социальной рекламы могли бы сильно улучшить ситуацию…

ScoutUa

А иногда люди вроде и ИТ образованы, почитаются в кругу знакомых, а они и-за своей лени ставят какие попало, не понятно кем крякнутые, сборки со встроенным софтом.

Чтобы прийти, вставить флешку, и само все накатилось. Автоматизация вещь хорошая, но если бы эти сборки делались еще лично…

Alexey2005

В первую очередь игры. Во вторую — portable-приложения, которыми сейчас очень модно пользоваться.

Мол, даже если Windows слетит, все приложения со всеми настройками останутся, и их не надо будет переустанавливать. Или если комп проапгрейдится — простым копированием можно перенести, очень удобно. Даже MS Office и Photoshop ставят в Portable-вариантах.

В-третьих, куча Legacy-софта, который всё ещё пытается хранить настройки не в реестре и не в профиле пользователя, а прямиком в собственной папке с exe'шником.

В четвёртом эшелоне идёт всё то, что устанавливается при втыкании в USB всевозможных камер / смартфонов / планшетов. Когда при каждом подключении девайса выскакивает UAC, это действительно может задалбывать.

tmin10

По четвёртому случаю не понял, у меня просто спрашивает, что сделать с устройством (Win 10), UAC обычно появляется когда запускаю инсталяторы и софт с админскими правами.

DuratarskeyK

Raidcall, например.

lexx_v11

Очень многие, когда хотят обновиться.

SvyatoslavMC

Для криптовымогателя с названием «Better Call Saul» есть какие-нибудь решения?

AdmAlexus

По моему нет, так же как и по большей части такой рансомвари.

ProstoTyoma

Интересно было бы узнать подробности алгоритма. Мне казалось, что хреновая криптография для вымогателей — пройденный этап.

ProstoTyoma

Самоответ: https://github.com/leo-stone/hack-petya

Stealch

Жаль конечно что автор декриптора не поделился самим декриптором, а привязал алгоритм на сайт. Хотя я думаю, раз требуется 2 выдраных куска из пораженного жесткого диска — эти самые куски существуют на всех хардах с NTFS в неизменном виде, видимо на этом и основан алгоритм дешифрации — ключ подбирается на сравнении заведомо известных данных.

watashiwaale

В комментаиях дали ссылку на гитхаб уже: github.com/leo-stone/hack-petya

Не самый сложный алгоритм, но довольно интересно всё же.

l_u_x_u_s

Ваш Petya Sector Extractor сам вирус… У меня Microsoft Security Essentials прям слёту его удалил за доли секунды сказав что этот файл который в архиве подлежит к немедленному удалению. Я даже не успел что либо сообразить и сказать «А».

istui

возможно, причина в том, что он получает доступ к секторам жесткого диска, что по умолчанию считается подозрительным?

Иначе, к сожалению, ключ не получить