Существует не так много способов, чтобы восстановить файлы, зашифрованные в результате атаки шифровальщика, но при этом не платить выкуп за них. Если нам повезло, то могут быть некоторые бесплатные средства для их восстановления, но более реальный вариант – это восстановление Ваших файлов из Ваших резервных копий. Однако, далеко не каждый человек имеет резервные копии своих файлов, хотя Windows предлагает очень полезную функцию, известную как Shadow Copy, которая, если говорить вкратце, представляет собой бэкап Ваших файлов. Кибер-преступники узнали о ней достаточно давно, а потому через несколько месяцев после того, как атаки шифровальщиков стали популярными, первое, что они делают при заражении Вашего компьютера, — это удаляют теневую копию Ваших файлов прежде, чем начать шифрование Вашей информации.

Существует ряд технологий, которые могут быть применены для остановки атак шифровальщиков: некоторые из них почти бесполезные, такие как сигнатуры или эвристика (это первое, что проверяют авторы вредоносных программ перед их «релизом»), другие иногда могут быть более эффективными, но даже сочетание всех этих техник не гарантирует, что Вы будете защищены от всех подобных атак.

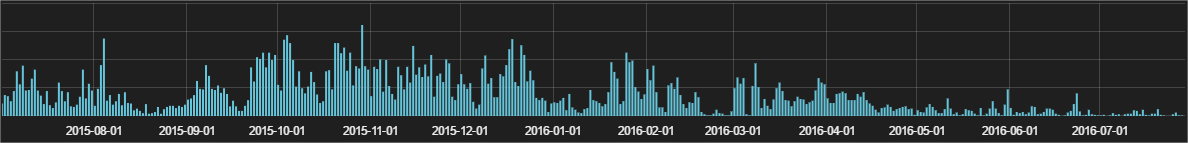

Более 2 лет назад в антивирусной лаборатории PandaLabs применили простой, но достаточно эффективный подход: если какой-то процесс пытается удалить теневые копии, то, скорее всего (но не всегда, кстати), мы имеем дело с вредоносной программой, и вероятнее всего – с шифровальщиком. В наши дни большинство семейств шифровальщиков удаляют теневые копии, т.к. если этого не делать, то люди не будут платить выкуп, раз они могут бесплатно восстановить свои файлы. Рассмотрим, сколько инфекций было остановлено в нашей лаборатории благодаря такому подходу. Логично предположить, что это количество должно расти в геометрической прогрессии, т.к. количество атак шифровальщиков, использующих этот прием, также стремительно растет. Вот, например, количество атак, которые мы заблокировали за последние 12 месяцев с помощью нашего подхода:

Но на диаграмме мы видим прямо противоположное тому, что ожидали. Как такое возможно? На самом деле, такому «феномену» есть очень простое объяснение: мы используем данный подход как «последнее средство», когда никакие другие техники безопасности не смогли обнаружить ничего подозрительного, а потому срабатывает данное правило, которое и блокирует атаку шифровальщика. Данный подход мы используем еще и для внутренних целей, в результате чего мы можем проанализировать более детально те атаки, что были заблокированы на «последнем рубеже», и потом улучшить все предыдущие уровни безопасности. Мы также используем данный подход для оценки того, насколько хорошо или плохо мы останавливаем шифровальщиков: другими словами, чем ниже значения, тем лучше работают наши основные технологии. Так что, как Вы можете видеть, эффективность нашей работы повышается.

Автор статьи: Луис Корронс

Оригинал статьи: Tales from Ransomwhere: Shadow Copies

Комментарии (33)

cagami

29.08.2016 14:03+1>Но на диаграмме мы видим прямо противоположное тому, что ожидали.

а ось x в чем измеряется, сейчас мы просто видим временную шкалу с вертикальными черточками

Alex_2016

30.08.2016 07:26Это гистограмма.

Ось Х- время.

Ось Y- количество остановленных инфекций.

cagami

30.08.2016 07:35Ув.Alex, вы похоже забыли сказать, всегда ваш К.О

Это я понимаю, вопрос в каких попугая это(как пример каждый см это десятки, сотни, тысячи), что это?

Alex_2016

30.08.2016 08:55Эта гистограмма показывает динамику количества обнаружений.

cagami

30.08.2016 08:58Я понимаю что она показывает, я хочу понять масштабы

в чем измеряется динамика, в десятках, сотнях, тысячах( услышьте меня пожалуйста)

количество(по этой картинке сложно понять)

cagami

30.08.2016 21:25Я в первом сообщении ошибся

хотел написать Y, но опечатался

меня интересует ось Y в каких числах(10,100,1000,10000)

SyavaSyava

29.08.2016 14:41+4Почему теневые копии не спасают от большинства шифровальщиков?

Потому что (цитата) «первое, что они (шифровальщики) делают при заражении Вашего компьютера, — это удаляют теневую копию Ваших файлов прежде, чем начать шифрование Вашей информации».

Собственно, это и есть содержательная часть статьи.

Остальное — не очень объёмное (к счастью) напоминание о том, что есть такая компания Panda Security, и она делает антивирусы, которые по её мнению становятся всё лучше и лучше.

Понятно, что корпоративный блог, и всё такое — но хорошо бы к маркетингу прикладывать немного интересных технологий, ну или юмора на худой конец.

teecat

29.08.2016 15:20Тут еще есть два нюанса. 1. Не все трояны удаляют теневые копии. 2. Для выполнения команды удаления копии нужно обладать правами админа.

SyavaSyava

29.08.2016 15:25+1На счёт админа — понятно, но думаю что подавляющее число пострадавших от шифровальщиков работают как раз под админскими учётными записями.

teecat

29.08.2016 17:06Естественно. А поскольку шифровальщики как правило попадают через письма, то проблема шифровальщиков в первую очередь проблема слишком больших прав на установку ПО и настройку системы.

Проблема в том, что когда на конференциях спрашиваешь о том, кто пострадал от шифровальщиков — процентов до 30 компаний-участников конференции в зависимости от региона.

Hikedaya

30.08.2016 02:12А как ограниченная учетная запись, которая ПО не может ставить, спасет от шифровальщика? Если шифровальщик охотится за пользовательскими данными, а не файлами системы — ему права админа нафиг не сдались. Да и устанавливаться ему тоже никуда не нужно — достаточно один раз запуститься, сделать свое дело и уйти со сцены.

Keroro

30.08.2016 06:15Теневые копии не сможет удалить. А из них пользовательские данные восстанавливаются в 2 клика.

SyavaSyava

31.08.2016 01:00Помимо ограниченной учётной записи нужно средствами GPO (или локально, если домена нет) настраивать политику ограничения использования программ (software restriction policies).

Тогда пользователь даже запустить левое ПО, скрипт или что угодно не сможет — только то, что уже установлено в системе администратором.

Это полностью снимает проблему как шифровальщиков, так и 99,(9)% остальных вирусов — и без всяких антивирусов и прочей глючной мути.

Alex_2016

31.08.2016 10:39Да, такой подход тоже полезен.

Но тут есть свои нюансы:

1. Зачастую такие жесткие ограничения могут негативно сказаться на работе сотрудников, т.к. в каких-то ситуациях надо будет дергать администратора, чтобы он сделал разрешение на запуск чего-то, что действительно необходимо для работы. В большой компании (или в мелкой, где сисадмин приходящий) не всегда можно сделать это оперативно. Тем более, что бывают случаи, когда легитимные программы в какой-то момент становятся вредоносными…

2. А как быть с теми случаями, когда зловред, используя уязвимость в легитимной программе, запускает в скрытом режиме (т.е. пользователь не знает об этом), например, установленный легитимный архиватор и архивирует файлы с паролем? Примерно такая же ситуация может быть и при посещении вполне надежного сайта, на котором показывается вредоносная реклама — в этом случае без ведома пользователя используется уязвимость в браузере… а дальше дело техники.

Поэтому PAD360 как раз и пытается учитывать все эти случаи, чтобы автоматизировать п.1 и отслеживать п.2

SyavaSyava

31.08.2016 13:34В организация очень редко становится действительно необходимо использовать что-то новое, и то, что это сначала проверит администратор — правильно. И как показывает практика — в подавляющем большинстве случаев всё это «новое» — ничем необоснованные хотелки пользователя. Браузер Chrome вместо IE, другая программа для просмотра файлов, и т.п. Всё это решается на организационно уровне.

«Дёргать администратора» — это тоже правильно, ибо это его работа. Плюс, если пользователь ответственный — то ничто не мешает выдать ему пароль от учётки с правами локального администратор, и пусть запускает нужные ему установщики «выполнить от имени администратора». Если пользователь не очень — то пусть ждёт. Опять же всё решается на организационном уровне.

Пользователи очень быстро привыкают к этому, и через некоторое время никаких вопросов не возникает.

Для приходящего админа это как раз только благо, т.к. в результате ему нужно приходить только что бы принести счёт за услуги и попить кофе с секретаршей, если симпотная )))

Ещё можно пару раз в месяц с умным видом провода подёргать и сделать «профилактику» — почистить сервер от пыли, что бы не было вопросов «зачем платить, у нас и так всё работает».

> например, установленный легитимный архиватор и архивирует файлы с паролем?

Что бы запустить другую программу, нужно, что бы либо доверенная программа её запустила, либо выполнить скрипт. Первое решается соответствующими настройками для типового ПО, имеющего такую возможность — блокировка исполнения макросов в MS Office, которая и так заблокирована по умолчанию, настройкой безопасности IE и т.п. Второе (скрипт) не работает, т.к. писать в разрешённые папки (Windows, Program Files) у зловреда прав нет, а из всяких Temp запуск содержимого запрещён.

А всякие PAD360 (это антивирус, надо полагать?) в нормально настроенной системе только мешают, создавая излишнюю нагрузку на систему и блокируя чё попало, вызывая этим трудно отлавливаемые проблемы.

В общем, если углубитесь немного в тему, то увидите, что всё уже давно разжёвано и делается за час, а причина, почему шифровальщики и другая муть имеют место быть — лень и невежество, в первую очередь — системных администраторов. Удобно предупредить руководство, что «Винда — это дыра» и ничего не делать, а ещё лучше — купить антивирус и валить всё на него: «мы же купили антивирус у профессионалов — уж если он не смог справиться, то я и подавно, так что ничего не поделать».

teecat

31.08.2016 13:17Любое средство защиты — не панацея, а лишь метод снижения риска. Сорри, что не расписал, что под правами я имею в виду не только ограничение доступа к данным, но и запрет исполнения файлов из аттачей, запрет на определенные типы файлов в аттачах, запрет на исполнение из директорий временных файлов, право на запуск исключительно белого списка программ и тд. Естественно и это можно обойти, но эти меры существенно снизят риск.

А в реальности подавляющая часть пользователей и компаний полагаются в всезнание антивируса — которого нет и не будет

GennPen

30.08.2016 07:27А если делать теневую копию теневой копии? Да, место на диске займет больше, но если первую копию удалят(например вирус), то можно восстановить из второй копии, которая изначально не будет доступна пользователю(в том числе и вирусу).

jidckii

30.08.2016 07:27Что мешает хранить теневые копии удаленно? К примеру на FreeNAS CIFS шаре и делать снимки состояния ZFS.

Просто как пример, первое, что в голову пришло.

Поднять такой стордж бэкапов можно поднять на любом старом железе и уложиться тысяч в 10 максимум.

imoto

30.08.2016 07:27>первое, что они делают при заражении Вашего компьютера, — это удаляют теневую копию Ваших файлов прежде, чем начать шифрование Вашей информации.

Не всегда. Былу меня недавно случай, шифровальщик сначала зашифровал все файлы (расширение у файлов стало da_vinci_code), а потом запросил админские привелегии на доступ к теневым копиям. Именно так, я и пользователь узнали, что приплыли… Антивирус молчал.

igor_kuznetsov

30.08.2016 19:09Всю статью можно уместить в слова *не сидите под админом, иначе теневые копии удалят*

sergeypr

01.09.2016 00:20Хм… А скажите мне господа и товарищи: я один не понимаю, почему на теневые копии такая надежда?

1. шифровальшик вполне себе легитимен со стороны антивируса — он просто открывает ПОЛЬЗОВАТЕЛЬСКИЕ файлы на запись и переписывает их.

2. если вместо удаления теневых копий он (вирус) будет делать активацию их обновления, сразу после шифрования (то есть, сами теневые копии тоже будут зашифрованы) — Вам будет легче?

Единственный вариант (из самых простых) найденный мной:

в каждой папке пользователя держать контрольный текстовый файл, в котором есть просто одна цифра (например, 5). В случае, если папка уже зашифрована — прочитать из файла мы не сможем — архивацию этой папки не разрешаем.

Alex_2016

01.09.2016 08:26У нас надежды на теневые копии нет.

Мы просто констатируем, что если раньше еще они были полезны в этом плане, то теперь надежды то на них никакой нет, ибо шифровальщики их уничтожают.

Предложенный Вами вариант вполне прост и оригинален, и наверняка он в большинстве случаев эффективен.

Но в том случае, если шифровальщик шифрует только офисные файлы, а при этом текстовые файлы не трогает, то метод не сработает.

Хотя таких образцов немного.

Надо будет спросить у наших коллег в антивирусной лаборатории PandaLabs, что они думают по поводу Вашей идеи :)

Anastasia_K

А какой суммой Вы готовы гарантировать защиту данных Вашим антивирусом?

SAPetr

В соответствии с Лицензионным соглашением с конечным пользователем мы предлагаем ограниченную гарантию, которая не превышает стоимости лицензий продукта.

Это общая практика.

DarthVictor

Купил Фернандо за 100 золотых у Адриана осла. Тот должен был привести его завтра.

На следущий день приходит Адриан к Фернандо, но без осла. Фернандо спрашивает Адриана:

— Где же мой осел?

— Прости друг, но осел умер.

— Тогда верни мне мои деньги! — возразил Фернандо.

— К сожалению, я их уже потратил.

— Тогда привези мне мертвого осла. — приказал Фернандо.

— Зачем он тебе?

— Я разыграю его в лотерею.

— Как же так? Мертвого осла? — спросил Адриан.

— Да, я просто никому не скажу, что он мертвый.

Прошел месяц-два. Встретились Фернандо и Адриан. Спрашивает Адриан:

— Получилось разыграть осла?

— Да, я вернул себе свои деньги. Продал 500 лотерейных билетов за 2 золотых.

— И что, никто не догадался?

— Только тот, что выиграл.

— И что он сделал? — удивленно спросил Адриан.

— Ничего, я просто вернул ему два золотых.

Alex_2016

Расскажите еще, пожалуйста, какие способы гарантий от других производителей антивирусов Вы знаете.

foxmuldercp

Надо полагаться в первую очередь на себя и антивирус Brain/Head. Всё остальное вторично.

Копия на флешку, и копия в облако это так, цветочки вариантов, но самые надежные

Deosis

То есть, вы можете продать решето, вернуть стоимость пострадавшим и все равно остаться в плюсе? Ведь доля пострадавших — маленькая.