К таким критическим операциям относится проверка легитимности данных UEFI-прошивки компьютера, драйверов режима ядра (Device Guard) и выполнение процедур, которые относятся к аутентификации пользователей (Credential Guard). Новая функция безопасности под названием Windows Defender Application Guard для веб-браузера Edge выполняет аналогичную изоляцию на основе Hyper-V, но только, в этом случае, ненадежных источников контента в веб-браузере.

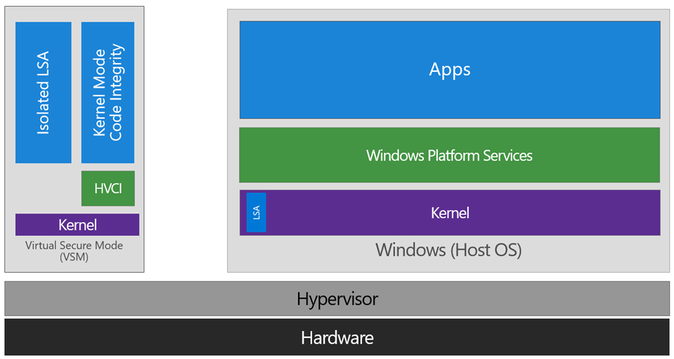

Ниже на рисунке представлена архитектура VSM, которая основана Hyper-V. Схожую архитектуру использует и App Guard.

Как видно выше, основная копия Windows 10 (хост) отделена от VSM изоляцией на уровне гипервизора. Схожий подход применяет и App Guard для Edge. Когда пользователь посещает недоверенный веб-сайт в браузере, он открывается не в контексте виртуальной машины хоста, а в другой, которая создана именно для таких потенциально опасных операций как просмотр контента на небезопасных веб-сайтах.

...when an employee browses to a site that is not recognized or trusted by the network administrator, Application Guard steps in to isolate the potential threat. Application Guard creates a new instance of Windows at the hardware layer, with an entirely separate copy of the kernel and the minimum Windows Platform Services required to run Microsoft Edge. The underlying hardware enforces that this separate copy of Windows has no access to the user’s normal operating environment.

Таким образом, если злоумышленник планирует кибератаку на сотрудников организации и использует для этого фишинговую ссылку, которая может использоваться для организации атаки типа drive-by download, она будет открыта в изолированном на уровне гипервизора окружении. В таком контексте исполнения атакующий не сможет получить для себя никакой новой информации, поскольку в этой виртуальной машине ограничен доступ к любой информации пользователя, располагающейся на хосте. При этом для самого пользователя Edge будет создаваться ощущение, что процесс вкладки работает в системе хоста.

Windows Defender Application Guard для веб-браузера Edge станет доступна пользователям копий Windows программы Insiders в ближайшие месяцы, а для пользователей релизных копий Windows 10 Enterprise в следующем году.

Windows Defender Application Guard for Microsoft Edge will become available to Windows Insiders in the coming months, and roll out more broadly next year.

Комментарии (16)

printerresetter

28.09.2016 22:19-2Новая «технология» может быть и хороша, но не доверия продукту, которому не верит сам разработчик.

Пример: Вы попробуйте открыть браузер IE или его новую реинкарнацию EDGE в Windows 10 из под стандартной учетной записи «Администратор». Не получается? Все верно, эта невинная функция заблокирована по умолчанию.

Возможно, это такой хитрый ход для борьбы с возмутительным скачиванием других браузеров.

nkha

29.09.2016 11:25Нужно скачать и запустить потом с правами администратора. Запускать браузер с правами админа, тем более ИЕ, это равноцено выстрелу себе в ногу.

hurtavy

29.09.2016 11:25Причём тут браузеры? Под встроенным администратором плиточные приложения не запускаются

hommforever

29.09.2016 11:25Конечно не верит! Правильно делает!!! Если для работы браузеру не нужны права админа, то он может не хотеть их брать.

0-Day уязвимости находили во всех значимых браузерах, их ещё найдут во всех значимых браузерах. Microsoft прекрасно понимает что и их браузер(ы :)) не исключение. Если Microsoft разрешит запустить IE из под админа, а потом кто-то заэсплойтит такую уязвимость, то… Короче нормальное, ответственное поведение.

P.S. Даже странно защищать IE, сам не юзаю его %):)

printerresetter

28.09.2016 23:12Операционным системам нужен своего рода программный Firewall. Где каждая программа должна иметь профиль в котором оговаривается, что она может делать, а что нет.

Пару примеров:

1. notepad.exe — может работать с дисками, но вот никак не может работать с сетью

напрямую и никак не может менять настройки операционной системы.

2. iexplore.exe — может работать с сетью, но никак не может менять критические настройки операционной системы.

CodeRush

29.09.2016 00:10-1Называется такой подход MAC, самая известная реализация — SELinux. В итоге все гладко на бумаге, только правила никто писать не хочет, а для программ посложнее блокнота само написание таких правил — весьма нетривиальное занятие. Ну и пользователи (или администраторы, что случается намного чаще) не выносят прокрустового ложа MAC и отключают его начисто. Ничего личного, просто в очередной раз при выборе между безопасностью и удобством использования выбрали удобство.

Erelecano

29.09.2016 09:43Вы изобрели SELinux и AppArmor, а для конкретных приложений вы изобрели snap и Flatpak.

Pakos

29.09.2016 10:25Второе — да, а первое не позволит открыть документ на сетевом диске (не знаю, правда. зачем для этого неудобный блокнот, но кто-то может пользоваться).

Erelecano

29.09.2016 09:42Microsoft, как всегда, скопировали фишку из линуховых решений(как когда-то скопировав часть функций Beryl'а они «создали» свой Aero) и будут рассказывать, что это все круто и инновационно. А что они просто украли идею из давно прекрасно работающей Qubes OS они нигде не скажут.

VBKesha

То есть теперь веб браузер не позволит мне скачать файл и потом открыть его?

wikipro

Почему не позволит? Позволит, а потом за каждый скачанный торрент и каждую просушенную в плеере в ВК песенку американских правообладателей, предъявит счёт, это же «Виндовс 10 — Все ходы записаны (с) Реклама».

Останется только скрипт написать, который при пересечении границы ЕС\США будет подбивать кассу и выставлять счёт. А кто не заплатит — Частный ГУЛАГ Уол-Стрита — всегда к Вашим Услугам. (Частные тюрьмы кстати уже появились в Эстонии — «Мы ближе чем выдумаете (с) реклама»)

но это была шутка. Мне просто любопытно, о какой безопасности браузера можно вести речь, если Win10 постоянно качает Ваши данные с Вашего диска через весь интернет, сомнительный WiFi в аэропортах, гостиницах и кафе, причём Вы никак не можете регулировать и контролировать этот процесс?

Что то типа ЯБ + Яндекс ДНС + ДНСКрипт мне кажется будет на порядок безопаснее в бытовом плане (прежде всего онлайн банки и онлайн магазины).

Lure_of_Chaos

Видимо, речь идет о защите от чисто софтверных угроз, типа вирусов и эксплойтов

. Хоть гипервизор — не полноценная виртуалка, но и это все же лучше, чем работа в окружении пользователя (тем более, что чаще всего пользователь работает с правами Администратора).

VBKesha

Только как то браузер должен взаимодействовать с реальным железом, принтеры, сохранение файлов, звук, ускорение видео. Вот интересно как оно реализовано.

И интересно Hyper-V вроде раньше не давал работать VirtualBox и VMWare это поправили уже?

Erelecano

> гипервизор — не полноценная виртуалка

Какое-то новое слово в виртуализации. Hyper-V относится к гибридному типу гипервизоров(I+). Гибридный гипервизор состоит из двух частей: из тонкого гипервизора, контролирующего процессор и память, а также работающей под его управлением специальной сервисной ОС в кольце пониженного уровня.

Да, гипервизор вообще не виртуалка, а вот виртуалки работающие под его управлением вполне себе настоящие, не игрушечные.

Karpion

По идее — HTTPS,SSh, etc позволяют безопасно работать даже через сомнительные точки доступа.

timelle

Выбрасывайте свой Андройд, Яблоид или что у вас там? Потому что на серверах хранится ваш голос с запросами поиска. И вы сами нажали клавишу «Принять». Да-да. Сдувайте пыль с Р-159, хватайте автомат и каску, бегите в леса, копать себе бункер. Шутка.

Кстати, есть дистрибутивы Linux для сохранения анонимности. Опенсорс же. Пилите, Шура.