Провайдер хостинг-услуг из Южной Кореи на днях выплатил разработчикам программы криптовымогателя около $1 млн в криптовалюте. Почему так много? Дело в том, что ransomware заразило 153 сервера, работающих на Linux. На этих серверах размещается 3400 сайтов клиентов компании.

Изначально разработчики зловреда хотели получить около $4,4 млн. Компания заявила, что это слишком много, и она не в состоянии выплатить такую сумму. После этого киберпреступники согласились умерить аппетиты, удовольствовавшись «всего» $1 млн. Сейчас сотрудники компании занимаются восстановлением данных. Это не такой и быстрый процесс, поэтому клиентам придется подождать, пока все их сайты и сервисы снова начнут работать.

«Это сложная задача, но я делаю все, что от меня зависит, и я сделаю все, чтобы восстановить работоспособность серверов», — заявил представитель компании.

Стоит отметить, что основная проблема с этим зловредным ПО в том, что работает он с Linux. Ramsomware получило название Erebus (ранее был вариант этого зловреда, атакующий Windows-системы). Каким образом вирус проник на сервера компании, пока неясно. Техническая поддержка разбирается, стараясь понять, что все-таки произошло.

Сторонние эксперты, которые также занялись изучением ситуации, утверждают, что проблема может быть в устаревшем программном обеспечении, которое использовалось хостером. Например, сайт Nayana работал на сервере с Linux с версией ядра 2.6.24.2 (2008 год). В этой версии много уязвимостей, включая Dirty Cow, которая позволяет злоумышленникам получать рут-доступ к системе. Кроме устаревшей версии ядра, компания работала с Apache версии 1.3.36 и PHP версии 5.1.4, все они были выпущены еще в 2006 году. Излишним будет говорить, что злоумышленники за прошедшие десять лет изучили это ПО вдоль и поперек, научившись взламывать все, что им нужно.

Erebus впервые появился в сентябре 2016 года (вернее, впервые был обнаружен). Затем вышла его обновленная версия, это случилось в феврале 2017 года. Тогда разработчики «научили» свой продукт обходить User Account Control в Windows.

Интересно, что сейчас Linux-версия Erebus действует, в основном, в Южной Корее. Может быть, потому, что не только Nayana использует устаревшее ПО, но и другие хостинг-компании в этом регионе делают то же.

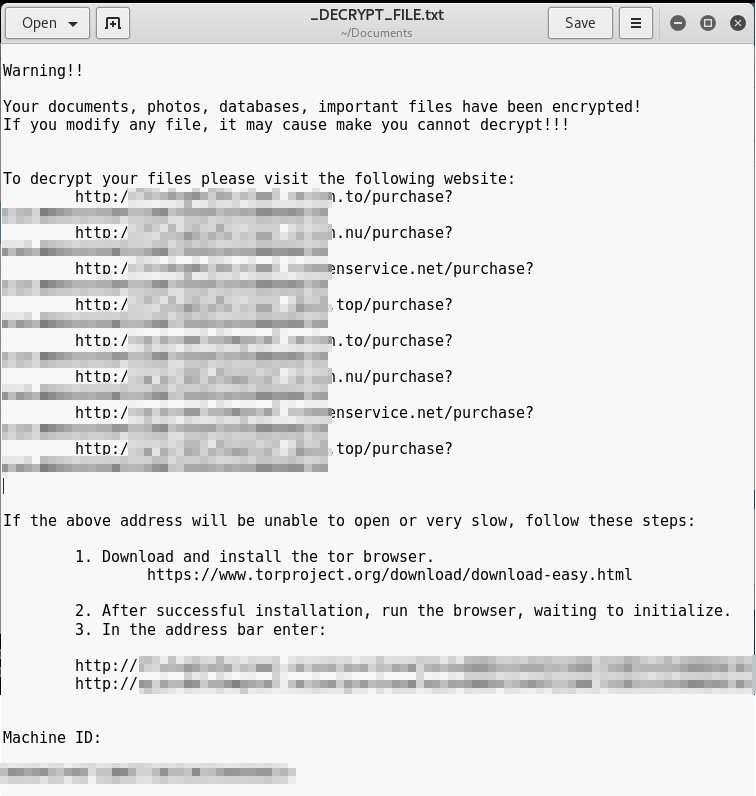

| Header (0x438 bytes) |

| RSA-2048-encrypted original filename |

| RSA-2048-encrypted AES key |

| RSA-2048-encrypted RC4 key |

| RC4-encrypted data |

Сделать это можно лишь при помощи ключа, который нужно купить у злоумышленников. Дело в том, что сначала файлы шифруются посредством RC4 поблочно, с размером блока в 500 КБ. Ключи для каждого блока генерируются рандомно. Затем кодируется уже ключ RC4, это делается при помощи алгоритма AES, сохраняемого в файле. И уже этот ключ шифруется алгоритмом RSA-2048, который также сохраняется в файле. Эти ключи генерируются локально и они доступны. Но это открытые ключи, а вот закрытые шифруются при помощи AES и другого рандомно генерируемого ключа.

Версия Erebus, о которой идет речь, шифрует 433 различных типа файлов. Как и говорилось выше, получить приватный ключ каким-либо иным методом, кроме как выкупить его у злоумышленников нельзя. В этом убедились сразу несколько специалистов, которые проводили анализ атаки.

Сейчас хостер тесно сотрудничает с правоохранительными органами Южной Кореи для того, чтобы попытаться обнаружить злоумышленников. Но, конечно, кроме поисков компании стоит сначала восстановить работоспособность серверов и данные клиентов, затем обновить устаревшее программное обеспечение, и только затем направить все усилия на работу по поиску злоумышленников.

Хостер из Южной Кореи — не единственная организация, кому пришлось заплатить злоумышленникам. В прошлом году ключ к расшифровке файлов купила школа из США, на сервера которой была осуществлена успешная атака. Правда, в этом случае речь шла не о миллионе долларов США, а о $8500.

А в ноябре прошлого года из-за криптовымогателя все пассажиры узкоколейной железной дороги Сан-Франциско получили возможность ездить бесплатно. Дело в том, что криптовымогатель зашифровал все платежные терминалы транспортной компании San Francisco Municipal Transportation Agency (SFMTA).

В прошлом году заплатила разработчикам ransomware и больница, сервера которой тоже были заражены зловредным ПО. На данный момент рекордсменом по выплатам, насколько можно судить, является компания Nayana, о которой шла речь выше. Возможно, кто-то платил и больше, но об этих случаях ничего неизвестно, скорее всего, жертвы просто хотят остаться неизвестными.

Комментарии (16)

r85qPZ1d3y

20.06.2017 17:46+1Вот где деньги зин. А то всякие windows у бабушек и дедушек заражать, профита никакого.

me ушел писать криптовымогателя под linuxr85qPZ1d3y

20.06.2017 22:22-1Вайтхеков можно сравнить с зоозощитниками, даже любая шутка в адрес собачек, или злобных вирусов, у тех и у других вызывает сочный баттхерт, что не может не радовать. А кого то радует возможность данная ему свыше минусовать. Так что налетай братва, минусуй меня полностью ;)

pavelchavyr

20.06.2017 17:51+2вот вам и «Работает — не трогай».

Хотя не известно, от чего будет головной боли больше — от криптовымагателей или глюков новых версий пакетов.

susnake

20.06.2017 23:17Есть глюк — исправляй.

Не можешь исправить — обращайся в саппорт того, кто предоставил пакет. Сабмить баги, делай репорты. Помогай развивать. Иначе как может разработчик узнать, что у него где-то и при каких-то условиях вылетает какая-то бага? На всевозможных конфигурациях же просто невозможно проверить.

«Работает — не трогай»

Уже писал.

sotnikdv

21.06.2017 02:05Описание шифрования полностью бредовое.

По описанной схеме или можно расшифровать самому (в коде симметричный ключ) или нельзя вообще (симметричный ключ утерян).

Так что или симметричный ключ шифруется встроенным открытым ключем или ключ отправляется на сервер. В последнем случае возня с асимметричными ключами лишена смысла

Это уже не говоря о том, что rc4 скомпрометирован.

Kobalt_x

21.06.2017 07:14Что бредового то, написано же RSA2048 encrypted RC4 key т.е ключ в самом файле зашифрован публичным ключом. А вот AES ключ нафига нужен непонятно.И не расскажете в чем уязвимость RC4 если использовать достаточно случайные и длинные ключи

sotnikdv

22.06.2017 06:53Бредово вот это «Эти ключи генерируются локально и они доступны. Но это открытые ключи, а вот закрытые шифруются при помощи AES и другого рандомно генерируемого ключа. » На хабре более содержательная статья, там же мой более содержательный комментарий.

RC4 имеет смысл почитать как официальные уязвимости, Шнаера, так и wikileaks. Вкратце, RC4 ломается. Если верить wikileaks, за секунды.

Peretyaka

21.06.2017 07:33Профинансировали вирусописателей, ждем больше качественных вирусов.

Если бы была жесткая позиция по невыплате, то этот класс вирусов давно бы загнулся. Жертвы сами финансируют разработку.

Dmitry_4

21.06.2017 08:24-1Красные глаза, вспоминаю умираю. А статья ложь, ибо все знают, что вирусов под линось нет!

SchmeL

21.06.2017 10:38+1шаред хостинг — зло. Все эти WP и тп, каждый из которых требует своей версии php, более не поддерживаемой…

Куча дыр в самих сайтах, уже пару раз очищал сервер заказчика с ispmanager-lite от всякой дряни — куча шеллов на php, майнер monero, фейковая r00t запись с правами root, процессы которой съедали всю память и тп.

Часть из них попадает через дыры в php, часть вообще хз как…

isden

21.06.2017 11:31> Часть из них попадает через дыры в php, часть вообще хз как…

По личному опыту — бОльшая часть попадает таки через дыры в вордпрессе/друпале и т.п. Еще значительная часть — через логины/пароли, стыренные с зараженных компов пользователей (или слитые другими способами).

Проблема в том, что если заражен один аккаунт на шареде — то с очень большой вероятностью (и при наличии кривых рук админов провайдера) зараза пойдет на все остальные аккаунты, тут даже рута получать не нужно.

sim-dev

21.06.2017 15:41Поделюсь своим пессимистичным мнением: очевидно, все ждут, когда же наконец будут зашифрованы файлы в системе управления самолетом или круизным судном, чтобы посговорчивей были и не снижали в 4 раза назначенную цену… И только после этого, наконец, все внезапно прозреют и начнут обсуждать вопрос о том, все ли хорошо с шифрованием и анонимностью или нет. А до тех пор — ликуй, народ!

teecat

22.06.2017 09:46Вчера новость была, что зашифровали систему управления Хонды, из-за чего остановили завод. А так из известного — атака на химическое помоему производство в германии. Уж куда опаснее

yefrem

30.06.2017 16:59А что обсуждать-то? запрет на шифрование, чтоб вирусописателям было запрещено писать шифровальщики?

Ugrum

Я это уже сегодня видел. Или не видел?

Точно видел. На хабре.

S_E_R_I_K_K_K

Было, даже точно скажу, в 11:06 была публикация на хабре…