Результаты исследования безопасности VPN-провайдеров

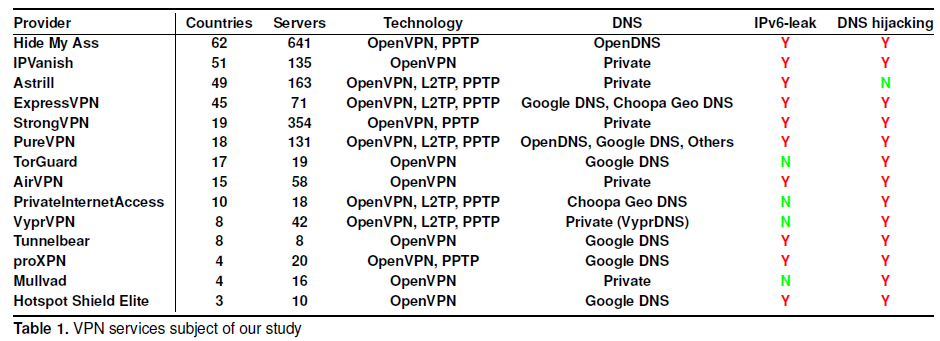

30 июня команда исследователей из Италии и Великобритании, специализирующихся на компьютерной безопасности, представила на симпозиуме технологий, посвящённых приватности, противоречивую работу. В работе утверждается, что технология VPN-соединений большинства из 14 популярных VPN-провайдеров допускает утечку информации через IPv6 и/или при помощи подмены DNS.

Авторы работы сообщают, что они использовали специально настроенную Wi-Fi точку доступа, как это сделал бы хакер где-нибудь в кафе, и через неё производили прослушивание трафика с компьютера, подключённого по VPN.

Исследователи утверждают, что им удалось получить различную информацию об активности пользователя через утечку IPv6, начиная от посещаемых им сайтов и заканчивая даже комментариями, которые они оставляют в соцсетях. Эту информацию получилось отследить только на сайтах, не использовавших HTTPS. При этом историю браузинга им удалось получить даже для тех сайтов, которые не поддерживают IPv6.

Проблемы, по словам безопасников, связаны с различными аспектами работы VPN и операционных систем. Например, большинство провайдеров использует устаревшие технологии вроде PPTP с MS-CHAPv2. Кроме того, таблицы роутинга обрабатываются операционными системами, которые не учитывают настройки безопасности VPN-клиентов.

По поводу таких серьёзных обвинений сайт TorrentFreak обратился к нескольким известным провайдерам VPN.

В PureVPN сообщили, что их специалисты изучают работу и, если понадобится, примут соответствующие меры.

В AirVPN ответили, что эту работу они получили от безопасников несколько месяцев назад – те специально разослали результаты исследования всем провайдерам, чтобы они смогли принять меры. В результате, AirVPN меры приняли, и информацию о них просто не успели изменить в докладе.

В TorGuard сообщили, что они выпустили 1 июля новое ПО, которое защищает от утечек информации через IPv6, принудительно отправляя такой трафик через туннель. По поводу подмены DNS там сказали, что такая ситуация может теоретически возникнуть, только если вы попадёте в сеть через скомпрометированный роутер – а в этом случае у вас будет гораздо больше проблем.

Private Internet Access покритиковали саму работу и методы сбора информации, назвав её «неточной» и «некорректной». Они сообщили, что их система работы с DNS достаточно безопасно настроена, чтобы предотвратить любые утечки информации.

В любом случае, беспокоящиеся о приватности и безопасности пользователи могут проверить своё соединение на предмет утечек на сайте ipleak.net, и/или вовсе отключить поддержку IPv6 в своей операционке (Windows, Linux, Mac).

ValdikSS

На самом деле, ничего удивительного в этом, честно говоря, нет. Об IPv6 Leak уже давно известно, и несколько глупо, что VPN-сервисы не предоставляют хоть какой-то IPv6-адрес, пусть даже нерабочий.

На простовпне каждому клиенту дается IPv6 6to4 адрес. Хоть IPv6 и имеет приоритет над IPv4 почти в любой ОС, 6to4-адресы — исключение из правил, из-за этого скорость туннеля никак не страдает, а IPv6 Leak предотвращается, да и вообще, у клиентов появляется возможность использовать IPv6, что хорошо.

На каждом сервере запущен кеширующий DNS, который имеет такой же IP, что и gateway туннеля, поэтому перехват DNS технически все еще возможен через DHCP, но это моментально сломает сам туннель, давая понять, что что-то не так.