Согласно совместному отчету исследовательской фирмы Cyentia Institute и компании Elevate Security, традиционные методы повышения безопасности, такие как обучение и имитация фишинга, слабо влияют на реальную защищенность сотрудников от кибератак.

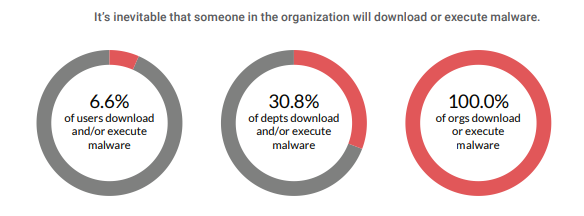

В исследовании использовались данные 114 тыс. пользователей платформы Elevate Security, а также сведения о вредоносных программах, фишинге и других видах атак в реальном мире. Аналитики компании пришли к выводу, что, хотя после обучения пользователи реже кликают по вредоносным ссылкам при имитации фишинга, оно не оказывает существенного влияния в реальных атаках. Более того, увеличение количества симуляций и обучения может быть контрпродуктивным: в отчете указывается, что пользователи, прошедшие пять или более тренировок, с большей вероятностью нажмут на фишинговую ссылку, чем те, кто обучался меньше. 11,2% пользователей, прошедших только одну тренировку, щелкнули по фишинг-ссылке; из тех, кто прошел пять тренировок — 14,2%. По статистике платформы, более 6% сотрудников скачивает или запускает вредоносное ПО. Ту же ошибку допускает треть отделов организации и абсолютно все компании — это значит, что в любой компании найдется сотрудник, который хоть раз кликнет по фишинговой ссылке.

«Традиционные тренинги по повышению осведомленности о безопасности и имитация фишинга мало влияют на защиту организации. Эти универсальные программы соответствуют целям соблюдения нормативных требований, но не обеспечивают эффективного снижения рисков», — заявляет Маша Седова, соучредитель Elevate Security.

В компании отметили, что пользователи с менеджерами паролей в 19 раз реже загружают или запускают вредоносные программы, чем пользователи без них. При этом руководители организаций с большей вероятностью будут пользоваться менеджерами паролей: их используют почти 30% руководителей по сравнению с 20% рядовых сотрудников.

BugM

А они не желают заодно рассказать в чем проблема нажимания на любую ссылку в Интернете?

При обновленном ПО и более-менее адекватных настройках этого ПО на компе пользователя. И то и другое задача IT департамента.

tmin10

Люди любят ещё логины-пароли вводить на левых сайтах, без второго фактора это уже беда.

Или вот в тексте вообще про загрузку бинарников есть...

BugM

Так и исследовать надо сколько процентов ввели логин/пароль на фишингом сайте. Эта цифра уже имеет значение.

Загрузка бинарника это растяжимое понятие. Можно померить количество кликов по ссылке которая открывает приглашение скачать файлик. Или даже количество завершенных загрузок. Это все ни о чем. Если никто в итоге не запустил, то жалко что ли?

Мерять количество запусков бинарника уже есть смысл, но не похоже что они этим занимались.

Areso

вот в тексте вообще про загрузку бинарников есть...у грамотных ребят пользователи могут запускать только то, что им разрешили.

А на директории типа /users/username/ навешиваются стоп-параметр запуска бинарников.

Это уже довольно давно придумали и массово работает.

tmin10

Для разработчиков это подпортит качество жизни.

Moskus

То, о чём вы говорите, относится к вопросу возможного ущерба от фишинга. А вопрос стоит совершенно иначе: стоит ли тратить время и деньги на тренинги, которые ни от чего не помогают, как выясняется.

А такой вывод об эффективности тренингов может иметь весьма широкое приложение. Независимо от того, представляет или нет угрозу, например, загрузка бинарников. В самом широком смысле, это означает, что сопротивляемость сотрудников обману путем проведения тренингов такого типа, повысить невозможно.

BugM

А статья ничего не говорит о полезности тренингов. Померили два параметра которые не значат ничего и на их основе сделали вывод не означающий ничего. Garbage in, garbage out.

Я, например, с удовольствием пройду по любой ссылке с рабочей почты и скачаю любой бинарник там. Надо же безопасникам его прислать. Вдруг у них его нет?

И как это вредит безопасности?

freeExec

В наше время и просто запуск яваскрипта на сайте может быть опасно

BugM

Примерчик покажете? Звучит очень смело.

Современный Хром на любой современной платформе с дефолтными настройками.

freeExec

Я не слежу пристально за темой, но новости о дырах в браузере бывают.

mimocrocodil

Пример есть здесь: habr.com/ru/post/256793

BugM

А теперь посчитайте количество серьезных CVE. Что-то вроде уровня RCE. В год.

У меня примерно одна получается.

Гугл за них платит 100к долларов. Значит цена на рынке минимум лям будет. Плата за риск. Меньше дешевле Гуглу продать.

Отсюда можно сделать вывод что стоимость попытки поломать за лям баксов. Ну путь два. Возьмем скромно. Это просто за попытаться. С хорошей вероятностью ничего не выйдет.

Ваши данные точно столько стоят? Чтобы взломщик с бюджетами в миллионах долларов пришел и заплатил? Я бы без 10 миллионов бюджета даже не подходил к задаче. Один CVE — одна попытка. Исправят точно после одной попытки.

vadim_bv

Наши безопасники говорят, что им надо само письмо переслать. А кое-где для этого даже специальные почтовые ящики есть.

BugM

Хочется верить что везде есть. Ну хотя бы в тех местах где я по закону оставляю свои паспортные данные.

tmin10

В аутлуке есть специальная кнопочка для сообщения о фишинге, её полагается нажимать.