Благодаря научно-техническому прогрессу контролировать данные с каждым годом становится все сложнее. И дело отнюдь не только в развитии сетевых технологий. Если раньше чтобы быть уверенным в собственной безопасности достаточно было сжечь несколько писем пикантного содержания, то сегодня удаляя компрометирующие вас документы с жесткого диска или SSD вы не можете быть на 100% уверены, что их не удастся восстановить. О том, почему так происходит и какие существуют способы гарантированного уничтожения информации, мы и поговорим в сегодняшнем материале.

Системные утилиты для безопасного удаления файлов с HDD

А начнем мы с классических винчестеров и программных методов уничтожения данных. Ни для кого не секрет, что при удалении файлов через стандартный менеджер якобы стертая информация на самом деле никуда не девается. Все, что при этом происходит — присвоение соответствующим секторам статуса свободных, чтобы в будущем они были перезаписаны. Однако до тех пор, пока этого не произошло, файлы можно без особого труда восстановить при помощи специализированных программ.

Вывод напрашивается сам собой: для того, чтобы гарантированно удалить тот или иной файл, нам следует инициировать его принудительную перезапись. Для этих целей существует немало утилит, однако проще всего воспользоваться штатными средствами вашей операционной системы.

Windows

Начиная с Windows Vista операционные системы Microsoft по умолчанию однократно перезаписывают содержимое выбранного раздела нулями во время его полного форматирования. Количество циклов перезаписи можно задать и самостоятельно, однако для этого придется прибегнуть к услугам командной строки:

format d: /fs:NTFS /p:10В данном примере мы форматируем том D в файловую систему NTFS, при этом даем операционной системе команду предварительно перезаписать весь раздел нулями 10 раз, используя параметр /p («passes»), задающий количество проходов. Перезаписать конкретный файл или каталог прицельно Windows, к сожалению, не позволяет. Впрочем рассматривать это как серьезный недостаток нельзя: если уж и хранить конфиденциальную информацию, которую в какой-то момент может понадобится уничтожить, на ПК, то делать это следует, как минимум, на специально выделенном для этого разделе, а лучше всего — на отдельном накопителе, который можно будет быстро очистить непосредственно из вашей ОС.

Linux

Операционные системы семейства Linux традиционно предлагают своим пользователям куда больше простора. Так, например, если вам понадобилось быстро и надежно удалить один или несколько файлов, вы можете воспользоваться консольной утилитой shred:

shred -u -n 40 /private/file.txtВ этом примере мы перезаписали файл file.txt случайными данными 40 раз подряд (параметр -n, по умолчанию же shred совершает 25 проходов) и затем удалили его (параметр -u, поскольку по умолчанию shred не удаляет файлы, а сразу перезаписывает). Также утилита поддерживает удаление файлов по маске (например, *txt) или обработку сразу нескольких файлов подряд в рамках одной команды — для этого необходимо указать ведущие к ним абсолютные пути, разделенные пробелами:

shred -u -n 40 /private/file.txt /private/file2.txtЕсли же вы хотите дополнительно скрыть и сам факт «зачистки», то можете воспользоваться параметром -z:

shred -u -z -n 40 /private/file.txtЕдинственный недостаток shred — данная утилита не умеет работать с директориями. Поэтому если вам требуется уничтожить содержимое целого каталога с вложенными папками, стоит воспользоваться wipe:

wipe -rf /private/*В данном примере мы отдали команду рекурсивно (-r) удалить все, что находится в папке private, а также отключили запрос подтверждения удаления папок и файлов (-f), которое wipe выводит по умолчанию. Среди интересных дополнительных опций, поддерживаемых утилитой, стоит выделить принудительное выполнение chmod для каталогов и файлов, защищенных от перезаписи (-c), работу в тихом режиме (-s) и возможность заставить wipe следовать символическим ссылкам (-D, конфликтует с -r).

Mac OS

В версиях операционной системы с 10.4 по 10.10 вы могли инициировать перезапись файлов, переместив их в корзину, а затем выбрав в Finder опцию «Очистить корзину необратимо», однако впоследствии Apple от нее отказалась. Вплоть до версии 10.11 для безопасного удаления данных можно было воспользоваться консольной командой srm:

srm -rm /private/В данном примере мы рекурсивно удаляем содержимое папки private (-r), перезаписывая каждый файл случайными данными 7 раз подряд (-m). Также можно выбрать однократную перезапись файлов (-s) или же не указывать этот параметр вовсе — в этом случае утилита выполнит 35 проходов.

В актуальных версиях Mac OS инициировать безопасное удаление файлов с жесткого диска можно с помощью Дисковой утилиты (для этого необходимо нажать на кнопку «Параметры безопасности» и задать количество циклов перезаписи), либо через терминал, используя конструкцию вида:

rm -P /private/file.txtПараметр -P является специфичным для Mac OS и сообщает утилите, что удаляемые файлы необходимо трижды перезаписать.

Как вы наверняка обратили внимание, по умолчанию однократную перезапись файлов предлагает лишь встроенная в ОС Windows утилита format, тогда как все прочие средства безопасного удаления файлов совершают от 3 до нескольких десятков прогонов за раз. Аналогичным образом обстоят дела с бесплатным и коммерческим софтом от сторонних разработчиков. Но с чем это связано и кто здесь прав?

Разобраться в этом нам вполне могли бы помочь государственные стандарты защиты секретных данных различных стран, но на деле такие документы не вносят ни толику ясности. Судите сами. В США вплоть до 2006 года придерживались DoD 5220.22-M, согласно которому секретные файлы требовалось перезаписывать трехкратно: один раз с использованием любого символа, второй — его XOR-комплимента, а третий — с использованием псевдослучайных данных. Однако сейчас накопители с секретной информацией предписано уничтожать физически.

Аналогичный подход используется и в Канаде (весь регламент изложен в Руководстве по уничтожению конфиденциальной информации на жестких дисках G2-003), с той лишь разницей, что во время третьего прохода на HDD циклично записывается последовательность символов, представляющая собой закодированную информацию о версии ПО, используемого для уничтожения данных, а также дата и время проведения процедуры. Но эта методика считается пригодной лишь для документов категорий A/B/Confidential, тогда как носители, содержащие засекреченные сведения, полностью уничтожаются.

В Германии все еще строже. BSI Verschlusssachen-IT-Richtlinien (VSITR) предписывает семикратную перезапись данных уровня «конфиденциально»: в ходе первых 6 проходов чередуются символ и его XOR-комплимент, а в 7-ом используется псевдослучайная последовательность. Но если на HDD хранилась секретная информация, то он все равно должен быть уничтожен.

Впору схватиться за голову: неужели с винчестера можно извлечь данные даже после многократной перезаписи и все программные методики бесполезны? Ну не могут же, в самом деле, ошибаться в Пентагоне и Бундесвере? Спешим успокоить: приведенные нами утилиты, как и многие другие их аналоги, великолепно справляются с возложенной на них задачей. В то же время и военные ведомства мировых держав отлично знают свое дело. Выглядит противоречиво? На самом деле нет, если четко осознавать два факта.

Первый: раньше данные с HDD действительно можно было восстановить даже после их перезаписи, воспользовавшись методом анализа краевой намагниченности, при котором информацию пытаются считать из промежутков между треками. Этот способ мог сработать в 80-х или 90-х, когда объемы винчестеров еще исчислялись мегабайтами, однако с повышением плотности записи он практически полностью утратил свою актуальность.

Второй: когда речь идет о секретной информации, никто не хочет оказаться крайним и попасть под раздачу в случае утечек сведений, составляющих государственную тайну. При работе с подобными материалами всем будет куда спокойнее, если списанный винчестер не просто сотрут, но и измельчат, расплавят, а затем растворят в кислоте. Плюс к этому утилизация позволяет решить проблему с хранением списанного оборудования, поскольку на eBay такие винчестеры по понятным причинам тоже не продашь.

Не убедили? В таком случае вы можете последовать примеру американских военных и уничтожить сам жесткий диск. Благо сделать это отнюдь не так сложно, как может показаться на первый взгляд.

Радикальный подход: уничтожаем винчестер

В сочетании с предварительным софтверным удалением файлов, физическое уничтожение накопителя полностью исключает вероятность восстановления данных с HDD даже с применением спецсредств. Способов расправиться с жестким диском существует немало, однако все их можно разделить на три обширные группы:

Механическое уничтожение

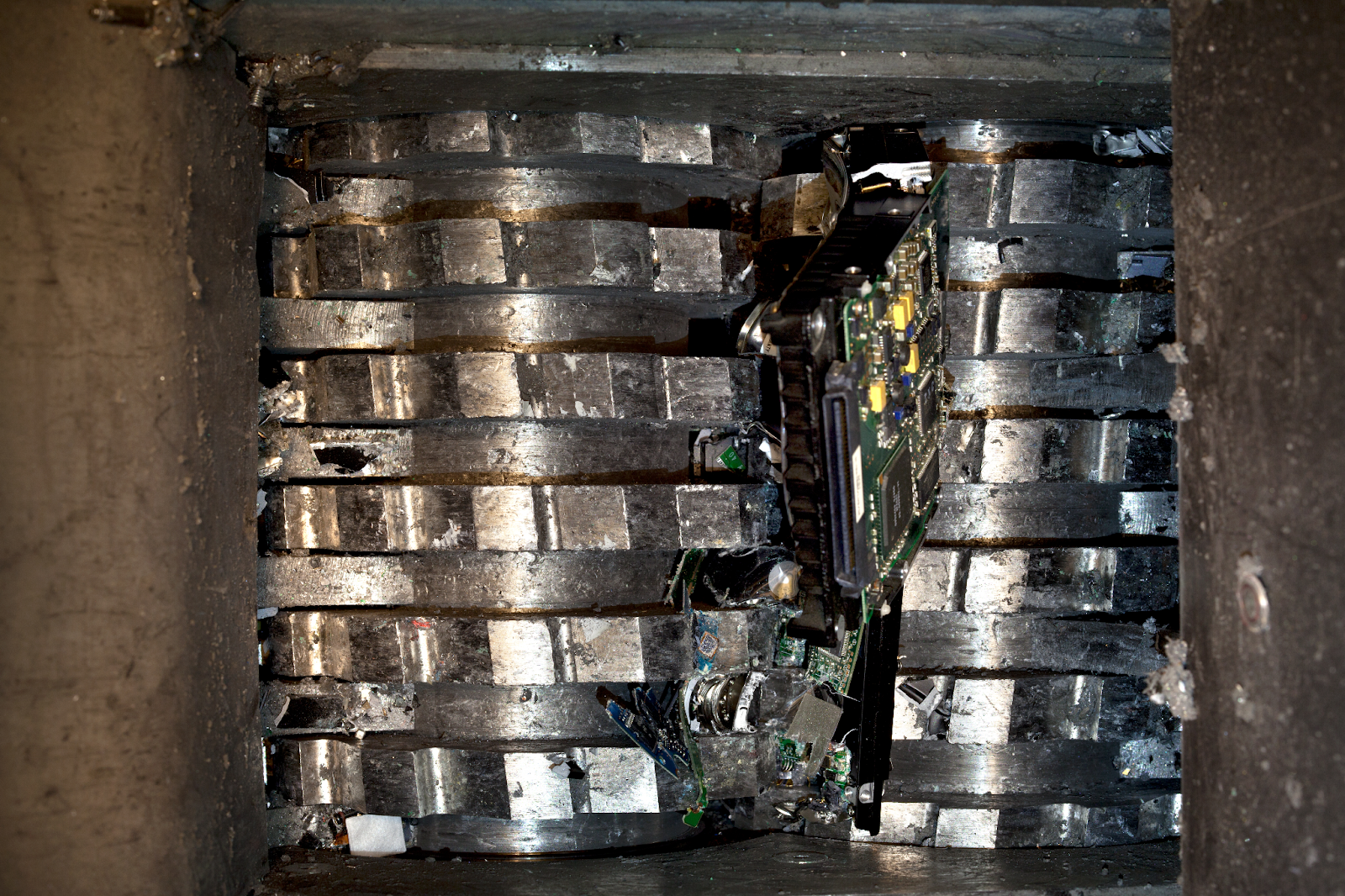

Нас интересует сугубо уничтожение магнитных пластин, так как DRAM-буфер, в котором кэшируются данные, очищается автоматически после обесточивания HDD, а единственное ПЗУ, имеющееся у винчестера, используется лишь для хранения на нем микропрограммы. Сразу оговоримся, что бить по жесткому диску кувалдой практически бесполезно: да, вы сможете уничтожить текстолитовые платы, разбить корпус (его пластиковую часть) и серьезно повредить блины, однако у профессионала все еще останутся шансы на восстановление информации. Чтобы достичь нужного результата, можно прибегнуть к услугам специализированного шредера.

Главная проблема таких устройств заключается в том, что они чрезвычайно дороги и занимают уйму места. Например, даже за самый простой агрегат уровня Ideal 0101 HDP придется выложить более 200 тысяч рублей, а ведь все, что умеет такой «малыш» с габаритными размерами 850 x 495 x 470 мм и весом 63 кг — проделывать в жестких дисках сквозные отверстия, что хотя и выводит винчестеры из строя, не может являться 100% гарантией уничтожения данных.

Более серьезный аппарат вроде HSM StoreEx HDS 230, буквально измельчающий накопители в труху, обойдется вам уже в 1,7–1,8 миллиона рублей. Такая «прелесть» имеет габариты 3х1х1,7 метра и вес 1.25 тонны, зато успешно справляется с 3.5-дюймовым HDD за каких-то 20 секунд, а извлечь информацию с переработанного носителя данных не возьмется ни один эксперт.

Разумеется, когда речь идет о рисках для репутации, свободы, здоровья или даже жизни, любые средства оказываются хороши, но давайте смотреть на вещи трезво: найти лишнюю пару миллионов и помещение под такой агрегат будет не под силу даже многим представителям бизнеса, не говоря уже о частных лицах.

Альтернативой шредеру способна послужить ручная шлифовальная машинка.

С ее помощью вы можете достаточно быстро удалить слой ферромагнетика (его толщина составляет лишь несколько десятков нанометров) с поверхности блинов, после чего ваши данные уже точно никто не восстановит, поскольку алюминиевая основа не сохраняет следов магнитного поля. На самом деле это, пожалуй, лучший способ механической «зачистки»: он бюджетен, надежен, сравнительно безопасен для оператора и не требует специальных навыков.

Термическое уничтожение

По сравнению с механической переработкой этот метод имеет одно весьма интересное преимущество: выбрав его, вы можете не беспокоиться о предварительном стирании данных с помощью специализированных утилит. Давайте вспомним определение ферромагнетика. Ферромагнитные материалы представляют собой кристаллические соединения, способные сохранять намагниченность в условиях отсутствия внешнего магнитного поля при температуре ниже точки Кюри. По достижении последней ферромагнетик утрачивает свои свойства, так что вся записанная информация оказывается гарантировано удалена.

Далее — простая математика:

точка Кюри ферромагнитного покрытия на основе оксида хрома, которое используется в жестких дисках, составляет около 386 градусов Кельвина, то есть 113°С;

температура плавления алюминия, из которого состоят сами пластины, составляет 660°С;

температура пламени пропан-бутановой горелки, которую можно приобрести в любом строительном магазине, достигает 1300°С.

Плюсы такого подхода — ультрабюджетность и возможность «обработки» накопителя в домашних условиях, минусы — длительность процедуры и пожароопасность. Так что если вы твердо решили именно «печь блины», стоит заблаговременно обзавестись компактной муфельной печью.

Подобный аппарат обойдется вам примерно в 20 тысяч рублей, обеспечит нагрев до 1250°С (чего для наших целей, опять же, более, чем достаточно), а объем камеры 5 литров позволит одновременно «обработать» целый RAID-массив.

Химическое уничтожение

Смесь концентрированных азотной и соляной кислот, взятых в соотношении 1:3, более известная под названием «царская водка», способна без труда растворить жесткий диск даже целиком, не оставив и следа ни от сохраненных данных, ни от самого накопителя. Впрочем, HNO3 неплохо справляется с покрытием блинов даже соло.

Все перечисленные нами методики достаточно эффективны, хотя и не лишены ряда недостатков. Во-первых, подобные манипуляции потенциально травмоопасны, особенно в условиях нехватки времени: если в спешке можно серьезно повредить руку даже шлифовальной машинкой, то что уж говорить о кислоте или горелке? Во-вторых, вам потребуется закупить специальное оборудование, а для работы с кислотой так и вовсе иметь мини-лабораторию с хорошей вытяжкой. В-третьих, они мало подходят для ситуаций, когда «за вами уже выехали»: любой из приведенных методов занимает достаточно времени, часть которого придется потратить на разборку винчестера.

Но что если проявить толику смекалки, заранее выкрутить все болты, удерживающие крышку HDD, и посадить ее на скотч, чтобы в случае чего быстро сорвать и извлечь блины? Хотя это действительно поможет сэкономить драгоценное время, здравой подобную идею не назовешь.

Если речь идет о «воздушном» накопителе (к таковым относятся модели емкостью до 6 ТБ включительно), вскрытие устройства негативно скажется на его надежности. Пускай такие винчестеры и не являются герметичными, даже они собираются в стерильных условиях, а барометрическое отверстие, присутствующее в корпусе каждого диска, и предназначенное для выравнивания давления, надежно защищено микрофильтром, задерживающим влагу и мелкодисперсные частицы. Кстати, для большей надежности внутрь HDD устанавливается еще и фильтр рециркуляции, обеспечивающий очистку воздуха в гермозоне во время работы устройства.

После вскрытия диска внутрь гермозоны неизбежно станет просачиваться пыль, что сперва приведет к появлению множественных ошибок чтения/записи, обусловленных нагревом сенсоров под действием силы трения, возникающей, когда движущаяся на огромной скорости пыль станет задевать их поверхность, а затем и к полному выходу винчестера из строя, поскольку мелкодисперсные частицы, подобно абразиву, будут повреждать слой ферромагнетика и стачивать сами головки чтения/записи. Ведь не стоит забывать, что размеры последних у современных жестких дисков не превышают 120 нанометров, а зазор между сенсорами и поверхностью блина составляет всего 12–15 нм, вследствие чего винчестеры чрезвычайно уязвимы.

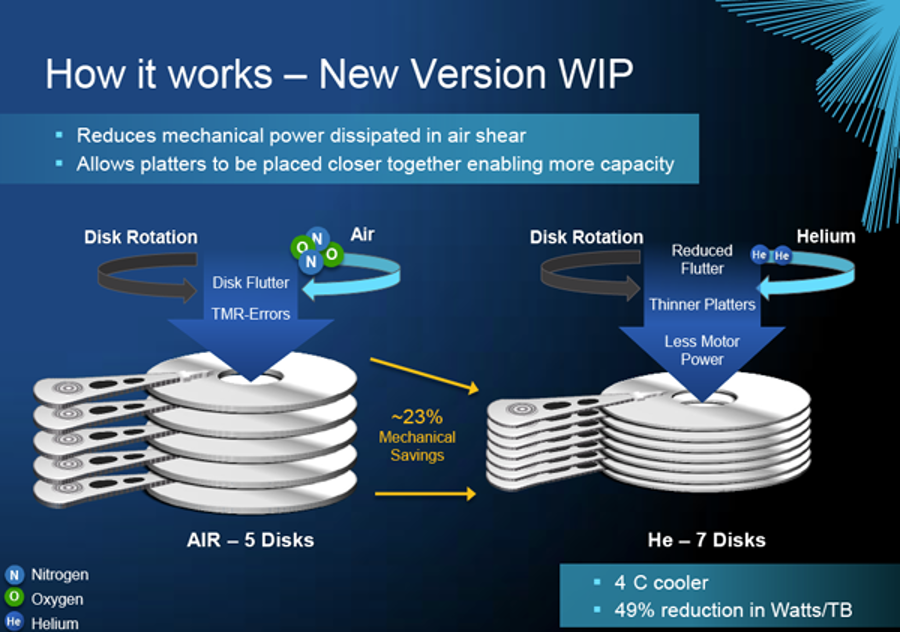

Если же попытаться вскрыть тот же WD Red Plus WD80EFBX объемом 8 терабайт, то, во-первых, вам придется сильно постараться, а во-вторых, накопитель после такого вмешательства выйдет из строя. Все дело в том, что винчестеры повышенной емкости создаются на базе платформы HelioSeal и заполняются разреженным гелием — инертным газом, плотность которого в 7 раз меньше воздуха. Такой подход помог значительно снизить сопротивление газовой среды и показатели турбулентности внутри гермозоны, что, в свою очередь, позволило уменьшить толщину магнитных пластин и добавить дополнительные, добиться большей плотности записи методом CMR благодаря повышению точности позиционирования головки и сократить энергозатраты на раскрутку шпинделя.

Как следствие, гелиевые накопители оказываются не только вместительнее, но и практически на 50% экономичнее и на 4–5°C холоднее «воздушных» аналогов, что делает подобные устройства идеальным решением для эксплуатации в составе серверов и сетевых хранилищ, работающих в режиме 24/7. Но в то же время в случае разгерметизации вы больше не сможете записать на такой диск ни единого бита информации, хотя все ранее записанные файлы будут по-прежнему доступны.

Это объясняется самим принципом работы современных винчестеров, пишущие головки которых буквально парят над поверхностью блинов на определенной высоте благодаря экранному эффекту: при стремительном движении магнитных пластин под пилонами блока головок образуется воздушная подушка, обеспечивающая необходимую подъемную силу. В случае вскрытия HDD, созданного по технологии HelioSeal, гелий мгновенно улетучивается, замещаясь более плотным атмосферным воздухом, из-за чего расстояние между головками чтения/записи и магнитных пластин в несколько раз увеличивается. В этих условиях силы магнитного поля, создаваемого пишущим модулем, оказывается уже недостаточно для записи данных, хотя с чтением каких-либо проблем не возникает. Этот нюанс был предусмотрен при разработке гелиевой платформы, чтобы в случае нештатных ситуаций вы могли без особых проблем перенести информацию с поврежденного по тем или иным причинам накопителя на исправный.

В свете всего сказанного перечисленные способы расправы над жестким диском можно рассматривать лишь в качестве мер планомерной утилизации, когда об имеющейся у вас информации еще никто не знает и за вами никто не едет. Для срочной же ликвидации данных подойдут только электромагнитные приборы экстренного уничтожения винчестеров.

Внутри корпуса такого устройства расположен соленоид, генерирующий при активации магнитное поле силой свыше 500 кА/м, которое полностью размагничивает блины, а заодно и выжигает всю электронику, так что после проведения очистки диск становится не пригоден для эксплуатации. Отдавать предпочтение следует моделям с цилиндрическими соленоидами, поскольку подобная геометрия катушки обеспечивает наиболее равномерное распределение магнитного поля, гарантировано затирая данные на всех магнитных пластинах.

Уничтожители выпускаются в самых разных вариантах, в том числе в виде модулей с интерфейсами SATA/SAS и активным охлаждением, благодаря чему их можно использовать в качестве корзин для жестких дисков, что поможет сэкономить драгоценные секунды в чрезвычайных ситуациях. Продвинутые модификации могут похвастаться и множеством дополнительных опций, вроде активации с пульта ДУ, по SMS или при пересечении охраняемого периметра. Единственный недостаток подобных решений — цена от 40 до 100 тысяч рублей (и даже выше), так что если время не поджимает, та же муфельная печь оказывается более интересным выбором по соотношению цены и надежности уничтожения данных.

Горе от ума: уничтожение данных на SSD

По сравнению с классическими винчестерами, твердотельные накопители обладают целым рядом преимуществ, главными из которых являются высокая производительность, защищенность от механических воздействий и энергоэффективность, да и принцип их работы кардинально отличается от HDD. Так может быть, и для хранения конфиденциальной информации SSD окажутся лучшим выбором?

В общем и целом ответить на этот вопрос можно утвердительно, но есть несколько нюансов. Когда речь заходит об уничтожении информации, твердотельные накопители действительно выигрывают у жестких дисков во многих аспектах, однако даже они не могут гарантировать моментальное и безвозвратное стирание сохраненных данных. И главная проблема заключается в том, что подобные устройства чересчур «умные».

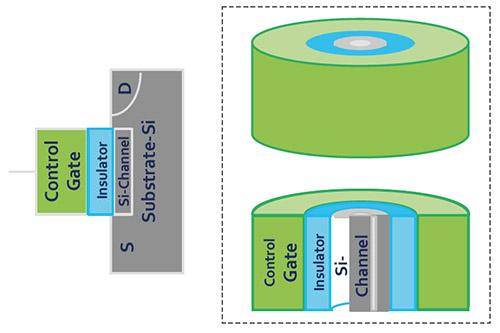

Для большей наглядности давайте вспомним, как вообще работает флеш-память. Кодирование битов информации происходит путем изменения величины заряда в так называемых CTF-ячейках (Charge Trap Flash — «ловушка заряда») за счет квантового туннелирования электронов сквозь слой диэлектрика, обусловленного высокой напряженностью электрического поля. С точки зрения физики мы имеем дело с явлением обратимого лавинообразного пробоя. Разгоняясь в электрическом поле электроны получают достаточную кинетическую энергию для ударной ионизации молекул диэлектрика, в результате чего возникает пара элементарных частиц, несущих противоположный заряд, которые также разгоняются электрическим полем, и процесс многократно повторяется, при этом количество носителей заряда возрастает в геометрической прогрессии (отсюда и название).

Нетрудно догадаться, что подобные процессы вызывают постепенный износ диэлектрических слоев, в результате повышается вероятность утечки заряда в соседние ячейки, что, в свою очередь приводит к повреждению или даже полной утрате данных. Причем дальнейшее уменьшение техпроцесса лишь усугубляет ситуацию, ведь расплатой за повышение плотности хранения информации оказывается и снижение толщины диэлектрика.

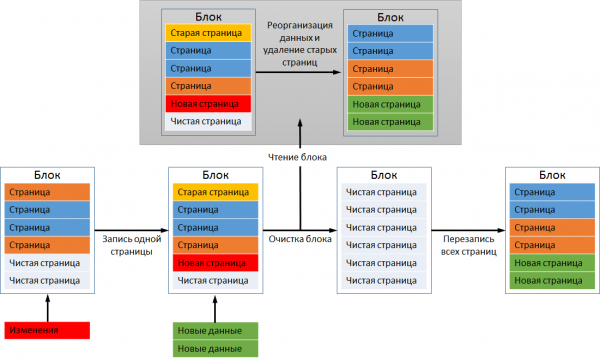

Бороться с износом флеш-чипов можно различными способами, в том числе и на уровне архитектуры микросхем, однако полностью нивелировать повреждение изолирующих слоев невозможно. При этом ситуация усугубляется еще и тем, как именно происходит запись данных на SSD, ведь все доступные ячейки флеш-памяти объединены в страницы, а страницы, в свою очередь, — в блоки, при этом запись информации осуществляется постранично, а ее стирание — поблочно. Из-за этого каждая ячейка памяти испытывает куда большую нагрузку, поскольку любая операция записи и стирания файла может запустить целый каскад циклов программирования/очистки. Схематично это выглядит так.

Пускай новые данные, которые мы хотим записать, занимают две страницы в блоке, однако реально свободна лишь одна: хотя старая страница (выделена желтым) была удалена пользователем ранее, по факту записанная информация никуда не делась. Чтобы расчистить место для новых данных, контроллер инициирует процедуру, известную, как «Garbage Collection» (сборка мусора), удаляя ненужные данные и перераспределяя существующие. Для этого все страницы, за исключением ненужной, копируются во второй, свободный блок, тогда как первый полностью стирается. Затем актуальные страницы переносятся обратно в первый блок, удаляются из второго, и лишь после этого новые данные занимают свое законное место.

В приведенном выше примере ради записи пары страниц пришлось дважды полностью перезаписать 2 блока по шесть страниц каждый. На самом же деле процесс сборки мусора будет выглядеть куда сложнее и количество циклов перезаписи окажется значительно больше. Реальную картину можно оценить только зная коэффициент усиления записи (Write Amplification), который показывает, во сколько раз фактическая нагрузка на флэш-память превышает расчетную. Данный показатель может быть равен единице лишь при записи информации на абсолютно чистый, только что отформатированный диск, во всех прочих случаях его значение будет варьироваться в пределах от 2 до 25. Причем даже у, с первого взгляда, идентичных накопителей он может значительно отличаться, так как зависит от модели используемого контроллера и особенностей микропрограммы.

Нетрудно догадаться, что столь сложная процедура удаления и записи данных негативно сказывается на производительности твердотельных накопителей. Для решения этой проблемы прибегают к простой хитрости: до тех пор, пока на SSD достаточно свободного места, новые файлы сразу записываются на свободные страницы, а сборка мусора откладывается вплоть до момента простоя накопителя, что позволяет не тратить время на перетасовку ранее сохраненных данных.

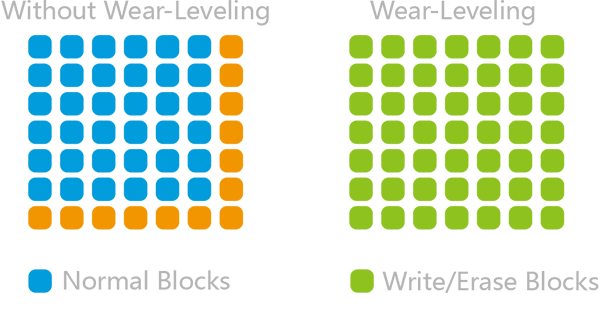

В свою очередь, проблему чрезмерного износа ячеек в силу избыточной перезаписи помогает решить выравнивание износа (Wear Leveling). В общем случае данный процесс выглядит следующим образом. Вы купили новенький SSD и пока на нем есть свободное место, информация будет записываться в свободные блоки. По мере эксплуатации вы начинаете удалять ненужные файлы, и механизм сборки мусора осуществляет их очистку в фоновом режиме, однако для записи они будут использоваться лишь после того, как на диске не останется ни одного блока, в который хотя бы раз не были бы записаны данные. Поскольку операционные системы используют логический механизм адресации блоков данных (LBA), тогда как сам контроллер оперирует уже физическими адресами (PBA), соотнося их с логическими, реализовать подобный механизм не составляет особого труда.

Все сказанное выше определяет сильные и слабые стороны SSD применительно к сценарию уничтожения конфиденциальной информации. К преимуществам твердотельных накопителей можно отнести следующие:

1. Если информация была действительно стерта из памяти накопителя, она не подлежит восстановлению ни при каких обстоятельствах.

Никакое определение краевой намагниченности и прочая «техномагия» здесь не помогут: CTF либо несет определенный заряд, кодирующий биты данных, либо нет.

2. Даже если процедура сборки мусора не была завершена, посторонний не сможет получить доступ к неочищенным ячейкам обычным способом.

При попытке обращения к формально (но не физически) очищенным ячейкам контроллеры современных SSD возвращают одно и то же установленное значение (Deterministic TRIM, DRAT) или же гарантированно возвращают нули (Zero Return After TRIM, ZRAT).

3. Пока на твердотельный накопитель поступает питание, сборка мусора продолжит выполняться.

Даже если ваш SSD попадет не в те руки, время станет работать на вас, ведь пока злоумышленник будет изучать доступные файлы, контроллер продолжит неумолимо уничтожать стертые данные, и остановить этот процесс штатными средствами, опять же, невозможно.

Однако все перечисленные преимущества перечеркивает серьезный недостаток: управлять сборкой мусора не сможете даже вы. Заботясь о вас, контроллер SSD самостоятельно выберет оптимальное время и интенсивность очистки более неиспользуемых ячеек памяти, и этот процесс может длиться достаточно долго. Если же до накопителя доберутся третьи лица, считать «мусор», который контроллер еще не успел собрать, им удастся путем выпаивания флеш-чипов и прямого к ним обращения. Конечно, тому, кто будет этим заниматься, не позавидуешь, ведь исследователю придется решить проблему не только физической, но и логической фрагментации данных, однако сделать это вполне реально.

По этой причине полагаться на простое удаление критических данных через файловый менеджер операционной системы не следует даже при работе с SSD, да и программы-шредеры здесь никак не помогут. Тем не менее в случае с твердотельными накопителями все оказывается гораздо проще и надежнее, поскольку для безвозвратного стирания информации зачастую достаточно воспользоваться фирменной утилитой, предлагаемой самим производителем накопителя. Так, владельцы SSD от Western Digital могут воспользоваться для этих целей Western Digital SSD Dashboard.

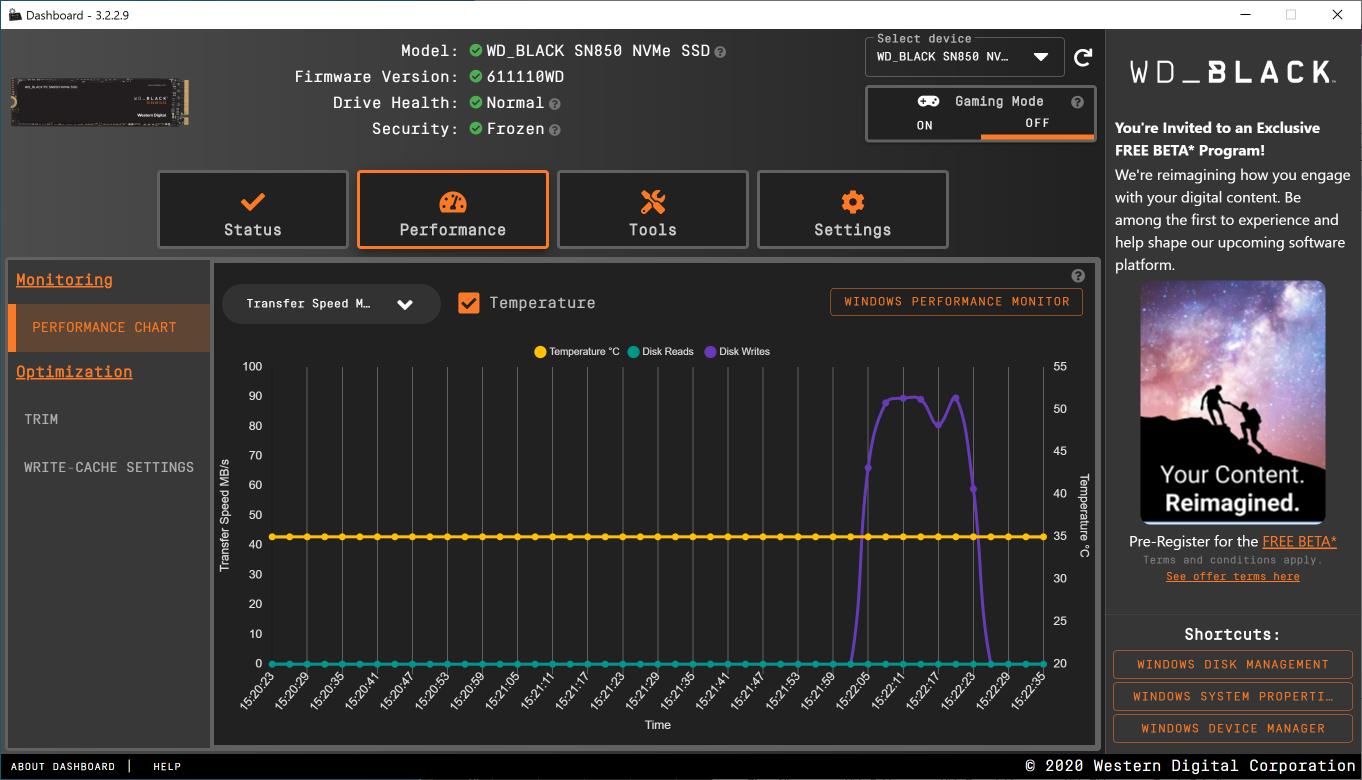

Данное приложение существует в нескольких вариациях, адаптированных под разные серии устройств с учетом их специфики. Например, WD_BLACK SSD Dashboard, предназначенная для мониторинга и обслуживания высокопроизводительных NVMe-накопителей SN750 и SN850, ориентированных на геймеров, профессионалов и энтузиастов, получила поддержку «Gaming Mode». При переводе такого SSD в игровой режим полностью отключаются энергосберегающие функции группы APST (Autonomous Power State Transition), что позволяет выжать из накопителя максимум за счет минимизации времени задержки при первичном обращении к данным. На практике это позволяет избавиться от фризов, вызванных подгрузкой текстур, даже в наиболее тяжелых (или плохо оптимизированных) AAA-играх, или же дополнительно ускорить процесс рендеринга видео или трехмерных моделей, если речь идет о производстве контента.

Версии Western Digital SSD Dashboard для SATA-накопителей и среднебюджетных NVMe SSD SN550 подобной опции, закономерно, не получили (да она им, откровенно говоря, и ни к чему), однако базовый функционал всех перечисленных версий приложения практически идентичен. Помимо таких операций, как обновление микропрограммы, мониторинг производительности или отслеживание износа флеш-чипов, утилита позволяет выполнить принудительное удаление всех записанных данных (функция «Sanitize» или, в русскоязычной версии программы, «Очистка», которая находится в разделе «Tools», или же «Сервис»).

После запуска процедуры очистки на выбранном устройстве не просто удаляется таблица сопоставлений, как при обычном форматировании, но и очищаются все записанные блоки данных. SSD, не являющийся системным, можно очистить непосредственно через утилиту. Если же вам требуется удалить все данные с системного накопителя, для этого сперва придется создать загрузочную флешку с помощью опции «Create a bootable USB-drive to perform Sanitize» («Создайте загрузочное USB-устройство для выполнения операции очистки»).

В зависимости от объема накопителя процесс стирания может занимать достаточно длительное время. Однако по его окончании вы будете на 100% уверены в том, что вся критически важная информация была безвозвратно удалена и не подлежит восстановлению.

Комментарии (83)

TokarLimadze

24.08.2021 22:31Внутри корпуса такого устройства расположен соленоид, генерирующий при активации магнитное поле силой свыше 500 кА/м, которое полностью размагничивает блины, а заодно и выжигает всю электронику, так что после проведения очистки диск становится не пригоден для эксплуатации.

Прикольная штучка.

Ну да, проблема во времени, и даже не во времени, а в возможности запуска процесса. Итого при наличии непреодолимого компромата непосредственно в точке разработки возможность мгновенного уничтожения носителя стремится к нулю, рассчитывать на нее не следует. Мне кажется, это стоит отдельно подчеркнуть.

Для плановой ликвидации подходят многие способы, описанные в обзоре. Хорошая дотошная работа.

novoselov

25.08.2021 11:10Микроволновки недостаточно?

TokarLimadze

25.08.2021 17:34-3Не знаю - у меня никогда не было микроволновки. Да я бы и не догадался ее таким образом юзать. Да и стирать "под ноль" не приходилось. Флешки все сами сыпались.

Трансдент на 16 гигов сломался от падения со стола на пол. Я поразился: высота, с которой флешка упадет неизбежно, не заложена в конструкцию?

А вот вопрос: на кистевом эспандере написано 25 kg. Что это значит? Что если его сжать и на веревочке подвесить груз, то он поднимет 25 кг?

FForth

24.08.2021 22:55А, если просто после удаления данных на место их перезаписать какой нибудь большой файл сколько нужно раз (например файл ISO какого нибудь большого дистрибутива Linux на нескольно Гб) до полного исчерпания свободного места на стёртом пространстве диска.

Насколько это решение применимо?

P.S. А, потом уже сдавать диск в комиссионку. :)

SADKO

24.08.2021 23:13+1Ключевое здесь, на их место, LBA не всегда соответствует месту, и если в случае с HDD можно даже ничего не дописывать переписав лишь конкретные LBA то SSD придётся шумом дописывать.

YMA

25.08.2021 17:27Для SSD лучше сделать Secure Erase и не париться, ну разве что для контроля поискать потом по диску заведомо имеющийся на нем текст.

Перезапись на SSD не гарантированно заливает весь объем флешки, часть блоков поменяется с резервными, и там может что-то остаться.

TokarLimadze

25.08.2021 14:53А, потом уже сдавать диск в комиссионку. :)

Браво за правильную формулировку задачи. Практически единственная реальная ситуация необходимости убийства данных для частника.

dark_ruby

24.08.2021 23:02Недавно как раз это делал на Макосе wipe с 7мю проходами 1тб диска занял у меня больше суток

be52

25.08.2021 04:52+1но зачем. достаточно сделать dd if=/dev/zero of=/dev/sdb 1 раз

военным это надо что бы разворовать бюджеты и подольше штаны просиживать а вам?

Zibx

25.08.2021 04:57-4Забивание нулями можно восстановить, лучше писать из /dev/random и несколько раз. С другой стороны, если дойдёт до того что такое будут восстанавливать, значит что-то уже конкретно пошло не так в контуре безопасности.

be52

25.08.2021 07:03+1Как можно восстановить что то кроме того что туда было записано последним? Емкость диска на самом деле намного больше что ли

Ra-Jah

25.08.2021 09:24Есть такое распространенное мнение, что по краям секторов остается остаточное намагничивание и если переписать основную область сектора однотипными значениями, то возможно выделить остаточную разницу по краям и таким образом предположить, какие данные были записаны. Как это может работать с черепичной структурой не представляю, но возможно после однократной записи что-то где-то остается.

PATRI0T

26.08.2021 00:39мне кажется это какая-то байка.

как можно "предположить" что там было записано? Кроме этой байки я ни разу не слышал, чтоб такое хоть где-то применялось.

Smashrock

09.11.2021 23:47Тоже не понимаю этот момент, но метод Гутмана всё же придуман для чего-то. Как хорошо в статье написано - "техномагия" какая.

Zibx

26.08.2021 14:59+1Намагниченность — это аналоговое свойство. Оно не строго 0/1. Но я сейчас изучил мешок статей и похоже единственный раз такое восстановление было проведено на дискете, на современных же дисках ничего публичного про восстановление не нашел.

hddscan

26.08.2021 17:00Намагниченность — это аналоговое свойство. Оно не строго 0/1.

намагниченность большого куска ферромагнетика - возможно, но намагниченность магнитного домена может быть только в двух состояниях, собственно именно это свойство и применяется для хранения информации

Aelliari

25.08.2021 09:35+1Всё это тянется со времён первых hdd, когда у них были проблемы с позиционированием головок. На современных жёстких дисках с этим все хорошо. И даже АСМ тебе не будет помощником для восстановления после 1-2 прогонов (опустим вопрос о площади которую он может обрабатывать за раз, а так же вопрос сбора данных в целое и их интерпретацию)

paluke

25.08.2021 12:32Это даже не со времен первых hdd, это на дискетах проблемы с позиционированием на разных дисководах были.

v1000

24.08.2021 23:21Иронично после недавнего взлома сетевых дисков WD, когда когда диски умудрялись сами себя почистить, даже когда их не просили.

pae174

25.08.2021 00:10+4Софтверные "стиратели" никак не стирают реаллокированные сектора накопителя, в которых могут быть остатки суперсекретных документов. Единственный способ софтверного решения задачи предотвращения несанкционированного доступа это шифрование всех данных перед записью.

VelocidadAbsurda

25.08.2021 00:10+1По вопросу безвозвратности стирания flash-памяти здесь же как-то попадалась переводная статья с ровно противоположным утверждением — автор приводил способ обнаружения неравномерностей остаточного заряда в стёртых ячейках, основанный на дозированном "дозаряде", причём без "космического" оборудования: начинаем запись нулей, ждём точное время, прерываем запись сбросом, читаем, повторяем. Ячейки, до стирания содержавшие нули, быстрее начинают выдавать нули, т.к. стирание разрядило их не полностью, а лишь ниже порога 0/1.

lll000lll

25.08.2021 02:29+1Ага. Только с практической точки зрения, когда вы стёрли нужный файл, например, этот способ не применим. Как и чтение по краям дорожек.

Aelliari

25.08.2021 10:29Если в современном SSD есть изкоробочное шифрование и существет возможность заставить контроллер "забыть" ключ - этого достаточно чтобы обломать любого желающего. Данные за доли секунды превратятся в труху.

Smashrock

09.11.2021 23:54Я недавно так тоже думал, пока не наткнулся на один гайд по безопасности. Оказалось, что компании-производители дисков не сильно хорошо умеют в шифрование тык

Пока хз, исправили ли это со временем или нет.

Aelliari

10.11.2021 09:19Мой комментарий обсуждает не качество защиты данных, а способ их уничтожения. Требования значительно ниже, достаточно просто уметь и использовать aes, а так же забывать ключ шифрования по команде. И даже если контроллер не пометит область как пустую, а после не отправит команду trim - вытащить оттуда нечто осмысленное уже задача близкая к неразрешимой. Это не касается устройств, не способных, ввиду неких причин забывать ключи шифрования. К сожалению, простой пользователь, не имеет возможности отличить такие устройства от других.

Diamos

25.08.2021 00:10+1На протяжении всего времени чтения не покидало ощущение, что я уже читал это на хабре.

zaq1xsw2cde3vfr4

25.08.2021 00:54+1Хотите быстро и надёжно уничтожить - ставьте диски в съёмные карманы, а рядом ставьте наковальню и молоток кил на 10. Это будет 100% гарантия. Всякие форматирования со 100500+ проходами - это когда есть время действовать без спешки и вдумчиво. Там то раздел может оказаться кем-то занят, то ещё какая ерунда.

RiddickABSent

25.08.2021 06:34В мае 2015 года Попелышей повторно задержали в ходе совместной спецоперации МВД и ФСБ в Санкт-Петербурге. В качестве экспертов при обыске участвовали специалисты Group-IB. Когда полицейский спецназ выпиливал металлическую дверь квартиры, где жили Попелыши, братья в панике пытались смыть в туалете полмиллиона рублей, флешки и сим-карты. На случай полицейской облавы у братьев был заготовлен даже электромагнитная пушка для размагничивания жестких дисков уничтожения компьютеров.

Никакие молотки не помогут.

zaq1xsw2cde3vfr4

26.08.2021 04:24Это смотря в чём подразумевается помощь. Если у вас половина серверной завалена брикетами с героином, то по поводу данных можно вообще не заморачиваться ибо с таким багажом, в зависимости от страны, либо расстреляют, либо возьмут на полное гос. обеспечение до конца жизни.

Уничтожение данных с носителей - это всего лишь часть комплекса мер. Если ты расхренячил винт, но оставил "чёрную первичку" или "чёрный нал", то скорее всего добьёшься того, что тебе добавят пару годков за противодействие.

lll000lll

25.08.2021 02:33+6В контексте моего комментария, современными жесткими дисками считаются те, у которых в качестве механизма позиционирования используется звуковая катушка а не шаговый двигатель.

Остаточная намагниченность. На современных жестких дисках нет возможности отличить "слабую единицу", которая так записалась из-за того, что на этом месте раньше был ноль, от "слабой единицы", которая так записалась в силу каких-то других причин, которых может быть довольно много.

Данные по краям дорожек можно считать на некоторых моделях дисков, которые ещё можно встретить в эксплуатации. Вот прям вполне себе современных. С ходу не помню модели, если интересно, уточню у сведущих людей. (На последних моделях головка при записи "зашумляет" края и там ничего не остаётся.) Но практической пользы от считанных с краёв секторов данных нет. Потому что вы просто не знаете что это и как интерпретировать. Это действительно кусок какого-то перезаписанного файла? Который был здесь вчера? А может год назад? А может это шум, который тут с завода?

В общем многократная перезапись - это атавизм и пустая трата времени. Одного раза достаточно.

При этом надо конечно принимать во внимание, что сектор с данными может быть переназначен и выведен из пользовательского адресного пространства. И перезаписан будет уже резервный сектор, а не сектор с данными.

Из того, что существуют какие-то регламенты, которые требуют многократной перезаписи следует только вопрос о том, были ли эти регламенты актуальны хоть когда-то, или они изначально разработаны некомпетентными людьми. И предположение о том, что чиновники не хотят брать на себя лишнюю ответственность и тратить время на их актуализацию.

Периодически в компанию, где я работаю, обращаются с просьбой проверить, возможно ли восстановить данные после использования того или иного метода уничтожения. Например, после покупки оборудования для размагничивания.

Случалось наблюдать такое, что электромагнитный импульс выводил из строя плату управления, а данные на пластинах оставались в идеальном состоянии.

В плане качественного уничтожения могу отметить устройства компании "Самурай24" (не имею к ним отношения). В дисках после использования их устройств аж головки импульсом отрывало. И что-то странное происходило с поверхностью, что - мы так и не разобрались. На вид всё нормально, повреждений нет, но донорские исправные головки выходили из строя мгновенно. Возможно поверхность так сильно намагничивалась, что влияла на головки, меняя их свойства. Данных само собой никаких там уже не было.

В качестве средства "гарантированного средства уничтожения данных для бытового применения" подойдёт форматирование с последующим заполнением любыми не конфиденциальными данными, или тест записи "по всей поляне", любой софтиной, которая умеет это делать. Тестером, например https://rlab.ru/tools/rtester.html

Kealon

25.08.2021 18:19У SSD виртуальные адреса, управляет ими отдельный контроллер, реальные адреса ОС не видит. Запись в тот же виртуальный адрес, физически - это запись "в уже другой блок".

А GC SSD делает только пометку, что блок не содержит данных.

kibizoidus

25.08.2021 04:47Подождите,

dd if=/dev/random of=/dev/sdaуже не достаточно?

nebularia

25.08.2021 06:12+4/dev/urandom, иначе помереть можно, пока будет перезаписываться жёсткий диск целиком.

cepera_ang

25.08.2021 05:04+5Такая стена текста и ни слова о том, что это всё мертвому припарки и никакие секретные данные, да и просто любые данные ценнее фотографий любимой кошечки, в принципе не должны храниться в незашифрованном виде. Да, у блочного шифрования есть свои недостатки и потенциальные (очень потенциальные) возможности утечки данных, но не в случае "жесткий диск попал в чужие руки, ключ отдельно или уничтожен". А многократные перезаписи и стирание в порошок — это такой карго-культ, что диву даёшься.

bonta

25.08.2021 06:19+1Фигасе какие грубые методы программного удаления в Винде, через форматирование. Зачем? Ну ладно, если диск продаётся...

Но если например там побывало то что от чего не должно остаться следов, но так же есть куча данных который удалять не планируется, то ради этого форматировать диск не нужно. Есть куча утилит работающих по свободному пространству.

Например CCleaner, он затрёт не только все свободное пространство, отменив возможность восстановить файлы хранящиеся непосредственно в фс. Так же она делает длительный проход по созданию огромного количества папок и вложенных папок, чтобы стереть все файлы, которые хранились не в самой ф.с. а в MFT (мелкие файлы в NTFS хранятся непосредственно в MFT, как бы не занимая места на диске, а тратя только место из файловой таблицы).

Ну и удаляет достаточно сносно, пробовал после восстановить данные из RStudio - ничего не восстанавливает, даже маленькие текстовые файлы.

Т.е. достаточно надёжный путь подчисить за собой диск.

msuhanov

25.08.2021 12:51Например CCleaner

В Windows 10 есть Storage Reserve – функция, по умолчанию включенная для системного тома (который обычно диск C:). Эта функция, помимо прочего, сокращает "видимый" объем свободного пространства в файловой системе, чтобы свободное место с точки зрения пользователя "закончилось" раньше, чем это реально происходит (это делается, чтобы операционная система могла поставить обновления, используя зарезервированную область; при этом сама зарезервированная часть свободного пространства заранее как-то не выделяется, все реализовано в банальном уменьшении "видимого" объема свободного пространства).

CCleaner такие области чистить не умеет (даже если подключить очищаемый накопитель как внешний, а не работать на "живой" системе), только cipher. А в этих областях вполне могут быть пользовательские данные.

msuhanov

25.08.2021 12:53

bonta

26.08.2021 06:46к счастью я не работаю с 10й и 11й. Я на Win8, и похоже это последняя ос от Майкрософт (и на мой взгляд самая удачная) которой я пользуюсь. Дальше, опять вернусь на Linux скорее всего. До этого уже собственно и был на Linux-e, но поставил Win, когда увлекся фотографией, таки проприертарный софт пободрее для творчества, чем всякие Гимпы, ДаркРумы, и упаси случай Вайн+Проприертарщина. Но увлечение фотографией прошло, а Win осталась :)

К тому же я все же думаю что и в 10 и в 11 как-то можно отключить резервирование пространства для обновлений. Возможно даже официальными инструментами...

itdog

25.08.2021 07:22+1Если речь идёт об удалении данных со всего накопителя, то shred можно прям на диски натравливать и он хорошо справляется

shred -v /dev/sda

MadMixture

25.08.2021 09:30+1А что, блины HDD ныне уже не стеклянные?

А что касается спец оборудования для уничтожения - езжайте на шашлыки, там костер дармовой будет.

ClearAirTurbulence

25.08.2021 12:50+2На шашлыки в наше время ехать - целая история по поиску места, где тебя за это не оштрафуют. Ну и представляю себе пару ситуаций:

МегаКорп. Админу выдают диск с суперсекретными данными для уничтожения. Он такой: "Ну, в субботу на шашлыки поеду, там и сделаю".

Запрещенная НКО с кучей террористов-экстремистов-рецидивистов-нарушителей санрежима. В дверь ломится ОМОН. Неспешно собираются на шашлыки...

welga

25.08.2021 10:01+1Вопрос - при очистки корзины стандартными способами, данные затираются или остаются помеченными на удаление?

MadMixture

25.08.2021 10:13+1Только метятся. Проверить легко - удаление 1 файла 12 байт и 1,2 GB по времени одинаково.

chnav

25.08.2021 10:37… Вывод напрашивается сам собой: для того, чтобы гарантированно удалить тот или иной файл, нам следует инициировать его принудительную перезапись. Для этих целей существует немало утилит, однако проще всего воспользоваться штатными средствами вашей операционной системы.

Радикально — для перезаписи файла мусорными данными использовать format

Windows

…

format d: /fs:NTFS /p:10

...

Для Windows есть куча сторонних утилит, в т.ч. бесплатных и/или open source, удаляющих и перетирающих файл (примитивная операция), а также утилит, перетирающих всё свободное пространство на диске. Что удобнее в использовании, т.к. можно запускать по расписанию и навсегда успокоить свою паранойю.

swoopspb

25.08.2021 21:13Запускать чистку по расписанию хороший вариант, но годится только для HDD, в случае SSD это очевидно неприемлимый расход ресурса накопителя.

vesper-bot

25.08.2021 11:15+1В случае SSD можно озаботиться установкой аппаратно шифрованных дисков, которым можно отдать команду secure erase, заменив ключ шифрования — после такого никто ничего не прочтет.

Admaer

25.08.2021 13:01В данном примере мы форматируем том D в файловую систему NTFS, при этом даем операционной системе команду предварительно перезаписать весь раздел нулями 10 раз, используя параметр

/p(«passes»), задающий количество проходов. Перезаписать конкретный файл или каталог прицельно Windows, к сожалению, не позволяет.Но-о... cipher.exe же. Работает только с ntfs, но может перезаписывать каталоги и всё пустое место на диске. Насколько помню, по умолчанию делает три прохода - нули, единицы и случайный.

psycho-coder

25.08.2021 13:50Для windows есть sdelete от Марка Руссиновича. Не системная, но скачать можно

Linux shred и папки$ find ./target -type -f -print0 | xargs -0 shred -zvu -n10 $ rm -rf ./target

xl-tech

25.08.2021 15:26+1А если просто шифровать диск, например, через VeraCrypt с суперсложным паролём (который мы не сохраняем), а потом форматировать диск быстрым форматом? Будет быстрее чем куча проходов формата, и гарантировано что файлы не восстановят.

Yaris

25.08.2021 19:45+3Всё зависит от модели угроз. Если задача - просто сделать так, чтоб украденный/потерянный диск нельзя было прочитать, то FDE вполне достаточно. Если же задача - убедить маски-шоу, что спецотдел не сможет ничего прочитать с диска, то тогда - один из описанных способов, причём желательно, чтоб "маски" из шоу видели аппарат, из которого вышло то, что раньше было диском. Иначе могут решить, что просто недостаточно настойчиво спрашивают пароль от диска.

cepera_ang

25.08.2021 20:01Тогда уж лучше и проще вообще ничего не хранить локально. Впрочем, маскам эта мысль тоже может прийти в голову и глядя на демонстративно сожжённые диски они погладят дубинку со словами: "Так, дорогой, показывай куда ты в облако бэкапы сохранил". И будет одинаково глупо и болезненно что иметь облачные бэкапы, что не иметь оных.

phelis

25.08.2021 21:17А разве накопители на металлических пластинах еще не вымерли? Везде же стоит тонкое стекло, которое двумя ударами молотка превращается в полную труху из сотен осколков, которые при всем желании обратно не склеить.

И в сочетании с шуруповертом, которым моментально можно открутить 5-6 болтов препятствующей доступу крышки, молоток - идеальный способ быстрого немассового уничтожения. И зачем тогда все эти методы с кислотой, шлифмашинкой?

Wrench_IT

25.08.2021 21:22+1Как раз наоборот в современных HDD используются алюминиевые пластины, так что молоток особо не поможет.

jenki

25.08.2021 22:03Если надо без шуму, а пативэн ещё в пути, то проще отвёрткой, шилом, ножницами и т. п. проковырять в крышке пару тройку отверстий, кинуть в кастрюлю с водой и варить до готовности. Соль, сахар по вкусу. Можно использовать соду. Когда уже ломятся в дверь и совсем не за солью, то остаётся вариант со строительным пистолетом и дюбель гвоздями.

Только кто сейчас данные хранит чувствительные локально? Обычно где-то там и зашифровано.

mm3

25.08.2021 23:45Прочитал я про то как легко очистит SSD диск и вспомнился мне один WD Blue ssd который имеет привычку забывать о записанных на него данных при смене контроллера к которому он подключен. Буквально если подключить его через один usb контроллер, отформатировать, записать какие нибудь данные, а потом подключить через другой usb контроллер то диск рапортует о своей девственной чистоте и отсутствии даже форматирования, при этом подключение через старый контроллер возвращает данные на место .

Кто нибудь знает что это за фича такая и как её можно отключить?

YMA

26.08.2021 13:14IMHO - или разные схемы трансляции у этих контроллеров, или они (один или оба) шифруют данные при записи на носитель, при этом ключи (и алгоритмы) разные и второй контроллер не отдает ничего разумного компьютеру при подключении диска, размеченного и записанного на первом. Как я понимаю - простыми средствами не лечится.

Речь же о USB-SATA(NVMe) контроллерах?

mm3

26.08.2021 18:17Да о USB-SATA контроллерах и слабо верится что контроллеры шифруют диск, хотя теоретически случайно могут активировать какой нибудь SED на диске, но wd dashboard показывает что шифрования нет. И потом проблем с другими дисками на этих контроллерах не возникало.

Я всё таки склоняюсь к мнению что это какая то секьюрити фича самого диска типа защиты от кражи, но что это за фича и как её отключить не знаю.

hddscan

26.08.2021 19:07+2Да о USB-SATA контроллерах и слабо верится что контроллеры шифруют диск

WD выпускало внешние диски аж на 5 разных USB контроллерах, которые шифрует диски. До сих пор выпускают WD DUO где USB контроллер шифрует диски.

YMA

27.08.2021 09:01Я просто с этим столкнулся пару лет назад - помер контроллер в USB боксе, винчестер был исправен, но прочитать с него ничего не вышло - шифрованный мусор. Причем такой же контроллер не помог (видимо, ключи разные?). Благо ничего критичного там не было, просто потаскунчик для переноса данных.

PS: Поэтому уже много лет беру одну и ту же модель (Agestar 3UB2P) - она ничего не шифрует, и кабель прилагаемый весьма прочен ;)

eot61

26.08.2021 00:06Ко мне в мастерскую как-то попросился один знакомый, работник банка. Ему нужно было штук 20 HDD уничтожить. Процедура проста. Сверло 10мм и сверлильный станок.

Часа полтора он дрюкался, но у него всё получилось! В каждом винте 3 сквозных отверстия - и никто уже не восстановит.

YMA

26.08.2021 08:54+1Этого недостаточно ;) Многие параноики от IT искренне считают, что их яшмовые данные настолько ценны, что кто-то может заморочиться анализом дырявых пластин с помощью электронного сканирующего микроскопа, и собрать оттуда все имевшиеся там когда-либо данные, причем по каждому сектору послойно, от самых свежих, до первой записи после приобретения.

Потом этот массив данных проанализировать и выдать выписку по счету ООО "Ромашка".

PS: Для таких очередной раз порекомендую термитную смесь с электроподжигом ;)

eot61

26.08.2021 09:53Да, есть такое!

Я этому человеку задал вопрос: "Зачем 3 отверстия? Ведь уже после первого диск станет нерабочим и данные будут недоступны!".

Он ответил, что таков регламент уничтожения, так требует руководство.

Представляете, каково это сверлть жёсткий диск тупым сверлом, которое он с собой принёс? )))

hddscan

26.08.2021 17:02Зачем 3 отверстия? Ведь уже после первого диск станет нерабочим и данные будут недоступны!.

Это зависит от драйва и места где проделана дыра, некоторые диски еще можно частично прочитать, так что 3 дыры на разном удалении от края пластины это самое оно.

JustGoForward

27.08.2021 03:30В Windows для очистки неиспользуемого пространства на HDD не обязательно форматировать том. С давних времен есть встроенная утилита cipher, которая помимо работы с зашифрованными файлами умеет очищать неиспользуемое пространство.

Для очистки диска D: достаточно запустить:

cipher /w:D:Подробнее https://docs.microsoft.com/en-us/windows-server/administration/windows-commands/cipher

Возможные недостатки:

Метаданные о файле скорее всего не очищаются.

NTFS может хранить маленькие файлы прямо в MFT (до 696 байт при некоторых условиях). Тоже сомнительно, что они очищаются.

navion

27.08.2021 19:46Для SSD достаточно двух полных перезаписей рандомными данными, чтобы захватить страницы в резервной области.

hddscan

Странно слушать рассказы от WD про диски WD/HGST в которых утверждается, что гелиевый диск все еще будет работать после вскрытия. В ваших дисках датчик стоит, который косвенно измеряет уровень гелия в банке и при падении уровня гелия ниже критического firmware просто не загрузится и диск превратится в кирпич. Поэтому проблем с переносом информации в случае разгерметизации будет очень много.

SADKO

Ну да, у меня тоже первая мысль, что за наглое гонево, ещё кто поверит и покалечился.

С другой стороны, вы же сами прекрасно понимаете, что отказ в обслуживании не есть кирпич, а просто так выглядит. Они же так типа о содержимом блинов заботятся, чтобы его можно было без проблем вычитать

Diamos

Один господин, в узких кругах известный как Розик, восстанавливает информацию с этих дисков (после вскрытия) без каких-либо проблем, правда дорого.

lll000lll

Розик - действительно хороший специалист. А с гелиевыми дисками умеет работать далеко не он один :)

hddscan

это вам так кажется :) Там приседать надо долго с этими дисками.