Защита критической инфраструктуры — скучная бумажная безопасность, офисная работа. Это распространенный стереотип, который верен лишь отчасти. Перед подготовкой документов инфраструктуру обследуют. И все бы ничего, но иногда предприятие находится где-нибудь между Сургутом и Нижневартовском.

Бастион специализируется на безопасности АСУ ТП, так что за свою карьеру я побывал на многих промышленных производствах. Сегодня расскажу, как проводятся такие обследования, с какими сложностями связаны, и какие проблемы обнаруживаются на объектах.

Основная задача на начальном этапе — обследовать объект и выявить недостатки. Конечно, многое понимаешь из документов, но далеко не все. Ситуация на бумаге и на предприятии может обстоять по-разному, поэтому приходится собирать команду и ехать в командировку.

Обычно на производство выезжает команда из трех человек, которые делят обязанности. Один сотрудник обследует сетевую инфраструктуру, второй смотрит сервера и АРМы и снимает с них информацию. Третий — берет интервью у технических специалистов и разбирается, как они действуют в тех или иных ситуациях.

С появлением ковида, сразу по прибытии на место можно сесть на двухнедельный карантин в провинциальной гостинице в компании вахтовиков. Это шанс наслушаться баек и проникнуться романтикой полевой работы, однако, самое интересное начинается уже на объекте.

Я проводил обследования в центральных областях, на севере страны и за рубежом. Местный колорит, диалекты, менталитет заметно различаются и порой создают занятные ситуации. Приезжаешь зимой в Мегион, а возле гостиниц пара стереотипных кавказцев продает арбузы. Никогда бы не подумал, что мне выпадет шанс съесть на улице в -35 купленный в палатке арбуз. Необычный опыт, еще немного и почувствуешь себя тревел-блогером.

О предприятиях и том, как попасть на территорию

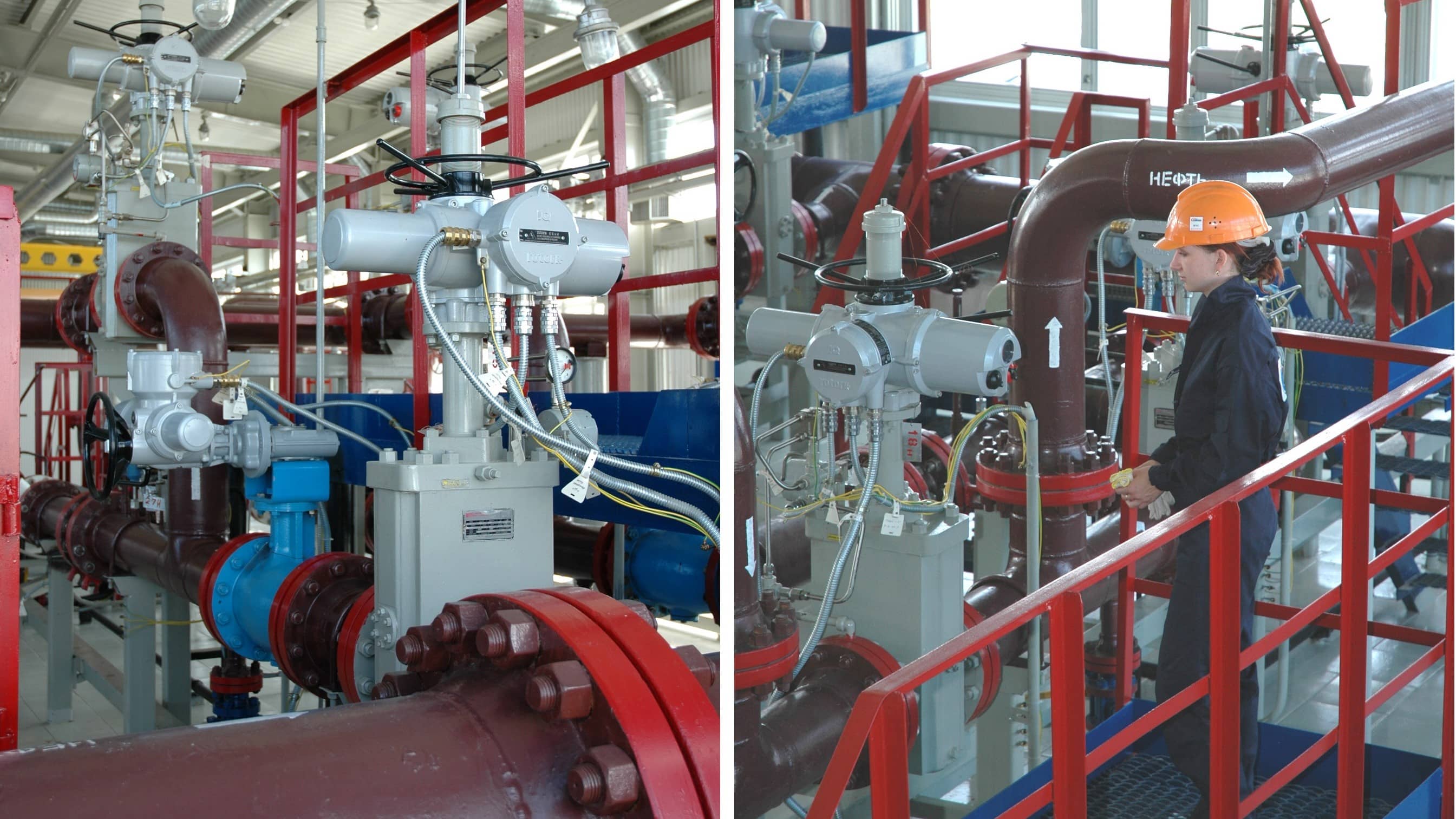

В основном я бывал на предприятиях, которые занимаются добычей, перегонкой нефти, производством бензина и серы. Такие заводы расположены на окраине города. Поблизости развитая инфраструктура: кафе, магазины, но кажется, что завод больше, чем весь город, который его обслуживает.

Порой заходишь на территорию, садишься в микроавтобус и, прежде чем попасть на нужное место, 30 минут едешь мимо разных агрегатов, технологических установок, труб и горящих факелов. И это в пределах территории предприятия. На некоторые технологические площадки приходится забрасываться вертолетом.

Получение допуска на производство — отдельное мероприятие.

Необходимо обучение — пройти курсы по охране труда и получить допуск к работе в электроустановках напряжением до 1 тыс. вольт. Мы регулярно заглядываем в шкафы ПЛК, так что без этого никак нельзя. Кроме того, иногда требуется прохождение курсов скорой медицинской помощи. Все это подразумевает экзамены и регулярную переподготовку.

Каждый раз приходится оформлять уйму бумаг и проходить досмотр: оставлять личную технику и переписывать серийные номера с рабочей.

И, конечно, не обходится без спецснаряжения. Спецовкой, каской и ударопрочными очками никого не удивишь, но к ним прилагаются ботинки со стальными носами, которые держат до 300 килограмм, промышленные наушники с шумоподавлением и, обязательно, противогаз.

Если без очков, ботинок и наушников в теории еще можно обойтись (хотя без последних находиться в насосной буквально больно), то противогаз жизненно необходим. При ЧП на нефтяном производстве без него можно очень быстро отравиться.

И вот ты расхаживаешь по предприятию в килограммовых ботинках, а ходить приходится много и долго. Обследование с двух десятков установок АСУ ТП может длиться до трех недель.

Нефтяные заводы неплохо автоматизированы. Электроника там делится на три уровня. Нижний — полевой уровень, он включает в себя всевозможные датчики и контрольно-измерительные приборы. Информация с них передается на средний уровень — на программируемые контроллеры. Верхний уровень, уровень операторов — это сервера и автоматизированные рабочие места, те самые АРМы.

К счастью, не нужно изучать каждый датчик — их время от времени проверяет персонал предприятия. Мы инспектируем оборудование среднего и верхнего уровня.

Большая часть сетевого оборудования находится в серверной и на операторских станциях в цехах. Там же установлены АРМы, а контроллеры разбросаны по узловым точкам предприятия. Чтобы быстрее найти и обойти все необходимое, мы берем в качестве провожатых местных инженеров, специалистов по АСУ ТП, безопасников и разделяемся.

Обследование сетевого оборудования

Один из нас отправляется осматривать сетевое оборудование. Его задача — актуализировать карту сети, проверить как настроены коммутаторы и межсетевые экраны, проверить изолирована ли сеть. В идеале сеть АСУ ТП не может взаимодействовать с корпоративной и даже не должна физически выходить за пределы предприятия.

Конечно, первым делом мы запрашиваем схемы инфраструктуры объекта, на которых отражена структура АСУ ТП, но эти документы не всегда вовремя обновляются.

Приходишь в серверную и видишь, что из коммутатора торчат лишние провода. Спрашиваешь: «Что это?»

— Ну это с другой... мы используем этот коммутатор на две…

— Но на схеме же не обозначено!

— Так и не будет обозначено. Это новый… Мы просто сюда воткнули.

И ты такой: «Ну понятно...». И идешь искать, куда тянется эта витая пара.

О том, где находится железо, стоит поговорить отдельно. Иногда серверные располагаются в зданиях 70–80-х годов постройки с аутентичными почти что антикварными шкафами, в которые набили современную технику. Не везде под оборудование выделяют отдельное помещение. Тогда операторская и серверная оказываются в одной комнате, разделенной тонкой перегородкой. Однако, в первую очередь мы обращаем внимание на то, есть ли там окна, оборудовано ли помещение кондиционированием, СКУД, видеонаблюдением.

Осмотр автоматизированных рабочих мест

Параллельно второй член нашей команды обследует АРМы. Его задачи: проверить версии операционных систем, их настройки, лицензии на ПО, сертификаты, группы пользователей, выяснить, установлены ли средства защиты и собрать логи.

При этом все операции с АРМ приходится делать руками. Дело даже не в специфическом ПО и интерфейсах, которые откровенно сбивают с толку. Проблема в том, что ты не знаешь, как это оборудование отреагирует даже на самые обыкновенные диагностические утилиты.

На практике бывали случаи, когда простейшее ПО для тестирования компьютеров отправляло операторские АРМы в BSoD. Нужно ли говорить, что на производстве это может плохо кончиться?

Опрос сотрудников

Интереснее всего работать непосредственно с сотрудниками предприятия. Мы задаем им буквально сотни вопросов. Часть из них адресовано руководству:

Ведет ли предприятие арбитражные споры?

Имеются ли информация, которая может заинтересовать иностранные спецслужбы?

Разрабатывают ли сотрудники прикладные программы?

Кем осуществляется ремонт средств обработки информации?

И так далее.

Руководство компании прямо заинтересовано в том, чтобы нам помочь, так что все это выясняется быстро, однако многие вещи можно узнать только «на местах»:

Использует ли персонал флешки и прочие съемные носители информации? Кто имеет к ним доступ?

Имеет ли доступ к средствам обработки информации обслуживающий персонал (уборщицы, техники и т. д.)?

Присвоена ли каждому оператору АРМ персональная учетная запись?

Действительно ли соблюдается парольная политика?

Как действуют операторы в случае инцидента?

Большинство рядовых сотрудников охотно отвечает на вопросы, но изредка бывает и так, что посторонним не рады. Спрашиваешь про АСУ ТП, а оператор отвечает, что придет другой инженер — у него и спрашивайте, а я его заменяю и ничего не знаю.

В таких случаях просить и спорить бесполезно. Приходится узнавать подробности уже на совещании с системным инженером или дозваться до того оператора, которого не было на месте. Тогда выясняется, что первый сотрудник вполне мог бы помочь, но валил все на коллег из желания побыстрее от нас отделаться.

Отдельные операторы буквально прогоняют посторонних с рабочего места, но их можно понять — своей работы хватает, еще и отвлекают расспросами.

Попадаются и просто очень тревожные специалисты.

А зачем вы это делаете? А что вы будете проверять? А что нам что-то будет за это? А нас за это лишат годовой премии? А если вы что-то обнаружите, вы будете писать про это в отчете? Может быть, мы с вами как-то договоримся?

Мы пытаемся объяснить, что это простое предпроектное обследование. Мы просто осмотрим оборудование и напишем проект модернизации системы безопасности, а они все равно не верят. Думают, что раз пришли что-то проверять, то их в результате обязательно накажут.

Правда в том, что это необоснованное беспокойство. Мы не заинтересованы в том, чтобы писать кляузы и доносы. Допустим, Иванов Иван Иванович сидит на АРМ из-под администратора. Так нельзя делать, но мы не будем писать, что Иванов плохой. В результате, в отчете появится рекомендация — поменять пароли администратора на АРМах, убедиться, что их знает только администратор, который обслуживает эти машины. Все.

Подведение итогов

Итоговый отчет пишется уже по возвращении с объекта. Мы суммируем наблюдения, изучаем собранные логи, отрисовываем схему сети и описываем инфраструктуру так, как она выглядит на самом деле. Затем мы сравниваем состояние дел с требованиями законодательства и даем рекомендации, что конкретно сделать, чтобы устранить нарушения и укрепить защиту предприятия.

Чаще всего встречаются проблемы с антивирусной защитой. Она либо отсутствует, либо не настроена, либо базы не обновляются.

Распространены огрехи, связанные с учетными записями и паролями: сотрудники часто работают из-под администраторов или годами используют один и тот же пароль, компьютеры не блокируются при бездействии.

Бывает так, что межсетевые экраны установлены, но не настроены и впустую переводят электричество.

Не всегда предусмотрены четкие процедуры реагирования и устранения последствий компьютерных инцидентов.

Многие из проблем, которые мы отмечаем, появляются по недосмотру, но не все. Порой информационной безопасностью жертвуют сознательно, из экономических соображений.

Это вопрос приоритетов. Немедленное устранение уязвимости в системе безопасности предприятия может означать большую потерю денег, чем инцидент.

Промышленные производства работают непрерывно и задержки в их работе обходятся очень дорого. Счет идет на миллионы рублей и, как правило, наверстать потери ударным трудом невозможно. Поэтому некоторые АСУ ТП до сих пор работают на базе Windows XP, которая не поддерживается и потому издали напоминает решето.

Представим, что на перевод системы управления на современную операционную систему потребуется один рабочий день (скорее всего, уйдет больше времени — уж очень специфическое там программное обеспечение и много интеграций с другими системами). А восстановление машины из бекапа занимает около 30 минут. Вот и не трогают эту операционку, потому что потенциальные потери сравнительно небольшие.

В таких случаях мы рекомендуем модернизировать АСУ ТП в следующее технологическое окно. Так или иначе, примерно раз в год на производстве начинается масштабное плановое техобслуживание оборудования. Тогда можно остановить систему, поменять датчики, перенастроить ПЛК. Это тот самый момент, когда можно заняться информационной безопасностью без влияния на работу технологических цепочек.

Поэтому мы стараемся после обследования предоставить заказчику не только отчет, но и техническое задание и модель угроз. Они позволят понять реальное состояние вещей на предприятии, рассчитать и заложить бюджет на модернизацию инфобеза и все спланировать. А на следующий год клиенты возвращаются к нам, уже чтобы все это реализовать. Но это другая история. Если вам будет интересно, в следующий раз расскажу уже об этапах проектирования и внедрения.

Комментарии (5)

Balpak

31.05.2022 16:39+2Добавлю свои 5 копеек

Использует ли персонал флешки и прочие съемные носители информации? Кто имеет к ним доступ

Тут наверное есть смысл разделить персонал на Операторов (непосредственное управление технологическим процессом) и Инженеров (любые модификации касательно АСУТП). Для первых естественно любые съёмные носители заблокированы на уровне групповых политик домена. Инженеру, на конкретном выделенном АРМ, можно использовать флешку, информация на которую предварительно записывается на компьютере с линуксом и проверяются хеши всех файлов. Эту флешку нельзя втыкать ни в какой другой компьютер.

Присвоена ли каждому оператору АРМ персональная учетная запись

Этот вопрос является предметом многолетних спроров между внешними аудиторами и специалистами АСУТП. Иногда очень тяжело доказать человеку из мира IT то, что это не обычный компьютер и некоторые практики из корпоративной сети тут неприменимы.

компьютеры не блокируются при бездействии

для Оператора АРМ это невозможно

Чаще всего встречаются проблемы с антивирусной защитой. Она либо отсутствует, либо не настроена, либо базы не обновляются

У каждого вендора есть чёткие требования какой антивирус можно использовать и какие директории надо исключить из сканирования. Например конкретно Symantec Endpoint Protection 14.2 RU2 и никаких касперских :-)

Отдельная головная боль это установка патчей от Майкрософт, которые славятся своей непредсказуемостью. Как правило вендор раз в месяц предоставляет список того, что было протестировано на совместимость с программным обеспечением АСУТП, но бывает ситуация когда корпоративные специалисты по кибербезопасности настаивают на установке свежего патча «вот прям счас» и это всегда боль и ненужные разборки между департаментами.

Shaman_RSHU

31.05.2022 16:40Спасибо за статью. Приятно окунуться в атмосферу, когда 11 лет назад вот так же обследовали, проектировали, внедряли...

Неужели и в сегодняшней современности всё так же? Или сейчас уже обследования проводятся по другому, просто не хотите выдавать своих современных методик? :)

Vshavernev Автор

01.06.2022 10:37+1Конечно в отрасли есть новшества, есть и секреты фирмы, но из-за специфики оборудования, а порой и просто из-за «устаревшей» инфраструктуры, ими не получается воспользоваться и приходится обследовать «вручную», как и обследовали 11 лет назад.

tlv

01.06.2022 15:16-2Ох как у вас выглядит возможным написать "ПО для инвентаризации мы не рискуем запускать - а вдруг негативно скажется на работе АРМ" рядом с "Конечно напишем в рекомендациях что отсутствие антивирусов на АРМ недопустимо и требует срочного устранения"

Forum3

Спасибо. Интересно.