Настройка Extreme Networks x440, x450 + RADIUS Windows NPS

Конфигурирование будем проводить на примере модели x440, рекомендую для удобства открыть блокнот и вставлять в него команды.

Для начала прокинем Vlan, установим Ip и имя коммутатора:

create vlan MGM_Switches tag 25 #в моём случае vlan 25

configure vlan "MGM_Switches" add ports 24 tagged

configure vlan "MGM_Switches" ipaddress 10.25.0.200 255.255.255.0

configure iproute add default 10.25.0.1

configure snmp sysName Extreme-x440-M2-F2-Reni

После этого можем обновить прошивку.

В связи с санкциями сайт Extreme не даёт возможности скачать прошивку, поэтому её можно будет взять тут.

Ещё мы сделаем интеграцию с RADIUS настроенном на Windows NPS.

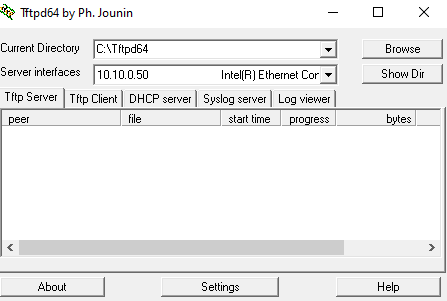

В примере буду использовать Tftpd by Ph. Jounin (скачать) для Windows.

Настройка его проста, в Current Directory указываем путь для размещения файлов, в Server interfaces указываем на каком сетевом интерфейсе будет доступен TFTP сервер.

На сегодняшний день актуальная версия для x440:

- 16.2.5.4 patch1-30

Узнать текущую версию прошивки можно следующей командой:

sh version

sh system

У данных коммутаторов два загрузчика primary и secondary соответственно, с помощью приведённых ранее команд можно определить, какая прошивка сейчас загружается. В нашем примере основной загрузчик secondary. Сейчас мы загрузим прошивку в primary и будем её использовать.

Extreme-x440-M2-F2-Reni.2

# sh switch

SysName: Extreme-x440-M2-F2-Reni

System Type: X440-24t

SysHealth check: Enabled (Normal)

Recovery Mode: All

System Watchdog: Enabled

Current State: OPERATIONAL

Image Selected: secondary

Image Booted: secondary # ЗДЕСЬ ИСПОЛЬЗУЕТСЯ ВТОРОЙ ЗАГРУЗЧИК

Primary ver: 16.2.5.4

patch1-30

Secondary ver: 16.1.3.6

Config Selected: primary.cfg

Config Booted: primary.cfg

primary.cfg Created by ExtremeXOS version 16.1.3.6

201712 bytes saved on Mon Dec 26 18:42:08 2022

Указываем загрузку коммутатора с новой прошивкой, копируем текущую конфигурацию в загрузочную и перезагружаем коммутатор:

sh version

sh system

download image 10.10.0.50 summitX-16.2.5.4-patch1-30.xos vr "VR-Default" primary

yes

use configuration primary

use image primary

reboot

Настройка SSH и Radius:

enable ssh2

yes

# указываем ip сервера, ip данного switch'а

configure radius mgmt-access primary server 10.20.0.254 1812 client-ip 10.25.0.200 vr VR-Default

# указываем пароль для Радиуса

configure radius mgmt-access primary shared-secret Your-Secret-Pass

enable radius mgmt-access

Настройка защиты от колец elrp:

enable elrp-client

configure elrp-client periodic for_new_smu ports all interval 1 log disable-port ingress duration 30

configure elrp-client periodic M_2 ports all interval 1 log disable-port ingress duration 30

configure elrp-client periodic Voice_Vlan ports all interval 1 log disable-port ingress duration 30

configure elrp-client disable-ports exclude 24

show elrp - просмотр состояния работы функции

show elrp disabled-ports - просмотр информации об отключенных портах

Настройка защиты от DHCP snooping:

configure trusted-ports 24 trust-for dhcp-server

configure trusted-servers vlan M_2 add server 10.10.0.1 trust-for dhcp-server

enable ip-security dhcp-snooping "M_2" ports all violation-action drop-packet block-port duration 30

disable ip-security dhcp-snooping vlan M_2 port 24

Настройка NTP client, storm-control, stp, community:

disable web http

disable stpd

configure timezone 420 noautodst

configure sntp-client primary 10.20.0.2 vr VR-Default

configure sntp-client sec 82.200.70.50 vr "VR-Default"

enable sntp-client

configure port 1-23 rate-limit flood broadcast 2000

configure port 1-23 rate-limit flood multicast 2000

#отключаем SNMP public и включаем наш, в нашем случае это "siberian-v2"

enable snmp access

configure snmp delete community readonly public

configure snmp add community readonly siberian-v2

#указываем snmp сервер

configure snmp add trapreceiver 10.20.0.210 community siberian-v2

disable telnet

Итак, мы добрались до RADIUS авторизации. Теперь нам потребуется зайти на Windows сервер и установить роль «Сервер политики сети» NPS.

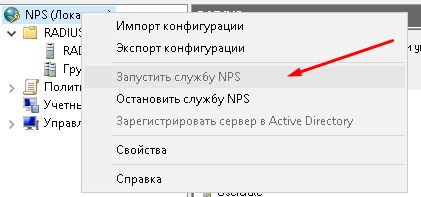

Сначала нужно включить сервис и зарегистрировать его в домене:

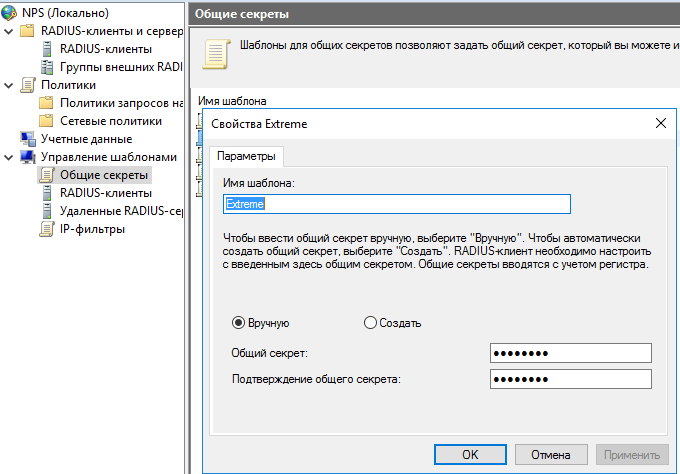

Создаём единый шаблон с ключом для всех Extreme Networks:

Теперь создаём клиента, который будет подключаться к серверу RADIUS:

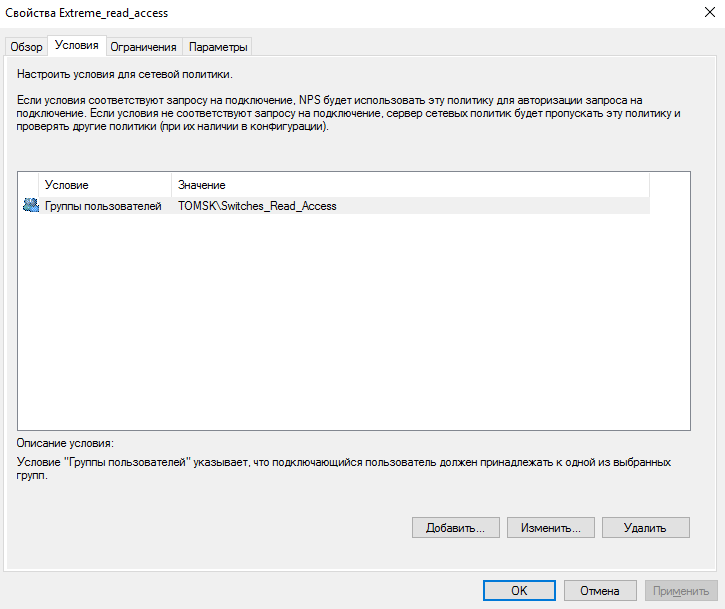

Далее переходим в политику и создаём политику для авторизации. У нас будут уровни доступа, организованные на группах AD. Это группа для изменения конфигурации и группа для чтения конфигурации. Чтение конфига нам потребуется для автоматического бэкапа. Бэкап будем осуществлять через oxidized, об этом я напишу в следующей статье.

Создали политику и указали группу, которая сможет делать изменения на свитчах:

Указываем привилегию для редактирования конфигурации (указываем максимальные права доступа):

Привязываемся к вендору:

Далее создаём вторую политику для группы только на чтение.

Авторизация готова, можно проверить подключение по SSH через доменную учётку.

Если есть ошибки, то нужно смотреть логи на NPS сервере по пути:

«C:\Windows\System32\LogFiles».

Если возникает ошибка

Error: IP address 10.25.0.96 is not configured in virtual router «VR-Default» for server Primary Mgmt-Access.

Также следует понимать, что большинство конфигураций настраивается на VLAN. То есть в XOS почти все привязано к VLAN’ам. Даже назначение VLAN на порт происходит в настройке VLAN, то есть порт вешается на vlan.

Особое внимание хочется уделить виртуальным маршрутизаторам (VR), которые есть по умолчанию в коммутаторе. Есть VR-Default, которому принадлежат все порты, и VR-mgmt, которому принадлежит mgmt. порт. В XOS для всех команд, которые куда-то отправляют трафик (ping, ssh, telnet, download, etc.) необходимо указывать VR.

Источник: kslift.ru/nastroyka-extreme-summit-x440

Список литературы:

- disnetern.ru/how-to-upgrade-exos

- aminux.wordpress.com/2012/04/03/extreme-networks

- xgu.ru/wiki/ExtremeXOS

- community.extremenetworks.com/discussion/radius-authentication-configuring-switch-x440-as-a-client-in-nps-windows-server-2008-enterprise

- extremeportal.force.com/ExtrArticleDetail?an=000074221

- shop.nag.ru/article/spiski-kontrolya-dostupa-v-kommutatorah-extreme

- disnetern.ru/extremexos

- www.smartreport.eu/monitoring-support/how-to/enable-snmp-protocol-on-extreme-networks-switches