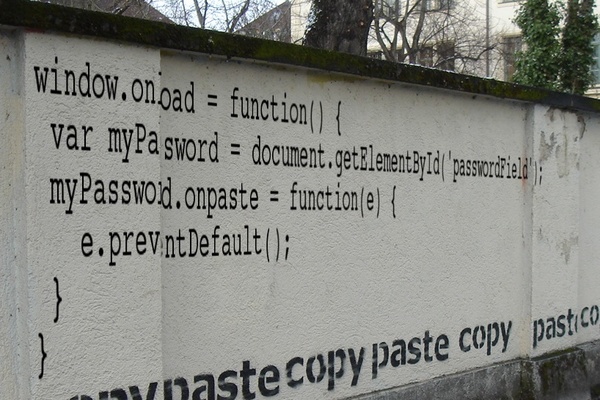

В твиттере нам часто присылают примеры сайтов, которые блокируют вставку пароля из буфера обмена. Почему сайты так поступают? Разгорелась дискуссия — и большинство спорщиков обращает внимание на то, что это сильно раздражает.

Так зачем организации это делают? Часто они не дают никаких объяснений, но если всё-таки дают, то говорят о «безопасности». NCSC не думает, что эти опасения обоснованы. Мы считаем, что блокировка вставки паролей (БВП) — это плохая практика, которая ухудшает безопасность. Мы считаем, что пользователям следует разрешить вставлять пароли.

Никто не знает, откуда это пошло

Остаётся загадкой, как появилась практика БВП. Никто не видел какой-то научной статьи, исследования, правила, RFC (технический стандарт правил работы Интернета) или чего-то подобного, с чего всё началось. Если вы знакомы с чем-то, дайте знать в комментариях. Мы думаем, здесь имеет место одна из тех «лучших практик», идеи которых рождаются из обращения к здравому смыслу. Раньше такая идея могла иметь смысл. Учитывая более широкую картину в наше время, сейчас у неё совершенно нет никакого смысла.

Так почему вставка паролей — это хорошо?

Основная причина, почему вставка паролей улучшает безопасность — то, что она снижает перегруженность паролями, о чём мы говорили в нашем «Руководстве по паролям». Разрешение на вставку паролей делает веб-формы хорошо совместимыми с парольными менеджерами. Парольные менеджеры — это программы (или сервисы), которые подбирают, хранят и вводят пароли в формы вместо вас. Они очень полезны, потому что:

- облегчают хранение разных паролей для разных сайтов;

- улучшают продуктивность и предотвращают опечатки при вводе паролей;

- упрощают использование длинных, сложных паролей.

Дисклеймер: хотя парольные менеджеры могут обеспечить лучшую безопасность, чем, например, хранение паролей в обычном (то есть незащищённом) документе на компьютере, они не являются универсальным решением всех проблем с паролями в организации. В следующей статье мы более подробно расскажем, какие факторы следует учесть при выборе парольного менеджера.

Представьте, что у вас нет парольного менеджера и нет даже того незащищённого документа с паролями. Без парольных менеджеров будет практически невозможно запомнить все пароли. В этом случае вам придётся выбрать один из следующих плохих вариантов:

- повторно использовать одни и те же пароли на разных сайтах;

- выбирать очень простые (и поэтому легко подбираемые) пароли;

- записывать пароли и хранить их в местах, которые легко найти (вроде листочков Post-It на мониторе).

Вот почему мы считаем БВП плохой практикой, а разрешение вставки паролей — хорошей. Преимущества перевешивают недостатки, и намного.

Почему блокировать вставку паролей (БВП) неправильно

Есть другие причины, которыми пытаются оправдать БВП. Маленькое и вводящее в заблуждение зёрнышко правды в этих аргументах может звучать очень убедительно. Давайте разберёмся.

Оправдание 1: «Вставка паролей облегчает брутфорс»

Если разрешить вставку паролей, то вредоносный софт или веб-страница могут непрерывно вставлять пароли, пока не подберут подходящий.

Это дейтсвительно правда, но также правда и то, что есть другие способы проводить брутфорс (например, через API), которые настолько же просты для злоумышленников, но гораздо быстрее. Риск атак с подбором паролей через копипаст очень мал.

Оправдание 2: «Из-за вставки паролей их труднее запомнить, потому что вы реже набираете их вручную»

В принципе это тоже правда: чем чаще вы вынуждены вспоминать что-то, тем легче вспомнить это в следующий раз.

Однако в реальном мире людям приходится создавать пароли в том числе для сервисов, которыми они очень редко пользуются. Это означает, что у них недостаточно времени для практики и небольшие шансы что-либо запомнить. Это оправдание верно только если изначально предположить, что пользователи обязаны помнить свои пароли — а это не всегда так.

Люди также создают пароли для сервисов, которыми пользуются настолько часто, что не могут забыть пароль, даже если бы захотели (что довольно неудобно, если вам нужно регулярно менять пароль), и набор его в дрянную форму снова и снова каждый день просто отнимает у них время. В такой ситуации помогают парольные менеджеры, а БВП их отметает.

Оправдание 3: «Пароль останется в буфере обмена»

Когда пользователь делает копирование и вставку, скопированный контент хранится в буфере обмена, откуда его можно вставить сколько угодно раз. Любое программное обеспечение на компьютере (и любой человек, работающий с ним) имеет доступ к буферу и может просмотреть его содержимое. Копирование нового контента обычно осуществляется поверх старого содержимого и разрушает его.

Многие парольные менеджеры копируют ваш пароль в буфер обмена, чтобы вставить его в форму на веб-сайте. Существует риск, что злоумышленник (или зловред) своруют пароль раньше, чем он удалён из буфера обмена.

Пароли в буфере обмена могут представлять бoльшую проблему, если они вручную копируются из документа на компьютере. Вы можете забыть почистить буфер. Но это не такой уж большой риск, потому что:

- Большинство парольных менеджеров очищают буфер обмена, как только вставили пароль на веб-сайте, а некоторые вообще не используют буфер, набирая пароль на виртуальной клавиатуре.

- Веб-браузер Internet Explorer 6 предоставляет вредоносным страницам доступ к буферу обмена; но этим браузером пользуется очень мало людей.

- Вирусы на компьютере могут скопировать содержимое буфера и получить пароли. Но это всё равно не подходящее оправдание для БВП; если ваш компьютер заражён вирусом, то вы вообще не можете ему доверять. Вирусы и другие зловреды, которые копируют буфер обмена, почти всегда регистрируют все нажатия клавиш, все числа и символы, включая пароли. Они узнают ваш пароль независимо от того, копируете вы его из буфера или вводите вручную, так что БВП немного вам даёт.

Вместо того, чтобы блокировать вставку паролей, первым делом нужно защитить компьютер от вредоносного ПО, следуя руководству по обеспечению безопасности предприятия. И обновляйте программное обеспечение — это IT-версия здорового питания и один из лучших способов защитить компьютер.

Не только наши слова

Не нужно думать, что только мы высказываемся против блокирования вставки паролей. См. блог Троя Ханта (с «Историческим уроком для нас всех») или эту статью в Wired.

Улучшайте безопасность, поддерживая своих пользователей. Пусть они вставляют пароли.

Комментарии (59)

korj000

06.10.2017 11:04+10Ладно пароли, объясните мне зачем в формах регистрации иногда просят email продублировать? Это ведь тупое копироавние из поля выше в поле ниже… Какой в этом смысл?

DrZlodberg

06.10.2017 11:13+1Ну с буфером обмена на сайтах вообще грустно. Даже тут нельзя комментарий написать где-то и вставить. Пока не наберёшь хоть символ — отправить невозможно. А на некоторых, особо продвинутых (вроде госуслуг, например) есть поля в которые в принципе невозможно что-то вставить. Нужно вставить длинны номер определённой длинны? Хрен тебе, набирай вручную.

Кое где, кстати, словил непонятный баг, из-за которого ввести пароль не могу в принципе. Скопировать можно, а ввести нет. Уже и по кодам символов проверял — так ничего и не понял.

koldoon

06.10.2017 12:27+2А по ГосУслугам по поему скромному мнению и опыту работы складывается впечатление, что они просто коллекционируют антипаттерны UX. Вдогонку к паролям: формы с обязательными полями, которые обязательными не должны и не могут быть, и которые приходится забивать либо нулями либо lorem ipsum, чтобы тебя пропустило дальше.

DrZlodberg

06.10.2017 12:37+1О дааа! Как раз сейчас имею дело с одной такой формой из десятка полей, которая ВСЯ (кроме 2х, вроде) заполняется именно так. Ну и логика работы — это отдельная песня. Когда для получения документа есть на выбор 2 пункта: получить услугу в электронном виде и лично. Так вот прийти за ним в организацию — это получить услугу в электронном виде. А что значит лично — хз, поскольку я просто не могу там выбрать нужную организацию.

ErshoFF

07.10.2017 11:19Подскажите что за услуга требует десять полей и не дает вставлять.

Лучше ссылкой.DrZlodberg

07.10.2017 12:48С полем — моя ошибка. Поле было на сайте гибдд при печати квитанции. Которая оказалась не на тот счёт, но это другая история.

А услуга — получение прав. По факту там нужно заполнить только адрес (почему адрес!? почему с точностью до квартиры? почему нельзя выбрать из списка инспекцию?) инспекции, где собираешься получать права. При этом ещё, внезапно, становится обязательным номер телефона, который для гу не обязателен. Причём половину полей я заполнить даже не могу, поскольку документы эти уже находятся в гибдд и номеров их у меня просто нет.

Так что вся форма забивается просто мусором, подходящим по формату. Формат подбирается опытным путём по сообщениям об ошибке. Очень удобно, если вам нечем заняться…

pust0ta

10.10.2017 11:53Ещё забавно, что далеко не все из заполненных данных доходят до ведомства. Например, при взаимодействии с ЛРО они сканов документов не получают от портала госуслуг по их словам.

DrZlodberg

10.10.2017 12:08А что такое ЛРО?

Вообще есть некоторая вероятность, что сканы там просто не хранятся. С другой стороны то, что эта система вообще как-то работает вызывает уважение. Имею некоторое представление о том, как происходит взаимодействие разных систем у нас…

pust0ta

10.10.2017 12:26Лицензионно-разрешительный отдел Росгвардии, ведают учётом и контролем оборота гражданского оружия.

В моём случае для получения разрешения на ношение и хранение (да и лицензии на приобретение так же) в форму подачи заявления я загрузил все требуемые сканы справок и документов, а на следующий день меня пригласили в ЛРО для предъявления тех документов, чтобы в ЛРО сняли с них копии. Когда я пришёл, спросил сотрудника, зачем это делать, если сканы есть в госуслугах, на что мне показали распечатку моего заявления в котором ни о каких сканах нету и упоминаний, притом в истории поданных заявлений в госуслугах файлы есть и доступны для скачивания по сей день.DrZlodberg

10.10.2017 12:35Занятно. Вообще обычно если есть приложенные доки — то в заявлении есть галочки, что есть приложения такие-то, по которым можно заметить потерю. Тут, возможно недоработка формата передачи или просто баг.

Victor_M

10.10.2017 16:39обычно это значит:

— в электронном виде: ты заполняешь на сайте все формы и приходишь только для получения уже готового документа (ну или приходишь, показываешь оригиналы документа, тебя фотографируют/ты отдаешь фотографию и тебе сразу или через пару часов отдают готовый документ)

— лично: ты идешь в организацию, там заполняешь в бумажном виде/через оператора все документы, потом через n дней приходишь за результатом…

Я так паспорт получал с женой — она — лично — сдала паспорт и ксерокопии всех документов в МФЦ, потом через 2 недели она пришла за новым паспортом.

Я в электронном виде заполнил все формочки, мне назначили время приема, я пришел, сдал фото, показал оригиналы документов и через два часа уже получил новый паспорт со всеми отметками…

mihmig

06.10.2017 20:55+1Фиг с ним, с UX-ом, у них бизнес-логика не работает порой (заявление из черновиков подаётся с вероятностью 50%). На 3 моих заявки динамили отписками 30 дней — потом сказали: «а мы логи больше 30 дней не храним, так что помочь ничем не можем»

bano-notit

06.10.2017 14:09Можно тут вставить. Тут всё не на символах, а на обработчике нажатия клавиши работает (

keypress,-down,-up). А на госуслугах просто используются очень хреновые jq формочки, да ещё вроде как своего производства.

saipr

10.10.2017 12:36А зачем на госуслугах пароли?

DrZlodberg

10.10.2017 12:39Речь не про пароли, а про поля ввода в целом. Хотя на гу очень много всего, возможно и пароли где-нибудь есть.

gto

06.10.2017 12:29+1Это чтобы пользователь еще раз посмортел на эмайл и, может быть, заметил опечатку. Хотя глупость конечно же. Такая же как спрашивать ФИО при регистрации.

mihmig

06.10.2017 21:03Пусть будет. Это для тех пользователей, что не знают про буфер обмена вообще. Чтоб mashenka1987@mail.ru точно набирали, без ошибок.

questor

06.10.2017 11:39+5О! Это одна из тех тем, которая меня реально задевает за живое! Пусть горят в аду те, кто заставляет меня руками перебивать из keypass пароль длиной в 24 символа со спецсимволами для их сайтика, которым я пользуюсь от силы два-три раза в год. С некоторых пор ввёл в привычку просто разворачиваться и уходить с таких сайтов, какими бы они полезными не были. Потому даже примеров таких сайтов не вспомню, в отличие от имени того человека, которого имя упоминать запрещали за сожжение библиотеки.

Loki3000

06.10.2017 12:23+1За сожжение храма Артемиды. А библиотека погорела благодаря Юлию Цезарю — его упоминать можно:)

gto

06.10.2017 12:28+4Я обычно меняю аттрибуты (id) элемента через дев-консоль и пастю пароль.

bano-notit

06.10.2017 14:11+1Если инпут брался через getElementById ссылка на него после изменения id не изменится. Ну это так, возвращаясь к реальности.

gto

06.10.2017 12:23+7Мой первый опыт с блокировкой вставки из буфера обмена был с серийниками. Могу ошибаться, но вроде даже у Адобе. Мол, код написан на этикетке и его прийдётеся по-любому печатать по символу, если пользователь его вставляет из буфера, значит копирует из кейгена. Может быть оттуда и пошло?

Revertis

06.10.2017 12:39+6Блокировка вставки паролей это ещё полбеды! Есть сайты, типа Альфаклика и Godaddy, у которых после вставки пароля из менеджера и при попытке сабмита формы он ОЧИЩАЕТСЯ! А если перейти в поле пароля, набрать и удалить один символ, то форма нормально сабмитится.

Желаю им всем гореть в аду всем!

П.С.: Жаль, что ада нет :(

Ndochp

06.10.2017 23:38Это похоже какой-то популярный компонент. Так же было у тинькова (пофиксили) у Открытие Брокера и еще в куче мест, в которые я не так часто хожу чтобы помнить. Уже рефлекс — увидел, что имя пользователя вставилось, а кнопка Ок не активна — выделить поле, пробел бэкспейс ctrl-enter

Aiditz

07.10.2017 09:14Насколько я понял, это у них в целях борьбы с автозаполнением из браузера. Чтобы посторонний подошедший к компу не смог войти в банк с автосохраненным паролем

usdglander

06.10.2017 13:23+4> Оправдание 3: «Пароль останется в буфере обмена»

Вообще ни о чём. Запрещают же вставлять, а не копировать в буфер обмена.

sumanai

07.10.2017 22:04Пароли из стандартного поля с типом password и так нельзя скопировать.

usdglander

07.10.2017 22:07Я имел ввиду, что если я копирую откуда то пароль для вставки в поле password, то он останется в буфере в любом случае смогу я его вставить или не смогу.

SARFEX

06.10.2017 15:49Согласен на 100% со статьёй. Ужасно бесит, и доходило даже до того, что писал скрипты для GreaseMonkey включающие вставку в поля

bro-dev

06.10.2017 15:57+2Имхо каждый сайт если хочет как то считывать нажатия служебных клавиш типа ктрл, или же хочет подменить действие правой кнопки, должен запрашивать у пользователя разрешение на это как сейчас делают с геолокацией. Если есть для хрома расширение такое подскажите плз.

darkdaskin

06.10.2017 16:42+3В тот же котёл можно посадить разработчиков сайтов, которые запрещают выделять текст. Видимо, это бестолковая попытка бороться с воровством контента, но нормальному использованию это тоже мешает. Чтобы, например, загуглить неизвестный термин, приходится лезть в devtools.

Germanets

06.10.2017 16:52+3Угу, при этом для тех, кто хочет действительно скопировать большую часть страницы, практически всегда остаётся доступно сочетание клавиш «Ctrl+A» с последующим копированием через контекстное меню.

SL_RU

06.10.2017 19:54Возможно кто-нибудь сделает расширение, которое блокирует блокировку вставки — как адблок, только для этого ужаса? Многие будут благодарны!

maxwolf

08.10.2017 13:15Для FireFox есть (был) аддон RightToClick. Автор его удалил, но найти его все еще можно, и, по крайней мере в FF 52ESR, он всё ещё более-менее работает.

uploadfor

06.10.2017 20:21+2обновляйте программное обеспечение — это IT-версия здорового питания и один из лучших способов защитить компьютер

Ну, это такое, весьма сомнительное заявление, между прочим. Из личных наблюдений: условная версия «1.0» условной программы, которая устанавливается с нуля, может быть «чистой» в плане вирусов, и нетребовательной в плане злоупотребления доступом к правам/системе/данным, а вот обновлённая версия «1.1», которая устанавливается поверх спустя некоторое время, может содержать в себе много всего лишнего, о чём сама система послушно и непременно сообщит, но что большинством даже относительно внимательных пользователей всё равно будет проигнорировано — скажется положительный опыт работы с «1.0» плюс нежелание отказываться от вполне работающей программы: "не паникуй, я же пользовался 1.0 до сегодняшнего дня нормально — всё ок, можно смело ставить и 1.1". Самим же автором программы её возросший аппетит к правам/системе/данным будет, как обычно, обоснован внедрением новых фич, технологий, и общим чувством заботы о своих пользователях.

Так что не всё так однозначно с обновлениями.

alltiptop

07.10.2017 10:41Это не мешает копированию/вставке по средней кнопки мыши. Но вот блокировка и переопределение стандарных хоткеев это ни в какие ворота.

NumLock

08.10.2017 13:15В твиттере нам часто присылают примеры сайтов, которые блокируют вставку пароля из буфера обмена.

Так зачем организации это делают? Часто они не дают никаких объяснений, но если всё-таки дают, то говорят о «безопасности».

Появилось это в начале нулевых. Лично я это встретил в корпоративных софтинках после 9/11. Возможно даже из-за этого. Американское правительство озаботилось защитой от терроризма в интернете и выделило деньги на создание отдела по защите своих сайтов от хакерских атак. Потом это стало модно и каждая корпорация озаботилась такими же отделами. Я лично спрашивал этих гайцев — зачем? Зачитали с бумажки своего циркуляра. Звучало приблизительно так — «Пользователю запрещается пользоваться буфером обмена для пароля, чтобы пользователь случайно не ввёл неправильный пароль и скопировал его не заметив ошибку». Потом добавили, что дальнейший логин с неправильным паролем просто лочит учётную запись после нескольких ретраев. Это создаёт головную боль всей иерархии по разблокированию юзера. (Представьте компанию в >100000 человек, где смена пароля обязательна после 30 дней и ошибаются 5%) Юзер с заблокированным акаунтом сидит и ничего не делает несколько часов пока не разблокируют учётку, при этом компания ему платит деньги за ожидание.

На совещаниях это преподносилось как защита от ошибок и как огромная экономия денег. Капиталисты одним словом…

WarlockSoft

08.10.2017 13:15Кто-то еще пользуется паролями? Давно пора убрать все эти нелепые поля для ввода логинов и паролей и оставить авторизацию через социальные сети… и пароль не забудешь, и не сопрут! Разве что только с социальной сетью. Но чтобы ее не сперли, надо авторизацию через смс делать )

Tallefer

08.10.2017 15:16Очень надеюсь, что это был сарказм… :)

WarlockSoft

08.10.2017 15:57Отнюдь) все к этому идет)

sumanai

08.10.2017 18:59Идёт то идёт, главное- активно этому сопротивляться.

WarlockSoft

08.10.2017 19:00если честно, не совсем понимаю почему) что не так) мне кажется это удобно и пользователям, и владельцам сайтов)

sumanai

08.10.2017 19:08Я не зарегистрирован в соцсетях (далее СС), совсем.

СС могут отвалится. Да, вы можете сказать, что скорее отвалится сайт, чем СС, но раз в пять лет и они падают, парализуя значительное число сайтов. А вы предлагаете всех туда загнать.

СС небезопасны, это единая точка отказа. Никто не будет взламывать 100500 моих аккаунтов, но взломав один в СС, они получат доступ к ним. А там и спам, и фишинг, и прочая чернуха.

Вход на многие сайты через СС даёт возможность владельцам СС заходить куда угодно через мой аккаунт. И не только владельцам, но и правительственным структурам, тогда как многие обычные сайты, хостящиеся за рубежом, просто пошлют левые запросы от властей.

Вход через СС ни капли не проще, чем при использовании хранилища паролей, но менее безопасен, что доказано выше.

Бан в СС будет равнозначен бану на всех используемых вами сайтах, фактически отлучение от интернета.

Владельцу сайта вход через СС только добавляет мороки, так как сайт становится зависимым от СС, от изменений API, и вообще, лично мне неохота там регистрироваться даже только для разработки, и на моих сайтах входа через СС никогда не будет.

И после всего этого вы ещё хотите продолжать использовать вход через соцсети?

WarlockSoft

08.10.2017 19:14Ну соцсети — это общее название… в данном случае я имел ввиду и всевозможные дополнительные сервисы — авторизация через маил.ру, через google и так далее… каждый выбирает свой способ авторизации. Это первое. Второе. Беда в том, что на своих 100500 аккаунтах вы почти наверняка используете несколько пар логинов-паролей (а большинство пользуется одной парой)… то есть получив доступ к одной паре, можно получить доступ к 100500 аккаунтах на разных сайтах. Я уже писал, что довольно легко защитить свою соцсеть от взлома. Достаточно иметь мобильный телефон. Защитить одну точку входа гораздо проще, чем 100500)

sumanai

08.10.2017 22:49авторизация через маил.ру, через google и так далее…

Суть одна. И у них есть свои соцсети.

Беда в том, что на своих 100500 аккаунтах вы почти наверняка используете несколько пар логинов-паролей

Да вы что? Про менеджеры паролей не слышали? Везде стоят пароли типа wvhii!PIEDn5ipxOh@3W. И они везде разные. А база KeePass синхронизируется с личным сервером, впрочем, всё равно в зашифрованном виде.

Достаточно иметь мобильный телефон.

Не хватало мне ещё разглашать свой номер телефона каким-то там вшивым сайтам. И номера мобильных телефонов тоже имеют свои уязвимости, начиная с андроида бородатой версии и заканчивая перевыпуском симкарт.

Защитить одну точку входа гораздо проще, чем 100500)

Защитить локальный файл намного проще, чем сайт в интернете, где вы ничего не сможете сделать, и вообще никто.

Ах да, я не услышал возражений по пунктам бана, или там запроса от властей. Как будете защищать свою соцсеть, когда к ним придёт майор и попросит аккаунт WarlockSoft?

enzain

10.10.2017 10:52Авторизация через СМС — вот не панацея абсолютно.

Или вы не слышали истории с заменой сим карт? Когда меняют симку (восстанавливают по левой доверенности)

и вся авторизация по смс летит коту под хвост.

Если уж речь идет про авторизацию более менее надежную — только октрытый и закрытый ключи. (сертификаты) + аппаратный токен для их хранения.

NeiroNext

08.10.2017 13:15Ожидаем в скорее плагины для браузеров, которые снова разрешают эту вставку пароля)

К слову плюсов в этом и правда никаких, я бы никогда не вставлял пароль, который помню и знаю, а сгенерированный всегда вставляю. Как те кто это делал, не понял такие простые вещи остается загадкой.

Tallefer

08.10.2017 15:33Думаю, изначально это было придумано во времена 9х виндов, против привычки хранить пароли в тхт на рабочем столе, когда не было намека на менеджеры паролей, а потом, когда они появились, этот «стандарт» уже разошелся, как оно часто бывает.

mihmig

Запрещают вставлять пароли из буфера обмена программисты — братья тех сисадминов, что запрещают протокол ICMP. «Нас не смогут пинговать — значит и не взломают»…

acmnu

Вообще-то ICMP это не только ping, но и куча других типов сообщений. Поэтому есть два подхода: аккуратно выключить все ненужные типы, а на оставшиеся повесить рейт. Либо вообще выключить ICMP.

Tufed

Мысль не про уязвимость самого ICMP, а про то что его закрытие "якобы" панацея от взлома.

azubar

Это самый простой и малозатратный способ борьбы с атаками ICMP-flood.

ibKpoxa

Это не эффективный способ борьбы с такими атаками, пакет дропнется после прихода, т.е. загрузку на входящий канал все равно даст, в случае такой атаки возможная загрузка исходящего канала ответами не сильно меняет ситуацию.

mortimoro

Во-первых, отключение ICMP усложняет анализ атаки. При выключенном атака производится вслепую и непонятно, имеет она эффект или нет — если на стороне жертвы стоит железный файрволл, он все запросы отщелкает как семечки. При включенном сразу видно: «Ага, время ответа увеличивается, пакеты теряются, значит все делаем правильно» или «Нифига, тут у меня ресурсов не хватит, чтоб задавить».

Во-вторых, при отключенном ICMP сервер не тратит ресурсы на формирование ответа. Само по себе это не панацея, но в комплексе с другими мерами безопасности может сыграть роль.

В-третьих, позволяет избежать случайных атак, когда китаец просто пингует все адреса по очереди и с теми, которые ответили, уже начинает разбираться детальнее.

Может его отключение и не самый кошерный ход, но зато простой, быстрый и не требует от сисадмина серьезных навыков. Потому имеет право на жизнь.

khim

Дык людче провод из розетки выдернуть и всё — куда как надёжнее. На выключенный компьютер ни одна DDOS-атака не действует!

khim

К сожалению это также самый простой и малозатратный способ сделать ваш сайт недоступным для части пользователей, так как перестаёт работать PMTUD.