Фрод (от английского — fraud, «обман») в сфере приложений — вид мошенничества, когда ботов и купленных пользователей выдают за реальную аудиторию. Фродом могут заниматься недобросовестные маркетинговые агентства, веб-мастеры, рекламные площадки и агрегаторы, чтобы создать видимость эффективного продвижения и получить деньги от заказчика.

Команда компании Adsup.me рассказывает, как определить фрод, распознать мошенников и не потерять деньги. Статья будет полезна разработчикам, которые заказывают продвижение приложений у подрядчиков, а также пользователям, которые не хотят стать случайными участниками фрода.

Ущерб в 2,1 млрд долларов: насколько в мире распространён фрод

По оценке аналитической платформы AppsFlyer, в 2021 году мировой ущерб от фрода в мобильных приложениях достиг 2,1 миллиарда долларов. При этом доля фродовых установок на Android-устройства составила 12%, на iOS — 7%.

Аналитики посчитали и количество фродовых установок в каждой из популярных категорий приложений:

«Еда» — 43% от всех установок в категории;

«Финансы» — 38%;

«Шопинг» — 17%;

«Развлечения» — 15%;

«Игры» — 2%.

Общую долю фродовых установок в России в 2021 году AppsFlyer оценили в 8%. По сравнению с другими странами, это не так много — меньше только в Германии и США. Однако, это может быть связано с тем, что в России меньше отслеживают этот вид мошенничества: он остаётся незамеченным, а значит, не попадает в статистику.

Для сравнения, доля фродовых установок в других регионах:

Южная Корея — 36%;

Индия — 32%;

Вьетнам — 24%;

Индонезия — 14%;

Великобритания — 11%;

Франция — 8%;

Бразилия — 8%;

Германия — 5%;

США — 4%.

Исследование показало, что фрода в мире стало меньше: 11% от всех установок в 2021 году против 13% в 2020 году, но AppsFlyer считает причиной такой динамики то, что жертв стали подбирать внимательнее.

Чтобы определить лёгкую добычу, мошенники:

выясняют, как долго компания находится на рынке, чтобы вычислить новичков в продвижении;

спрашивают заказчика, использует ли он антифрод-систему и на какой холд согласен — так определяют, останется ли некачественный трафик незамеченным до получения оплаты;

узнают у заказчика, по каким метрикам он будет оценивать эффективность кампании — это могут быть клики по рекламе, показы объявления, установки приложения, действия в нём. Мошенник сопоставляет типы фрода, на которых специализируется, и нужные метрики. Например, фродеры, у которых есть боты, кликающие по рекламе, атакуют заказчиков, которые платят за клики.

То, что мошенники стали внимательнее, подтверждает и число гайдов по фроду в сети. Мы провели эксперимент: ввели в Google запрос с ключевыми словами по теме. (Точную формулировку запроса опустим — мы против фрода, поэтому не рассказываем, как искать мошеннические схемы.) В итоге 10% ссылок с первой страницы результатов поиска вели на руководства для мошенников. Повторили эксперимент в Яндексе — гайдами по фроду оказались 13% результатов.

Как мошенники обманывают заказчиков и пользователей: виды фрода

Для обмана мошенники используют различные инструменты — от несложных ботов до вредоносного ПО — и даже привлекают к обману реальных людей.

Разберём виды фрода, которые встречаются в сфере мобильных приложений.

Клик-боты имитируют нажатие пользователя по рекламе. Они представляют собой программы на устройстве злоумышленника, которые заходят на сайты или в приложения, где есть реклама, переходят по ней и действительно устанавливают приложение. Так накручиваются клики и установки, но реальная, интересующаяся приложением аудитория не растёт.

Боты бывают разной структуры — попроще и посложнее. Боты с простой структурой открывают страницу приложения и сразу устанавливают его.

Программы со сложной структурой лучше имитируют поведение человека, поэтому их не так просто вычислить. Прежде чем скачать приложение, реальный пользователь читает описание, смотрит скриншоты интерфейса, изучает отзывы. Вот и боты посложнее открывают страницу и задерживаются на ней на пару минут — будто это человек думает, стоит ли ему устанавливать приложение. Когда заказчик посмотрит статистику, он не заметит ничего подозрительного в таких действиях.

Встречаются целые фермы для накрутки показателей. Один из самых громких случаев произошёл в 2017 году в Таиланде: полиция задержала трёх фродеров, которые использовали 474 смартфона и 347 200 SIM-карт для имитации поведения пользователей.

Часто сложных ботов используют в политике. Их выдают за пользователей соцсетей, чтобы влиять на общественность. Боты массово пишут посты, лайкают и репостят, а у реальных пользователей складывается ложное представление о мнении большинства.

Накрутка показов — это когда одно объявление размещают поверх другого, чтобы зарегистрировать больше показов. Чтобы лучше понять схему, можно представить слоёный пирог. Если человека спросят, что он видит, он ответит — «пирог». Но на самом деле ему видно только верхний слой.

Так же и система атрибуции считает, что пользователь видит все объявления, которые поместили друг на друга — как слои в пироге. Она засчитывает все показы. Пользователь же видит только верхнее объявление. За показы всех остальных заказчик платит без результата.

Чтобы получить фейковые просмотры, фродеры также сжимают объявления до пикселя. Реклама становится такой крохотной, что не видна пользователю, и мошенники размещают множество объявлений рядом друг с другом или поверх другой рекламы.

Другой вариант: фродеры запускают рекламу в отдельном браузере в фоновом режиме — пользователь её также не видит, а показы засчитываются. Мошенники могут крутить рекламу целыми сутками и быстро сливать бюджет.

В 2020 году появился вирус Terracota — он устанавливал на смартфоны браузер, в котором в фоновом режиме показывалась реклама. Вредоносный код спрятали в нескольких десятках приложений в Google Play. По оценке компании White Ops, прежде чем приложения удалили из магазина, их успели установить 94 тысячи раз. В общей сложности пользователи якобы просматривали 2 миллиарда объявлений в неделю.

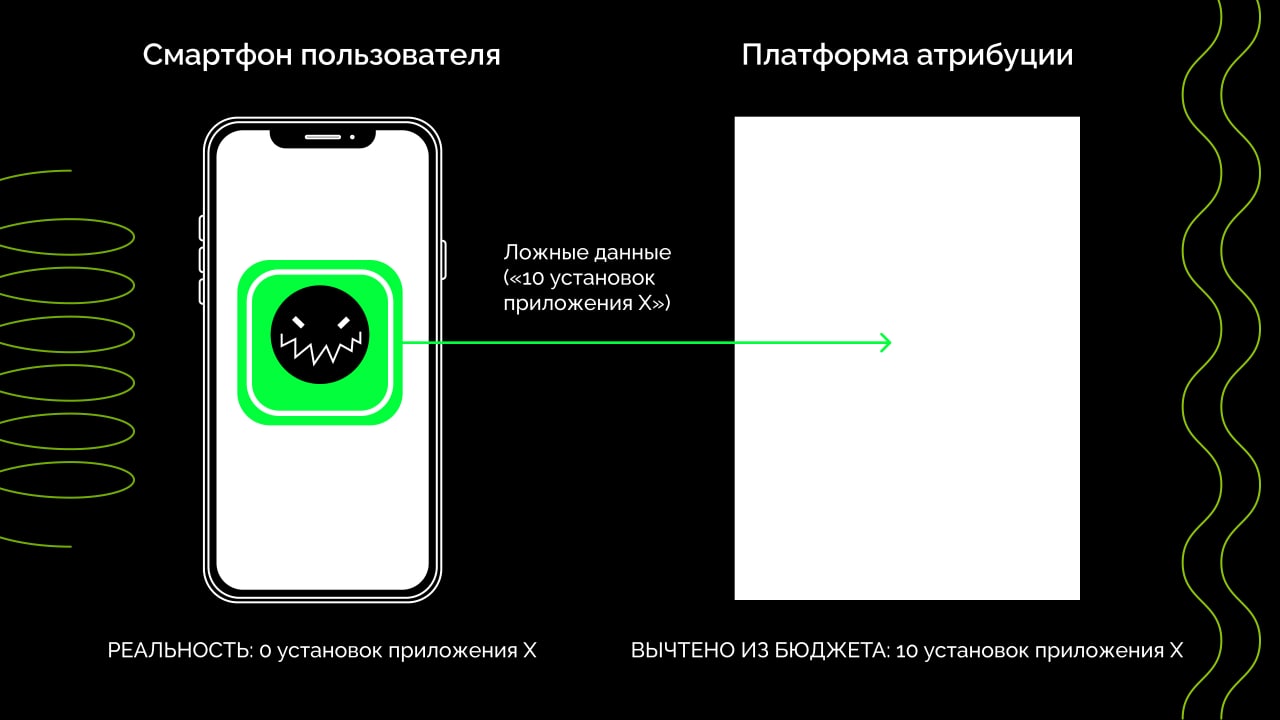

Чтобы организовать перехват трафика, мошенники создают несложные приложения, вроде таймера или планеров, и заражают их вирусом. Пользователи скачивают их через магазины приложений, вирус поселяется на смартфонах и откуда следит за действиями их владельцев.

Допустим, пользователю приложение посоветовал друг, реклама тут ни при чём — но вирус фабрикует ложные данные и передаёт их системе атрибуции. Она засчитывает установку как результат кампании — так мошенники выдают действия органического трафика за результат своей работы. А заказчик платит за трафик, который получил бы в любом случае.

Мотивированный трафик — пользователи, которые совершают действия в обмен на вознаграждение — от денег до бонусов в мобильных играх. Они могут кликнуть по рекламе, установить приложение, пройти уровень в игре или совершить другие действия по просьбе рекламодателя или его исполнителя.

Мотивированный трафик используют как инструмент продвижения — он помогает выйти в топ и удерживать позиции. Однако, когда вознаграждение не связано с рекламируемым приложением — например, это бонусы в приложении партнёра или деньги — пользователи могут удалить приложение после получения награды.

Использовать мотивированный трафик или нет — решение заказчика продвижения. Инструмент считается мошенническим, когда исполнитель привлекает его без согласия заказчика. Приложение получает не тот трафик, который ожидалось, и это разрушает стратегию продвижения. Пользователи же не получают обещанную награду от фродеров, а это негативно влияет на репутацию приложения.

Подделка инструментов для разработчика (SDK, от английского — software development kit, «набор для разработки программного обеспечения») — готовых фрагментов кода, которые можно вставить в разрабатываемое приложение. Их распространяют через открытые или платные библиотеки.

Мошенники создают инструмент, внедряют в него вредоносный код и добавляют в библиотеки. Разработчик использует SDK и распространяет своё приложение, не подозревая, что в нём вирус.

Мошенничество с SDK распространено в финансовой сфере. Вредоносный код собирает данные для доступа к денежным средствам пользователя и передаёт злоумышленнику. Например, в 2018 году в библиотеке EventStream нашли код, который передавал данные криптокошельков Copay. Его добавил пользователь, который втёрся в доверие автора проекта и получил контроль над EventStream.

Подделку SDK используют и для обмана заказчиков продвижения. На смартфонах прячется вирус, который отправляет ложные сигналы о продвижении приложения. Система засчитывает клики, установки и другие действия, которых на самом деле нет. Бюджет расходуется впустую.

Что нужно знать о продвижении, чтобы защититься от фрода

Прежде всего, заказчик ставит цель кампании — например, получить конкретное число установок приложения — и определяет рекламный бюджет. Важно чётко определить цель, чтобы правильно оценить качество трафика.

Специалист по продвижению создаёт объявления, размещает их в разных каналах — сайты, соцсети, приложения, рекламные сети. Объявления могут показываться на первых строчках поисковика, в ленте, в виде баннеров в приложениях и так далее.

На каждой рекламной площадке объявления выглядят по-разному. Владелец источника берёт плату за то, что предоставляет площадку для объявлений. Эти деньги вычитаются из бюджета.

Следить за эффективностью кампании удобно в трекере — программе, которая показывает статистику продвижения и служит системой атрибуции — отслеживает, каких пользователей привели объявления, чтобы отличить рекламный трафик от органического. Органический трафик — это пользователи, которые нашли приложение самостоятельно, то есть, их действия не считаются результатом продвижения.

Кампания закончится, когда израсходуется бюджет — или когда её потребует остановить заказчик.

Важную роль в длительности сотрудничества играет холд — временной период, в течение которого заказчик придерживает оплату после завершения кампании — чтобы успеть оценить её эффективность. Холд обговаривают с заказчиком и прописывают в печатном или электронном договоре.

Во время холда наблюдают, как ведут себя пользователи — не удалили ли они приложение, заходят ли в него и как часто. Наиболее безопасный период — около 30 дней. Этого времени достаточно, чтобы оценить качество трафика и выявить фрод.

Не все удалившие приложение — это фрод. Часть ушедшего трафика можно списать на то, что приложение не понравилось — вкусы у людей разные. Этот момент можно отследить с помощью Retention Rate — показателя того, как часто пользователи возвращаются в приложение после установки. Он рассчитывается как отношение разницы между новыми пользователями и пользователями на конец отчётного периода к числу пользователей на начало отчётного периода.

Retention Rate зависит от категории приложения и его специфики. Одними приложениями — например, для доставки еды — могут пользоваться ежедневно, другими — к примеру, для покупки авиабилетов — реже.

По нашему опыту, Retention Rate, близкий к нулю — нереален. Если пользователи установили приложение, оно чем-то им полезно или интересно. Выглядит неправдоподобно, когда все установившие разочаровались настолько, чтобы удалить приложение. Низкий Retention Rate говорит о фроде или о том, что объявления создают у пользователей неправильные ожидания от приложения.

Как защититься от фрода

Усложните модель оплаты и увеличьте холд.

Платите за сложные действия. Например, установки или действия в приложении — от прохождения туториала до достижения определённого уровня. Клики и просмотры легко имитируют.

Попробуйте договориться со специалистом о 30-дневном холде. Это оптимальное время, чтобы понаблюдать за трафиком.

Следите за кампанией.

Чтобы заметить обман вовремя, регулярно проверяйте кампанию. Исходя из своей цели, определите для себя объём действий, по достижении которого будете проводить очередную проверку. Например, если ваша цель — 1 000 скачиваний приложения, изучайте показатели по достижении каждых 100 установок.

Иногда, чтобы заметить фрод, хватает здравого смысла. Если множество пользователей скачивают приложение в одну и ту же минуту, как по команде, а в другое время интереса к нему не проявляют — это, скорее всего, боты.

Используйте антифрод-системы.

Антифрод-системы — программы, которые распознают мошеннический трафик. Их используют в рекламных сетях Google и Яндекса, а также часто встраивают в трекеры рекламных кампаний, например: AppsFlyer, Adjust, myTracker, AppMetrica.

Антифрод-системы анализируют набор параметров — от геопозиции до операционной системы, находят подозрительные источники трафика и блокируют их.

Например, Яндекс Директ анализирует 250 характеристик — от географии до времени суток. Также проводится офлайновый анализ — алгоритм составляет график поведения пользователей и сравнивает с нормой. Так система выявляет виды фрода, которые сложно заметить, — ботов, которые имитируют поведение человека. Как это работает, Яндекс не раскрывает — чтобы мошенникам было сложнее учиться.

Как распознать фрод

Иногда алгоритмы сбоят, и антифрод-система блокирует нормальные источники как подозрительные. Или пользователи быстро бросают приложение из-за какого-нибудь глюка в нём — а не из-за того, что это боты или мотивированный трафик. Тогда сложнее понять, действительно ли это фрод.

На мошенников укажут следующие признаки:

Скачки в динамике, хотя в кампании ничего не менялось. Например, резко увеличилось число кликов и установок. Это было бы реалистично в случае сотрудничества с самым популярным инфлюенсером в мире. Если это не тот случай — скорее всего, бюджет съедают клик-боты или мотивированный трафик.

Активность в одно и то же время суток. Такими организованными могут быть только боты — реальный трафик более или менее распределён. Во-первых, пользователи активны в разное время. Одни пользуются смартфоном весь день, другие — только утром, а третьи — вечером. Во-вторых, в России 11 часовых поясов, что делает одновременную активность пользователей ещё более нереалистичной.

Много действий из непопулярных браузеров и с устаревших смартфонов. Само по себе это ни о чём не говорит, но если таких действий большинство — это неестественно. Пример непопулярного браузера — Opera, по данным аналитической компании Similarweb, в июле 2022 года в России его использовали только на 1,16% мобильных устройств. Пример непопулярного смартфона — iPhone первого поколения, который сняли с производства ещё в 2008 году.

Лучше не рисковать и блокировать подозрительные источники трафика. Если возникло несоответствие или антифрод-система отметила источник трафика как потенциально фродовый — стоит его отключить.

Если уверены, что столкнулись с фродом — расскажите о ситуации деловым партнёрам, опишите её на форумах. Хотя фродер может поменять IP-адрес и Device ID, это лучше, чем ничего.

Как выбрать надёжного подрядчика

Чтобы избежать лишних проблем, перед выбором специалиста можно сделать следующее:

Изучите чёрные списки. Их публикуют на форумах предпринимателей, разработчиков. Введите в поисковик «форумы рекламодателей арбитраж» и выбирайте. Хотя мошенники часто меняют названия своих компаний и никнеймы, всё же чёрные списки могут помочь.

Просмотрите сайт потенциального исполнителя. На нём размещают кейсы и список клиентов, с которыми можно связаться и спросить, как прошло сотрудничество. Если эти компании отрицают, что работали с агентством, или отзываются негативно, — это настораживает.

Спросите деловых партнёров. Возможно, у вас есть знакомые, которые уже продвигали приложения. Можно узнать, с какими специалистами они работали и как всё прошло.

Памятка: как избежать фрода

1. Платите за установки или действия в приложении — показы или клики легко подделать.

2. Определите комфортный для вас холд — безопаснее, если он будет длиться около 30 дней. За это время вы успеете оценить качество трафика.

3. Следите за показателями. Будет безопаснее, если анализировать кампанию по частям в ходе продвижения.

4. Обязательно используйте антифрод-систему. Она может быть частью трекера, в котором вы следите за продвижением, и защитит от тех видов мошенничества, которые сложно заметить. Для этого алгоритмы отслеживают и анализируют сотни параметров.

Продвигайтесь эффективно и безопасно!