Ни одно доброе дело не должно остаться безнаказанным

Cтудент факультета криминального правосудия и безопасности из Марибора (Словения) признан виновным и осуждён на 15 месяцев лишения свободы условно с испытательным сроком три года. Если парень повторит свои действия течение трёх лет, то отправится в тюрьму.

Вина 26-летнего Деяна Орнига (Dejan Ornig) заключается в том, что он обнаружил и публично сообщил об уязвимости в протоколе шифрования радиосвязи TETRA. Протокол использует полиция, некоторые подразделения армии, служба разведки и безопасности Slovenian Intelligence and Security Agency (SOVA), департамент исполнения наказаний (то есть администрации тюрем и надзиратели), некоторые отделы в министерстве финансов.

Как выяснило следствие, будущий преступник начал поиск уязвимостей в TETRA ещё в 2012 году, выполняя студенческий проект с 25 однокурсниками. К сентябрю 2013 года он обнаружил, что словенские правительственные службы установили неправильную конфигурацию протокола.

Из-за неправильной конфигурации зашифрованные сообщения TETRA поддавались расшифровке в 70% случаев.

Увидев такую халатность, студент немедленно проинформировал полицию. Власти никак не отреагировали. Больше года спустя, в марте 2015-го, Деян Орниг решил выложить информацию в интернете, и она быстро распространилась.

Деян Орниг

В этом случае власти среагировали сразу. Они не только изменили конфигурацию протокола, но и завели уголовное дело на студента. Его обвинили в трёх попытках несанкционированного проникновения в сеть TETRA в феврале, марте и декабре 2014 года.

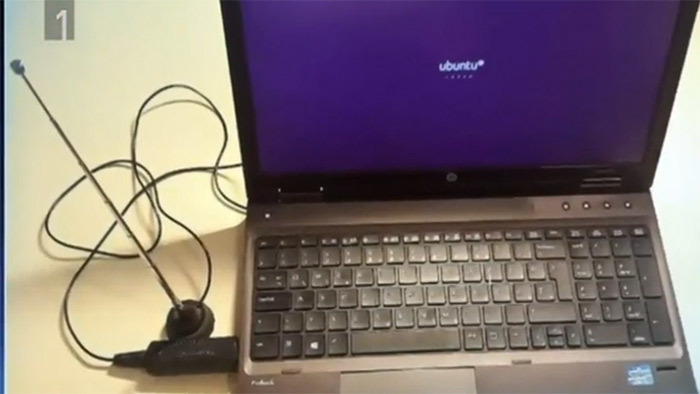

В апреле 2015 года в квартире Деяна провели обыск, конфисковали ноутбук и самодельное оборудование стоимостью $25, с помощью которого студент прослушивал полицейские коммуникации (на фото).

В квартире полиция также нашла поддельное полицейское удостоверение, после чего выдвинула второе обвинение: Орниг незаконно выдавал себя за сотрудника полиции.

После анализа жёсткого диска ПК выдвинули третье обвинение в незаконной записи разговоров. В записанном разговоре Орнига с бывшим начальником тот использовал ненормативную лексику, называл собеседника «глупым» и другими более оскорбительными словами.

Хотя Деян явно продемонстрировал желание сотрудничать с правоохранительными органами и сразу сообщил полиции об уязвимости, это не спасло его от обвинительного приговора. Как говорится, ни одно доброе дело не должно остаться безнаказанным.

Комментарии (48)

hwsun

22.05.2016 16:05Посмотрев на фото, я всматривался и искал «самодельное оборудование стоимостью $25», но увидел что то, что больше похоже на SDR и ноутбук.

EmmGold

22.05.2016 16:30+1Там, вероятно, SMB разъём, который пришлось правильно и руками соединить. Да и приблуду в юсб гнездо вставить. Не каждый «не ботан» на такое способен.

Torvald3d

22.05.2016 17:46+5обнаружил и публично сообщил об уязвимости

Не такое уж он и добро совершил

ImMetatron

22.05.2016 17:59Публично спустя год, а за год до этого, сообщил в полицию. Вы хотя бы читайте целиком материал, а не первый пару предложений.

«Как выяснило следствие, будущий преступник начал поиск уязвимостей в TETRA ещё в 2012 году, выполняя студенческий проект с 25 однокурсниками. К сентябрю 2013 года он обнаружил, что словенские правительственные службы установили неправильную конфигурацию протокола.

Из-за неправильной конфигурации зашифрованные сообщения TETRA поддавались расшифровке в 70% случаев.

Увидев такую халатность, студент немедленно проинформировал полицию. Власти никак не отреагировали. Больше года спустя, в марте 2015-го, Деян Орниг решил выложить информацию в интернете»DrPass

22.05.2016 22:11+6Вообще-то первое ничуть не уменьшает вину за второе. Грубо говоря, вы увидели, что у вашего соседа дверь легко открывается. Вы ему сказали, он не отреагировал. А вы взяли, и развесили по району объявление: у Васи из 7 квартиры дверь открывается отвёрткой, чтобы любой гопник мог пойти ограбить того Васю, дабы ему было неповадно не реагировать на предупреждения о безопасности. Это правильный поступок?

Понятное дело, что если он отправил письмо до этого в полицию, оно там попало к какому-то клерку, вполне вероятно, вообще понятия не имеющему о шифрованиях/протоколах. Там оно и померло. А когда он заявил об этом в открытых источниках, то прочитали уже специалисты по ИТ-безопасности. Потому и дыру закрыли, и парня прижучили.

ImMetatron

22.05.2016 22:20-1Пример не корректен, и более того не нужен. Хотите окунуться в фантазии и что-то там представлять, это без меня.

DrPass

22.05.2016 23:46+6Пример некорректен лишь в том плане, что поступок из примера — он нехороший только с моральной стороны. А поступок этого парня, он не только нехороший с моральной стороны, он еще и является преступлением с точки зрения закона.

iChaos

23.05.2016 10:51+4Ваш пример не корректен, так как вы судите о информационной безопасности с точки зрения обывателя. С точки зрения же модели безопасности необходимо предполагать, что ВСЯ информация обо ВСЕХ уязвимостях системы безопасности, даже не известных вам, УЖЕ известна ВСЕМ злоумышленникам. Таким образом, ваши действия приводящие к улучшению этой системы безопасности, должны расцениваться как помощь, а не как вред.

С точки зрения ИБ более корректен следующий пример:

1) ВСЕ гопники района знают, что у вашего соседа Васи легко открывается дверь и регулярно этим пользуются.

2) Вы также случайно узнали об этом. С целью помочь Васе, вы сообщили ему об этом. Вася не отреагировал, так как не знаком с вами, и не доверяет вашему мнению.

3) По истечении года, гопники все так же регулярно ходят к Васе. Не в силах наблюдать больше подобное, вы развесели объявления по району о том, что у Васи легко открывается дверь. Так как все гопники об этом знали уже давно, то число грабежей Васи это не увеличело.

4) Знакомые Васи, прочитав ваше объявление, убедили Васю сменить замок.

5) Гопники и перестали ходить к Васе.

Таким образом если рассматривать данную ситуацию с точки зрения ИБ, ваши действия, побудившие Васю сменить замок, привели не к ухудшению ситуации, а к ее улучшению.

Вообще, на практике, сообщение об уязвимости проектировщику СБ, до её публичного оглашения, не является строго необходимым, но дает возможность проектировщику «сохранить лицо» и избежать множества мелких взломов от не заинтересованных лиц (т.е. Мелких хулиганов). Сколько же было произведено крупных взломов, ещё до того как об уязвимости стало известно, остается неизвестным…

Не следует предполагать что какой-либо злоумышленник не узнал об этой уязвимости ранее, и не продал эту информацию другим заинтересованным злоумышленникам.DrPass

23.05.2016 14:22+1> С точки зрения же модели безопасности необходимо предполагать, что

> ВСЯ информация обо ВСЕХ уязвимостях системы безопасности, даже не известных вам,

> УЖЕ известна ВСЕМ злоумышленникам

Да, только эта модель применяется при оценке надежности системы безопасности во время её аудита, а не при оценке реального вреда, который принесли действия злоумышленника. Здесь же другой случай — человек вмешался в работу системы и открыто опубликовал инструкции по взлому. Поскольку до его действий не было зафиксировано/доказано прецедентов взлома этой системы через указанную уязвимость, он в обвинении будет первым и единственным злоумышленником, который про неё знал и эксплуатировал.

> Вообще, на практике, сообщение об уязвимости проектировщику СБ, до её публичного оглашения, не является строго необходимым,

Ни одно законодательство в развитых странах ни в теории, ни на практике не допускает публичного оглашения. Это просто некий «кодекс чести», который бытует в кругу хакеров, придуманный ими самими для себя.

iChaos

23.05.2016 15:23>> Поскольку до его действий не было зафиксировано/доказано прецедентов взлома этой системы через указанную уязвимость, он в обвинении будет первым и единственным злоумышленником, который про неё знал и эксплуатировал.

>> Ни одно законодательство в развитых странах ни в теории, ни на практике не допускает публичного оглашения. Это просто некий «кодекс чести», который бытует в кругу хакеров, придуманный ими самими для себя.

В том-то и дело, что, к сожалению, законодательство многих стран настолько несовершенно, и не соответствует текущим реалиям, что фактически предполагает наказание за благое деяние…

maa_boo

24.05.2016 13:03> Поскольку до его действий не было зафиксировано/доказано прецедентов взлома этой системы

А вот интересно, есть ли публикации, где правительственные учреждения сообщают о фактах взлома их систем?

Насчёт коммерческих компаний полно, а вот с государственными не могу вспомнить сходу.

ABy

23.05.2016 01:48+1Ваш пример не корректен в том плане, что легко открывающая я дверь соседа — это проблема касающаяся только соседа, а то, о чем речь в статье касается общества в целом. Это как если бы сосед хранил и вещи жильцов, но забывал закрывать двери, а вы бы повесили об этом объявление на дверях подъезда.

iChaos

22.05.2016 21:16Прочитайте статью внимательно, за год до публикации информации, он сообщил об этой уязвимости силовым структурам:

>> Увидев такую халатность, студент немедленно проинформировал полицию. Власти никак не отреагировали. Больше года спустя, в марте 2015-го, Деян Орниг решил выложить информацию в интернете, и она быстро распространилась.

Таким образом, у них было больше года на ее устранение перед опубликованием информации.

Barma2012

22.05.2016 19:25+5Лишнее подтверждение, что чиновничий аппарат в правоохранительной системе (и не только в ней) — туп, глуп, и только вредит делу.

MagicianT

22.05.2016 21:16Скорее всего они год официально не патчили, а не официально поставили капканы на все лазейки, и следили где какой-нить придурок залезть попробует. Ну и за этим лохом присматривали, если кому продавать пойдёт, тогда условно бы не отделался.

Baron_von_kolt

22.05.2016 22:28Возможно так и было, тока могли бы спасибо сказать и дать подписать какие-либо бумаги о неразглашении.

А раз не сделали этого — сами виноваты. Ну а достанется за это парню, да…

MagicianT

23.05.2016 05:48Там понятия у спецслуж другие, спасибо не говорят, не бывает хороших или плохих а есть представляющие угрозу или нет. Протокол взломал, значит опасен, в разработку его — сам не сам, кто надоумил, пресовать по полной — глядишь к кому за помощью обратится. Можно с работы уволить, финансовых проблем насоздавать пока не запоёт. Наверное за год то много чего перепробовали. Вот и не будет лезть куда не надо.

Welran

23.05.2016 05:16Попутно изобрели способ узнать кто ловит радиоволны?

MagicianT

23.05.2016 05:55Наивный, свисток то в компутер включается а там виндовс стучит как дятел. Сноудон там про линух чего-то писал, https://xakep.ru/2015/03/23/snowden-tools/

типа с СиДи или Флэш драйва если разовую сесию без харддрайва, не знаю — сейчас всё помоему стучит. Время такое.

Goodkat

22.05.2016 21:49+14Ализар такой ализар.

Заголовок: «Студент сообщил об уязвимости в полицейском протоколе связи. Получил 15 месяцев условно».

Содержимое статьи: «Студент проник в государственную сеть, опубликовал уязвимость в протоколе связи государственных служб, в том числе полиции, армии и разведки, подделал удостоверение сотрудника полиции, незаконно записывал телефонные разговоры. Получил 15 месяцев условно.»

Автору можно уже на Первый канал идти работать, ящетаю.

Raegdan

23.05.2016 16:20А разве нельзя писать разговоры без цели публикации? Ведь так всегда и делают в случае спама по телефону, вымогательства взятки, или преследования, например. Записывают, подают в суд и предъявляют вещдок — запись. Вряд ли это был пранк для выкладывания неограниченной публике на ютуб.

lex_infohunter

22.05.2016 23:36Тупое следование букве закона приводит к печальным последствиям на длинных дистанциях. Следующий сообщать не будет, а продаст или продаст уже продукт, завязанный на дыру.

kuragami

22.05.2016 23:43+1Не совсем понял пассаж про самодельное оборудование. Обычный rtl-sdr свисток, коих на том же али пруд пруди долларов за 6. За 25 уже можно искать двух диапазонник с приемом sw.

olekl

23.05.2016 14:27Прочитал оригинал. Очень далек от перевода. (Словенский знаю, да). Ни слова про 15 месяцев условно, только про обыск. И в интернет он уязвимости не выкладывал, а на конференции местной выступил. И про поддельное удостоверение в оригинальной статье ничего нет. И технические детали немного не такие — сначала на девайсах шифрование вообще не было включено, потом, когда его включили после первого оповещения полиции, оказалось, что оно не стойкое… Но все равно грустно от зашоренности и неповоротливости бюрократов…

mehos

23.05.2016 16:24Типичная реакция правительства страны бывшего соцлагеря, у нас было бы то же самое. А подделка удостоверения — это, конечно, «залет».

Gryphon88

23.05.2016 19:18Расскажите, как грамотно «белошапить», если без официального аудита и bounty-программы, а то я опять не понял по традиционной дискуссии

diliuskh

24.05.2016 19:07Вспомнилось что-то из Тёмного Рыцаря: «Либо ты умираешь героем, либо живёшь до тех пор, пока не становишься негодяем.»

devlind

Ну как бы он не только уязвимость нашел, а ещё подделал удостоверение и прослушивал разговоры.

istui

IT-сообщество просто полагает, что после уведомления и отсутствия ответа в определенный срок — можно публиковать уязвимость в открытую. «Силовое» сообщество имеет другой взгляд на эту проблему, тут надо уведомлять по всем возможным каналам и ведомствам много раз, но не сообщать публично.

servermen

Надо было ему её тихо продать, но только в том случае, если об этой уязвимости знал он один!

mammuthus

Личные взгляды это, конечно, прекрасно. А как на это смотрит законодательство?

MichaelBorisov

Законодательство изложило свою позицию в обвинительном приговоре.

Labunsky

Про публикацию никто конкретно в этой ветке и не говорит, тут дело в злоупотреблении ею в лице прослушки и, дополнительно, подделке документов

andrrrrr

ошибся он с «сообщать публично». раскрыл он себя, думаю что нужно было всё тоже самое но приватно, без раскрытия своей личности.

хотя и добился своего, протокол сменили, уязвимость устранили, обществу польза(наверно), а вот свой собственный ущерб от этого он не продумал, или думал что похвалят за это и поэтому раскрыл себя специально.

делал доброе дело, и БЕГИ!!!

а есть какой нибудь сервис чтобы можно было организовывать сомнительные и опасные сделки? чтобы обе стороны подтвердили сделку и был не предвзятый арбитр для спорных вопросов. что-то типа системы споров на ебей и алиэкспрессе, только анонимно.

просто опыт показывает что сделка с государством даже если оно заинтересовано в сделке ничем хорошим не заканчивается, государство захочет поиметь еще больше или вообще всё, и нужна анонимность.

или тупо анонимно: «переводите мне битки и я вам расскажу про уязвимость или продам налево.»

Drembler

Продают разную информацию за биткоины, сайт судя по описанию выступает посредником и арбитром: joker.buzz

servermen

А зачем ему нужна была поддельная корочка, если он только слушал? Может ему эту тулзу просто подбросили?

m08pvv

m08pvv

UPD: